基于安全域的高速铁路信号系统攻击图建模方法

2018-04-08付淳川

付淳川

(北京城建设计发展集团股份有限公司 北京 100032)

0 引 言

在高速铁路系统中,信号系统是整个交通系统的神经中枢,保证系统安全、有序、高效的运行。基于高速铁路信号系统网络的封闭性,能较好地防止外界入侵及网络病毒传播问题[1],因此以往对该系统的研究大多围绕安全可靠性,如:唐涛等[2]基于有色Petri网对列车运行控制系统中的安全通信协议进行研究以保证通信系统的可靠性。随着系统网络信息化发展[3],传统IT设备、GSM-R网络的接入,高速铁路信号系统对外界具有更高的开放性,面临更加严峻的网络信息安全问题[4-6]。

网络空间下的信息安全风险评估,需要管理员从攻击者的角度识别网络的脆弱性,分析网络可能遭受的安全威胁,预测攻击者利用脆弱性可能发起的攻击,从而找出网络中的薄弱环节并进行针对性的修复[7-9]。网络安全风险评估使用的模型主要有:攻击树、攻击图、攻击网等[10-11]。Swiler等[12]利用攻击图模型分析网络脆弱性,从目标状态开始利用深度优先算法生成网络攻击图。Ammann等[13]首次提出攻击者攻击行为的单调性,优化了攻击模型,但状态组合爆炸问题仍然不能得到有效控制。

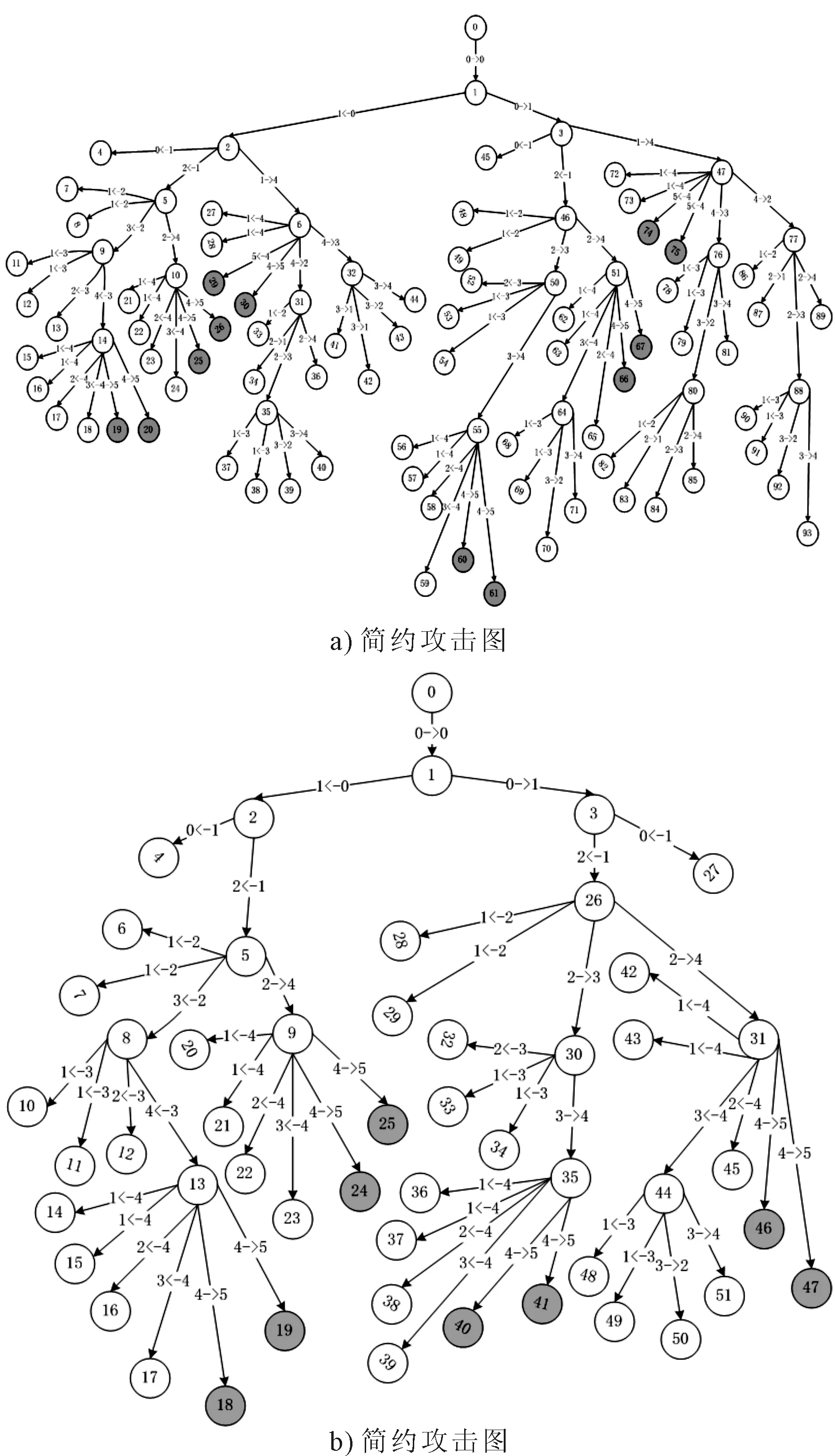

为解决以上问题,笔者基于高速铁路信号系统网络的层次性,提出网络安全域和主机概念,对不同安全等级的子网进行网络安全域划分,在各安全域间利用攻击模式降低攻击图生成复杂度,网络安全域间使用最小攻击收益约束阈约束攻击者的攻击行为。为验证该方法的有效性,模拟攻击者从CTC车站渗透至信号安全数据网的攻击行为。实验结果显示,生成的无约束攻击图中有143个状态节点,142条有向边及20条攻击路径,基于最小攻击收益约束阈的状态攻击图生成了51个状态节点,50条有向边及8条攻击路径,简化了攻击图规模,找出了相应的攻击路径,该方法便于管理员制定更具针对性的安全防护措施,降低安全风险。

1 高速铁路信号系统架构分析

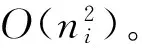

高速铁路信号系统(见图1)不是各种信号设备的简单组合,而是功能完善、层次分明的控制系统,系统内部各单元之间独立工作,同时又相互联系,交换信息,构成复杂的网络化结构。包括列控系统、行车调度指挥系统、联锁系统和信号集中监测系统,4个子系统组成信号安全数据通信以太网、调度集中数据通信以太网、信号集中监测数据通信以太网[14],而系统涉及的各子网及相关设备安全等级要求不同,各子网络之间虽然存在边界,但逻辑上互通,有可能从各网络边界相互渗透,将低安全等级网络中的安全隐患带到高安全等级的网络中[15]。

图1 高速铁路信号系统组成架构Fig.1 Composition of high-speed railway signal system

2 攻击图建模方法

2.1 相关定义

定义1。主机安全域。高速铁路信号系统中的每一台主机为一个主机安全域。

定义2。网络安全域。高速铁路信号系统中拥有同样安全级别、具有相同安全策略的一个子网。

定义3。状态攻击图。状态攻击图AG定义为AG=(S,T),式中:S为攻击图中的状态节点;T为节点间的有向边,表示攻击者利用弱点的一次渗透性为,即原子攻击。

定义4。状态节点。状态节点S定义为S=(ip,privil,VUL,netlevel),privil为当前用户的控制权限,netlevel为网络级别。

定义5。漏洞信息。漏洞信息VUL定义为VUL=(cve_id,PRE,POST,type),type为攻击模式,分Remote和Local 2种形式。

定义6。漏洞利用前提。PRE定义为PRE=(pre_privil,conn,trust),pre_privil为漏洞利用前提权限,即想利用该漏洞,攻击主机必须具备的控制权限条件,conn为连接关系,trust为信任关系。

定义7。漏洞利用后果。POST定义为POST=(post_privil,conn,trust),post_privil为漏洞利用后果权限,即利用该漏洞后可达成的在模板攻击主机上的权限。

利用主机上的脆弱性可以实现对主机的攻击,攻击成功后便获得相应的漏洞利用后果[16]。在原子攻击的作用下,从前提状态Si跃迁到结果状态Si+1的过程为状态转移过程,连续的状态转移为1条攻击路径[17]。

定义8。网络安全域间原子攻击收益。在高速铁路信号系统中,不同网络安全域A,B之间的一次原子攻击i的原子攻击收益为

Gi=Valuei×privili×αi

(1)

式中:Valuei为该攻击所在的主机对应的资产价值;privili为此次攻击成功后,对该主机的控制权;αi为脆弱性利用方式对攻击者收益的影响系数。

2.2 攻击收益的量化

网络中主机的资产价值一般由财产影响(Asset,A)、人员影响(Person,P)、环境影响(Environment,E)、社会影响(Social,S)等后果属性度量,资产价值的计算公式如下[18]。

Value=f(A,P,E,S)=wALA+

wPLP+wELE+wSLS

式中:wA,wP,wE,wS为各后果属性在资产价值中所占的权重;LA,LP,LE,LS为各后果属性等级。采用专家评分法确定各后果属性在资产价值中所占的权值w,后果属性的等级量化见表1。

表1 后果属性等级量化Tab.1 The quantification level of Consequence attributes

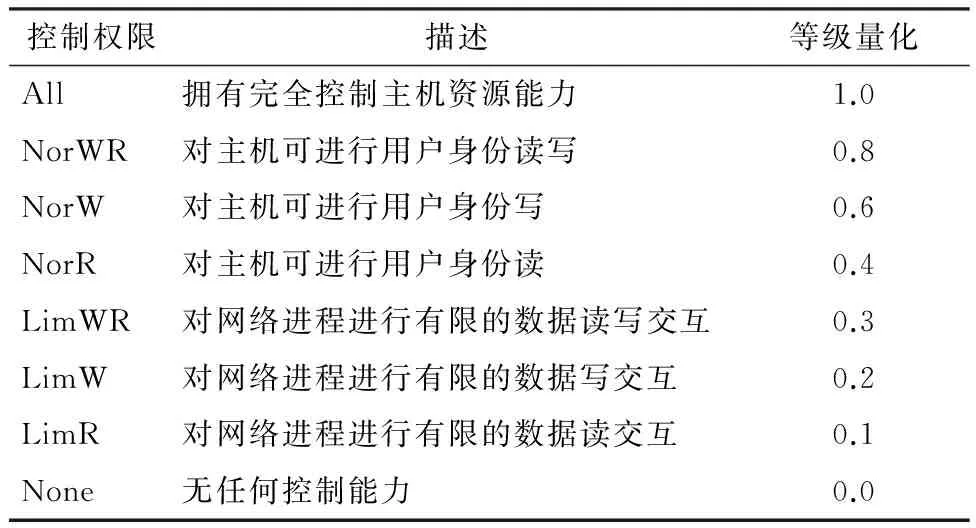

对主机的控制权privil及脆弱性利用方式影响系数α量化见表2~3。

表2 控制权privil的等级量化Tab.2 The quantification level of privil

表3 脆弱性利用方式影响系数α的等级量化Tab.3 The quantification level of α

3 基于安全域的攻击图生成

定理1。状态A与状态B在同一主机安全域内,状态A能到达状态B,且A状态所在主机的当前权限为mA,则该主机安全域内拥有mA权限的所有状态都可以转移到状态B。

证明。状态B的当前权限mB,状态A的当前权限为mA,状态A能到达状态B,则mA>mB,因此该主机安全域内拥有mA权限的所有状态都可以转移到状态B。

3.1 主机安全域内状态转移

主机安全域内的各状态节点构成一个状态矩阵H,状态转移图见图2。其中hij为该主机安全域中拥有i级别权限和j号漏洞的状态节点。

图2 主机安全域内状态转移图Fig.2 The state transition diagram in the host security domain

在主机安全域内,状态A能否转移到状态B的判断条件为:A.S.privil是否大于等于B.S.VUL.PRE.pre_privil;物理连接是否可达;数据链路是否可达三者同时满足。

其算法流程图见图3,选取当前主机权限不同的2个状态集合Ai,Aj,判断Ai能否转移到Aj,则从Ai中选择未比较过的状态Aik与Aj中的状态Ajx进行比较。

3.2 网络安全域内的主机安全域间状态转移

网络安全域内的主机安全域间状态转移见图4。同一网络安全域内的不同主机安全域间状态A能否转移到状态B的判断条件为:状态B中漏洞的攻击模式是否为Remote;A.S.privil是否大于等于B.S.VUL.PRE.pre_privil;物理连接是否可达;数据链路是否可达。

图3 主机安全域内算法流程图Fig.3 The algorithm flowchart in the host security domain

3.3 网络安全域间状态转移

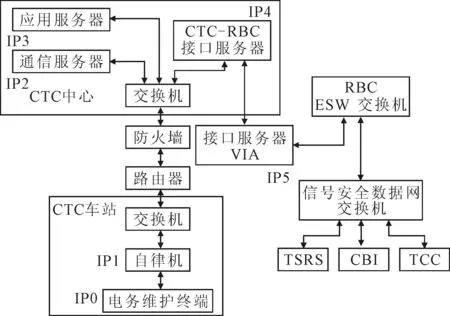

为满足高速铁路信号系统中安全等级不同的子网攻击建模要求,本文提出最小攻击收益约束阈min_gain的概念。网络安全域间的状态转移判断见图5,判断来自不同安全等级网络的状态节点A能否转移到状态节点B,首先需判断:A.S.netlevel与B.S.netlevel的大小关系,此时分两种情况,若A.S.netlevel>B.S.netlevel,则再判断B.S.VUL.type是否为Remote,A.S.privil是否大于等于B.S.VUL.PRE.pre_privil;若A.S.netlevel 图4 网络安全域内的主机安全域间状态转移图Fig.4 The state transition diagram in the network security domain 图5 网络安全域间状态转移图Fig.5 The state transition diagram between the network security domain 3) 网络安全域间。需要(niv′m)(njv′m)次,复杂度为O(ni·nj)。 高速铁路信号系统总体结构及接口关系见图6,笔者模拟攻击者从车站局域网入侵至信号安全数据网,路径见图7,大意的车站值班人员可能将带有病毒的U盘接入电务维护终端,使系统网络引入病毒,设定病毒攻击的起始点为CTC车站的电务维护终端,病毒从CTC车站子系统入侵到CTC中心系统中,之后通过信号安全数据网一侧的接口服务器VIA入侵到信号安全数据网子系统。 实验测试环境具体配置见表4,漏洞信息见表5,漏洞利用规则见表6。 4.2.1约束状态攻击图 利用广度优先算法生成无约束状态攻击图见图8,攻击图中一共生成了143个状态节点,142条有向边,20条攻击路径。 1) 基于最小攻击收益约束阈的状态攻击图生成过程如下。 步骤1。设定各网络安全域间的min_gain值。 步骤2。利用式(1),计算网络安全域间各原子攻击收益,见表7。 步骤3。根据约束条件,删除无用的攻击路径,生成简约状态攻击图。 图6 高铁信号系统总体结构框图Fig.6 The structure block diagram of High-speed railway signal system 主机安装的软件/固件版本漏洞资产价值电务维护终端(IP0)WindowsXP32位Sp3CVE-2008-10832自律机(IP1)WindowsXPSiemensWinCC32位Sp27.2以下CVE-2011-4537CVE-2008-10833通信服务器(IP2)Windows200032位Sp2CVE-2008-54165应用服务器(IP3)Redhat,RPC8.0CVE-2001-1030CVE-2002-00043CTC-RBC接口服务器(IP4)Windows200032位Sp3CVE-2002-03644接口服务器VIA(IP5)Redhat,LICQ8.0CVE-2001-0439CVE-2001-10304 图7 攻击路径Fig.7 Attack path 漏洞编号漏洞描述攻击方式CVE-2008-1083 WindowsXP(SP2),Windows2003(SP1、SP2)内核存在漏洞,允许攻击者发送特制的数据包,达成特权提升攻击远程攻击CVE-2011-4537 SiemensWinCC7.2之前版本的RegReaderActiveX控件存在缓冲区溢出漏洞,例如会适用在SI-MATICPCS78.0SP1之前版本上,将允许远程攻击者通过超长参数执行任意代码远程攻击CVE-2008-5416 SQLServer的sp_replwriteto-varbin扩展存储过程中存在堆溢出漏洞,远程攻击者利用这个脆弱性可以系统权限执行任意代码远程攻击CVE-2001-1030 SquidHTTP的加速器模式非法活动漏洞,远程攻击者绕过ACLs和进行非法活动,例如端口扫描。远程攻击CVE-2002-0004本地缓冲区溢出漏洞本地攻击CVE-2002-0364 MicrosoftIIS4.0/5.0.HTRISAPI扩展分块传输模式远程堆溢出漏洞,远程攻击者可以利用此漏洞得到主机本地用户访问权限远程攻击CVE-2001-0439 LICQ1.0.3之前版本存在漏洞。远程攻击者可以借助URL中的shell元字符执行任意代码远程攻击 表6 漏洞利用规则Tab.6 The vulnerability rules 设定CTC车站网络域-CTC中心网络域的min_gainCTC车站-CTC中心值为3.2,CTC中心网络域-信号安全数据网网络域的min_gainCTC中心-安全数据网值为4,约简后得到的简约攻击图如图9a)所示,简约攻击图一共生成了93个状态节点,92条有向边,12条攻击路径。 图8 无约束状态攻击图Fig.8 Unbound state attack graph 原子攻击路径IP1-IP2IP1-IP3IP1-IP4IP4-IP5IP4-IP5利用的漏洞 CVE-2008-5416CVE-2001-1030CVE-2002-0364CVE-2001-0439CVE-2001-1030原子攻击收益533.244 若设定CTC车站网络域-CTC中心网络域的min_gainCTC车站-CTC中心值为3.5,CTC中心网络域-信号安全数据网网络域的min_gainCTC中心-安全数据网值为4,约简后得到的简约攻击图如图9b)所示,此时,简约攻击图生成了51个状态节点,50条有向边,8条攻击路径。 根据上述仿真结果可知,该方法有效地降低攻击图的生成规模,找出了相应的攻击路径。同时,根据高速铁路信号系统网络各子网的安全等级要求,系统安全管理员可以分析各个脆弱性的重要程度,针对性的制定合理的安全防护措施。 在网络之间设置不同的最小攻击约束阈值可有效的限制攻击者在不同安全等级网络之间的渗透攻击,对比不同最小攻击收益约束阈值的攻击图,可以对实施了不同防护措施后的网络进行比较,判断安全策略的优劣。 图9 简约攻击图Fig.9 Simple attack map 笔者将攻击图技术应用于高速铁路信号系统中,针对系统的特点,通过主机安全域、网络安全域划分,实现攻击图的分区域并行化生成,降低了攻击图的生成复杂度,同时,在网络安全域间利用最小攻击收益约束阈限制攻击者的攻击行为,不仅降低了攻击图的生成规模,还可以对不同安全等级网络的安全要求设定不同的安全策略,通过加强网络接口间的安全防护措施使攻击约束阈值提高,攻击者则无法利用该路径进行网络攻击,对网络进行了有效的防御。 参考文献References [1]张永铮,方滨兴,迟 悦,等.用于评估网络信息系统的风险传播模型[J].软件学报,2007,18(1):137-145. ZHANG Yongzheng, FANG Binxing, CHI Yue, et al. Risk propagation model for assessing network information systems [J]. Journal of Software, 2007,18(1):137-145.(in Chinese) [2]陈黎洁,单振宇,唐 涛.列车运行控制系统中安全通信协议的形式化分析[J].铁道学报,2012,34(7):70-76. CHEN Lijie, SHAN Zhenyu, TANG Tao. Formal analysis on safety communication protocol in train control system[J]. Journal of China Railway Society, 2012,34(7):70-76.(in Chinese) [3]汤旻安,任恩恩.基于多Agent的城市交通控制建模研究[J].交通信息与安全,2009,27(5):52-56. TANG Min′an, REN En′en. Multi-agent based urban traffic control modeling [J]. Joural of Transport Information and Safety, 2009,27(5):52-56.(in Chinese) [4]李赛飞,闫连山,郭 伟,等.高速铁路信号系统网络安全与统一管控[J].西南交通大学学报,2015,50(3):478-484.(in Chinese) LI Saifei,YAN Lianshan,GUO Wei, et al. Analysis of network security for chinese high-speed railway signal systems and proposal of unified security control[J].Journal of Southwest Jiaotong University, 2015,50(3):478-484.(in Chinese) [5]彭 勇,江常青,谢 丰,等.工业控制系统信息安全研究进展[J].清华大学学报(自然科学版),2012,52 (10):1396-1408. PENG Yong, JIANG Changqing, XIE Feng, et al. Industrial control system cyber security research [J]. Journal of Tsinghua University(Science and Technology Edition), 2012,52(10):1396-1408.(in Chinese) [6]张友鹏,李远远.基于云模型和证据理论的铁路信号系统风险评估[J].铁道学报,2016,38(1):75-80. ZHANG Youpeng, LI Yuanyuan. Risk assessment of railway signal system based on cloud model and evidence theory[J]. Journal of China Railway Society, 2016,38(1):75-80.(in Chinese) [7]CARTER K M, IDIKA N, STREILEIN W W. Probabilistic threat propagation for network security[J]. IEEE Transactions on Information Forensics and Security, 2014,9(9):1394-1405. [8]RITCHEY R W, AMMANN P. Using model checking to analyze network vulnerabilities[C]. 2000 IEEE Symposium on Security and Privacy, Berkeley, California, USA: IEEE Computer Society, 2000. [9]SHEYNER O, HAINES J, JHA S, et al. Automated generation and analysis of attack graphs[C]. 2002 IEEE Symposium on Security and Privacy, Berkeley, California, USA: IEEE Computer Society, 2002. WANG Yongjie, XIAN Ming, LIU Jin, et al. Study of network security evaluation based on attack graph mode[J]. Journal on Communications, 2007(3):29-34.(in Chinese) [11]张道玉,胡晓伟.基于改进贝叶斯网络模型的高速公路交通设施风险评估[J].交通信息与安全,2016,34(05):102-107. ZHANG Daoyu, HU Xiaowei. Risk assessment of expressway traffic facilities based on improved Bayesian network model [J]. Joural of Transport Information and Safety, 2016,34(5):102-107.(in Chinese) [12]PHILLIPS C, SWILER L P. A graph-based system for network vulnerability analysis[C]. 1998 Workshop on New Security Paradigms, Charlottesville, Virginia, USA: NSPW, 1998. [13]AMMANN P, WIJESEKERA D, KAUSHIK S. Scalabl, graph-based network vulnerability analysis[C]. 9thACM Conference on Computer and Communications Security, Washington, D.C.: ACM, 2002. [14]张曙光.CTCS-3级列控系统总体技术方案[M].北京:中国铁道出版,2008. ZHANG Shuguang. General technical scheme of CTCS-3 level train control system[M]. Beijing: China Railway Publishing House, 2008.(in Chinese) 2018年12月12日,由中国信息通信研究院、上海市经济和信息化委员会、上海市信息化专家委员会指导,上海市物联网行业协会主办的“第二届全球物联网峰会”在上海召开。 [15]闫连山,陈建译.铁路信号系统网络安全与信息安全[M].北京:中国铁道出版社,2016. YAN Lianshan, Chen JianYi. Railway signal system network security and information security[M]. Beijing: China Railway Publishing House, 2016.(in Chinese) [16]苘大鹏,周 渊,杨 武,等.用于评估网络整体安全性的攻击图生成方法[J].通信学报,2009,30(3):1-5. MAN Dapeng, ZHOU Yuan, YANG Wu, et al. Method to generate attack graphs for assessingthe overall security of networks [J]. Journal on Communications, 2009,30(3):1-5.(in Chinese) [17] NOEL S, JACOBS M, KALAPA P. Multiple coordinated views for network attack graphs[C]. IEEE Workshop on Visualization for Computer Security 2005 (VizSEC 05), Minneapolis, Minnesota, USA: IEEE, 2005. [18]高梦州,冯东芹,凌从礼,等.基于攻击图的工业控制系统脆弱性分析[J].浙江大学学报(工学版),2014(12):2123-2131. GAO Mengzhou, FENG Dongqin, Lin Congli, et al. Vulnerability analysis of industrial control system based on attack graph[J]. Journal of Zhejiang University (Engineering Science Editon), 2014(12):2123-2131.(in Chinese) [19]DAWKINS J,HALE J.A systematic approach to multistage network attack analysis [C].Proc of the Second IEEE International Information Assurance Workshop (IWIA′04).Charlotte,NC,USA,2004:48-54. [20]LI Wei, VAUGHN R B. An approach to model network exploitations using exploitation graphs[C]. Spring Simulation Multiconference 2005, San Diego, CA, USA: The Society for Modeling and Simulation International (SCS), 2005.

3.4 复杂度分析

4 仿真实验结果及分析

4.1 实验环境及配置

4.2 实验仿真结果

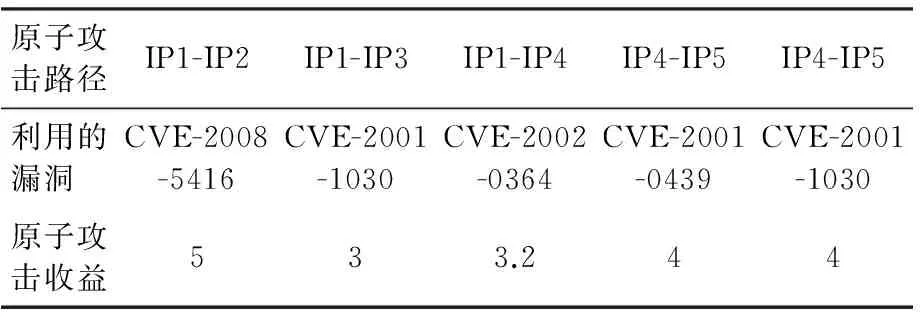

5 结束语