基于WoS的网络隐私计量分析

2017-11-09黄丽佳袁勤俭

黄丽佳+袁勤俭

〔摘要〕通过对相关文献的回顾,本文对国际网络隐私研究进行了计量分析,发现现有的研究主题集中在“基于移动位置服务的隐私问题研究”、“隐私保护算法研究”、“隐私保护技术研究”、“云计算的隐私安全研究”、“网络隐私权限控制研究”、“社交网站和电子商务中的用户隐私态度与行为研究”、“青少年敏感信息的隐私与安全保护研究”、“数据公开共享策略与国家治理研究”8个方面。研究发现当前研究中存在“利用数据纵向分析网络隐私主题随时间发展变化的研究较少”、“对于一些发展中国家的隐私问题关注度较低”、“国家的治理与业界的隐私政策相对独立缺乏联系”等问题,“大数据时代移动信息和社交信息挖掘过程中的隐私问题”、“在线医疗的隐私问题”等是未来研究值得关注的领域。

〔关键词〕网络隐私;隐私问题研究;共词分析;聚类分析

DOI:10.3969j.issn.1008-0821.2017.10.020

〔中图分类号〕G203;G250252〔文献标识码〕A〔文章编号〕1008-0821(2017)10-0114-08

〔Abstract〕Through literature review,this paper quantitatively analyzed the domestic and foreign researches on Internet privacy,finding that the researches mainly focus on‘research on privacy of mobile location based services,‘research on privacy preserving algorithms,‘research on privacy preserving technologies,‘research on privacy of cloud computing,‘research on right control of Internet privacy,‘research on user privacy attitude and behaviors in social networks and e-commerce,‘research on the privacy and security of teenagerssensitive information,‘research on data sharing strategy and national governance.There were some problems in existing researches,such as‘researches using longitudinal data to analyze the dynamic evolution of the Internet privacy are limited,‘concerns about privacy issues in some developing countries are low,‘national governance is relatively independent of the industrys privacy policy and so on.‘privacy issues in the process of mobile information and social information mining in the era of big data,‘online medical privacy issues etc.were the important areas of future research.

〔Key words〕internet privacy;research on privacy issues;co-word analysis;cluster analysis

網络的快速发展为人们提供了免费的个性化服务,方便信息的搜索查询、在线购物和社交等活动,大大提高了人们的生活水平与工作效率。同时,个人在享受各种网络服务时产生了大量的个人隐私数据并存储在许多政府机关及商业性公司等网站的数据库中,网络传播的广泛快捷以及数据的易获取性、易修改性、易破坏性,使得个人隐私数据被非法传播、修改和滥用的危险性大大提高[1]。为了保护用户的隐私安全,互联网公司纷纷出台隐私保护政策,如Facebook在官网上明确的展示了“哪些信息将被收集、如何使用和分享这些信息以及如何应对法律要求或预防伤害”等政策;致力于旅游服务的Airbnb也明确提出“不允许提供能识别房源地点的内容,或任何可能为Airbnb社区成员的个人安全造成风险的其他内容”。

在业界加强个人网络隐私保护的同时,网络隐私问题也引起了学界的关注,发表了不少有关网络隐私的研究论文。为了了解国际网络隐私研究动态,国内已有学者对网络隐私的部分问题进行评述,有的学者从密码学的角度综述了隐私保护技术的研究进展,针对大数据的存储、搜索、计算分别阐述了研究背景与主要研究方向[2];还有学者基于内容分析法从隐私关注和隐私行为两个方面对已有研究成果进行梳理,结果发现国外研究主要从信息差异、信任差异、个体差异和文化差异等方面探索影响隐私关注的相关因素,并且隐私披露行为、隐私计算行为和隐私悖论行为是国外学者研究最多的三类隐私行为[3];也有些学者梳理了电子商务领域中隐私关注的概念、量表、影响因素以及隐私关注对消费者行为意向的影响等问题[4]。

由前述可知,目前国内学者有关国际网络隐私研究进展的文献主要存在2个问题:一是国内学者主要就隐私保护技术、隐私关注等方面的国际研究进展进行了评述,但是国际网络隐私研究的范围要更为广泛。二是现有研究进展文献主要依据学者学术经验,依据学者自身对国际网络隐私文献的了解和掌握情况,先建立述评框架,然后再进行评述;其特点是研究进展文献质量高低完全取决于学者学术经验,主观性较强,且往往难以依据大量文献进行评述。采取信息计量方法,可以依据对大量文献的客观数据分析,从宏观上把握某一领域的研究进展。然而,在文献调研中,我们未发现基于客观数据的计量分析研究国际网络隐私研究现状的文献。因此,为了帮助国内学界从宏观上把握国际上有关网络隐私研究的现状,本文拟选择WoS包含的SCI、SSCI、A&HCI 3个数据库所收录的国际顶级期刊上有关网络隐私的论文为研究对象,采用可视化计量分析方法,客观地分析现有研究取得的成果、存在的不足以及未来值得关注的研究方向。endprint

1数据来源与研究方法

11数据来源

本文选取的数据库为Web of Science核心数据库中的SCI、SSCI和A&HCI,以保证研究数据的质量和权威性,检索时间为2016年12月。为了尽可能获取所有有关网络隐私的文献,本文在“题名”中采用“(Internet priva*) OR (online priva*) OR (network* priva*) OR (comput* priva*) OR (website* priva*) OR (e-commerce priva*) OR (twitter priva*) OR (Facebook priva*)”作为检索式。但是,在阅读所抓取文献的过程中,我们发现把少量的物联网(internet of things)隐私方面的文献也包括了进来,在阅读这些文献后发现它们主要涉及传感设备等相关的隐私问题,不属于本文拟主要研究的互联网移动互联网隐私问题,因此剔除了物联网隐私相关文献,剩余拟分析文献为2 074篇。

12研究方法

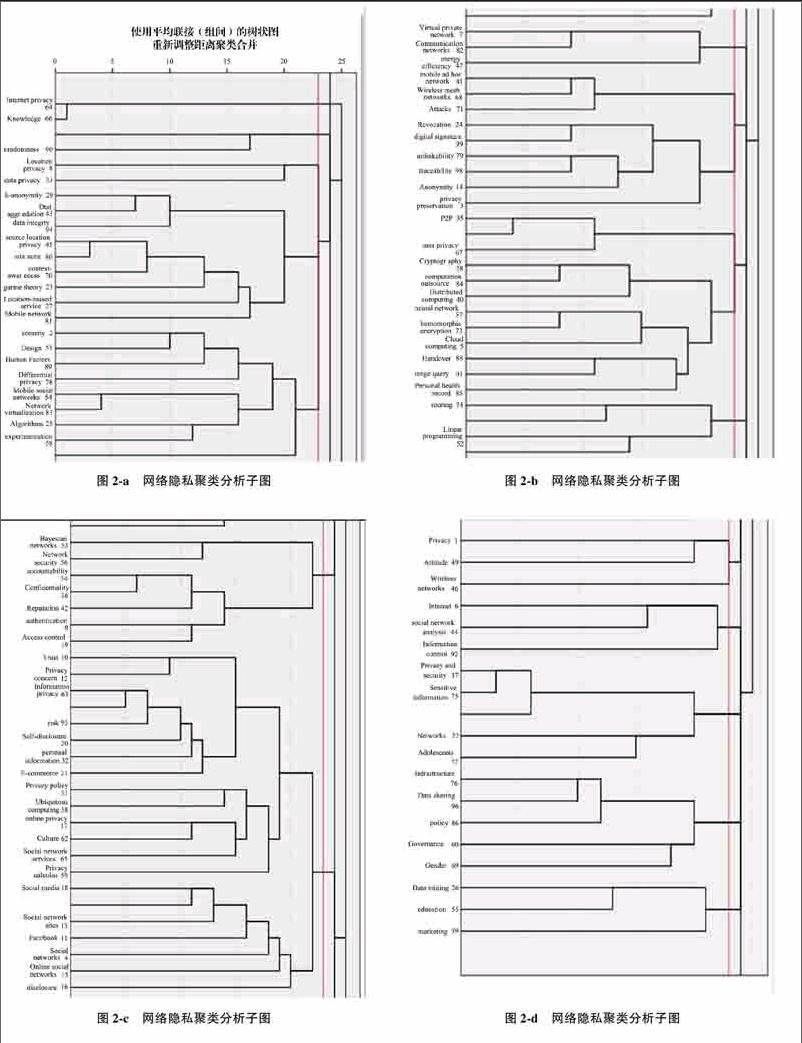

本文采用計量分析方法,首先,将从WoS中获取的2 074篇文献通过TDA提取文章关键词,在此基础上进行清洗,并选取词频在5及5以上的关键词;其次,将共词矩阵导入到NetDraw软件,进行共词网络的可视化分析,以便更加直观的了解词间关系(详见图1);最后,将共词矩阵导入到SPSS软件,进行相关性分析后采用系统聚类方法,以便清晰地了解国际对于网络隐私的研究重点领域与方向(详见图2a,2b,2c,2d)。

2网络隐私研究主题分析

在社会网络中privacy、security、privacy preservation、social networks、trust、Facebook、cloud computing相对点度中心度最高分别为6447、3046、1948、1623、1283、1252和1129。说明在网络隐私中社交网站隐私问题、信任问题与云计算中的隐私问题受到极大的关注。在社会网络分析中隐私与安全联系最为密切,这是因为二者有极大的相似之处。从IETF(Internet Engineering Task Force)早期公开的文件中能够看出隐私的提出晚于安全,将隐私的基本价值描述为交流安全,直到1972年(RFC109)隐私第一次出现在RFC实践变化的描述中。REC6973(2013年)则详细提出了互联网隐私问题并为识别隐私风险提供指导[5-6]。隐私和安全除了概念上的交叉关系,在技术上也有极大联系,因为技术上的安全能更好的实现系统安全,从而阻止系统受到外部攻击以保护个人隐私,因此隐私和安全不是孤立的,而是相互联系的,从发展趋势看二者需要整合在一起进行研究。location privacy的相对中间中心度较高为3877,说明在网络隐私中位置隐私很重要,并且很多研究都需要通过它进行联系。从整体来看点入度中心势与点出度中心势均为6074%,中间中心势为3914%,数值较低说明目前国际网络隐私研究范围广泛,内容丰富,这也在聚类结果有所体现。依据SPSS系统聚类结果发现国际网络隐私研究主要集中在8类。

第一类基于移动位置服务的隐私问题研究。此类研究主要集中在以下3个方面:1)移动位置隐私保护技术研究。位置信息包含着用户的身份、实际位置和传输路径[7],目前大量的位置隐私保护技术从保护这3个关键要素出发,例如基于网格的伪装技术,以模糊用户的实际位置;自组织聚类技术,用可信节点代替其他节点发出请求以隐藏各节点的位置;邻居节点技术,提供一种将目标位置转换成其他位置的方式,同时解决转换空间的盲目查询;匿名保护机制,降低身份认证的隐私风险等[8];此外Myles等开发了位于应用系统和位置追踪系统之间的中间设备LocServ2,他们认为保护用户位置隐私的第一步是要让用户知晓在使用服务时的位置信息需求,由其决定是否授权位置信息进而使用服务,此设备能够很好地解决基于位置的服务系统需求与用户对位置隐私控制需求之间的矛盾[9]。2)用户的态度与行为研究。位置信息是用户隐私的重要组成部分,在采取众多技术手段保护用户位置隐私的同时,大量的研究也将视角转向用户对位置隐私的重视程度、用户的态度与行为,如Furini等通过位置感知情境的方法来探究用户的态度与行为,结果发现使用过位置感知应用的用户对于位置隐私担忧较低,在经过授权询问和有利可图的情况下用户愿意披露位置信息,男性认为位置感知的情境服务更有趣,而女性则认为是侵犯行为,这就需要根据用户的意愿来创新位置情境服务[10]。3)移动位置服务机制研究。例如,Reza等提出了一种用户合作的方法,用户通过移动手机,控制自己的环境信息,并且可直接为其他用户提供位置信息,对于服务提供者来说用户的位置信息是隐藏的,主要起到平台提供者的角色[11],这一方法的应用大大提高了用户的位置隐私安全。

第二类隐私保护算法研究。此类研究主要集中在对差分隐私的探讨,包括其实现技术,合理性、可行性、可靠性等实际价值的探讨以及在得到认可后地广泛应用,如Dwork在文章中梳理了差分隐私的实现技术以及相应的应用程序,并指出差分隐私算法的3个具体任务和一般结果[12];McSherry等采用实证研究方法,从网络数据库中收集真实数据作为分析对象,结果验证了差分隐私能够很好地解决统计分析的准确性、可靠性与隐私信息保密性的矛盾,降低统计数据库的使用风险[13];Lu等则将差分隐私技术运用到互联网商务的推荐系统,与基于邻域的技术和协同过滤技术融合,提出了一种新的协同过滤方法——分区概率邻域选择法,既可以保证用户的隐私不受到攻击,又能确保推荐的准确性[14]。目前探讨差分隐私保护在社交网络领域的应用,是一个重要的研究方向。此外,还有学者探讨了保护隐私的其他算法,如Das等提出了一种基于分布式P2P数据聚合的可扩展的、隐私保护的算法,有助于数据分析和数据挖掘[15];Kearns等提出了一种从图片搜索方法演变而出的算法,通过在潜在目标的优先次序中注入噪声来确保隐私保护[16]。endprint

第三类隐私保护技术研究。此类研究主要集中在以下3个方面:1)隐私风险预测与预防技术。例如,Liu等针对社会网络中的鏈接推理攻击提出了一个敏感关系预测模型,它采用了一种新的谱系跟踪机制,快速识别风险并有效切断敏感关系的推理路径[17];Joedi等针对网络搜索引擎存在的隐私风险提出了一种预防技术,将用户的个人信息扭曲,允许用户在不揭露有用的个人信息的情况下向搜索引擎发出请求,阻止搜索引擎获取有效的用户信息[18]。2)匿名与多样性技术。在社会网络隐私保护技术中k-anonymity技术一度受到关注,但是由于其没有对敏感属性做任何约束,攻击者可以利用背景知识攻击、再识别攻击和一致性攻击等方法来确认敏感数据与个人的关系,导致隐私泄露,l-diversity技术则改进了k-anonymity的一些不足。目前基于这两种技术的研究较多,Chakraborty等就建立了一种基于社会网络个人节点特征向量中心性的方法,通过在未加工数据中加入噪声实现k-anonymity和l-diversity技术[19];Zhou等扩展了传统的k-anonymity和l-diversity技术以抵御社会网络中的邻域攻击[20]。3)移动网络中的隐私保护技术。随着智能手机的广泛应用,移动网络中的隐私安全问题和隐私保护技术也引起了广泛关注,Najaflou等从信任、隐私、安全3个方面系统地论述了移动社交网络中存在的安全挑战以及技术策略[21];Zhang等应用欺骗政策提出了一种新的技术FakeMask,将语境伪装以保护用户的隐私,FakeMask输出的语境信息能够被信任度较低的语境感知程序获取或是被用来回应这些程序的请求,而不泄露敏感信息[22]。随着时代的进步、科技的发展,隐私保护技术会呈现更多样更先进的发展趋势。

第四类云计算的隐私安全研究。此类研究主要集中在以下2个方面:1)隐私保护机制研究。云计算处在多畴环境中,每一个领域都有不同的隐私需求,Takabi等系统分析了云计算中的隐私问题并提出了解决措施[23]。云服务提供者拥有大量的用户信息,其权利的乱用会极大的侵害用户的隐私,于是授权机制的建立显得尤为重要,它能够有效地管控服务提供者,保护用户的隐私权利。例如,Chadwick等提出了一种授权策略,云服务提供商为用户提供基础服务,而允许用户自己定义隐私策略并实施保护措施以阻止未经授权的获取数据行为[24]。2)隐私保护技术的研究。是否使用云服务很大程度上取决于用户的信任,而用户对云服务提供商的信任程度直接依赖于它对即将出现的风险和安全隐患的解决能力,因此隐私保护技术非常重要,Pasupuleti等基于用户自定义隐私策略的理念,设计了一种方法以保护云中的外包数据,数据拥有者先为文件集合建立索引,同时加密索引和文件之后再将数据存储在云端,当用户检索文件时,将生成的关键词门板发送给云服务提供商,云服务提供商将请求与数据库中的加密文件匹配,按照排名将一致性程度高的发送给用户。他们采用概率公钥加密算法加密数据,并调用排名关键字搜索加密数据的方法,大大阻碍了云服务提供商对于用户数据的乱用以及外部的攻击行为[25];此外,Waqar等认为可以充分利用云数据库中的元数据来保护用户的隐私信息从而提高用户对云服务的信任,他们在数据库架构再设计和元数据动态重建的基础上提出了隐私保护的框架[26]。云计算要想更好的得以应用就需要解决隐私安全问题,在未来的研究中云计算隐私仍会得到不少关注。

第五类网络隐私权限控制研究。此类研究可分为以下3个方面:1)在线社交网站的权限控制研究。实体认证和访问控制是实现隐私保护的两个基本需求,认证是使用的前提,只有经过认证的用户才能进入网络或是系统享受服务;访问控制即使用权限的控制,只有明确规定访问控制才能有效防止权限乱用、数据泄露、隐私侵犯等行为并且更好的实现问责机制。Tan认为访问控制需要满足不可伪造性、相互认证、有条件的匿名、不可链接性、问责和可扩展性,服务提供者、第三方公司和用户作为主体相互合作相互制约[27]。随着在线社交网站的广泛应用,用户在发布信息的同时经常泄露大量敏感信息,但是在很多情况下又无法实现合理有效地访问控制,为了解决这一问题Imran-Daud等提出了一个动态的、透明的和隐私驱动的在线社交网站文本信息的访问控制机制,依靠于自动语义注释机制,通过分析发布信息的语义评价内容的敏感程度,根据访问数据的读者类型提供净化版本[28]。2)在线医疗网站的权限控制研究。由于在线医疗网站储存着与用户切身利益相关的大量健康信息,更需要提供安全的认证机制,如Liang等提出了两个属性导向的认证机制,用户创建认证策略将敏感属性匿名化只揭露部分属性,并据此生成自己的属性证明,通过验证属性证明,用户之间可以相互了解得知其是否可信,其次用户通过在属性上创建访问政策能够自由地选择合适的接收者,以避免没有得到认证的用户使用信息[29]。3)移动网络的权限控制研究。与在线用户不同,移动网络用户的隐私信息至少包括2个方面:一是身份信息;二是位置信息,不管是违反匿名性还是违反不可追踪性都会极大地危害移动网络用户的隐私,因此非常需要认证程序来保护用户的隐私。例如,Jiang等提出了基于二次剩余假设的加强版认证隐私保护方案,既能实现双因素安全又可实现不可追踪性[30]。权限控制是隐私保护的前提,只有实现合理安全的认证、访问控制等权限控制机制,才能有效的管理用户行为,阻止侵犯隐私行为的发生。

第六类社交网站和电子商务中的用户隐私态度与行为研究。此类研究从以下2个方面进行梳理:1)社交网站用户的隐私态度与行为研究,包括用户的风险承担能力、信任、隐私关注、信息披露与文化差异等。例如,Fogel等从用户信任、风险承担以及隐私关注视角研究社交网站用户的态度与行为,并选取205个大学生作为研究对象,研究发现在使用社交网站与不使用社交网站的用户之间风险承担态度存在差异,用户对两个社交网站的信任度不同,男性和女性在信息披露与隐私关注的态度不同,因此社交网站应在个人注册和创建社交网站简介之前告知潜在用户承担风险和隐私问题是潜在相关的需要引起重视[31]。隐私披露一直以来都是备受关注的用户行为,国际学者从不同的视角探讨了其决定因素,Krasnova等采用了隐私演算视角,从个人主义和不确定性规避两个维度探讨了文化差异对于自我披露行为的决定作用[32];Xu等基于计划行为理论和隐私演算模型探讨社交网站中用户个人信息自我披露的重要影响因素,隐私关注与自我揭露行为负相关、感知利益与自我揭露行为正相关的结果为社交网站降低隐私风险、留住用户,扩大用户量提供了指导意义[33];此外,Lin等则从隐私关注、信任与动机3个因素探讨了对信息披露的影响,在控制隐私关注的基础上,信任显著影响信息披露行为,在控制隐私关注和信任的基础上,动机又显著影响信息披露行为[34],这些研究大大拓展了学界对信息披露行为决定因素的认知。2)电子商务用户的隐私态度与行为研究,主要集中对隐私关注相关问题的探讨。从文献回顾中可以发现不仅社交网站用户的接受程度和信息披露等行为受到隐私关注的直接影响,电子商务网站的使用和交易情况也极大地受到隐私关注的影响,顾客越是关注隐私安全,就越可能进行线下购物,而阻碍电商的长久发展,研究中既有将隐私关注作为自变量来探讨对顾客实际行为意图的影响,也有将其作为因变量研究其决定因素,还有将两种研究结合起来通过完整的潜变量和选择模型一同研究隐私关注对电商的作用[4,35-36],使得隐私关注的研究全面且深入。电子商务网站的迅速发展,随之而来的隐私问题层出不穷,比如隐私信息的交易、用户信息的挖掘与公布等,目前除了网站本身隐私问题受到极大关注,用户的倾向与实际行为、用户的态度也都是主要的研究方向,未来仍会得到持续关注以完善现有经验。endprint

第七类青少年敏感信息的隐私与安全保护研究。此类研究主要集中在以下2个方面:1)青少年隐私关注相关问题的研究。对于青少年自身特点的了解有利于各方采取针对性的隐私保护措施,如Youn以罗杰斯的保护驱动理论为框架探讨了影响青少年隐私关注程度的决定因素,研究发现青少年感知信息泄露风险会增强隐私关注行为,而感知信息交换利益则会降低隐私关注行为,隐私关注的程度会影响风险应对行为,因此需要对青少年进行隐私保护教育加强其对隐私安全的关注[37]。2)家长、互联网公司以及国家的作用探讨。家长作为青少年的监护人对其信息分享过程伴随的风险会感到担忧,于是监督和控制青少年互联网的使用情况,可是这并不是一件容易的事情,因此家长在青少年互联网隐私保护中的作用引起了广泛的关注。例如,Walrave等通过研究得知隐私关注和效益的感知是影响青少年在网络消费时揭露个人描述信息和联系方式的主要因素,并且家长的介入不能降低青少年揭露个人信息的意愿,因此需要采取其他措施比如国家制定相关政策降低青少年的自揭露行为[38];Yang等探讨了青少年的隐私关注和隐私保护行为之间的关系以及家长和社交网站所起的调节作用,家长通过采取措施提高青少年的隐私关注程度从而提高隐私保护行为[39];Shin等也探讨了在青少年网络隐私关注和信息泄露行为中家长和互联网应该扮演的角色,以此更好的指导青少年的隐私保护行为[40]。可见青少年作为弱势群体之一受到了极大的关注。

第八类数据公开共享策略与国家治理研究。此类研究主要集中在以下2个方面:1)数据公开共享与隐私保护的研究。数据公开与隐私保护需求之间的矛盾引起了学界的关注,如Kaye探讨了基因研究中的这对矛盾体,并指出了一些新的方式以实现数据共享与隐私安全的和谐发展[41]。目前的数据公开主要依靠公开政策和战略指导,但是仅仅依靠这些政策会导致数据失真且保护并不充分,需要新的方法和工具实现隐私保护的数据公开(PPDP),Benjamin等系统的分析和评价了近几年隐私保护的数据公开方法[42],帮助学界全面地了解现状并进行拓展研究。2)国家治理研究。在隐私保护问题上,国家管控政策的制定与实施也引起了国际学者的关注,如Abraham在文章中探讨了当局者对于数据隐私治理的作用,指出他们的信息分享、标准协调和联合执行3种实施行为中联合执行起到有力的作用,因而提出了一种基于区域合作方式的新的网络治理方法[43]。对于隐私的保护,发达国家和发展中国家的治理策略和力度都有很大区别,Adelola等分析了美国、英国等发达国家进行电子商务数据保护的原因,通过对比指出了尼日利亚这些发展中国家无法有效开展这些隐私和数据保护策略的原因,为尼日利亚等发展中国家的治理发展提出了借鉴意义[44]。

3结论

通过文献计量分析发现,国际关于网络隐私问题的研究主要集中在“基于移动位置服务的隐私问题研究”、“隐私保护算法研究”、“隐私保护技术研究”、“云计算的隐私安全研究”、“网络隐私权限控制研究”、“社交网站和电子商务中的用户隐私态度与行为研究”、“青少年敏感信息的隐私与安全保护研究”、“数据公开共享策略与国家治理研究”8个方面。

网络隐私研究虽然涉及多个方面且受到各界的极大关注,但是现有研究仍然存在以下缺陷:①利用数据纵向分析网络隐私主题随时间发展变化的研究较少,大多数学者选取网络隐私部分问题进行分析研究,缺少主题的动态演变和趋势分析。②研究背景大多是发达国家和网络设施较完善的发展中国家,对于一些发展中国家的隐私问题关注度较低。③和其他研究方面相比,国家的治理政策研究相对偏少,并且国家的治理与业界的隐私政策相对独立缺乏联系。④大数据时代对于社交与移动信息挖掘过程中的隐私安全问题的系统性研究较少。⑤在线医疗的隐私安全虽然引起了学界的关注,但研究尚处在初级阶段。

值得指出的是,现存的不足也为未来研究提供了方向。①关注网络隐私研究随时间变化而产生的动态演变及发展趋势,以抓住研究热点与发展方向。②扩展研究背景,将视角转向信息化程度较低的发展中国家,以了解他们的隐私保护现状。③关注国家政策的实施效果,并结合相关的业界政策提出修改意见,让宏观政策更加接近实际生活。④关注大数据时代背景下社交网站信息、移动信息挖掘过程中的隐私问题。⑤目前在线医疗受到了业界的极大关注,许多互联网公司纷纷进入在线医疗领域,在线医疗涉及的隐私问题是未来研究的重点领域之一。

参考文献

[1]刘焕成.网络隐私保护对策研究[J].情报科学,2003,21(4):428-433.

[2]黄刘生,田苗苗,黄河.大数据隐私保护密码技术研究综述[J].软件学报,2015,26(4):945-959.

[3]张玥,朱庆华.国外信息隐私研究述評[J].图书情报工作,2014,58(13):140-148.

[4]欧阳洋,袁勤俭.国内外电子商务环境下隐私关注研究述评[J].情报科学,2016,34(7):170-176.

[5]BRAMAN S.Privacy by design: networked computing,1969-1979[J].New Media & Society,2011,14(5):798-814.

[6]DOTY N.Reviewing for privacy in Internet and web standard-setting[JOL].http:ieeexplore.ieee.orgdocument7163224,2015-07-202016-12-31.

[7]CHOW C Y.Privacy in location-based services: a system architecture perspective[J].Sigspatial Special,2009,1(2):23-27.endprint

[8]WILLIAM J,BUCHANAN,ZBIGNIEW K,et al.A privacy preserving method using privacy enhancing techniques for location based services[J].Mobile Networks and Applications,2013,18(5):728-737.

[9]MYLES G,FRIDAY A,DAVIES N.Preserving privacy in environments with location based applications[J].IEEE Pervasive Computing,2003,2(1):56-64.

[10]FURINI M,TAMANINI V.Location privacy and public metadata in social media platforms: attitudes,behaviors and opinions[J].Multimedia Tools and Applications,2015,74(21):9795-9825.

[11]REZA S,GEORGE T,PANOS P,et al.Hiding in the mobile crowd: location privacy through Collaboration[J].IEEE Transactions on Dependable and Secure Computing,2014,11(3):266-279.

[12]DWORK C.Differential privacy: a survey of results[JOL].https:link.springer.comchapter10.1007978-3-540-79228-4_1,2008-042016-12-31.

[13]MCSHERRY F,MAHAJAN R.Differentially-private network trace analysis[J].ACM SIGCOMM Computer Communication Review-SIGCOMM10,2010,40(4):123-134.

[14]LU Z G,SHEN H.An accuracy-assured privacy-preserving recommender system for Internet commerce[J].Computer Science & Information Systems,2015,12(4):1307-1326.

[15]DAS K,BHADURI K,KARGUPTA H.Multi-objective optimization based privacy preserving distributed data mining in Peer-to-Peer networks[J].Peer-to-Peer Networking and Application,2011,4(2):192-209.

[16]KEARNS M,ROTH A,WU Z S,et al.Private algorithms for the protected in social network search[J].Proceedings of The National Academy of Science of The United States of America,2016,113(4):913-918.

[17]LIU X Y,YANG X C.Protecting sensitive relationships against inference attacks in social networks[JOL].https:link.springer.comchapter10.1007%2F978-3-642-29038-1_25,2012-042016-12-31.

[18]JOEDI C R,ALEXANDRE V,JOEDI H J.Preserving users privacy in web search engines[J].Computer Communications,2009,32(13-14):1541-1551.

[19]CHAKRABORTY S,TRIPATHY B K.Privacy preserving anonymization of social networks using eigenvector centrality approach[J].Intelligent Data Analysis,2016,20(3):543-560.

[20]ZHOU B,PEI J.The k-anonymity and l-diversity approaches for privacy preservation in social networks against neighborhood attacks[J].Knowledge and Information Systems,2011,28(1):47-77.

[21]NAJAFLOU Y,JEDARI B,XIA F.Safety challenges and solutions in mobile social networks[J].IEEE Systems Journal,2015,9(3):834-854.

[22]ZHANG L C,CAI Z P,WANG X M.FakeMask:a novel privacy preserving approach for smartphones[J].IEEE Transactions on Network and Service Management,2016,13(2):335-348.endprint

[23]TAKABI H,JOSHI J B D,AHN G J.Security and privacy challenges in cloud computing environments[J].IEEE Security & Privacy,2010,8(6):24-31.

[24]CHADWICK D W,FATEMA K.A privacy preserving authorisation system for the cloud[J].Journal of Computer and System Sciences,2012,78(5):1359-1373.

[25]PASUPULETI S K,RAMALINGAM S,BUYYA R.An efficient and secure privacy-preserving approach for outsourced data of resource constrained mobile devices in cloud computing[J].Journal of Network and Computer Applications,2016,64:12-22.

[26]WAQAR A,RAZA A,ABBAS H,et al.A framework for preservation of cloud users data privacy using dynamic reconstruction of metadata[J].Journal of Network and Computer Applications,2013,36(1):235-248.

[27]TAN ZW.A lightweight conditional privacy-preserving authentication and access control scheme for pervasive computing environments[J].Journal of Network and Computer Applications,2012,35(6):1839-1846.

[28]IMRAN-DAUD M,SANCHEZ D,VIEJO A.Privacy-driven access control in social networks by means of automatic semantic annotation[J].Computer Communications,2016,76(15):12-25.

[29]LIANG X H,BARUA M,LU R X,et al.HealthShare:achieving secure and privacy-preserving health information sharing through health social networks[J].Computer Communications,2012,35(15):1910-1920.

[30]JIANG Q,MA J F,LI G S,et al.An enhanced authentication scheme with privacy preservation for roaming service in global mobility networks[J].Wireless Personal Communications,2013,68(4):1477-1491.

[31]FOGEL J,NEHMAD E.Internet social network communities:risk taking,trust,and privacy concerns[J].Computers in Human Behavior,2009,25(1):153-160.

[32]KRASNOVA H,VELTRI N F,GUNTHER O.Self-disclosure and privacy calculus on social networking sites: the role of culture intercultural dynamics of privacy calculus[J].Business & Information Systems Engineering,2012,4(3):127-135.

[33]XU F,MICHAEL K,CHEN X.Factors affecting privacy disclosure on social network sites: an integrated model[J].Electronic Commerce Research,2013,13(2):151-168.

[34]LIN S W,LIU Y C.The effects of motivations,trust,and privacy concern in social networking[J].Service Business,2012,6(4):411-424.

[35]MCCOLE P,RAMSEY E,WILLIAMS J.Trust considerations on attitudes towards online purchasing: the moderating effect of privacy and security concerns[J].Journal of Business Research,2010,63(9):1018-1024.

[36]POTOGLOU D,PALACIOS J F,FEIJOO C.An integrated latent variable and choice model to explore the role of privacy concern on stated behavioural intentions in e-commerce[J].Journal of Choice Modelling,2015,17:10-27.endprint

[37]YOUN S.Determinants of online privacy concern and its influence on privacy protection behaviors among young adolescents[J].The Journal of Consumer Affairs,2009,43(3):389-418.

[38]WALRAVE M,HEIRMAN W.Adolescents,online marketing and privacy: predicting adolescents willingness to disclose personal information for marketing purposes[J].Children & Society,2013,27(6):434-447.

[39]YANG F,XIE W J.Teens concern for privacy when using social networking sites: An analysis of socialization agents and relationships with privacy-protecting behaviors[J].Computers in Human Behavior,2014,33:153-162.

[40]SHIN W S,KANG H J.Adolescents privacy concerns and information disclosure online: The role of parents and the Internet[J].Computers in Human Behavior,2016,54:114-123.

[41]KAYE J.The tension between data sharing and the protection of privacy in genomics research[J].Annual Review of Genomics and Human Genetics,2012,13:415-431.

[42]BENJAMIN C M,WANG K E,CHEN R,et al.Privacy-preserving data publishing:a survey of recent developments[J].ACM Computing Survey,2010,42(4):14:1-14:53.

[43]ABRAHAM L.Watching the watchers: transgovernmental implementation of data privacy policy in Europe[J].Journal of Comparative Policy Analysis: Research and Practice,2011,13(2):181-194.

[44]ADELOLA T,DAWSON R,BATMAZ F.Privacy and data protection in E-commerce: the effectiveness of a government regulation approach in developing nations,using Nigeria as a case[JOL].http:ieeexplore.ieee.orgdocument7038812,2015-02-122016-12-31.

(本文責任编辑:郭沫含)endprint