一个安全的门限群签名方案

2017-07-05尚光龙曾雪松

尚光龙,曾雪松

(信阳职业技术学院数学与计算机科学学院,河南 信阳 464000)

一个安全的门限群签名方案

尚光龙,曾雪松

(信阳职业技术学院数学与计算机科学学院,河南 信阳 464000)

目的 针对门限群签名中普遍存在的签名参与者出示假秘钥进行内部欺诈或内外勾结欺诈问题,提出一个安全性增强的门限群签名方案,并给出安全性论证和计算量分析。方法 根据RSA加密体制原理,可信中心TA生成RSA密码体制相关参数,为每个群成员生成验证片断和身份标签,同时利用大整数分解的困难性和强Hash函数的单向性,解决门限群签名中可能存在的门限欺诈问题并改善方案性能;结果 依据大整数分解的困难性和强Hash函数的单向性,通过验证片段,解决了门限群签名中可能存在的门限欺诈问题;通过引入成员标签,提高群成员加入和撤销的效率,改善系统性能;依据Shamir秘密共享体制,解决签名伪造问题;同时也解决了传统意义上的群签名需要满足的抗合谋攻击等安全问题;最后,对方案安全性和算法效率进行了分析、计算。结论 经分析论证表明,基于RSA密码体制和Shamir门限机制,通过引入验证片断和成员标签,提出的门限群签名方案克服了传统门限群签名存在的门限欺诈问题,提高了门限群签名的安全性,改善了方案性能,是一个符合门限机制、安全性增强的群签名方案,具有一定的理论和应用价值。

RSA公钥密码体制;门限机制;群签名

0 引 言

门限密码学发展至今,衍生出了众多分支,门限群签名作为其中的重要组成部分,一直得到学术界的广泛关注。门限群签名是引入门限机制[1]后的特殊群签名[2-4],自Desmedt和Frankel于1991年提出后一直得到人们的广泛关注,学术界也提出了各种不同的签名方案[5-13]。在数字签名方案中,人们关注和研究的核心是签名密钥的管理问题,在门限群签名方案中,签名密钥利用门限方案被分割成若干签名子密钥,当至少t个签名参与者利用分管的签名子密钥完成群签名时,签名验证者关心的是最终形成的签名是否是n个签名人中至少t个人员确实参与了签名,即签名参与者中是否出现欺诈问题。欺诈问题的表现有合谋攻击、单个参与者出示假子密钥进行内部欺诈或内外勾结欺诈等。本文依据RSA加密机制,利用大整数分解的困难性和强Hash函数的单向性,进行欺诈检测,阻止了内部签名参与者或外部人员的签名欺诈问题,并对算法的抗合谋攻击性能、欺诈检测性能进行了分析,提出了一个安全性增强、具有可信中心的门限群签名方案。

1 基于RSA的安全门限群签名方案

本文根据RSA加密体制原理,解决了门限群签名中可能存在的门限欺诈问题,提高了签名方案的安全性。假定n个签名成员构成签名群G={P1,P2,…,Pn}, 负责签名的t个成员构成群G′={P1,P2,…,Pt}, 为签名群G的子群。PKI机制下的可信中心为TA,群G的管理员为签名群中的特殊成员DC,负责签名合成。

1.1 方案初始化

可信中心TA完成方案初始化工作。

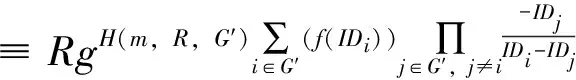

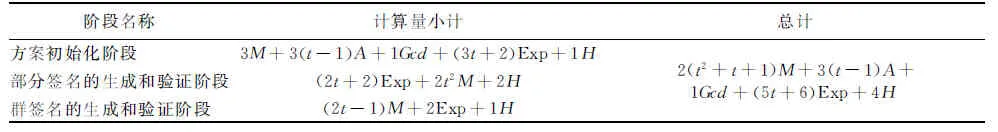

(1)选择参数:

①TA随机选取2个大素数p和q, 这里要求p和q均是安全的(其安全性要求为2511 ②选择2个参数e和d使得gcd(e,Φ(N))=1和ed≡(modΦ(N)), 其中Φ(N)=(p-1)(q-1), 在公告板上公开e和Φ(N), 但把d作为秘密参数; ④选择1个具有强稳固性的Hash函数H; ⑥TA为群管理员生成密钥对(k,y), 其中私钥k如步骤⑤中计算, 公钥y=gkmodN。 (2)对任意群成员pi分配身份标识为IDi, 并利用安全网络发送给Pi; 为签名参与者Pi生成私钥xi=(gf(IDi))dmodN和公钥yi=gf(IDi)modN; 同时为检测签名欺诈行为, TA为Pi分配验证片段νi。 对xi和νi, TA执行如下运算: ①计算νi=H(xi)dmodN ②通过安全网络将xi和νi分配给Pi秘密保管。 (3)为提高群成员管理效率, TA为每个成员Pi生成身份标签(Label)(表1),并向全体有效群成员进行广播。身份标签格式如下: 表1 身份标签 当Pi为有效成员时, 可信中心TA将给Tie分配一个较大的值; 当Pi无效时,则TA给Tie一个具体的时间值。 身份标签IDi由TA实时维护; 当签名群成员出现退群或入群操作时,TA都要更新标签并通过网络对所有成员进行广播,实时更新签名群。 1.2 部分签名的生成和验证 群签名的合成和验证由合成者DC来完成。 若签名组G′来完成对消息m的签名, 则G′中每个成员Pi都执行如下算法: ①将自己的IDi发送给群管理员; ②Pi选取随即参数αi, 计算ri=αiemodN并进行广播; ③当Pi从广播收到ri后, 计算 R=∏rimodN ④Pi完成对M签名 并将(ri,sigi)发送给DC。 DC通过以下操作来来验证部分签名的合法性 合法性证明如下: 1.3 群签名的生成和验证 在这一阶段,DC合成并验证最终签名。 对G′中任意成员Pi, 如果所有的(ri,sigi)都是有效签名, 则DC生成消息m的群签名(R,Sig,G′), 其中 Sig=∏sigimodN 要验证对消息m的群签名(R,Sig,G′)是否有效,验证公式如下: Sige≡yH(m,R,G′)RmodN 群签名合法性证明如下: Sige≡(∏sigi)emodN 根据Lagrange插值公式,改写为 Sige≡gf(0)H(m,R,G′)RmodN ≡yH(m,R,G′)RmodN 以下对上述方案的安全性和性能进行分析。 2.1 安全性分析 (1)欺诈检测过程分析 对任意签名人Pi, 根据验证片段分配算法, 如果有 νie≡H(xi)(modN) 则Pi不存在欺诈行为,否则存在欺诈行为。如果Pi篡改xi为xi*,则必须计算νi*, 使得νi*e≡H(xi*)(modN)成立, 但是如果没有秘密参数d, 欺诈成功等于攻破RSA密码体制; 如果欺诈者Pi改νi为νi*, 则必须计算xi*, 使得H(xi*)≡νi*e(modN)成立,由于Hash函数具有较好的单向稳固性,这也是不可行的。 (2)抗合谋攻击 假定签名组中部分成员与群外非法人员进行合谋攻击,由于这些群成员无法重构秘密多项式f(x), 且群外人员没有在TA处注册,因此无法伪造签名。 (3)欺诈检测性能分析 定理1 方案中的欺诈检测机制是完善的。 证明:本文中的期中检测机制基于Shamir秘密共享体制,因此属于完善的(t,n)门限秘密共享体制,在少于t个有效成员的情况下,签名不可伪造。 定理2 欺诈者欺诈成功的难度等价于攻破RSA公钥密码体制和单向Hash函数。 证明:根据欺诈检测过程可知,定理2是成立的(其证明过程见欺诈检测过程分析),在现有计算能力下,RSA公钥密码体制和单向Hash函数仍有较好的安全性和商密通用价值。 2.2 方案的计算量分析 假设乘法运算用M来表示,Hash运算用H来表示, 幂运算用Exp来表示, 加法运算用A来表示,Gcd表示计算最大公约数,本文中提出的算法计算量分析如下: (1)参数初始化阶段 在本阶段,由于只是完成参数生成工作,主要由TA以离线方式完成。 步骤①采用1个乘法运算(n=pq)、 2个加法运算(p=2q′+1和q=2q′+1), 计算量为1M+2A; 步骤②计算量为1Gcd+2M; 步骤⑤计算量为(t-1)(A+Exp); 步骤⑥计算量为1 Exp。 因此, 在选择参数阶段TA的计算量累计为: 1M+2A+1Gcd+2M+(t-1)(A+Exp)+1Exp=3M+(t+1)A+1Gcd+tExp TA计算每个Pi的签名子密钥xi=(gf(IDi))dmodn及公钥yi=gf(IDi)modn并计算验证片段wi=H(xi)dmodn, 因此花费的计算量依次为(t-1)(A+Exp)+2Exp,(t-1)(A+Exp)+1Exp,1H+1Exp, 累计为2(t-1)A+2(t+1)Exp+1H; 广播成员标签不花费计算量; 故方案初始化阶段TA的计算量累计为3M+(t+1)A+1Gcd+tExp+2(t-1)A+2(t+1)Exp+1H=3M+3(t-1)A+1Gcd+(3t+2)Exp+1H。 (2)部分签名的生成和验证阶段计算量分析 每个成员Pi都计算ri=αiemodn, 因此计算量为tExp; 每个成员Pi都计算R=∏rimodn, 花费的计算量为t(t-1)M, 生成部分签名花费的计算量为t(1H+1Exp+tM); DC验证部分签名花费的计算量为1Exp+1H+1Exp+tM=2Exp+1H+tM; 所以本阶段需要的总计算量为:(2t+2)Exp+2t2M+2H。 (3)群签名的生成和验证阶段的计算量分析 DC合成群签名采用的计算量为2(t-1)M, 验证群签名采取的计算量为2Exp+1H+M, 因此本阶段共需要的计算量为(2t-1)M+2Exp+1H; 根据上述分析,本方案各阶段计算量汇总见表2。 表2 各阶段计算量汇总表 在门限群签名方案中,群成员的签名密钥管理问题一直是学术界的研究热点,特别是成员之间的欺诈问题。在门限群签名方案中,签名验证者关心的是最终形成的签名是否是n个签名人中至少t个人员确实参与了签名,即签名参与者中是否出现欺诈问题。欺诈问题的表现有合谋攻击、单个参与者出示假子密钥进行内部欺诈或内外勾结欺诈等。本文基于RSA密码体制和Hash函数的稳固性理论,探讨了门限群签名的密钥安全问题,提出了一个安全性增强的门限群签名方案。在本方案中,基于Shamir秘密共享体制原理,对群成员签名密钥进行欺诈检测,解决了成员间的签名欺诈问题;同时,也实现了对合谋攻击等问题的克服;最后,对方案进行了安全性分析和算法复杂度分析。结果表明,本方案是一个安全、可行的门限群签名方案。 [1]SHAMIR A.How to share a secret[J].Communications ACM,1979,24(11):612-613. [2]王海艳,王汝传.群签名方案之比较研究[J].计算机应用研究,2005(10):93-95. [3]李凤银,禹继国,鞠宏伟.一种基于RSA的群签名方案[J].计算机工程与设计,2006(08):2955-2957. [4]徐光宝,张建中.一种基于离散对数的群签名方案[J].计算机工程,2005(05):143-144. [5]张建中,王永峰,张艺林.基于RSA群签名方案的安全性分析[J].计算机工程与应用,2010,46(22):121-123. [6]杨柳,钟诚,华蓓.基于P2P网络的可验证门限群签名方案[J].计算机应用与软件,2009,26(07):88-89. [7]杨镛,张建中,李哲峰.一个实用的动态群签名[J].计算机工程与应用,2008,44(32):82-84. [8]姜燕.基于RSA的群签名方案的缺陷及改进方案[J].计算机工程与设计,2008,29(07):1655-1657. [9]刘文琦,魏蕾,杨建华.基于椭圆曲线密码体制的(t,n)门限群签名方案[J].大连理工大学学报,2007,47(03):429-432. [10]李海峰,刘云芳.移动Ad Hoc网络中应用自认证的(t,n)门限群签名方案[J].北京联合大学学报,2006,20(03):19-22. [11]王斌,潘皓东,李建华.一种安全的门限群签名方案[J].上海交通大学学报,2002,36(09):1333-1336. [12]甘元驹,黎群辉.基于因式分解的可证实的门限群签名方案[J].铁道学报,2003,25(03):69-72. [13]王明文,朱清新,卿利,等.无可信中心的门限RSA数字签名体制[J].华中科技大学学报(自然科学版),2006,34(06):33-35. [责任编辑:关金玉 英文编辑:刘彦哲] A Secure Threshold Group Signature Scheme SHANG Guang-long,ZENG Xue-song (Xinyang Vocational and Technical College,Xinyang,Henan,464000,China) Objective Aiming at the problem of signature participants’ fraud in threshold group signature,this paper proposed a security enhanced threshold group signature scheme to solve this problem,and gave the security analysis and calculation.Methods Based on the intricate nature of factoring problem and the One-way Function,the TA generates the relevant parameters,and the verifying-share and identity tag for each participants.Results To detect the cheat between each participant,by making use of the difficulty of large integer factorization,this paper improved the security of the signature,introduced the concept of Label,solved the member’s addition and deletion in an efficient way,improved the performance of the system.In addition,it solved the problem of the conspiracy attack.At last,we addressed the security of the scheme and analyzed the algorithm.Conclusion Analysis shows that the scheme improved the security of the threshold group signature and the efficiency,which has certain theoretical and application value. RSA public key cryptosystem;threshold mechanism;group signature 河南省科技厅重点科技攻关项目(142102210331) 尚光龙(1979-),男,河南南阳人,硕士研究生,讲师,研究方向为信息安全、密码学。 TP 309 A 10.3969/j.issn.1673-1492.2017.07.002 来稿日期:2016-10-25

2 方案分析

3 结 论