OCTAVE风险评估方法在涉密局域网的应用研究

2017-06-03王东扬杨利涛李昆菊张哲

王东扬+杨利涛+李昆菊+张哲

(装甲兵工程学院)

摘 要: 涉密局域网安全风险评估是保证涉密网络安全的重要手段,是网络系统风险管理的重要内容,本文在研究了现有风险评估方法的基础上 ,提出在涉密局域网络引入OCTAVE风险评估方法,以加强涉密局域网络的安全性,并对OCTAVE在涉密局域网络中的应用进行了详细分析,为涉密局域网的安全性提出了几点安全措施及建议。

关键词: OCTAVE;评估

1 引言

在以信息化为主体的时代,涉密局域网安全保密要求越发突出,建设涉密局域网络风险评估是网络安全管理工作的第一步,明确在建设中网络自身的安全现状,确立重点保护对象,找出存在的问题、隐患和漏洞,对潜在的安全威胁、薄弱环节、防护措施等进行分析,以便采取有针对性的策略措施,最大程度地降低网络的安全风险,建立真正意义上的切实可行的安全体系。OCTAVE风险评估方法是广泛应用的一种风险评估方法,由于其自导向及组合评估的特点,非常有利于涉密局域网的安全。本文提出了在涉密局域网中采用OCTAVE风险评估方法,并对其具体应用进行分析,为提高涉密网路的安全性提出了相关建议。

2OCTAVE在涉密局域网风险评估方法

2.1基本原则

OCTAVE法(Operationally Critical Threat,Asset and Vulnerability Evaluation,可操作的关键威胁、资产和弱点评估)是由美国卡内基·梅隆大学下属CERT中心于1999年开发的用来定义安全风险评估方法的典型代表,是一种综合的、系统的、与具体环境相关和自主的安全风险评估方法。OCTAVE安全风险评估以自主、适应度量、执行一定义的过程、连续过程的基础。

2.2主要因素

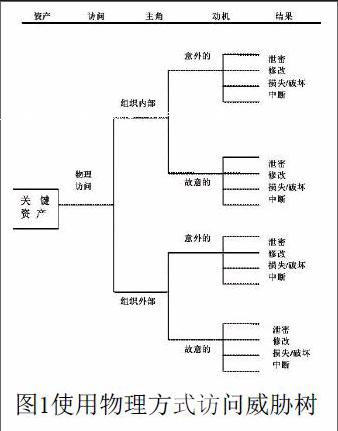

OCTAVE是一种基于涉密网络资产驱动评估方法,它根据涉密网络的资产所处的保密环境来搭建组织的风险框架。同时,涉密资产也是组织评估的业务目标,以及进行评估时收集的与安全相关的信息之间的联系手段。OCTAVE法所评估的对象是那些被判定為对网路涉密程度最高的关键资产,一般涉密资产、威胁类型、威胁所涉及的区域、威胁发生的结果、结果产生的影响以及影响程度联系在一起,以确定缓解风险的计划,在这个过程中需要建立一系列表格,将各部分的内容对应起来,其中威胁源可为以下类型人故意行为、人为意外行为、系统问题、其他问题等。

2.3评估层次

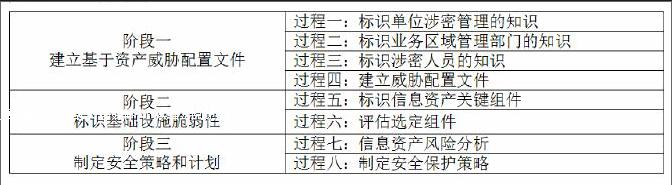

OCTAVE使用组织的资产作为重点考虑对象,使评估活动中必须考虑的威胁和风险数量大大减少,它使用一种三阶段八过程的方法对组织问题和技术问题进行研究。

2.3.1第一阶段,建立基于资产的威胁配置文件:

从组织单位的角度进行的评估,组织的全体涉密人员阐述他们的看法,如什么对单位重要(与信息相关的资产),当前应该采取什么措施来保护这些资产等等。分析整理这些信息,确定对组织单位最重要的资产(关键资产),并识别出这些资产的威胁。配置文件通过以下属性来对威胁进行形式化的识别:设备资产、访问方式、主角、动机、结果,如图 1 和图 2 。

第二阶段,识别基础设施的薄弱点:

在此阶段,分析团队识别出与每种关键资产相关的关键涉密网络和组件,然后对这些关键组件进行分析,找出关键资产存在的技术上的脆弱点。

第三阶段,制定安全策略和计划:

在此阶段,分析团队识别出组织单位的关键资产风险,并确定要采取的措施。根据对收集到的信息所做的分析,为组织单位制定保护策略和风险减缓计划,以解决关键资产的风险。

2.4主要安全威胁

在此阶段的评估中,需要利用第一阶段中资产的识别及分类结果对重要资产进行威胁性分析。涉密局域网面临的安全威胁基本可以分为两类:一类是非人为的安全威胁,另一类是人为造成的安全威胁。

2.4.1非人为安全威胁

非人为的安全威胁主要分为两类,一类是自然灾难,另一类为技术局限性。涉密局域网络都是在一定的地理环境下运行,自然灾难对网络的威胁也是非常严重的,典型的自然灾难包括地震、水灾、火灾、风灾等。自然灾难可以对网络造成毁灭性的破坏。

同所有技术一样,网络安全也不是十全十美的,技术本身也存在局限性、漏洞和缺陷,人们很难预先知道。典型的漏洞包括系统、硬件、软件的设计漏洞、实现漏洞和配置漏洞。涉密网络的高度复杂性,信息技术的高速发展和变化,使得涉密网络的漏洞成为严重威胁涉密网络安全的最大隐患。

2.4.2人为安全威胁

2.4.2.1内部人员安全威胁。内部人员安全威胁往往由内部合法人员造成,他们具有对涉密网络的合法访问权限。内部安全威胁分为恶意和非恶意两种,即恶意攻击和非恶意威胁。内部人员恶意攻击出于各种目的,对所使用的涉密网络实施攻击;非恶意威胁则是由于合法用户的无意行为造成了对涉密网络的攻击,如将系统口令泄露给他人、或未妥善保管存有重要信息的介质而使信息被他人窃取等,他们并非故意要破坏信息和系统,但由于误操作、经验不足、培训不足而导致一些特殊的行为,对网络安全性造成了无意的破坏。典型的内部攻击有;恶意修改数据和安全机制配置参数;恶意建立未授权的网络连接;恶意的物理损坏和破坏;无意的数据损坏和破坏等。

2.4.2.2被动攻击威胁。这类攻击主要包括被动监视开放的通信信道(如无线电、卫星、微波和公共通信网络)上的信息传送。被动攻击主要是了解所传送的信息,一般不易被发现。典型的被动攻击有:监视通信数据;解密加密不善的通信数据;口令截获等。

2.4.2.3主动攻击威胁。主动攻击为攻击者主动对涉密网络实施攻击,包括企图避开安全保护、引入恶意代码,以及破坏数据和系统的完整性。典型的例子有:修改数据;截获数据;插入数据;盗取合法建立的会话,越权访问;利用缓存区溢出(BOF)漏洞执行代码;插入和利用恶意代码(如木马、后门、病毒等);利用协议、软件、系统故障和后门;拒绝服务攻击等。

2.4.2.4临近攻击威胁。此类攻击的攻击者试图在地理上尽可能接近被攻击的网络、系统和设备,目的是修改、收集信息,或者破坏系统。在涉密网络,临近攻击最容易发生在没有良好保安措施的地方;此外,缺乏安全意识也容易造成临近攻击。这种接近可以是公开的和秘密进入的,也可以是两种都有。典型的临近攻击有:偷取磁盘后又还回;偷窥屏幕信息;收集作废的打印纸;物理毁坏通信线路等。

2.4.2.5分发攻击威胁。分发攻击是指在网络涉及硬件的开发、生产、运输、安裝阶段,攻击者恶意修改设计、配置等行为。在涉密网络中,尤其要注意使用合法的国内软件产品,从正式厂家选购硬件产品,由有保密资质的集成商和服务商提供外包服务,否则,设备、软件的采购和交付,系统建设等将成为安全威胁的主要来源之一。典型的分发攻击有:利用开发制造商的设备上修改软硬件配置;在产品分发、安装时修改软硬件配置等。

2.5安全策略

针对前两个阶段内对涉密网络的资产的识别及分类、安全威胁的确定以及脆弱性分析,在本阶段的评估中,我们会根据涉密网络的特点及前面所得到的结论对涉密网络提出以下几点安全策略:

2.5.1建立良好的系统体系结构:此项工作应在建立系统初期完成。建立涉密网络结构时,应明确划分系统的各层次/部分、各层次/部分具有的功能及提供的服务、对各层次/部分网络能进行访问及操作的人员,对整体局域网、子网及VPN专用网进行良好地规划以方便管理。

2.5.2配置安全的系统防护措施:系统的安全防护措施包括物理安全、网络安全两大方面。其中,物理安全指设备在安全的环境下运行,有很好的制度或管理员制度确保系统设备不会受到人为的损坏及攻击。网络安全从总体来看是在网络边缘配备防火墙、IDS及病毒扫描设备或系统。

2.5.3制定合理的安全管理措施:这主要包括:a.制定涉密信息安全策略。涉密信息安全策略是实施所有涉密网络安全措施的根本出发点,是涉密网络安全目标的明确表达,因此,每一个涉密网络都应该制定相应的信息安全策略。b.设立安全管理单位,确定其职责、职能,建立相应的管理制度。c.对涉密网络信息资产进行管理。信息资产是信息安全保护的最小单元,因此,必须明确信息是重要的信息资产。典型的信息资产有各类数字化的网络文档、网络数据、访问记录等,此外涉密网络中的软件、硬件、通信设施、通信带宽等也是重要的信息资产,应该予以明确,进行管理。d.对人员实施安全管理。人员的安全管理包括人员培训、安全意识的宣传教育、敏感部门人员的筛选、保密协议等。e.对涉密网络的物理环境实施安全保护。物理防护是涉密网络安全保护的基础,它的主要内容包括防火、防盗、防自然灾害等。f.制定网络涉密相应的通信和操作规程、规定。g.网络涉密的开发和维护实施安全管理。

2.5.4培养良好的用户安全意识:涉密网络中存在的最大安全隐患是系统内部人员。先不考虑有不良意图的内部人员,一般内部涉密人员首先要具有良好的安全意识,如对个人电脑设置口令、妥善保管自己的电脑口令及电子网络的系统口令、对一些重要文件及资料的保存及网上传输都应进行相应的安全保护、对个人的办公机器进行安全性维护(如及时更新系统、安全防病毒软件、有良好的上网习惯等)。以上这些都是涉密网络涉密人员所应具有的最基本的安全意识,要更好地提高涉密网络的整体安全性,应对涉密人员进行全面的强制性的安全培训,并有提供相关的安全性信息。

3结束语

OCTAVE 方法是一种系统化、操作性强的,对网络安全进行评估并制定出相应对策

的评估方法。它可以有效地对单位内关键的信息资产所面临的安全风险进行全面分析,使单位能够及时采取措施对重要的战略资源进行保护, 增强了单位应对军事变化和突发事件的能力, 同时也很好地解决了部队在实施信息化过程中所遇到的安全、效率与成本三者间的矛盾问题。通过应用 OCTAVE 方法对信息资产进行风险评估后,部队应进一步做好风险管理工作,为高效、稳定的运作创造一个安全良好的环境。

参考文献

[1] 陈文伟.决策支持系统及其开发.北京:清华大学出版社,2000

[2] 吴唏译.信息安全管理.北京:清华大学出版,2003

[3] ButlerS A, Fischbeck P. Multi-attribute risk assess-ment, technicalreportCMD-CS-01-169 [R ]. CarnegieMellonUniversity:CarnegieMellonUniversity, 2001.

[4] LiuSifeng,ShiBin.Anevaluationsystem on developmen to fscienceand technology park[C] Proceedings of AsiaPacificRegional Workshop on Scienceand Technology Park Development.Jakarta:UNESCO, 2007: 46-58.