动态P2P网络中基于扇形区域的位置隐私保护

2017-04-14贾宗璞

贾宗璞 刘 雯

(河南理工大学计算机科学与技术学院 河南 焦作 454000)

动态P2P网络中基于扇形区域的位置隐私保护

贾宗璞 刘 雯

(河南理工大学计算机科学与技术学院 河南 焦作 454000)

目前,已有的动态P2P网络环境中位置隐私保护的方法容易使相互协作的用户之间的位置过于集中,空间覆盖域较小,抗中心攻击能力较弱。针对这个问题,提出一种基于扇形区域的动态P2P位置隐私保护方法。通过移动用户之间的相互协作构建一条匿名链来转发查询信息,完成精确查询的同时在匿名链中隐藏了查询用户的真实位置。在匿名链建立的过程中,利用扇形区域限定匿名链的方向,同时考虑节点之间的连接稳定性,保证了匿名链的空间覆盖域及稳定性,从而提高了算法的匿名度及抗中心攻击能力。实验结果表明该算法在不同用户密度情况下,匿名性能及计算能耗均能取得较好的结果。

位置隐私 P2P网络 扇形区域 空间覆盖域

0 引 言

近年来,随着无线通信技术和空间定位技术的不断发展,开拓了一个新的研究领域——基于位置的服务LBS(Location Based Services)。基于位置服务的广泛应用在给人们的生活带来极大便利的同时,也给个人的位置隐私带来了严重威胁。例如,查找附近最近的一个加油站,怎样能快捷地到达目的地,当用户发送当前位置给服务提供方时,不可避免地会造成用户位置信息泄露[1]。随着用户对个体信息隐私安全的日益关注,如何在保护用户位置隐私安全的前提下提供基于位置的查询服务成为研究的热点[2-4]。

从目前已经取得的研究成果来看,位置匿名系统大致可分为三种结构:中心服务器结构、独立结构和分布式点对点结构[5-7]。

中心服务器结构引入可信第三方——匿名服务器来完成匿名过程,但匿名服务器易成为系统瓶颈。高峰期时,需要处理大量的用户数据,这对匿名服务器来说是一个极大的负担。此外,匿名服务器也容易成为攻击者攻击的目标,一旦匿名服务器被攻破,所有用户的查询信息和位置信息就会被泄露。

独立结构需要用户端自行完成匿名区域的组建和匿名过程的计算,此外所有的通信都是由用户端和服务器端完成的。这种结构对移动设备的要求比较高,要求移动设备具有充足的存储空间和较强的计算能力,且终端负担较重。

分布式点对点体系结构,即指某个区域中的移动用户通过自行组织形成局部匿名网络,互相帮助完成匿名保护工作,与服务器端进行 LBS 交互。节点相互平等,彻底解决了单点攻击的威胁,提高了匿名的效率,也能够享受较好的位置服务。

本文采用分布式点对点体系结构,并提出一种基于扇形区域选择下一跳节点的SASTNHN(Sector area select the next hop node)算法,其优势在于:1) 限制匿名链的方向。移动用户在寻找下一跳节点时,以自身位置为圆心,以自身和上一跳节点的连线为中心轴,根据相邻节点密度确定扇形的圆心角大小,以最大通信距离为半径,在背离上一跳节点的方向上确定一个扇形区域。2) 最小距离限制。在该扇形区域内选取下一跳节点时,下一跳节点的位置和上一跳节点的位置之间的距离要大于设定的最小距离。通过以上两个方面确保匿名链中节点位置分散,增大匿名链的空间覆盖域,减小查询节点被攻击者攻击成功的概率。

1 相关工作

在位置匿名处理中使用最多的模型是位置k-匿名模型。Gruteser[8]等人最先将关系数据库中k-匿名的概念应用到保护位置隐私上,提出了基于位置隐私保护的k-匿名模型,由于所有用户拥有一样的隐私需求参数k,该算法无法满足用户的个性化隐私需求。Gedik[9]等人提出了CliqueCloak方法,用户可以根据自身的需求指定个性化的隐私需求参数k,但CliqueCloak方法只适用于隐私需求参数k比较小的情况。Xu[10]等人提出基于圆形匿名空间的匿名算法,圆形的匿名空间能够生成较小的查询结果集,从而提高算法的精度,但这些采用中心服务器结构的位置隐私保护方法存在两个弊端:1) 中心服务器可能会成为服务性能的瓶颈;2) 该中心服务器中储存了大量的用户身份信息和位置信息,一旦被攻破,后果非常严重。

针对中心服务器的缺陷,ChowCY[11]在2006年首次提出了针对点到点模式下使用匿名算法的思想,通过对等点查询算法来构建匿名区域。这种算法的优点在于分散了匿名工作和计算量到初始终端的邻居节点,在保证达到匿名度的同时平均分配损耗,缺点是同一时刻同一地点有较多LBS请求时,网络中有大量的数据包在特定的终端间流动,可能产生延时或网络拥塞等情况。为了提高查询效率,ChowCY于2011年提出了一些改进[12],即提出一种基于k-anonymity模型的P2P解决方案,通过对计算得到的匿名区进行随机扩大来规避匿名区中心攻击,但该方法仍无法从根本上杜绝查询发起者在匿名区内分布随机的问题,且抗查询采样攻击的能力较弱。李泰成[2]利用希尔伯特函数的单向性性质,提出了基于希尔伯特空间填充曲线和基于锚点的增量查询方法。YiuML[13]提出了一种SpaceTwist方法,用户在自己真实位置附近随机选取一个点作为锚点,然后使用该锚点代替自己的真实位置向LBS服务器发起增量近邻查询。但是此类增量查询方法缺少用户之间的协助合作,可能无法达到k匿名,且抗中心攻击能力较弱。胡德敏[14]等对SpaceTwist方法进行了改进,提出了基于SpaceTwist的k-匿名增量近邻查询位置隐私保护算法,该算法根据路网中的人口密度,形成满足用户k-匿名需求的匿名区域提交给服务器,服务器返回k个查询结果,该方法虽然能较好地保护查询用户的位置隐私,但得到的查询结果却是不精确的,并且增加了服务器和查询用户的检索能耗。黄毅[15]等提出了一种基于用户协作的隐私保护方法Coprivacy,主要通过用户之间相互协作,无中心服务器及无匿名区域而能达到k-匿名的效果。但是Coprivacy方法中的所有协作的用户都是可信的,无法解决协作用户中出现恶意用户的情况。刘学军[16]等提出了基于不可信环境的移动位置隐私保护算法来解决移动用户不可信的问题,该算法通过构建匿名树,并从下到上,进行子与父节点的层层递归博弈算出锚点代替真实位置,进而保护查询用户的位置信息,但该算法在计算出最终锚点的过程比较繁琐,而且还要通过概率统计筛选出候选位置,这样不仅计算能耗增加,并且也得不出最精确的查询结果。

徐建[17]等提出了Peer-to-Peer(P2P)的匿名链位置隐私保护算法,在协作用户不可信的情况下,其模型通过在转发信息的过程中构造一条匿名链来混淆位置信息与身份信息的一一对应关系。这种方法在很大程度上解决了用户位置隐私保护存在的问题,但存在两个问题:1) 该算法使得匿名链中的节点仅通过连通稳定性在周围查找下一跳的节点;2) 没有规定下一跳节点和上一跳节点之间的最小距离。这就导致匿名链上的节点位置比较集中,其空间覆盖域很难达到最小匿名面积。此时,若攻击者将代理节点的位置作为查询节点的位置也能获得较高的精度。

本文提出的基于扇形区域选择下一跳节点的SASTNHN方法,不使用第三方的中心服务器,无匿名区域,用户之间通过多跳协议形成一条匿名链来转发查询信息,并返回精确的查询结果。本文主要有以下几方面的贡献:

(1) 提出了一种新的SASTNHN位置隐私保护方法,该方法使用分布式点对点结构进行通信,克服了中心服务器的性能瓶颈和中心攻击。

(2) 通过使用扇形区域和限定节点之间最小距离来控制下一跳节点的选择,避免了匿名链中用户节点位置过于集中的情况并增大了匿名链的空间覆盖域,减小了查询节点位置泄露的风险。

(3) 在分布式点对点的体系结构中,在扇形区域中寻找下一跳节点,系统中的节点可以以较小的通信代价构建匿名链。

2 SASTNHN算法描述

2.1 系统结构

如图1所示,本文对分布式点对点体系结构的位置隐私保护模型展开研究。系统模型由移动用户、基站和服务器LBS三部分组成。查询用户通过用户之间的相互协作构建一条匿名链转发查询信息,并通过控制扇形角度的大小来控制匿名链的方向,增大匿名链的空间覆盖域,最后由链尾的节点即代理节点向LBS发起查询,并返回精确的查询结果。在通信过程中,移动用户支持两种通信方式:P2P通信和基站通信。其中,P2P通信是用于与其他移动用户之间的通信,基站通信是借助代理节点经由基站使用无线互联网络用来向LBS发起查询并取得查询结果的通信。

图1 基于扇形区域的匿名链结构示意图

2.2 相关定义

定义1 (查询请求q)查询用户rq初始化一个查询请求信息q(uid,hop,Time,l(x,y),query)通过代理用户向服务器LBS发起查询。

其中uid表示一个全局唯一的假名标识;hop表示跳数,一般设置hop的值大于等于k,k(k小于满足匿名链稳定性的最大长度的值)是由查询用户自己设定的需求匿名度;Time表示查询用户可等待的时间,即从查询信息发出到收到返回结果所用的时间要小于用户可等待的时间;l(x,y)表示转发查询信息用户的位置,其中x表示横坐标,y表示纵坐标;query表示查询内容。

定义2 (中间节点) 中间节点在确定自身成为中间节点之后,根据自身的属性信息修改查询信息q中的uid,并将原信息存储在自己的本地链表中,并帮助查找匿名链的下一跳节点。中间节点只知与其相连的上一跳和下一跳节点的相关信息,并不能确定查询节点的身份。

定义3 (代理节点)节点收到查询请求信息时,检查hop字段,当hop值等于1时,该节点将成为代理节点,负责向LBS发送查询信息并返回结果。

定义4 (空间覆盖域)空间覆盖域是指匿名链中,以两节点之间最长距离为直径所形成的覆盖整个匿名链的圆形区域。

定义5 (连通稳定性)移动节点在路网中处于不断运动的状态,节点间的相对位置动态变化,连通稳定性用于衡量节点间的通信质量和保持时间。与它们之间的距离、相对运动方向、速度及通信半径有关。参数化连通稳定性:

其中,d为节点之间的距离,rmax为最大通信半径,θ为两节点运动方向的夹角。

2.3 算法描述

在用户协作位置隐私保护系统中,查询用户有三种状态:不在任何匿名链中;已在匿名链中但不满足其隐私保护度;已在匿名链中并且满足其隐私保护度。不在任何匿名链中的用户通过多跳通信方式寻找可协作的中间用户节点,构造一条匿名链,来转发查询信息,最终由代理用户向LBS服务器发起查询并返回查询结果。已在匿名链中但不满足其隐私保护度时,需重新设置满足其需求的hop值,发起查询。在匿名链的构造过程中,每一个被选中的节点都需检查hop和Time字段,并根据hop和Time的值进行相应的处理。当Time的值小于可等待时间,并且hop>1时,在本地列表中选择一个合适的节点,与之建立连接,将hop减1,并转发请求信息;否则,丢弃之。具体来说,上述过程主要包括搜索邻居节点、下一跳节点的选择、代理节点查询三个操作。

操作1 搜索邻居节点。在这一步中,首先不在任何匿名链中或所在匿名链不能满足其匿名需求的查询用户rq初始化一个查询请求信息q。查询用户节点rq向它的相邻节点广播查询请求消息,愿意帮忙的邻居节点将自己的身份ID,当前运动速度,位置等信息发送给rq,rq将所有热心的邻居节点信息存储在本地路由表List中。rq需要周期性的检查本地路由表,保证列表不为空,以此提高构造匿名链的效率。相邻节点通过加密通信[18],使用公钥机制对通信的内容进行加密来提高匿名链构造的安全性。

操作2 下一跳节点的选择。在这一步中,移动用户若无上一跳节点,则在本地路由链表中,在移动用户按自身需求规定的最小距离dmin之外和其最大通信距离rmax范围内,保证节点间连通稳定性的同时,选择距离自己最远的一个移动用户作为下一跳的中间节点。若移动节点是中间结点,则移动用户以自身位置为圆心,以自身位置与上一跳节点的位置的连线为中心轴,根据广播获得的周围邻居节点密度,在背离上一跳节点的方向上确定一个圆心角度为α,半径为节点最大通信距离的扇形区域。在该区域中选择连通性合适并距离自身最远的节点作为下一跳节点,其中下一跳节点dnext满足dmin≤dnext≤rmax,下一跳节点选择操作如算法1所示。

算法1 下一跳节点选择算法

1 If 节点为查询节点

2 计算所有相邻节点的连通稳定性

3 根据连通稳定性对相邻节点进行排序

4 选择距离自身最远,满足最小距离且连通稳定性最好的节点作为下一跳节点

5 Else if 节点为中间节点

6 根据上一跳节点的位置及最大通信距离确定扇形区域

7 仅计算扇形区域内相邻节点的连通稳定性,并排序

8 选择该扇形区域内,距离自身最远、满足最小距离且连通稳定性最好的节点作为下一跳节点

9 End if

10 Return 下一跳节点

操作3 代理节点提交查询请求。收到查询信息的节点,检查hop和Time字段,当hop=1时,该节点被确定为代理节点。即匿名链构造完成,查询节点发送的查询信息沿匿名链发送给了代理节点,由代理节点负责向LBS发起查询,并将查询的结果沿着匿名链返回给查询用户,完成查询。

整个过程如算法2所示。

算法2SASTBHN算法

1 If节点自身具有查询需求

2 设置隐私保护最低需求度

3 设置跳数

4 if查询节点不在匿名链上或不满足匿名需求

5 初始化查询请求

6 搜索邻居节点

7 选择下一跳节点(算法1)

8 end if

9 发送查询请求给下一跳节点

10 else if节点接收到上一跳节点发送的广播请求

11 将自身的uid,l(x,y)等信息发送给上一跳的节点,

并将上一跳的节点保存到本地缓存中

12 else if节点接收到上一跳节点的查询请求

13 if跳数为1

//跳数为1,该节点成为代理节点

14 向LBS提交查询请求并将返回的结果发送给

上一跳的节点

15 else

//跳数不为1,则该节点为中间节点

16 跳数减1

17 选择下一跳节点(算法1)

18 将查询请求发送给下一跳节点

19 end if

20 end if

3 性能分析

本节主要针对基于扇形区域构建匿名链算法的匿名隐私保护度及能耗进行分析。假设攻击者是一个全局攻击者,不仅可以获得服务器LBS的数据信息,在移动节点内还有恶意同伙,即攻击者可以从恶意节点处获得查询信息q的相关内容。

3.1 匿名保护度分析

本文算法从两个方面保证了匿名隐私保护度:k-匿名和空间覆盖域。

3.1.1k-匿名保护

查询用户在发送查询信息时按自己的隐私需求设置跳数值k,即用k个用户构成匿名链来隐藏自己的真实位置信息。假设攻击者可以从LBS和恶意节点处获得数据信息,即攻击者可获知查询节点的具体位置信息和查询的内容,但却不能获得查询节点全局唯一假名标识uid。并且当且仅当查询节点后的第一个中间节点是恶意节点时,攻击者才有机会获得查询节点的全局唯一假名标识uid。

3.1.2 空间覆盖域

攻击者除了有恶意节点帮助来推测查询节点的位置以外,若匿名链的空间覆盖域过小,导致代理节点的位置与查询节点的位置相近,那么攻击者把代理节点位置作为查询节点的位置,也会导致查询节点的位置有泄露的风险。

本文采用基于扇形区域选取下一跳节点的SASANHN算法,从两个方面保证扩大覆盖匿名链的空间覆盖域:1) 距离。限定了两个节点之间最小距离dmin,在保证下一跳节点dnext满足dmin≤dnext≤rmax的条件下,根据节点之间的连通稳定性,来选择距离最远的一个节点作为下一跳的节点。2) 方向。采用上一跳和下一跳节点所在直线为中心轴,在背离上一跳节点的方向上,根据相邻节点的密度确定一个扇形区域,在此区域中选择下一跳的节点。这样可以有效地避免匿名链中节点之间的位置过于集中,使代理节点与查询节点的位置相近而导致查询节点位置有泄露的风险。增大了匿名链的空间覆盖域,从而进一步减小了攻击者攻击成功的概率。

两节点之间的连通稳定性受两节点间的距离、运动方向和速度的影响。同向,速度大小相近,距离越短的两节点之间的连通稳定性越强。本文算法链路上的下一跳节点均是在背离上一跳节点的方向,满足dmin≤dnext≤rmax的条件,然后根据节点间的连通稳定性来选择的。

假设在移动用户分布均匀的网络中,以查询节点为原点建立直角坐标系,为了方便计算,假设每一个扇形的夹角度数均为α,则下一跳节点的选取区域满足:

(1)

即匿名链中中间节点的选择在式(1)包含的区域内,其中h=1,2,…,k,X表示节点的横坐标,Y表示节点的纵坐标,α满足α∈[0,π],下一跳节点位置dnext满足dmin≤dnext≤rmax,如图2所示。

图2 最小空间覆盖域时匿名链结构示意图

匿名链中的节点均在满足式(1)的α=0极限位置选取,形成直线形状,如图3所示,此时形成的覆盖圆域面积Smax:

图3 最大空间覆盖域时匿名链的结构示意图

而文献[17]采用优先考虑节点之间连通稳定性构建匿名链的算法的空间覆盖域满足

,节点间的距离越小,其连通稳定性越强。因此,仅使用连通稳定性作为选择下一跳节点的依据,将使得匿名链的空间覆盖域以极大的概率趋向于最小空间覆盖域。由上述分析可知,采用本文算法构建的具有相同节点数的匿名链的空间覆盖域的面积要大于文献[17]的算法的。

3.2 能耗分析

3.2.1 服务质量

由于查询节点提供其真实的位置坐标信息给LBS服务器并返回精确的查询结果,与传统的提供假位置或一定区域面积的位置隐私保护算法相比较,本文算法在保护查询节点位置隐私的同时并没有牺牲用户的任何服务质量。减小了LBS服务器端的查询能耗和数据传输中的网络能耗,查询用户接收到的是精确的查询结果,不需要进一步筛选,从而也减小了查询用户端的能耗。

3.2.2 建链消耗

建成匿名链的能量消耗由两部分组成:广播后接收并存储邻居节点反馈信息能耗和计算选择下一跳节点能耗。在构建匿名链时,本文算法与文献[17]中的算法均是每个用户都向周围邻居广播请求消息,收集邻居节点信息,根据节点间的连通稳定性选择下一跳节点。但在选择下一跳节点时,本文算法并不是把该广播请求节点和每个邻居节点间的连通稳定性都计算一遍,而是接收到邻居节点的反馈之后,根据算法的需求,选择一个扇形区域,只需要计算和扇形区域内每个节点之间的连通稳定性,最终选择一个合适的下一跳节点,完成信息的转发就可以。所以本文算法与文献[17]算法的能耗差别就在于计算连通性时节点个数的多少。

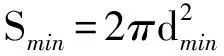

扇形区域内的移动用户数为n′=δm。长度为k的匿名链中k个节点计算能量消耗,同文献[17]的比较如表1所示。

表1 能量消耗比较

因此,本文算法建链成功的能量消耗与文献[17]的能耗差为ΔE:

与文献[17]的算法相比较,本文算法在保证查询节点安全性的情况下,能耗方面的优势在于下一跳节点的选择是受最小距离dmin和角度α控制的,而不是毫无方向的随机选择,这样可以很大程度地减少节点间的计算次数导致的能耗损失。

4 实 验

实验使用德国Oldenburg的实际道路地图,算法使用Java语言,在4210M2.6GHz处理器、8GB内存的Windows7的平台上运行。在ThomasBrinkhoff路网数据生成器上模拟不同交通状况,生成模拟的移动用户数据。实验中使用的用户数据参数值如表2所示。

表2 实验数据参数值

4.1 覆盖域优化效果

首先通过实验验证本文算法对不同长度的匿名链空间覆盖域大小的影响,再通过与随机算法对比,研究在不同移动用户数量和匿名链长度的条件下,对匿名链空间覆盖域大小的影响。

在移动用户总数为20 000人的模拟网络环境中,不同匿名链长度条件下,研究本文算法对匿名链空间覆盖域的影响。由图4的数据结果显示可以看出,匿名链的长度对其空间覆盖域的影响显著。随着匿名链长度的增加,不同长度的匿名链的空间覆盖域与其最大覆盖空间的比率有所减小,但匿名链的空间覆盖域在不断增大。

图4 匿名链长度对覆盖域的影响

使用长度为3-hops的匿名链,在不同用户密度条件下进行实验,比较本文算法与随机算法对匿名链空间覆盖域大小影响效果。由图5可知,随着移动用户数量的不断增加,随机算法的空间覆盖域的大小随机,毫无规律可循,而本文算法的匿名链的空间覆盖域在不断增大,并且一直大于随机算法的。

图5 移动用户数对覆盖域的影响

图4和图5的实验结果表明本文算法能显著增大匿名链的空间覆盖域。与随机算法相比较,在匿名链长度一定时,随着移动用户总数的增加,本文算法的匿名链空间覆盖面积持续增大,并且明显大于随机算法的。

4.2 匿名效果

在移动用户总数为12 000人的模拟网络环境条件下,逐次增加恶意节点的比例,比较匿名链长度为2、3、4、5hops时,根据出现恶意节点的匿名链数目以及第一个恶意节点出现的位置,计算本文算法匿名成功的平均概率。

如图6所示,横坐标表示恶意节点占移动用户总数的比例,纵坐标为系统的匿名成功率。随着网络中恶意节点数目的增加,系统的整体匿名成功率有所下降。但增加匿名链的长度,可以显著提高系统的匿名成功率。

图6 不同链长的匿名成功率

在匿名链长度为3-hops,移动用户为12 000人的网络环境条件下,依次增加恶意节点的比例,对比本文算法与文献[17]算法的匿名成功率,实验结果如图7所示。图7中,随着网络中恶意节点数目的增加,系统的整体匿名效果均下降,但本文算法的匿名成功率却显著高于文献[17]的。这是由于本文算法扩大了匿名链的空间覆盖域,减小了攻击者的攻击成功概率,提高了系统的匿名成功率。

图7 3-hops匿名链的匿名成功率对比

由此可以看出,增大匿名链的空间覆盖域,可以提高系统的匿名成功率,进而更好地保护查询节点的位置隐私。

4.3 能量消耗

模拟网络中,移动用户总数为10 000人,研究建链时扇形圆心角度的大小对节点平均计算次数的影响。如图 8所示,随着扇形角度的增大,扇形区域中移动用户个数增加,本文SASTNHN算法中每个节点的平均计算次数增加。这是因为当α增大时,扇形面积增大,扇形区域中包含的移动用户数量也会增多。增大扇形面积,移动用户数量增加,导致节点间的计算次数增加,进而增加了能量消耗。

图8 扇形角度对计算次数的影响

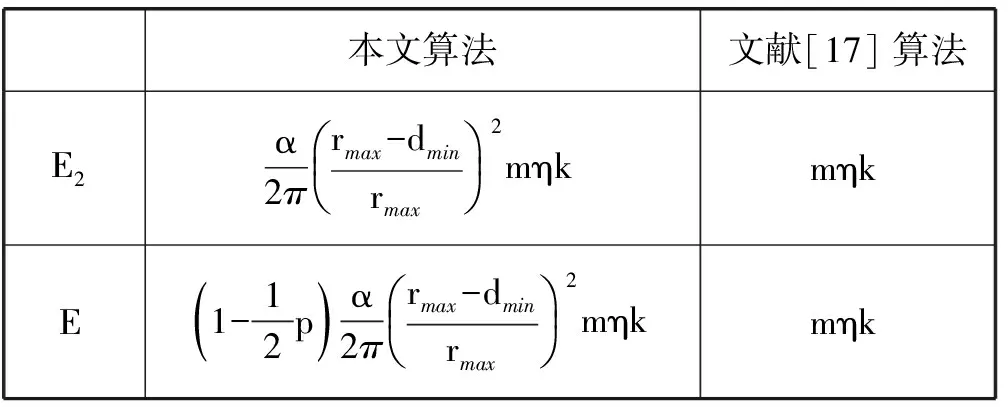

图9中,实验是将本文的SASTNHN方法与优先考虑节点间连通性的方法在计算能耗方面进行了比较。在实验中使用匿名链长度为3-hops,统计了在不同用户密度下两种算法成功完成一次匿名,节点之间需要计算的平均次数。图9所示,随着移动用户数量的增加,两种算法的平均计算次数均有所增加,但优先考虑节点间连通性的算法的平均计算次数几乎成线性增长,增长速度较快,本文算法的计算次数虽有所增长,但相对平稳。由于构造匿名链的能量消耗几乎等于节点之间计算的消耗,由此可见,随着移动用户总数的增加,两种算法的能耗均增加。但本文SASTNHN算法的能耗增加相对缓慢,移动用户越多,SASTNHN算法在减少能耗方面更具优势。

图9 成功建链一次的平均计算次数

5 结 语

针对动态P2P网络环境中,查询用户使用不可信的服务器LBS提供的基于位置的服务,而导致查询用户的位置隐私有泄漏的风险问题。一般的P2P位置隐私保护方法使用锚点代替查询用户真实位置或者通过节点间的连通稳定性构建匿名链来隐藏查询用户的真实位置,但没有考虑到协作用户间的空间覆盖域的大小对位置隐私保护的影响。本文提出的基于扇形区域的扩大匿名链空间覆盖域的位置隐私保护方法,通过使用一个扇形区域来控制节点选择的范围和方向来扩大匿名链的空间覆盖域,使代理节点尽可能地远离查询节点,避免中心攻击。通过隐藏身份信息与位置信息的对应关系来保护查询用户的位置隐私。本文通过实验验证了算法的可行性,证明了该方法的优越性。

[1] 刘雅辉,张铁赢,靳小龙,等.大数据时代的个人隐私保护[J].计算机研究与发展,2015,52(1):229-247.

[2] 李泰成.一种满足查询结果完整性和数据保密性的位置隐私保护方案[J].计算机应用与软件,2013,30(1):310-314.

[3]BarkhuusL,DeyAK.Location-basedservicesformobiletelephony:astudyofusers'privacyconcerns[C]//ProceedingofInteract.Zurich,Switzerland,2003:702-712.

[4]KarimW.Privacyimplicationsofpersonallocators:whyyoushouldthinktwicebeforevoluntarilyavailingyourselftoGPSmonitoring[J].Wash.UJL&Pol’y,2004,14(1):485-515.

[5] 武朋辉,杨百龙,毛晶,等.一种WSN位置隐私保护方案分析和改进[J].计算机应用与软件,2013,30(2):312-314.

[6] 潘晓,肖珍,孟小峰.位置隐私研究综述[J].计算机科学与探索,2007,1(3):268-281.

[7] 魏琼,卢炎生.位置隐私保护技术研究进展[J].计算机科学,2008,35(9):21-25.

[8]GruteserM,GrunwaldD.Anonymoususageoflocation-basedservicesthroughspatialandtemporalcloaking[C]//Proceedingsofthe1stinternationalconferenceonMobilesystems,applicationsandservices.SanFrancisco,CA,USA,2003:31-42.

[9]GedikB,LiuL.Acustomizablek-anonymitymodelforprotectinglocationprivacy[C]//ProceedingsoftheIEEEInternationalConferenceonDistributedComputingSystems(ICDCS’05).Columbus,Ohio,USA,2005:620-629.

[10]XuJ,TangX,HuH,etal.Privacy-consciouslocation-basedqueriesinmobileenvironments[J].ParallelandDistributedSystems,IEEETransactionson,2010,21(3):313-326.

[11]ChowCY,MokbelMF,LiuX.Apeer-to-peerspatialcloakingalgorithmforanonymouslocation-basedservice[C]//Proceedingsofthe14thannualACMinternationalsymposiumonAdvancesingeographicinformationsystems.Arlington,VA,USA,2006:171-178.

[12]ChowCY,MokbelMF,LiuX.Spatialcloakingforanonymouslocation-basedservicesinmobilepeer-to-peerenvironments[J].GeoInformatica,2011,15(2):351-380.

[13]YiuML,JensenCS,HuangX,etal.Spacetwist:Managingthetrade-offsamonglocationprivacy,queryperformance,andqueryaccuracyinmobileservices[C]//ProceedingsoftheIEEEInternationalConferenceonDataEngineering(ICDE’08).Cancun,Mexico,2008:366-375.

[14] 胡德敏,郑霞.基于SpaceTwist的k-匿名增量近邻查询位置隐私保护算法[J].计算机应用研究,2016,33(8):1-5.

[15] 黄毅,霍峥,孟小峰.CoPrivacy:一种用户协作无匿名区域的位置隐私保护方法[J].计算机学报,2011,34(10):1976-1985.

[16] 刘学军,陈玉凤,李斌.基于不可信环境的移动位置隐私保护[J].计算机科学,2015,42(2):108-141.

[17] 徐建,黄孝喜,郭鸣,等.动态P2P网络中基于匿名链的位置隐私保护[J].浙江大学学报(工学版),2012,46(4):712-718.

[18] 张建军,吴启武.物联网中的隐私保护问题研究[J].计算机应用与软件,2015,32(6):278-279.

LOCATION PRIVACY PROTECTION IN DYNAMIC P2P NETWORKBASED ON SECTOR REGION

Jia Zongpu Liu Wen

(SchoolofComputerScienceandTechnology,HenanPolytechnicUniversity,Jiaozuo454000,Henan,China)

At present, the existing methods of location privacy protection in dynamic peer-to-peer (P2P) network frequently tend to make the cooperative users’ locations to be too concentrated and the spatial covering domain to be relatively small. Their ability of anti-center-attack is also quite weak. Aiming at this problem, a method of location privacy protection based on sector region is proposed. An anonymous chain is constructed by the cooperation between mobile stations to forward inquired information and hide the users’ real locations as completing accurate inquiries. The direction of anonymous chain is restricted by the sector region, and the stability of the link between the nodes has been taken into consideration while constructing the anonymous chain, so that its spatial covering domain and stability can be ensured. Then, the degree of anonymity and the ability of anti-center-attack can be improved. Experimental result shows that this algorithm performs relatively well in different density of users, whether the anonymity performance or computing consumption.

Location privacy P2P network Sector region Spatial covering domain

2016-02-17。贾宗璞,教授,主研领域:物联网技术与应用,计算机网络技术,计算机测控技术,信息系统。刘雯,硕士生。

TP393

A

10.3969/j.issn.1000-386x.2017.03.057