一种具有轮廓安全性的免置乱图像秘密共享方案*

2016-12-19侯颖

侯 颖

(贵阳学院 数学与信息科学学院,贵州 贵阳 550005)

一种具有轮廓安全性的免置乱图像秘密共享方案*

侯 颖

(贵阳学院 数学与信息科学学院,贵州 贵阳 550005)

免置乱;轮廓安全;Shamir(t,n)门限;维吉尼亚密码;图像秘密共享

1 概述

图像秘密共享[9]指的是将原始秘密图像处理成若干个影子图像,并分发给不同的参与者持有,只有当符合重构条件的部分或全部参与者提供各自持有的影子图像才能够恢复出原始图像。图像秘密共享作为秘密共享[1,2]的一个应用方向,相比秘密共享的密钥,图像属于可视数据[3],且数据量较大、相似度较高,从而需要对图像秘密共享进行一些有针对性的研究。除了通常的秘密共享需要考虑的问题,一个好的图像秘密共享方案至少需达到以下几种效果:(1)轮廓安全性:假设采用(t,n)门限方案,由于图像相邻点的像素值相近或相等,若近似认为相邻两点或多点的像素值相等,则在图像的恢复过程中,每次需要求解的未知数个数将少于t个,从而少于t个参与者合谋也可近似地恢复出原始秘密图像。因此图像秘密共享方案的轮廓安全性的内涵中应包含:任意少于t个参与者将无法近似恢复出原始秘密图像(或其轮廓)。(2)低压缩率:即生成的影子图像大小与原始秘密图像大小的比值较小,以减少传输和存储等方面的开销;(3)免预处理:秘密图像在共享前不需要进行置乱处理或分割处理,以达到简化方案的目的。

针对上述三个条件,本文提出了一种具有轮廓安全性的免置乱图像秘密共享方案。方案在秘密共享过程中两次采用Shamir(t,n)门限方案,在图像像素值的共享阶段采用的是t阶多项式,其t次项系数为分发者秘密选取的一个参数,方案对其也进行了一次Shamir(t,n)门限秘密共享,最后在影子图像的生成过程中采用维吉尼亚密码,有效隐藏影子图像的轮廓。结合实验可得,方案满足轮廓安全性,即少于t个参与者将无法得到原始图像的信息,且免除了置乱处理。

2 具有轮廓安全性的免置乱图像秘密共享方案

文献[9]中方案两次采用Shamir(t,n)门限秘密共享方案,免去了置乱处理,但生成的影子图像有时会显示出原始图像的轮廓,因此不能完全满足轮廓安全性。本文在文献[9]的基础上,在影子图像生成的过程中,使用了一次维吉尼亚密码,有效地保证了图像秘密共享方案的轮廓安全性,且使用的密钥就是原始方案中的一个参数,因此没有增加传输成本。本文提出的方案具体实现过程如下文所示。

2.1 方案设计

(1)影子图像的生成与分发阶段

Step1:秘密分发者D先秘密选择[0,250]之间的一个整参数a,然后随机选择[0,250]之间的t-1个整参数a1,a2,…,at-1,并构造生成伪秘密份额的多项式g(x):

g(x)=a+a1x+a2x2+…+at-1xt-1mod251

Step2:D从秘密图像S的像素值矩阵E中读取像素值,若读取的像素值小于250,则将其直接写入矩阵E'中,否则将其分为两个值写入E'中,即依次写入250和Sij-250;

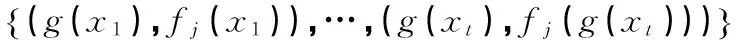

Step3:从E'中顺序取出t个没有被共享过的像素值b0,b1,b2,…,bt-1,构造t阶的多项式fj(x):

fj(x)=b0+b1x+…+bt-1xt-1+axtmod251

Step6:D将影子图像S″i和g(i)通过安全信道秘密分发给参与者Pi。

(2)原始图像重构阶段

Step1:参与秘密重构的t个参与者分别提供各自的身份标识i和g(i),构造t-1阶方程,并求解出t个参数:a,a1,…,at-1,构造方程如下:

g(x)=a+a1x+a2x2+…+at-1xt-1mod251

Step2:参与秘密重构的t个参与者分别对各自持有的影子图像进行维吉尼亚密码解密处理,其中密钥为影子图像的前g(i)个像素值。

fj(x)=b0+b1x+…+bt-1xt-1+axtmod251

求解方程组

(k=1,2,3,…,t)

解得t个未知数b0,b1,b2,…,bt-1,并依次存入矩阵E'中;

Step4:重复Step3,直到影子图像中所有的像素值都被处理完为止;

Step5:从矩阵E'中依次读取数据,若读取的数据小于250,则直接将其写入矩阵E中,若读取的数据大于或者等于250,则继续读取下一个数,并将这两个数的和写入矩阵E中,直到E'中所有数据读取完为止;

Step6:矩阵E即为原始秘密图像的像素值矩阵。

2.2 实验结果

实验以256×256的Lena灰度图像为原始图像(对于彩色图像的秘密共享只需将其每个像素值分成三个分量处理即可),采用(4,6)门限方案,秘密分发者秘密选取的整参数为a=107,随机选取的整参数分别为a1=7,a2=13,a3=59,参与者1、3和参与者4、7参与原始图像的重构过程。基于Matlab 7.0和VC++6.0实验平台完成的实验结果如下。

图1 原始图像 图2 恢复出来的图像Fig.1 The oroiginal image Fig.2 Restore the image

图3 生成的影子图像Fig.3 The shadow of the generated image

3 结束语

本文提出了一种具有轮廓安全性的免置乱图像秘密共享方案,该方案不仅保留了已有方案的优越性,而且具有较高的轮廓安全性。文中实验和理论表明,当参与秘密恢复的人数少于t个时,无法恢复出原始图像或其轮廓,故具有较高的轮廓安全性。在军事和医学的应用中,图像的秘密传送对安全性要求较高,故本方案较为实用。在今后的研究中,可以考虑将伪秘密份额的生成和应用直接融入到图像像素值的共享过程中,这样不仅可以降低方案的复杂度,而且保持原有方案的优越性。

[1]Shamir A.How to Share a Secret[J].Communication of ACM,1979,24(11):612-613.

[2]Naor M,Shamir A.Visual Cryptography[C].Proc.of EUROCRYPYT’94,Berlin,Germany:Springer-Verlag,1995.

[3]Thien C,Lin J.Secret Image Sharing[J].Computer &Graphics,2002,26(1):765-770.

[4]Li Bai.Strong Ramp Secret Sharing Scheme Using Matrix Projection[J]. IEEE Computer Society,2006, 17(1):652-656.

[5]Fang Wen-Pinn.Secret Image Sharing Safety[C]. Proc.of the 14thAsia-Pacific Conference on Communications,Tokyo,Japan:[s.n.],2008.

[6]侯整风,高汉军.一种新的基于多重秘密共享图像隐藏方案[J].计算机应用,2008,28(4):902-905.

[7]周清雷,郭锐.高效免置乱的图像秘密共享方案[J].计算机工程,2010,36(9):126-128.

[8]王晓龙,陈亚骏.一种改进的图像秘密共享方案[J]. 信息安全与通信保密,2012(5):90-93.

[9]侯颖.两种免置乱图像秘密共享方案的设计与分析[D].昆明:云南大学,2012.

[10]曾萍萍,杨凌,张烨,吴建华.基于布尔运算与Arnold变换的减像素秘密共享方案[J].南昌大学学报(理科版),2013,37(6):584-588.

[11]顾理琴,季秀兰,基于改进CCS-PRBG的图像加密算法研究[J].科技通报,2014(3):195-198.

One Contour Security and non-permutated image secret sharing scheme

HOU Ying

(College of Mathematic and Information Science,Guiyang University,Guiyang 550005,China)

The Shamir(t,n) scheme is used two times in this scheme, and a parameter involved in the calculation of pseudo secret share and secret image distribution process, then the Vigenere cipher used to generate the shadow images and a new image secret sharing scheme is formed. The Shamir(t,n) scheme is used in the process of calculate pseudo secret share and shadow images, so the size of shadow images generated in this scheme is only 1/t of the original image. Based on the Virginia password hashing, the scheme has high contour security, and the permutation process is avoided.

non-permutated; contour security; Shamir(t,n) scheme; Vigenere cipher; Image secret sharing

2015-11-23

贵州省科技厅联合基金项目:“基于权重的高效免置乱图像秘密共享方案的设计与实现”(项目编号:黔科合LH字[2014]7176号)。

侯颖(1985-),女,湖南娄底人,助教、硕士。主要研究方向:信息安全。

TP309.08

A

1673-6125(2016)01-0046-03