无线传感网中移动式蠕虫的抑制与清理

2016-10-13蔡奕侨陈永红

王 田 吴 群 文 晟 蔡奕侨 田 晖 陈永红

无线传感网中移动式蠕虫的抑制与清理

王 田*①吴 群①文 晟②蔡奕侨①田 晖①陈永红①

①(华侨大学计算机科学与技术学院 厦门 361021)②(迪肯大学信息技术学院澳大利亚墨尔本 VIC3125)

在无线传感器网络(Wireless Sensor Networks, WSNs)中引入移动节点可以极大地提升网络性能。然而,移动节点一旦被蠕虫感染则会大大加快蠕虫在WSNs中的传播。针对这一新的研究问题,该文分2步来抑制和清理移动蠕虫传播源。首先建立了移动蠕虫感染模型,设计启发式算法以确定移动感染区域的边界,通过挂起感染边界附近的高风险节点来阻断蠕虫的进一步传播。第2步设计定向扩散的良性蠕虫对网络中被感染的节点进行修复,以彻底清除蠕虫病毒。理论分析和仿真实验结果均表明,该文所提方法能够在付出较小的代价下达到较好的移动蠕虫清理效果,适合能量受限的无线传感器网络。

无线传感器网络;移动蠕虫传播源;感染边界;良性蠕虫

1 引言

传感器蠕虫是指人工编写的可自我复制并大规模传播的恶意代码,其可以利用无线传感器网络中传感器节点的软件漏洞对之进行感染并使传感器节点崩溃或者被控制成为宿主继续感染其它传感器节点[1]。一旦攻击得手,就会快速在整个网络中进行传播[2]。产生大量的扫描和通信流量,造成能量高消耗、数据传输高时延、传感数据不完整等严重问题[3]。另一方面,在WSNs中加入移动性节点是近年来的研究热点[4]。如在数据收集过程中加入移动数据收集器或者移动基站,可以均衡网络负载,解决或弱化WSNs数据传输过程中的“热点”问题[5];在目标追踪过程中加入移动性节点可以提高目标追踪效率并节约网络能耗[6,7];移动性节点综合提升了全网性能,但也带来了新的安全隐患。如果攻击者针对这些移动节点发起蠕虫攻击并成功使之成为感染源,由于移动节点自身持续移动,不断与网络中其他节点进行接触、通信,网络拓扑变化更为频繁,会大大加速蠕虫传播过程,并增加了免疫或者清除蠕虫的难度。为应对此类蠕虫攻击,建立与之对应的移动蠕虫传播模型并设计高效的蠕虫抑制、网络修复策略成为关键性问题。

目前,研究人员对因特网、社交网络以及其他网络中蠕虫病毒的传播与控制已经进行了大量的实验研究与理论分析[8]。但是无线传感器网络的特殊性导致因特网及其他网络中的蠕虫相关技术并不能直接用于WSNs中。首先,WSNs属于资源受限型网络,传感器节点的能耗是其首要关注问题。节点具有休眠、唤醒等特性,因此在网络修复时必须衡量修复方法的能耗代价[9]。其次,WSNs属于空间拓扑型网络,普通传感器节点静态部署,只与自身通信范围内的节点产生直接通信连接。为了对WSNs中的蠕虫传播进行控制并最终修复被感染网络,研究人员提出了一些蠕虫动态传播模型并且设计相应的蠕虫免疫、清理方法。其中,文献[10]基于传统的传染病模型着重对蠕虫在WSNs中的动态传播进行数学建模,文献[11]应用不同的免疫策略来应对蠕虫攻击对WSNs造成的威胁。但是,这些研究普遍存在以下不足:(1)蠕虫传播模型均是基于传统的传染病模型及其改进模型,误差较大且只能提供感染规模的宏观估计,无法确定实际的感染边界。(2)均没有考虑存在移动传播源的情况。对移动节点实施蠕虫攻击是可行的,而移动蠕虫会大大加快蠕虫在网络中的传播,并使感染场景更为复杂。(3)对于大规模WSNs而言,被动免疫效率低下,免疫时间长并且难以及时清除网络中已存在的蠕虫,通常只能事后补救。本文综合考虑WSNs中传统蠕虫病毒传播模型和抑制方法的不足,做出以下贡献:

(1)构建WSNs中移动蠕虫传播模型。传统的传染病及其改进模型只能给出网络感染程度的宏观估计并且存在过高估计的缺陷,移动蠕虫传播模型能够估计出移动感染区域的实际边界,更符合移动蠕虫传播的实际情况。

(2)提出确定移动蠕虫感染区域几何边界算法。针对单移动蠕虫源在网络中以随机方式移动传播场景,利用规则的几何图形代替其感染面以得到近似最优的感染边界。

(3)设计定向扩散式良性蠕虫来进行蠕虫清理。良性蠕虫[12]原有的扩散机制(如主动式、被动式)并不适用于WSNs这种资源受限型网络。本文设计定向扩散式良性蠕虫,来定向修复已被感染节点。

2 研究模型

2.1无线传感器网络及其能耗模型

大量传感器节点均匀、随机分布在2维监测区域,基站作为中继节点承担数据的转储以及通过互联网与数据中心的服务器进行交互操作的任务,具有较强的通信与计算能力。假设目标区域面积为,传感器节点总数为,节点分布密度为(单位:个/m2),传感器节点通信半径为。

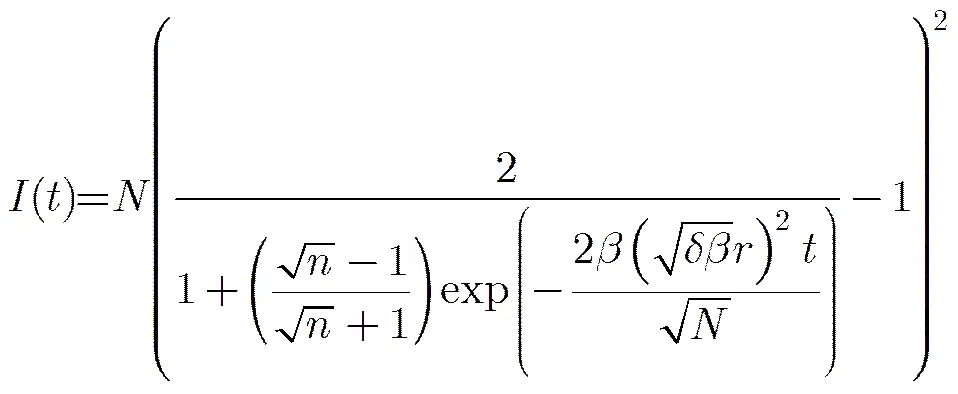

为了定量分析蠕虫病毒对网络的伤害程度,首先建立简化的蠕虫传播场景下无线传感器网络的网络能耗模型。假设传感器网络正常情况下单位时间里收发数据的总能耗为(是定值),传感器节点被蠕虫感染后自身能耗衰减加速比为(本研究不考虑节点能量耗尽的情况),节点发送数据到节点消耗的单位能量记为(用以计算良性蠕虫修复效率),则当网络中有个节点被感染且不存在良性蠕虫的情况下单位时间内传感器网络总的能耗为

2.2移动蠕虫源传播模型

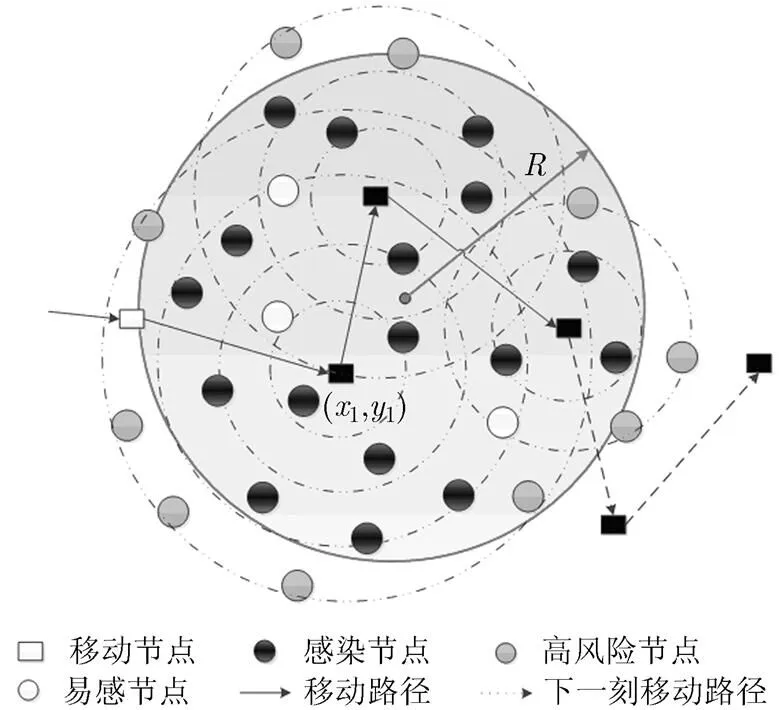

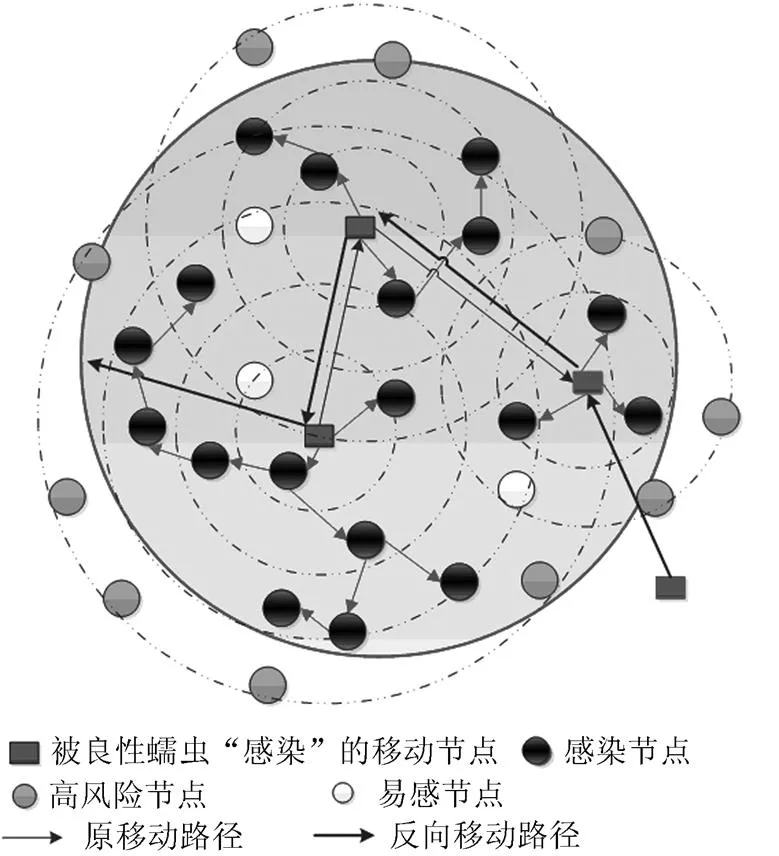

蠕虫病毒在成功感染传感器节点后,节点会被强制重启[13],将蠕虫代码写入内存区以获得对传感器的完全控制权,随后向其信号覆盖范围内所有节点广播病毒数据包。设节点接收、解析数据包以及重启的总时长为感染延迟,记做。其他节点以概率接收到蠕虫数据包并采用相同的方式传播蠕虫数据包。理论上,只要时间足够长,蠕虫能从任意传感器节点扩散到全网。由于WSNs静态部署,节点只与其通信范围内节点发生通信行为,所以当内层感染节点周围不存在易感节点时,将失去感染性。如图1所示,随着时间推移,接近感染节点的易感节点逐渐变为高风险易感节点并最终被感染,原先具有感染性的节点也逐渐失去感染能力。在移动节点称为网络蠕虫传播源的情况下,假设移动节点ME(Mobile Element)以恒定速度在网络中随机运动,即ME每隔固定时间随机变换一次移动方向,该固定时间称为随机延迟,记做。图1展示了移动蠕虫扩散的情景。肉眼上观察可知,移动蠕虫传播源大大加速了蠕虫传播过程,并且使实际的感染边界不具有规则性。

图1 移动蠕虫源传播模型

3 算法设计

3.1感染边界确定算法

为抑制蠕虫的继续传播,针对上节提出的移动传播模型,本节首先求其感染边界,然后通过挂起感染边界附近高风险节点以阻断蠕虫继续传播。移动传播源使得蠕虫病毒传播情况更为复杂,相当于多个传播源在不同时刻进行扩散,这些传播源的感染区域会发生交互重叠,因此难以确定其实际感染边界。本文考虑用一些规则的几何图形(如圆形)来代替实际的感染边界,目标是在能完全包括感染区域的前提下最小化几何边界面积。图1中,为了确定感染圆边界,必须确定两个参数:感染圆心以及感染半径。其中,圆心的位置的选取决定了感染半径的最小值。因此,圆心应取感染区域的几何中心或者是近似几何中心。假设ME在随机移动过程中每变换一次移动方向时的位置坐标认为是一个驻点,坐标记为,其中,;蠕虫传播源ME移动扩散过程中经过的驻点集合记为,圆心坐标为,圆心到第个驻点的距离为,则可由式(2)计算得到。

如图1所示,可以认为当圆心到所有驻点距离之和最小时,满足最优化约束(在实验部分将介绍另外两种圆心选取方法并进行对比分析),则有

(3)

确定圆心后,所求半径是能覆盖所有的感染节点条件下的最小值。则当前时刻为时,第个驻点的感染半径为:

(5)

根据式(5),以为变量,实际感染半径取,则具体的圆边界可以由表1的算法1得到。

表1感染区域的几何边界

3.2 定向扩散式良性蠕虫修复算法

上一节通过挂起感染边界附近的高风险节点来阻断蠕虫的继续传播,本节利用移动节点进行定向修复感染区域内的被感染节点。考虑到WSNs的特性,本研究设计良性蠕虫的定向扩散方式,使良性蠕虫沿先前建立的传染路径进行扩散。具体来说,基站通过直接通信利用良性蠕虫对移动传播源ME进行修复,良性蠕虫成功“感染”节点(ME或者普通的被感染传感器节点)后会读取该节点在被感染后的通信记录,一旦进入通信范围内则立即重建该通信连接,并将良性蠕虫代码拷贝到该节点进行定向扩散“感染”。具体操作中,基站发送良性蠕虫的可执行代码到移动节点对之进行修复,再发送指令让其沿原路径返回感染区域。如图2所示,移动节点首先被修复,然后按原路径返回协助对所有感染节点的修复。

图2 定向扩散式良性蠕虫模型

4 理论分析

本节将针对所提算法进行一些理论计算与分析。

其中,表示传感器节点总数,表示网络中节点的分布密度。本文将在理论和仿真实验两个层面分析、验证所提边界传播模型相比传染病模型对实际感染规模估计的准确性。以图3的实际案例来分析SI模型对实际传染状况过高估计。图3中网络平均度数为5,蠕虫从I节点开始传播,则第1轮已感染4个节点。由图3的拓扑可知第2轮有7个可被感染节点,若以SI模型,已被感染的5个节点每个在网络中可以随机感染给任意5个健康节点,则第2轮共有个可感染节点,过高估计了,显然,用SI模型估计无线传感器中蠕虫传播规模误差非常大,并不适用于无线传感器网络。

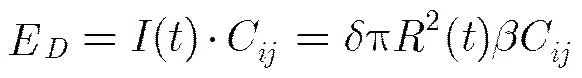

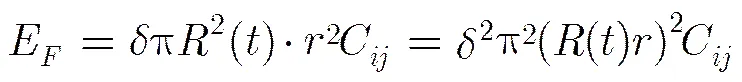

其次分别定量分析定向扩散式良性蠕虫、随机扩散式良性蠕虫(良性蠕虫从网络中任意节点开始随机选择邻居节点传播自身拷贝)以及洪泛扩散式良性蠕虫(良性蠕虫从任意节点以广播方式扩散自身拷贝)进行蠕虫清理时的网络能耗。

蠕虫传播被限制在边界区域之后到引入良性蠕虫进行清理时,网络中被感染节点总数为。定向扩散式良性蠕虫只修复被感染节点,无须向未感染节点传播自身拷贝,则有

而随机扩散式良性蠕虫最好的情况要遍历所有节点才能确保蠕虫清理完全,则

(8)

洪泛扩散式良性蠕虫扩散时感染区域任意节点都必须向其所有通信邻居发送良性蠕虫拷贝,则有

5 数值仿真及结果

5.1 仿真设计

本节针对设计的病毒感染边界确定算法和蠕虫抑制算法进行仿真,以测试其性能。实验采用Visual Studio 2012及MATLAB R2012b仿真软件,具体的实验参数如表2所示。

表2仿真实验参数表

本文设计并实现了移动蠕虫病毒传播的离散时间发生器(离散时间发生器DT-S(Discrete-Time Simulator),是用来模拟离散事件发生场景的模型器,被广泛用于蠕虫病毒传播实验,基本原理是:在任意离散的时间点,所有节点同时检查自身状态,如果该时间点节点状态是感染性,则向其所有邻居传播蠕虫病毒,传播完成后自身失去感染性不再传播,同时被该节点感染的节点获得感染性,之后的传播状况以此类推,模拟了蠕虫扩散的实际过程)。本研究将其作为实际的传播事件生成器来对比检验其他传播模型的仿真效果,在分析能耗时也以离散时间发生器生成的数据作为实际数据。

5.2 蠕虫传播对网络能耗的影响

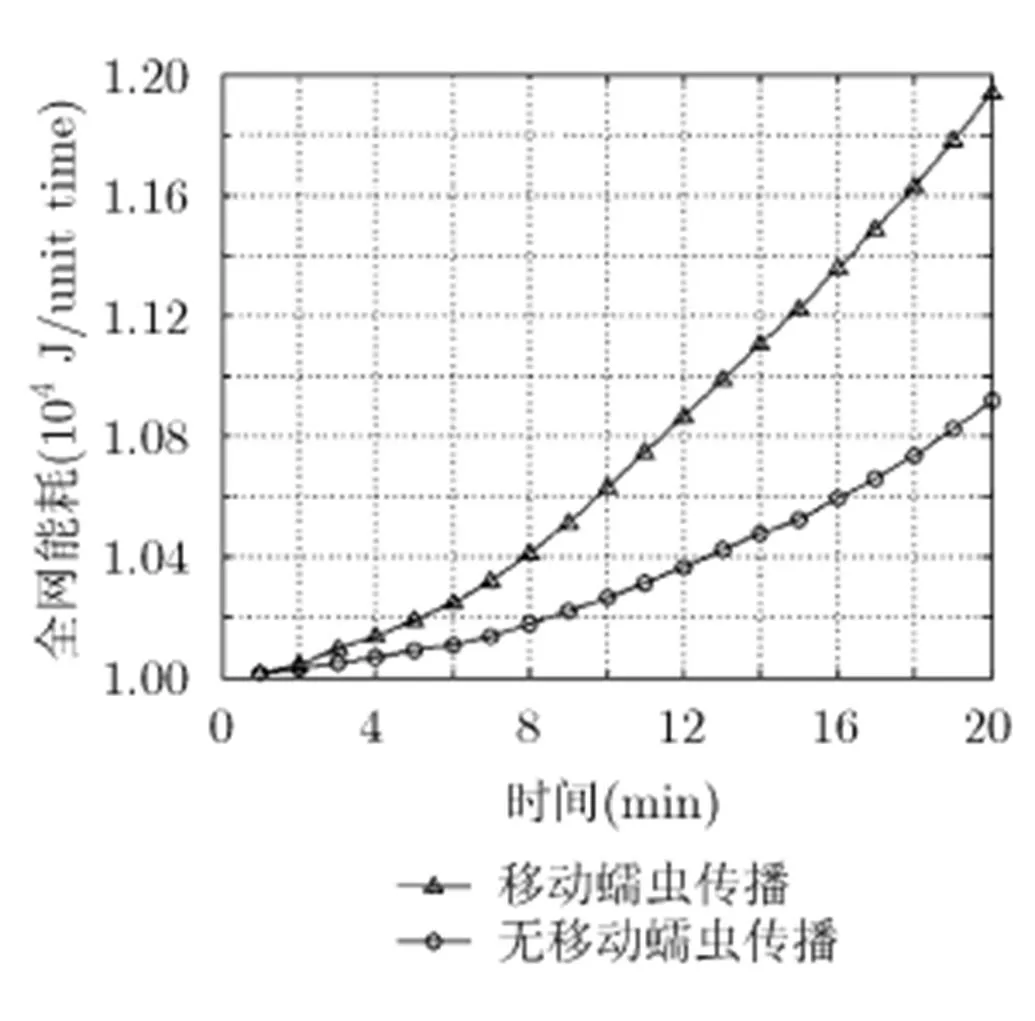

图4是单位时间网络能耗随移动感染时间变化的实验结果曲线图。可以看到移动蠕虫开始感染后,随着时间推移,全网能耗曲线呈指数式增长。因此,必须在蠕虫感染初期就对其进行干预才能最小化移动蠕虫对网络能量的消耗。同时,通过移动传播和非移动传播的对比,可以看到移动传播大大加速了蠕虫对网络能量的消耗,这是由于移动传播加速了感染速度,同时也说明了研究WSNs中移动式蠕虫传播非常有必要。

图4 单位时间全网能耗值随移动感染时间变化图

5.3边界传播模型相比于传染病模型的准确率

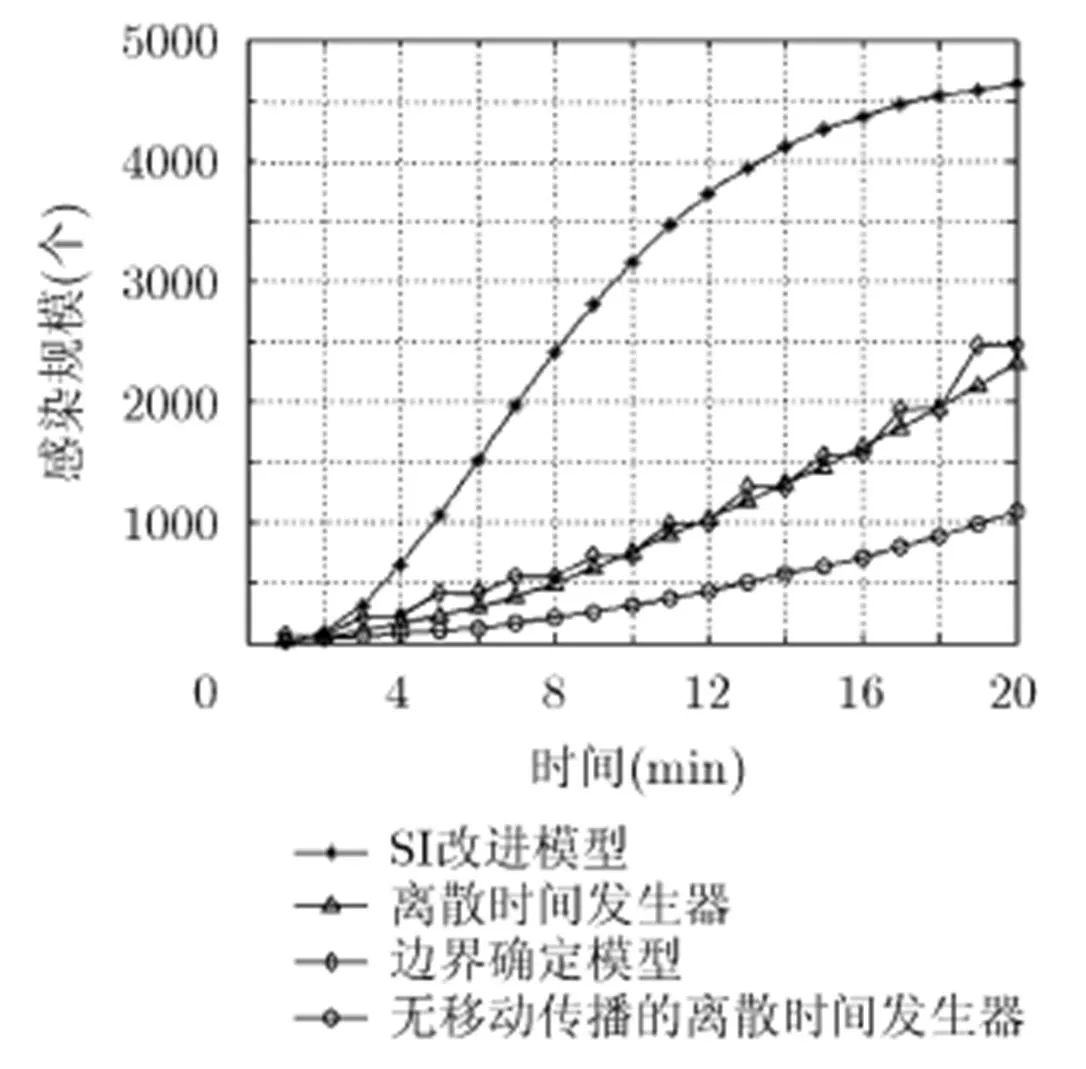

传统的传染病模型认为个体存在一定的概率同其他任意个体建立直接连接,但这并不适用于无线传感器网络这种空间拓扑型网络(节点静态部署)。图5是被感染节点总数随时间变化的曲线图。可以看到SI的改进模型严重过高估计了实际的感染规模和感染速度,而本文设计的边界感染模型(由于移动节点处于两驻点之间时近似认为其已到达下一个驻点,所以感染曲线是折线段)对蠕虫感染规模的估计和利用离散事件生成器模拟的结果基本一致。同时我们可以看到移动感染相比于非移动感染大大加快了蠕虫在网络中的传播速度,这是因为移动蠕虫传播的实际效果相当于多蠕虫传播源在不同时刻分别开始传播,或者说是并行扩散。

图5 感染节点数随时间变化的曲线图

5.4 定向扩散式良性蠕虫效率

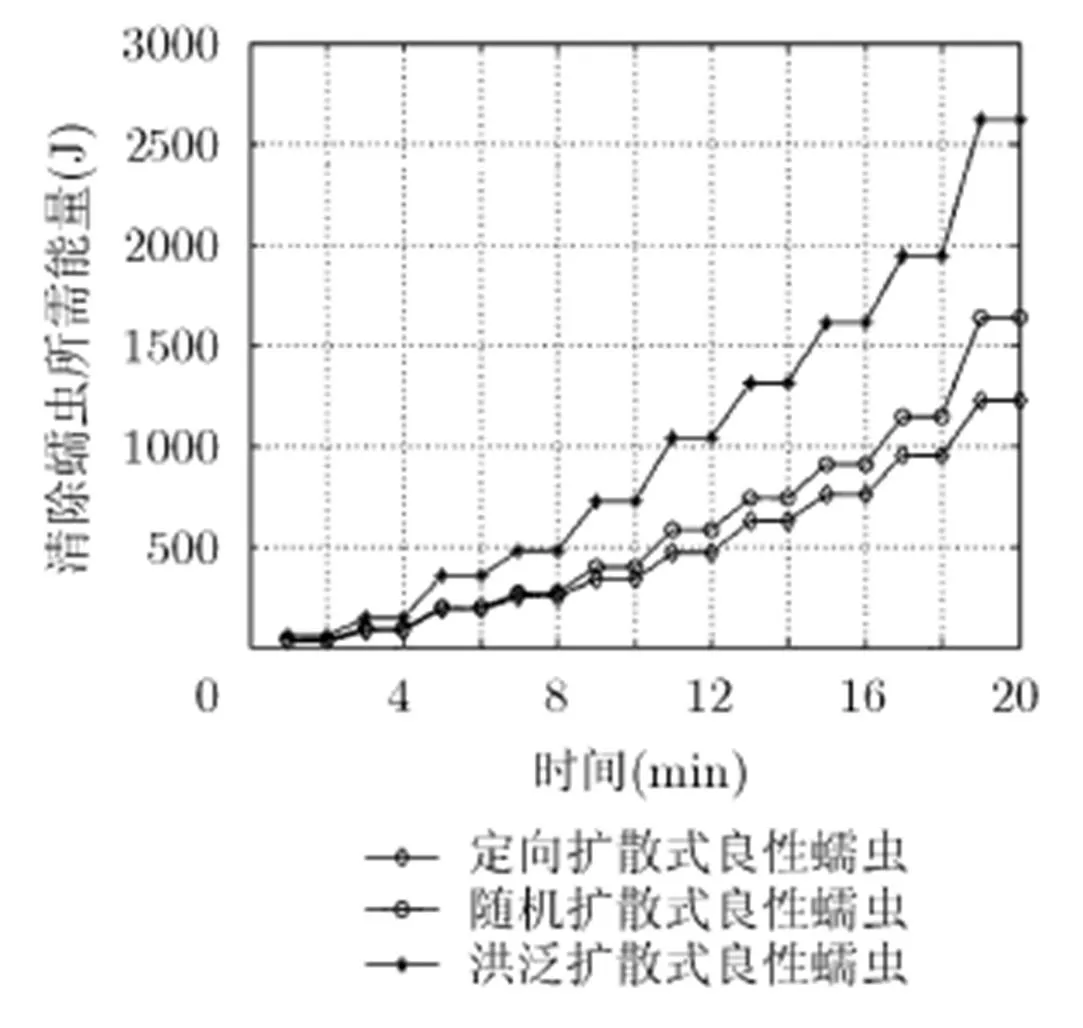

本节对比随机扩散式良性蠕虫(良性蠕虫从网络中任意节点开始随机选择邻居节点传播自身拷贝)以及洪泛扩散式良性蠕虫(良性蠕虫从任意节点以广播方式扩散自身拷贝)。图6实验结果表明,本文所提的定向扩散式良性蠕虫的修复能耗明显小于其他两种良性蠕虫扩散方式。具体来说,定向扩散式良性蠕虫修复能耗是洪泛扩散式良性蠕虫修复能耗的50%左右,同时是随机扩散式良性蠕虫的75%左右。

图6蠕虫感染时间后完全清除感染网络中蠕虫所需能耗

6 结论

本文针对无线传感器网络中移动蠕虫传播的问题进行了研究。现有研究者一般认为移动节点可以为传感器网络带来能耗、数据收集等方面的诸多好处,然而却忽视了有可能带来的危害。蠕虫病毒如果借助移动节点进行散播,则会大大加快传播过程。本文设计了针对性的移动蠕虫抑制算法。该算法主要分为两步,首先通过确定感染的几何边界得到蠕虫传播范围并通过使高风险节点失效已阻断其继续传播,然后引入良性蠕虫并设计其定向扩散的传播方式以在最小化网络负载的同时彻底清除网络中已存在的蠕虫。理论分析和实验结果表明,本文算法能够在付出较少的网络代价下达到较好的蠕虫清理效果。

[1] MISHRA B K and KESHRI N. Mathematical model on the transmission of worms in wireless sensor networks[J]., 2013, 37(6): 4103-4111. doi:10.1016/j.apm.2012.09.025.

[2] BUTUN I, MORGERA S D, and SANKAR R. A survey of intrusion detection systems in wireless sensor networks[J].&, 2014, 16(1): 266-282. doi: 10.1109/SURV.2013.050113.00191.

[3] MISHRA B K and TYAGI I. Defending against malicious threats in wireless Sensor network: Amathematical model[J]., 2014, 6(3): 12-19. doi:10.5815/ijitcs.2014.03.02.

[4] WANG T, PENG Z, CHEN Y,. Continuous tracking for mobile targets with mobility nodes in WSNs[C]. 2014 International Conference on Smart Computing (SMARTCOMP), Hong Kong, 2014: 261-268.doi: 10.1109/SMARTCOMP.2014.7043867.

[5] DI FRANCESCO M, DAS S K, and ANASTASI G. Data collection in wireless sensor networks with mobile elements: A survey[J]., 2011, 8(1): 7-38. doi: 10.1145/1993042.1993049.

[6] PENG Z, WANG T, BHUIYAN M Z A,. Dependable cascading target tracking in heterogeneous mobile camera sensor networks[C]. Algorithms and Architectures for Parallel Processing, Springer International Publishing, Zhangjiajie, 2015: 531-540. doi: 10.1007/978-3-319-27161-3_48.

[7] WANG T, PENG Z, LIANG J,. Detecting targets based on a realistic detection and decision model in wireless sensor networks[C]. Wireless Algorithms, Systems, and Applications, Springer International Publishing, Qufu, China, 2015: 836-844. doi: 10.1007/978-3-319-21837-3_82.

[8] WEN S, ZHOU W, ZHANG J,. Modeling propagation dynamics of social network worms[J]., 2013, 24(8): 1633-1643. doi: 10.1109/TPDS.2012.250.

[9] ZHOU H Y, LUO D Y, GAO Y,. Modeling of node energy consumption for wireless sensor networks[J]., 2011, 3(1): 18-23. doi: 10.4236/wsn.2011.31003.

[10] SHEN S, LI H, HAN R,Differential game-based strategies for preventing malware propagation in wireless sensor networks[J]., 2014, 9(11): 1962-1973. doi: 10.1109/TIFS.2014.2359333.

[11] ZHAO T, ZHANG G, and ZHANG L. An overview of mobile devices security issues and countermeasures[C]. 2014 International Conference on Wireless Communication and Sensor Network (WCSN), Wuhan, 2014: 439-443. doi: 10.1109/wcsn.2014.95.

[12] CASTANEDA F, SEZER E C, and XU J. Worm vs. worm: preliminary study of an active counter-attack mechanism[C]. Proceedings of the 2004 ACM workshop on Rapid malcode, New York, USA, 2004: 83-93. doi: 10.1145/1029618.1029631.

[13] YANG Y, ZHU S, and CAO G. Improving sensor network immunity under worm attacks: a software diversity approach[C]. Proceedings of the 9th ACM International Symposium on Mobile Ad Hoc Networking and Computing, New York, USA, 2008: 149-158. doi: 10.1145/1374618.1374640.

The Inhibition and Clearup of the Mobile Worm in Wireless Sensor Networks

WANG Tian①WU Qun①WEN Sheng②CAI Yiqiao①TIAN Hui①CHEN Yonghong①

①(College of Computer Science & Technology, Huaqiao University, Xiamen 361021, China)②(Institute of Information Technology, Deakin University, Melbourne VIC3125, Australia)

The network performance of WSNs (Wireless Sensor Networks) can be improved significantly by injecting mobile elements. However, the infection process of worm will be greatly accelerated once the mobile element has been captured and become the new infection source. To cope with this new threat, this paper first proposes the infection model for the networks with the mobile worm and designs a heuristic algorithm to identify the boundary of infected area. High risk nodes near the boundary can be found and switched to sleeping states to block the further spreading of the worm. Second, an algorithm with directed-diffusion based anti-worm is designed to repair those infected sensors. Theoretical analysis and experimental results show that the proposed methods can achieve better worm cleaning effect with low cost, which can be applied to energy-limited wireless sensor networks.

Wireless Sensor Networks (WSNs); Mobile worm source; Infected area boundaries; Anti-worm

TP393

A

1009-5896(2016)09-2202-06

10.11999/JEIT151311

2015-11-25;

2016-04-18;

2016-06-12

国家自然科学基金(61572206, 61202468, 61305085, 61370007, U1536115),福建省自然科学基金计划资助项目(2014J01240),华侨大学研究生科研创新能力培育计划资助项目(1400214020)

The National Natural Science Foundation of China (61572206, 61202468, 61305085, 61370007, U1536115), The Project Supported by The Natural Science Foundation of Fujian Province, China(2014J01240), The Project Supported by Graduate Student Research and Innovation Ability Cultivation Plan Funded Projects of Huaqiao University(1400214020)

王田 cs_tianwang@163.com

王 田: 男,1982年生,副教授,研究方向为无线传感器网络、移动计算.

吴 群: 男,1991年生,硕士生,研究方向为无线传感器网络、社交网络.

文 晟: 男,1980年生,讲师,研究方向为社交网络.

蔡奕侨: 男,1984年生,讲师,研究方向为智能算法.

田 晖: 男,1982年生,副教授,研究方向为云计算及其网络安全.

陈永红: 男,1974年生,教授,研究方向为网络安全、无线传感器网络.