物联网隐私安全保护研究

2016-05-04殷莉

殷 莉

(常州旅游商贸高等职业技术学校,江苏 常州 213000)

物联网隐私安全保护研究

殷莉

(常州旅游商贸高等职业技术学校,江苏 常州213000)

摘要:随着物联网的飞速发展,其隐私安全问题也日益突出,物联网暴露出来的隐私安全问题已经成为物联网进一步发展普及的阻碍。首先对物联网及其体系架构进行了研究,然后针对物联网3个结构层所面临的隐私安全威胁进行了分析,最后对物联网隐私安全保护方法及应用进行了探讨。

关键词:物联网;隐私安全;保护

高度信息化时代的信息技术给人们带来了便捷的服务,物联网的出现,更是被称为信息产业的又一次浪潮。目前,物联网已经在很多行业和领域得到了广泛应用,特别是在智能家居、医疗健康和环境监测、智能监控、物流监控等领域,物联网的应用,正在逐步改变人们的生活和工作方式。

物联网自诞生以来,其发展非常迅猛;但是,在发展过程中,也出现了一些不和谐的因素,严重阻碍了物联网的发展,主要就是物联网的隐私安全问题;因此,研究物联网隐私安全保护,制定一套行之有效的安全保护方案,对促进物联网不断发展普及有着十分重要的意义。

1物联网及其体系架构

物联网就是物物相连的互联网,是新一代信息技术的重要组成部分,其英文名称是Internet of things,简称IOT。物联网的核心仍然是互联网,不过在互联网的基础上进行了拓展,把用户端延伸到了物品,让物品和物品连接起来,进行信息交换。

物联网要能够运行起来,必须具备三个特征:第一是全面感知;第二是可靠传输;第三是智能处理。全面感知就是通过射频识别设备(RFID)或者传感器来获取物品的相关信息;可靠传输就是通过网络来对物品的信息进行传递,信息传递是双向的,可以从物品传递到智能处理端,也可以从智能处理端传递到物品;智能处理就是利用各种计算技术(包括云计算技术等),对收集到的信息进行分析和处理。

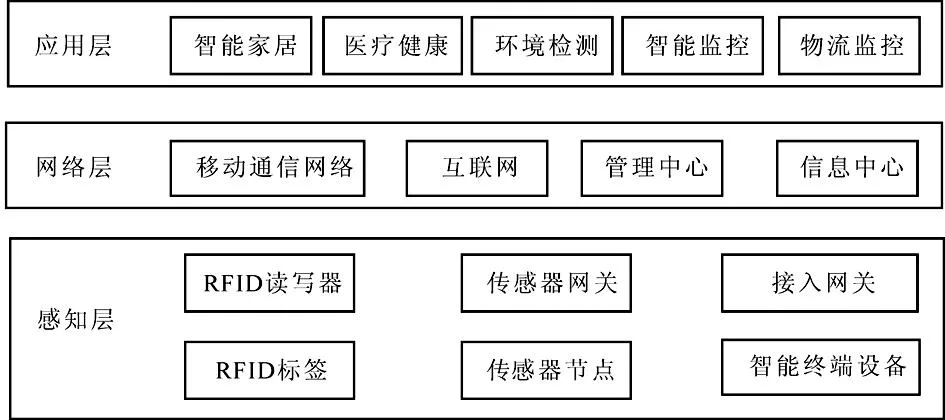

目前,对于物联网的体系架构并没有统一的定义,但是,最为广泛接受的物联网体系架构分为三层,分别是感知层、网络层和应用层(如图1所示)。

图1 物联网体系架构

感知层:主要完成对节点的数据采集和控制工作,通过RFID标签和RFID读写器以及传感器,采集节点的相关数据,并且在收到指令后对节点进行相应控制操作。

网络层:连接感知层和应用层的关键。感知层采集到的相关节点信息,通过网络层传输到应用层,再把应用层的相关指令传输给感知层。网络层主要使用的技术包括互联网技术、移动通信网络技术等,其关键技术主要是网络融合技术和长距离通信技术。

应用层:应用层是最上层,利用包括云计算技术在内的各种智能计算技术来对接收到的信息进行分析和处理,信息处理包括下达各类指令,从而控制感知层进行相应操作。应用层能够让各个行业与物联网技术相融合,从而实现行业的智能化,包括智能家居、医疗健康和环境监测、智能监控、物流监控等。

2物联网隐私安全威胁

物联网隐私安全威胁分为两种:一种是基于数据的威胁;另一种是基于位置的威胁。基于数据的威胁是指数据在传输过程中或者处理过程中出现丢失、泄露等情况,这些主要出现在网络层和应用层。基于位置的威胁则包括节点或者RFID读写器的位置信息泄露或者被跟踪。从体系架构方面来看,物联网的每一层都会面临隐私安全威胁。

2.1感知层安全威胁

感知层的隐私安全威胁分为两种:一种是针对射频识别设备的安全威胁;另一种是针对无线传感网络的安全威胁。

射频识别设备的安全威胁主要是指RFID标签和RFID读写器在进行通信时被攻击,从而导致信息泄露。由于RFID标签是可擦写的,因此其安全性并不高。具体来说,射频识别设备的安全威胁主要有物理攻击、欺骗攻击、非法授权、拒绝服务和假冒攻击。物理攻击是指攻击者以物理破坏的方式直接攻击RFID标签,导致信息泄露;欺骗攻击是指攻击者假冒RFID标签,从而获得相应权限,进而发动攻击;非法授权是指攻击者在没有得到授权的情况下,非法读取RFID标签信息;拒绝服务是指攻击者持续向RFID标签发送请求,从而导致RFID标签无法正常工作;假冒攻击是指攻击者冒充RFID阅读器,从而获取RFID标签信息,甚至可能会篡改RFID标签信息。

无线传感网络的安全威胁主要是指传感节点的数据采集和传输过程中所受到的威胁。具体来说,主要包括窃听攻击、节点捕获、重放攻击、路由信息虚假和拒绝服务。窃听攻击是指攻击者窃听RFID标签与RFID读写器之间的通信;节点捕获是指攻击者伪造身份,从而控制节点;重放攻击是指攻击者持续攻击通信网络,从而导致网络无法正常运行;路由信息虚假是指攻击者篡改路由信息,从而导致信息泄露;拒绝服务是指攻击者不断攻击网关节点,从而占用网络资源,导致网络无法正常运行,严重时甚至会导致网络瘫痪。

2.2网络层安全威胁

网络层主要负责传输数据,包括把感知层的数据传输到应用层和把应用层数据传输到感知层,网络层是连接感知层和应用层的关键。网络层面临的主要安全威胁是信息被泄露、修改、删除、插入。

2.3应用层安全威胁

应用层是行业与物联网技术深度结合的部分,其会对海量的数据信息进行处理,同时,应用层也包含有大量的用户数据信息,其隐私安全不容小觑。攻击者会试图窃取、篡改、删除这些信息,因此,应用层的安全威胁主要是信息处理过程中的安全威胁和用户隐私信息的安全威胁。

3物联网隐私安全保护方法及应用

3.1物联网隐私安全保护方法

物联网隐私安全保护方法主要有三种,分别是匿名化处理方法、加密类方法和路由协议方法。

(1)匿名化处理方法

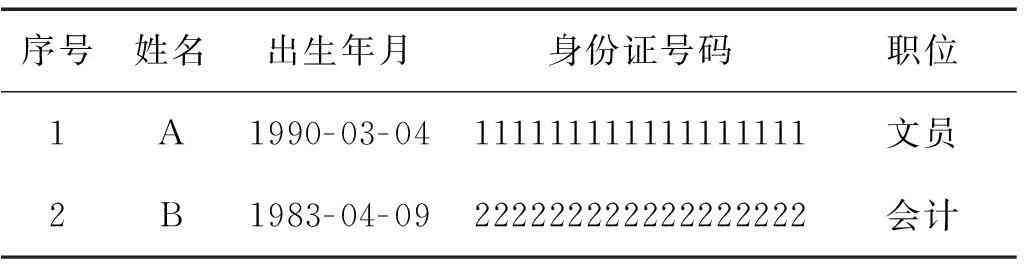

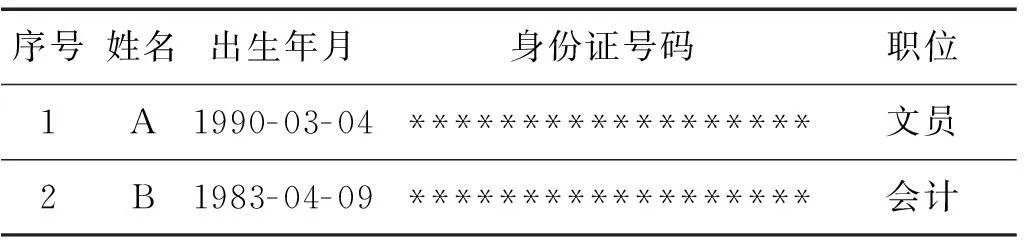

匿名化处理方法是把相应的隐私信息进行隐藏,从而防止非法用户窃取隐私信息。如表1和表2所示,表1是企业人事档案表,而表2是经过匿名化处理之后的档案表。

表1 企业人事档案表

表2 企业人事档案匿名化表

(2)加密类方法

加密类方法是指通过对数据加密的方式,防止数据被泄露或者窃取。加密类方法主要有两种,分别是同态加密技术和多方计算技术。

同态加密技术是使用同态原理,可以在不知道解密函数的情况下,直接对数据进行加密。

多方计算技术是指在多方参与的情况下,每一方都只知道自己的数据,这样就可以有效保证自身数据的独立性。

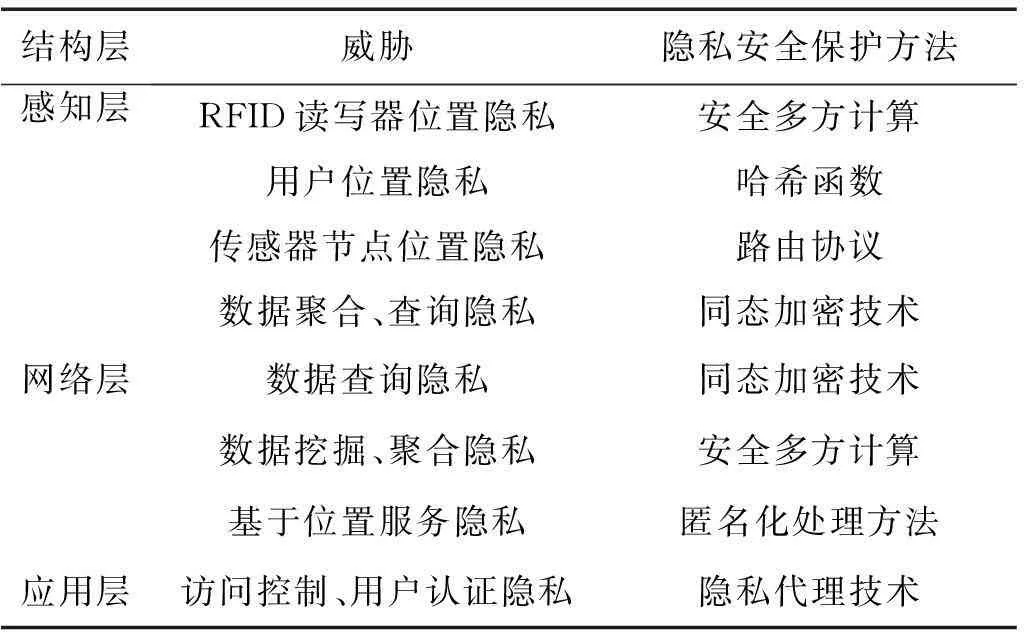

各种物联网隐私安全保护方法的应用,如表3所示。

表3 物联网各个结构层所面临的隐私威胁

3.2匿名化处理方法的应用

3.2.1基于位置服务的隐私安全保护。当用户向服务器发送请求时,用户的位置信息需要进行严格保密,防止攻击者窃取用户位置信息。可以采用匿名化处理方法,对用户位置信息进行处理,同时采用同态加密技术,对用户请求的服务内容进行保密。匿名化处理方法和同态加密技术相结合,可以有效保证基于位置服务的隐私安全,不过这种方法也存在一些不足,就是计算方法复杂度很高。

3.2.2无线传感网络位置的隐私安全保护。在物联网中,有很多的节点,这些节点的安全性非常重要,如果节点的安全性不足,就可能会导致节点中的隐私信息被窃取或者泄露。可以采用匿名化处理方法,对空间位置进行伪装,从而实现对真实节点位置的掩盖,保护节点位置信息和无线传感网络数据信息。

3.2.3数据查询的隐私保护。当用户向服务器进行数据查询时,就可能会出现数据泄露,可以采用匿名化处理方法,对一些敏感的数据进行处理,从而保护数据安全。

3.3加密类方法的应用

RFID的隐私安全保护主要分为两个方面:一个是RFID使用者的隐私信息安全保护;另一个是RFID阅读器位置隐私信息保护。

目前,对于RFID系统的隐私安全保护,主要采用基于哈希函数的双向认证协议,这种方式负载小,而且能够很好地保护RFID系统,适应于RFID标签数量较多的RFID系统中。由于哈希函数运算量小,损耗的资源很少,因此成本很低。

随着研究的深入,目前也涌现出了几种新的RFID隐私保护方法,比如HB家族协议和口令认证。HB家族协议是一种轻量级加密协议,这个协议对计算量和存储量的要求不高。把硬件设备、安全性能和成本等因素综合起来看,HB家族协议是比较合理的RFID隐私安全保护方案。口令认证则是使用口令来提高RFID系统安全性的方法。

参考文献

[1]任伟.物联网安全架构与技术路线研究[J].信息网络安全,2012(5):70-73.

[2]武传坤.物联网安全关键技术与挑战[J].密码学报,2015,2(1):40-53.

[3]刘波,陈晖,王海涛,等.物联网安全问题分析及安全模型研究[J].计算机与数字工程,2012,40(11):21-24.

[责任编辑:赵伟]

Research on Privacy Protection of Internet of Things

YIN Li

(Changzhou Technical Institute of Tourism & Commerce, Changzhou 213000, China )

Abstract:With the rapid development of the internet of things, the privacy and security issues have become increasingly prominent, the exposed privacy and security issues has become the popularity of obstacles for the further development of the internet of things. Firstly the internet of things and its architecture were studied and the network privacy security threats faced by the three layer structure is analyzed, finally the privacy protection method and application are discussed.

Key words:internet of things; privacy and security; protection

中图分类号:TP399

文献标志码:A

文章编号:1008-6811(2016)01-0033-03

作者简介:殷莉(1980—),女,江苏常州人,常州旅游商贸高等职业技术学校讲师,工程硕士,主要研究方向为计算机网络。

收稿日期:2015-12-10