基于身份的认证密钥协商协议的改进

2016-03-17徐嘉鸿肖振久

陈 虹 徐嘉鸿 肖振久

1(辽宁工程技术大学软件学院 辽宁 葫芦岛 125105)

2(中国传媒大学计算机学院 北京 100024)

基于身份的认证密钥协商协议的改进

陈虹1徐嘉鸿1肖振久2

1(辽宁工程技术大学软件学院辽宁 葫芦岛 125105)

2(中国传媒大学计算机学院北京 100024)

摘要针对已有的基于身份的认证密钥协商协议存在的安全问题,提出一种改进的基于身份的认证密钥协商协议。该协议采用双线性对运算方法, 用户双方的临时和长期私钥结合进行最终会话密钥的计算,解决了原协议中存在的PKG前向安全性问题、单一依赖临时或长期私钥而存在的问题和已知临时会话密钥泄漏攻击的问题。在保证改进协议正确基础上,对协议的安全属性及协议性能进行了分析。采用SVO逻辑对协议进行形式化分析,验证了改进协议的认证性和安全性。结果表明,改进的协议满足基于身份认证密钥协商协议的所有安全性要求,与已有基于身份的认证密钥协商协议相比具有更好的安全属性及计算效率。

关键词基于身份的认证密钥协商双线性对SVO逻辑形式化验证

IMPROVEMENT OF ID-BASED AUTHENTICATED KEY AGREEMENT PROTOCOL

Chen Hong1Xu Jiahong1Xiao Zhenjiu2

1(School of Software,Liaoning Technical University,Huludao 125105,Liaoning,China)2(School of Computer,Communication University of China,Beijing 100024,China)

AbstractTo solve the security problem in existing ID-based authenticated key agreement protocol, in this paper we propose an improved ID-based authenticated key agreement protocol. The protocol uses bilinear pairing operation method, combines the temporary and long-term private keys of both users sides to calculate the final session key, and solves the problem of PKG-forward security in previous protocol, the problem caused by singly depending on the temporary or long-term private keys, and the problem of known temporary session key leakage attacks. Based on ensuring the correctness of the improved protocol, we analyse the security attribute and the performance of the improved protocol, and carry out formal analysis on the protocol with SVO logic, as well as verify the authentication property and security of the improved protocol. Results show that it satisfies all the security requirements of an ID-based authenticated key agreement protocol. Comparing with other existing similar protocols, it has better safety attribute and higher computational efficiency.

KeywordsID-based authenticationKey agreementBilinear pairingSVO logicFormal verification

0引言

密钥协商协议作为最基础的密码原语之一,旨在在敌手控制的非安全信道中,两个或多个通信用户交换信息,用户间彼此认证对方的身份,并协商出一个共享的会话密钥。所协商出的会话密钥可在将来的通信会话中使用,且对通信系统中传输的数据提供机密性和认证性等服务。

Diffie和Hellman[1]提出了第一个对等环境下的密钥协商协议,而基本的Diffie-Hellman协议并不提供通信双方的认证,因而存在中间人攻击的安全问题。1984年,Shamir[2]基于公钥提出了第一个基于身份的密钥协商协议(ID-AKA),这一协议的提出减去了繁琐的证书发放和管理机制。2001年,由Boneh等人[3]第一个提出利用双线性对运算的基于身份的认证密钥协商协议,但该协议却不能保证前向安全性。随后,又出现了许多基于双线性对运算的协议,如文献[4-5,9-12]等。1997年,Blake-Wilson等人在文献[8]中提出了基于RSA环境下的AKA协议的BJM97模型。而在此环境下BJM97模型不能保证前向安全性,且在测试会话中,Corrupt查询不能被进行,而且还不能抵抗密钥泄露模仿攻击。之后Chen等人在文献[13,14]中,定义并发展了基于身份的认证密钥协商协议安全模型 ID-BJM模型,目前绝大部分关于ID-AKA协议,如文献[4-7,13-16],都是在BJM修改模型下给出安全性证明。

2007年,王圣宝等[15]提出了带有会话密钥托管的基于身份的认证密钥协商协议(简称WCD-1协议)和无会话密钥托管的基于身份的认证密钥协商协议(简称WCD-2协议),并在ID-BJM模型下对两个协议进行了证明;之后汪小芬等人[16]对WCD-2协议进行了分析和改进,提出了改进后的协议(简称WCX协议),但改进后的协议仍不满足已知会话相关临时秘密信息安全属性。而此类文献中,均是在标准模型下证明协议的安全,并未给出形式化的证明分析,如文献 [15-21]。因此本文在WCD-2协议的基础上,提出改进的协议,权衡了安全性质和计算效率这两者的关系,增加了密钥确认机制。通过SVO逻辑对改进的协议进行形式化分析证明,使协议具有更好的安全性。

1双线性对和困难问题假设

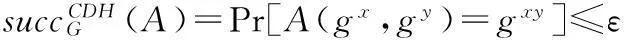

定义1设G1、G2分别为阶数是q的循环加法群和乘法群,e:G1×G1→G2中的e为双线性对的一个映射,它拥有如下性质:

(1) 双线性:若g,h∈G1且a,b∈Zq,存在e(ag,bh)=e(g,h)ab。

(2) 非退化性:若g∈G1,则e(g,g)≠1。

(3) 可计算性:若g,h∈G1,则存在有效的算法可计算e(g,h)。

2WCD-2协议及安全性分析

2.1WCD-2协议简介

1) 系统建立

2) 私钥生成

对应身份ID∈Zq,从PKG中随机选择rID∈Zq,且每一个身份ID,均固定rID,计算私钥dID=[rID,hID],且hID=(hg-rID)1/(α-ID)。

3) 密钥协商

设密钥协商的双方分别为Alice和Bob,Alice的身份为IDA,私钥为hA,Bob的身份为IDB,私钥为hB。Alice、Bob的公钥分别为 gA=g1g-IDA、gB=g1g-IDB,Alice和Bob进行会话密钥协商,其中gT=e(g,g)为公开参数。

(2) Alice将接收到的TB=TB1‖TB2‖TB3,计算出共享秘密KAB1和KAB2,然后Alice计算会话密钥SKAB=H(IDA‖IDB‖TA‖TB‖KAB1‖KAB2);接着Bob将接收的TA=TA1‖TA2‖TA3,计算共享秘密KBA1和KBA2,最后Bob计算会话密钥SKBA=H(IDA‖IDB‖TA‖TB‖KBA1||KBA2)。

(3) 根据双线性对的性质,得出Alice与Bob计算出的会话密钥为SK=H(IDA‖IDB‖TA‖TB‖e(g,h)x+y‖e(g,t)xy)。

2.2WCD-2协议安全性分析

(1) 若存在攻击者C,攻击并获取PKG主私钥α,则会出现以下攻击情况:

KAB1=e(TC1,hA)(TC2)rAe(g,h)x=e(g,h)x+z

由于攻击者C获取了PKG主私钥α,由=g(α-IDB).x=(gx)α-IDB,可计算出gx,继而计算出共享密钥:

KCA1=e(gx,h)·e(g,h)z=e(g,h)x+z

协议执行后,C成功冒充B与A进行协商,并获得了一个会话密钥SK。

(2) 若攻击者C获取主私钥α和发送方A的长期私钥dA=[rA,hA],则会根据(1)的基础上继续进行如下运算:

=e(g,ht-rA)z(α-IDB)/(α-IDA)·e(g,t)zrA·e(g,h)x

协议执行后,C成功冒充B与A进行协商,并获得了一个最终的会话密钥SK。

3改进的WCD-2协议

3.1系统建立

3.2私钥生成

对应身份ID∈Zq,随机选择rID∈Zq,且每一个身份ID,均固定rID,计算私钥dID=[rID,hID],且hID=(hg-rID)1/(α-ID)。

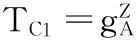

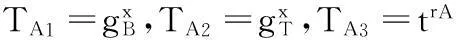

3.3密钥协商与认证

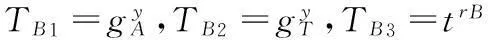

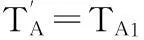

设用户分别为发送方A和响应方B,且发送方A的身份为IDA,私钥为dA,响应方B的身份为IDB,私钥为dB。发送方A和响应方B进行会话密钥协商。令gA=g1g-IDA,gB=g1g-IDB,t=e(g,h)和gT=e(g,g),身份ID对应的公钥为gID,发送方A和响应方B可分别预先计算出gA、gB、t。

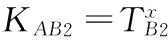

(3) 发送方A接受到TB=TB1‖TB2‖TB3,并计算共享秘密KAB=[e(TB1,hA)(TB2)rA(TB3)]x+rA,同理响应方B接收到TA=TA1‖TA2‖TA3,计算共享秘密KBA=[e(TA1,hB)(TA2)rB(TA3)]y+rB;

(4) 发送方A根据共享密钥,计算会话密钥SKAB=H(IDA‖IDB‖TA‖TB‖KAB),同理响应方B根据共享密钥,计算会话密钥SKBA=H(IDA‖IDB‖TA‖TB‖KBA);

(5) 发送方A和响应方B互相确认身份,根据双线性对的性质,容易得出发送方A和响应方B共享的会话密钥为SK=H(IDA‖IDB‖TA‖TB‖e(g,h)xy+xrA+yrB+rArB)。

发送方A与响应方B之间的基于身份的认证密钥协商协议如图1所示。

图1 改进的基于身份的认证密钥协商协议过程

3.4改进协议的正确性分析

(1) 首先根据已知条件,可计算出响应方B的TB1值:

(2) 其次根据双线性对的性质,计算e(TB1,hA):

=e(gy,h)e(gy,g-rA)

=e(g,h)ye(g,g)-rAy

(3) 再结合已知条件,计算出KAB的值:

KAB=[e(TB1,hA)(TB2)rA(TB3)]x+rA

=[e(g,h)ye(g,g)-rAye(g,g)rAye(g,h)rB]x+rA

=[e(g,h)y+rB](x+rA)

(4) 同理可得TA1,e(TA1,hB),KBA的值,其中:

KBA=[e(TA1,hB)(TA2)rB(TA3)]y+rB

=[e(g,h)xe(g,g)-rBxe(g,g)rBxe(g,h)rA]y+rB

=[e(g,h)x+rA](y+rB)

所以:

SKBA=H(IDA‖IDB‖TA‖TB‖KBA)

=H(IDA‖IDB‖TA‖TB‖KAB)

=SKAB

最终可证:

SK=H(IDA‖IDB‖TA‖TB‖e(g,h)xy+xrB+yrA+rArB)

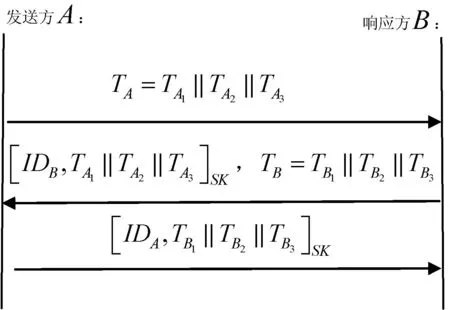

3.5改进协议中的密钥确认

由WCD-2协议的消息流可以看出, 发送方A与响应方B之间缺少相互的认证机制。若攻击者E通过拦截并获得A的消息后, 可以假装成B生成消息并发送给A且不被A发现。若协议参与者继续执行, 且生成一个会话密钥, 攻击者E还可以利用自己攻击获得来的信息,生成一致的会话密钥, 从而最终与发送方A 建立一个共享的会话密钥。为了解决上述存在的冒充攻击问题,在本节中采用对称加密的方法为改进协议增加密钥确认机制。

改进协议的密钥确认过程如图2所示。

图2 改进协议的密钥确认过程

3.6改进协议的安全属性分析

协议的安全属性分析主要有以下几个方面:

(1) 已知会话密钥安全性。改进协议中临时密钥选取的是随机数x、y,每当改进协议执行一次时,都要从发送方A,响应方B中随机选取一次,因此多个会话密钥之间不具有相关性。

(2) 前向安全性。即使发送方A和接收方B,其中一方或者两者同时都泄露了长期密钥dID=

(3)PKG前向安全性。攻击者E攻击PKG获得α,但仍无法计算发送方A和响应方B的会话密钥,因为攻击者E通过所掌握的信息能够计算出:

即可以计算出:gx、gy,但仍然无法计算出e(g,h)xy,因为这需要解决CDH困难问题,继而也无法计算出共享秘钥KAB=KBA=e(g,h)xy+rBx+rAy+rArB,因此改进协议具有PKG前向安全性。

(4) 抗密钥泄露伪装攻击。假设攻击者E得知发送方A泄露的长期密钥并伪装成A,但E不可能成功地伪装成响应方B并与发送方A进行密钥协商,因为E并不知道B的私钥,因此无法计算出相应的会话密钥。

(5) 密钥完整性。最终会话密钥的形成是由发送方A和响应方B两者随机所选择的x、y值和其长期密钥决定的。因此双方都无法预先决定选择的值,对于攻击者E而言,即使它采用中间人攻击,也无法使得A、B、E三者的会话密相同,因而改进协议满足密钥完整性。

(6) 已知会话临时密钥安全性。攻击者E即使得知发送方A和响应方B的临时密钥x、y值,但最终的会话密钥值是由临时密钥x、y和长期密钥中rIDA和rIDB构成的,因此无法计算出e(g,h)xy,甚至e(g,h)xy+rBx+rAy+rArB,所以改进协议具有已知会话临时密钥安全性。

(7) 抗未知密钥共享。发送方A和响应方B在协商会话密钥时,发送方A不会被强制与第三方C进行共享会话密钥协商。因为在信息交互的过程中,A发送的信息是用B的公钥进行加密的,因此C无法计算出相应的会话密钥。

4改进协议的形式化分析

形式化逻辑分析语言SVO吸收了BAN、GNY、AT等逻辑系统的优点,具有十分简洁的推理规则和公理。在形式化语义方面,SVO逻辑对一些概念进行了重新定义,本文以协议的假设为起点,运用逻辑推理规则得到最终实现的目标,从而证明协议的安全性。

4.1SVO逻辑语法符号

(1) P says X:表示此次会话开始后P发送了消息X。

(2) P said X:表示以前会话P发送了消息X。

(3) P sees X:表示P拥有消息X。

(4) {Xp}K:用密钥K对消息X加密后得到的消息,P为发送者(常省略)。

(5) [X]K:用私钥K对消息X签名后得到的消息,并自动获得了X。

(6) K-1:表示密钥K对应的解密密钥。

(7) PKψ(P,K):表示K是P的加密公钥。

(8) PKσ(P,K):表示K是P的签名验证公钥。

(9) PKδ(P,K):表示K是P的协商公钥,并且公钥所对应的私钥是良好的。

(10) SV(X,K,Y):表示签名验证,即对于签名X,用签名验证密钥K验证X是否为消息Y的签名。

(11) ShareKey(K,P,Q):表示K是P与Q的良好共享密钥。

(12) ShareKey(K-,P,Q):表示P与Q通信中密钥K未得到确认,此为非确认共享密钥,即ShareKey(K-,P,Q)=(ShareKey(K,P,Q))∧(PseesK)。

(13) ShareKey(K+,P,Q):表示P与Q通信中密钥K得到确认,此为确认共享密钥,即ShareKey(K+,P,Q)=(ShareKey(K,P,Q))∧(PseesK)∧(Qsays(QseesK))。

(14) *:SVO使用*表示主体所收到的但不可识别的消息。

4.2SVO推理规则及公理

4.2.1SVO的两个初始规则

1) 分离规则

MP(Modus Ponens):φ∧φ⊃ψ⟹ψ

2) 必要性规则

Nec(Necessitation):├φ⟹├Pbelievesφ

4.2.2SVO的11条公理

1) 相信公理

Ax0 (Pbelievesφ∧Pbelievesψ)≡(Pbelievesψ∧ψ)

Ax1 Pbelievesφ∧Pbelieves(φ⊃ψ)⊃Pbelievesψ

Ax2 Pbelievesφ⊃Pbelieves(Pbelievesφ)

2) 源关联公理

Ax3 SharedKey(K,P,Q)∧Rreceived{XQ}K⊃QsaidX∧QseesK

Ax4 PKσ(Q,K)∧RreceivedX∧SV(X,K,Y)⊃QsaidY

3) 密钥协商公理

Ax5 PKδ(P,Kp)∧PKδ(Q,Kq)⊃SharedKey(F0(Kp,KQ),P,Q)

Ax6 φ≡φ[F0(K,K′)/F0(K′,K)]

公理Ax5中F0(Kp,KQ)表示协商密钥生成函数(如DH算法),F0使用第1个参数所表示的公钥,使用第2个参数所对应的私钥。

4) 接收公理

Ax7 Preceived(X1,…,Xn)⊃PreceivedXi

Ax8 Preceived{X}k∧PseesK-1⊃PreceivedX

Ax9 Preceived[X]k⊃PreceivedX

5) 看见公理

Ax10 PreceivedX⊃PseesX

Ax11 Psees(X1,…,Xn)⊃PseesXi

Ax12 PseesX1∧…∧PseesXn⊃PseesF(X1,…,Xn)

6) 理解公理

Ax13 Pbelieves(PseesF(X))⊃Pbelieves(PseesX)

7) 说过公理

Ax14 Psaid(X1,…,Xn)⊃PsaidXi∧PseesXi

Ax15 Psays(X1,…,Xn)⊃PsaysXi∧Psaid(X1,…,Xn)

公理Ax14表明一个主体只能说它所拥有的,公理Ax15表明一个主体最近说过且包含它说过的。

8) 仲裁公理

Ax16 Pcontrolsφ∧Psaysφ⊃φ

公理Ax16表明P对φ有仲裁权。

9) 新鲜性公理

Ax17 fresh(Xi)⊃fresh(X1,…,Xn)

Ax18 fresh(X1,…,Xn)⊃fresh(F(X1,…,Xn))

公理Ax18中,F的计算必须依赖X1,…,Xn中新鲜元素的值,若F(X1,X2,X3)=(X1+(0*X2)+X3)不是新鲜的,因为F的计算并不依赖于X2的值,即公理Ax18不可用。

10) Nonce验证公理

Ax19 fresh(X)∧PsaidX⊃PsaysX

11) 共享密钥对称公理

Ax20 SharedKey(K,P,Q)≡SharedKey(K,Q,P)

公理Ax20表明共享密钥具有对称性。

根据SVO逻辑中的Ax1公理和MP法则,可得到以下结论:

P|≡φ∧P|≡φ⊃ψ|-P|≡ψ

4.3改进协议的SVO逻辑分析过程

运用SVO逻辑来证明新协议的安全过程如下:首先用SVO逻辑语言,表示已给出的协议初始假设集,再推导出协议最后要实现的目标集,最后证明假设集├目标集。结论成立,则说明已经达到了协议预期的设计目标,由此可知协议是安全的。

首先,根据协议的内容,对发送方A的关于密钥协商初始的建设,信息接收和论证的过程的假设(响应方B的初始假设也这样类似得到):

G1 A believes fresh(x)∧(A sees x)

G2 A believes PKδ(A,x)

G3 A believes Bseesy

G4 A believes A received(gag-IDB)x

G5 A believes A received{IDB,TA1‖TA2‖TA3}SK

G6 A received[(g,g-IDA)x∧(Bseesy)⊃PKδ(B,y)]

G7 A believes A received[(g,g-IDA)x∧(Bseesy)⊃PKδ(B,y)]

G8 A believes A received{IDB,TA1‖TA2‖TA3}SK

然后,再用SVO逻辑来表示协议的实现目标发送方A实现的目标集为:

A believes ShareKey(K+,A,B),A believes fresh(SK);

响应方B实现的目标集为:

B believes ShareKey(K+,A,B),B believes fresh(SK)。

最后,由上述假设和SVO逻辑(下面同4.1节的符号表示)的公理及规则,对协议进行如下的推理和证明:

A believes (A received (gag-IDB)x∧Bseesb)

由G3、G4、公理Ax0可得。

(1) A believes PKδ(B,b)由SVO逻辑(1)、G6、公理Ax0、Ax1+MP规则可得。

(2) A believes(PKδ(A,x)∧PKδ(B,b))由G2、(2)、公理Ax0可得。

(3) A believes(PKδ(A,x)∧PKδ(B,b)⊃ShareKey(K,A,B))SK=(IDA‖IDB‖TA‖TB‖e(g,h)(x+rA)(y+rB))由(3)、公理Ax5可得。

(4) A believes ShareKey(K,A,B)由(3)、(4)、Ax1+MP规则可得。

(5) A believes(AseesSK)∧(Bsaid(BseesSK))由G5、G7、公理Ax0、Ax1+MP规则可得。

(6) A believes(AseesSK)由(6)、公理Ax0可得。

(7) A believes Bsaid(BseesSK)由(6)、公理Ax0可得。

(8) A believes Bsaid(BseesSK)由(6)、公理Ax0可得。

(9) A believes fresh(x)⊃fresh(IDA‖IDB‖TA‖TB‖e(g,h)(x+rA)(y+rB))由G1和公理Ax18可得。

(10)Abelievesfresh(IDA‖IDB‖TA‖TB‖e(g,h)(x+rA)(y+rB)),即Abelievesfresh(SK)由G1、(9)、公理Ax0、A1+MP规则可得。

(11) A believes Bsays(BseesSK)由(8)、(10)、公理Ax19可得。

(12)Abelieves(ShareKey(K,A,B)∧(AseesSK)∧Bsaid(BseesSK))即AbelievesShareKey(K+,A,B)由(5)、(7)、(11)、公理Ax0可得。

最终分析结果为:A believes ShareKey(K+,A,B),A believes fresh(SK)。

同理,响应方B也可以通过上述方法,得到最后的结论。根据上述的证明结果,协议成功执行后,发送方A和响应方B都相信SK是它们双方确认通信的共享密钥,并且该密钥是新鲜的。运用SVO逻辑对协议进行形式化证明分析,新协议达到了预先设定的目标集,由此证明新协议是安全的。

5协议的性能分析比较

协议的性能分析主要从安全性和计算效率两方面进行分析比较。现将文献[15]和文献[16]中的几个协议与改进协议(简称NEW协议)的安全性和计算效率进行比较,比较结果如表1和表2所示。

表1 协议的安全性的比较

表2 协议的计算效率比较

其中,FS代表前向安全性;PKG-FS代表PKG前向安全性;KSK代表已知会话密钥安全性;KI代表密钥完整性;Y、N分别代表表中对应的协议是否满足相应的安全性。

通过表1的比较结果可以看出,改进协议与同类文献中的协议相比,改进协议均满足上述安全属性的需求。

其中,Pairing Computation双线性运算简称为P;Multiplication Computation乘法运算简称为M;Index Computation指数运算简称为S。

通过表2的比较结果可以看出,改进协议与同类文献中的协议相比,并没有明显增加计算负担。

综上所述,从表1和表2的结果和3.6节中的安全属性分析可以看出,改进协议满足目前所有安全性能的指标,并且较好地权衡了安全性和计算效率这两者的关系。

6结语

本文在文献[15]中的WCD-2协议的基础上,针对其存在的不安全因素,提出了改进的协议。解决了WCD-2协议中存在的PKG前向安全性的问题,以及由于单一依赖临时或长期私钥,而不具备已知会话临时密钥安全性的问题。最后,在改进协议的基础上,增加了密钥确认机制,使协议更安全地实现了基于身份的认证。同时本文通过SVO逻辑对改进协议进行形式化分析,验证了协议的安全性。在协议性能分析方面,较好地权衡了安全性质和计算效率的这两者的关系,使改进后的协议更具有实际的意义。

参考文献

[1] Diffie W,Hellman M E.New directions in cryptography[J].IEEE Trans Info Theory,1976,22(6):44-654.

[2] Shamir A.Identity-based cryptosystems and signature schemes[C]//Advances in Cryptology—Crypto1984,Berlin:Springer-Verlag,1984:47-53.

[3] Boneh D,Franklin M.Identity based encryption from the Weil pairing[C]//Advances in Cryptology—Crypto 2001,Berlin:Springer-Verlag,2001:213-229.

[4] Yuan Q,Li S.A new efficient ID-based authenticated key agreement protocol[EB/OL].2011-6-5.(2005-08-29).[2009-08-25].http://Cryptology ePrint Archive2005/309.

[5] Ni L,Chen G,Li J,et al.Strongly secure identity-based authenticated key agreement prot ocols[J].Computers and Electrical Engineering,2011,37(2):205-217.

[6] Cao X,Kou W,Du X.A pairing-free identity-based authenticated key agreement protocol with mimimal message exchanges[J].Information Sciences,2010,180(15):2895-2903.

[7] He D,Chen J,Hu J.A new provably secure authenticated key agreement protocol without blinear pairings[J].JOURNAL of Information & Computartional Science,2010,7(5):1089-1096.

[8] Blakewlson S,Johnson C,Menezes A.Key agreement protocols and their security analysis[C]//Proceedings of the 6th IMA International Conference on Cryptography and Coding,Berlin,1997:30-45.

[9] 王璐,侯林峰,张耀武.一种改进的双线性对的双向基于身份的认证密钥协商协议[J].信息通信,2012(1):129-130.

[10] 张文科,李芳.基于身份的增强三方认证密钥协商协议[J].计算机工程与应用,2013,49(15):92-96.

[11] 项顺伯.一种基于双线性对的三方密钥交换协议[J].广东石油化工学院学报,2013,23(1):34-36.

[12] 刘志远.安全的基于身份认证密钥协商协议[J].湖南科技大学学报,2014,29(1):64-67.

[13] Chen L,Kulda C.Identity based authenticated key agreement protocols from pairing[C]//Proceedings of 16th IEEE Computer Security Foundations Workshop,New York,2003:219-233.

[14] Chen L,Cheng Z,Smart N P.Identity-based Key Agreement Protocols from Pairings[J].International Journal of Information Security,2007,6(4):213-241.

[15] 王圣宝,曹珍富,董晓蕾.标准模型下可证安全的身份基认证密钥协商协议[J].计算机学报,2007,30(10):1842-1852.

[16] 汪小芬,陈原,肖国镇.基于身份的认证密钥协商协议的安全性分析与改进[J].通信学报,2008,29(12):16-21.

[17] 项顺伯.基于身份的改进认证密钥协商协议[J].计算机工程,2011,37(17):128-129.

[18] 舒剑.高效的强安全的基于身份认证密钥协商协议[J].计算机应用,2012,32(1):95-98.

[19] 高海英.高效的基于身份的认证密钥协商协议[J].计算机应用,2012,32(1):35-37.

[20] 李芳,陈明.强安全的和无双线性对的基于身份密钥协商[J].计算机工程与科学,2013,35(6):65-71.

[21] 高海英.可证明安全的基于身份的认证密钥协商协议[J].计算机研究与发展,2012,49(8):1685-1689.

中图分类号TP309

文献标识码A

DOI:10.3969/j.issn.1000-386x.2016.02.066

收稿日期:2014-08-06。国家自然科学基金项目(61103199)。陈虹,副教授,主研领域:网络安全。徐嘉鸿,硕士生。肖振久,副教授。