基于云参数贝叶斯网络的威胁评估方法

2016-02-27王巍

王 巍

(南京航空航天大学 计算机科学与技术学院,江苏 南京 210016)

基于云参数贝叶斯网络的威胁评估方法

王 巍

(南京航空航天大学 计算机科学与技术学院,江苏 南京 210016)

文中以威胁评估为背景,针对威胁评估中样本数据不充足,专家构建贝叶斯网络参数工作量大的问题,提出了基于云参数贝叶斯网络的威胁评估方法。把云的表达能力与贝叶斯网络的推理能力相结合,一是运用云的表达能力构建贝叶斯网络参数,二是运用贝叶斯网络的推理能力计算后验概率。首先,以状态组合权值为媒介运用专家知识构建隶属云模型,并利用状态组合权值的不确定度将隶属云模型转换为条件概率表,从而达到以较少的专家工作完成评估模型构建的目的;其次,运用专家构建的威胁评估贝叶斯网络和生成的条件概率表进行威胁评估推理,得到最终的评估结果。实验结果表明,该方法生成的条件概率表的统计数据与专家知识相符,并能有效地应用于威胁评估之中。

威胁评估;贝叶斯网络;云模型;Noisy-OR

0 引 言

威胁评估是建立在目标状态与属性估计以及态势评估基础上的高层信息融合技术[1]。目前,贝叶斯网络(BN)作为一种重要的概率推理模型,广泛应用于各类评估系统之中[2-4]。而其面临的瓶颈问题是专家构建条件概率表(CPT)的工作量过大,严重影响建模效率。如在节点均为二值的贝叶斯网络中,若某节点的父节点个数为n,则该节点CPT表的表项数为2n个,即随父节点个数呈指数级增长。为解决此问题,多数贝叶斯网络威胁评估模型使用了Noisy-ORGate模型或LeakyNoisy-ORGate模型[5-7],但该方法只限于节点状态为二值的情况,具有较大的局限性。

云模型作为一种不确定性知识表达的重要手段,在威胁评估领域也得到了广泛的应用[8-11],但对于一些复杂的评估对象,其模型表达相对松散且推理能力较弱。

文中将云理论与贝叶斯网络相结合,提出了云参数贝叶斯网络(CPBN),该模型将Noisy-ORGate的二值约束拓展到了多值。CPBN的主要思想是将专家关于父节点对子节点影响程度的赋权结果转换为CPT表的隶属云模型,再通过该隶属云模型自动生成贝叶斯网络参数,从而达到以较少专家工作量建立复杂的威胁评估贝叶斯网络参数的目的。实验结果表明,该方法生成CPT表的统计特性与专家意图相符,极大地减轻了专家的工作量,并能有效地应用于威胁评估之中。

1 隶属云及贝叶斯网络

1.1 隶属云

定义1:论域X={x}中的元素根据某个法则f,可将X映射到另一个有序的论域X'上,X'中有且仅有一个x'和x对应,则X'为基础变量,隶属度在X'的分布叫做隶属云。

云模型的整体特征可以用三个数字特征值来表征,即期望Ex、熵En和超熵He。

期望:云滴在论域空间分布的期望。它是最能代表定性概念的点,是概念量化的最典型样本。

熵:在云模型中用来衡量定性概念的模糊程度,其值的大小直接决定满足该定性概念所涵盖的论域范围,熵越大,则该定性概念横跨的论域范围越大。

超熵:它是熵的不确定度量,即熵的熵,主要用来体现云滴的离散程度。超熵越大,云滴分布越离散,云层也就越厚。当超熵为0时,隶属云退化为模糊理论中的精确隶属度函数曲线。

李德毅等基于正态分布和钟形隶属度函数的普适性,论证了正态云模型的普适性[12]。

1.2 贝叶斯网络

贝叶斯网络由Pearl教授首先提出[13],其根据变量间的条件独立性对联合概率求解的链式规则进行化简,并以有向无环图(DAG)的形式呈现。贝叶斯网络可由一个二元组表示

(1)

其中,Pa(vi)表示vi的所有父节点。

式(1)可以理解为,在给定某节点的父节点条件下,该节点与所有其他节点条件独立。

随着贝叶斯网络研究的深入,为了处理连续节点的取值问题拓展了模糊贝叶斯网络、云贝叶斯网络[1];为处理大量重复出现的知识,简化传统贝叶斯网络的复杂性,提出了面向对象贝叶斯网络[14];为处理不精确的概率关系,提出了定性贝叶斯网络[15]。但对于基于专家知识的贝叶斯网络参数构建研究较少。

2 云参数贝叶斯网络

云理论在知识表示上优于贝叶斯网络,而贝叶斯网络在推理能力上又优于云推理[16]。对于复杂系统建模中云模型过于零散,结构不清晰的问题,文中提出的云参数贝叶斯网络综合了云的知识表达能力及贝叶斯网络的推理能力,其本质是将隶属云模型融入到贝叶斯网络节点参数中,将云模型转换为单个贝叶斯网络节点的CPT表,从而利用云的知识表达能力达到了用尽量少的专家参数表达复杂条件概率表的目的,大幅降低了专家设计CPT表的工作量,提高了贝叶斯网络的设计效率。

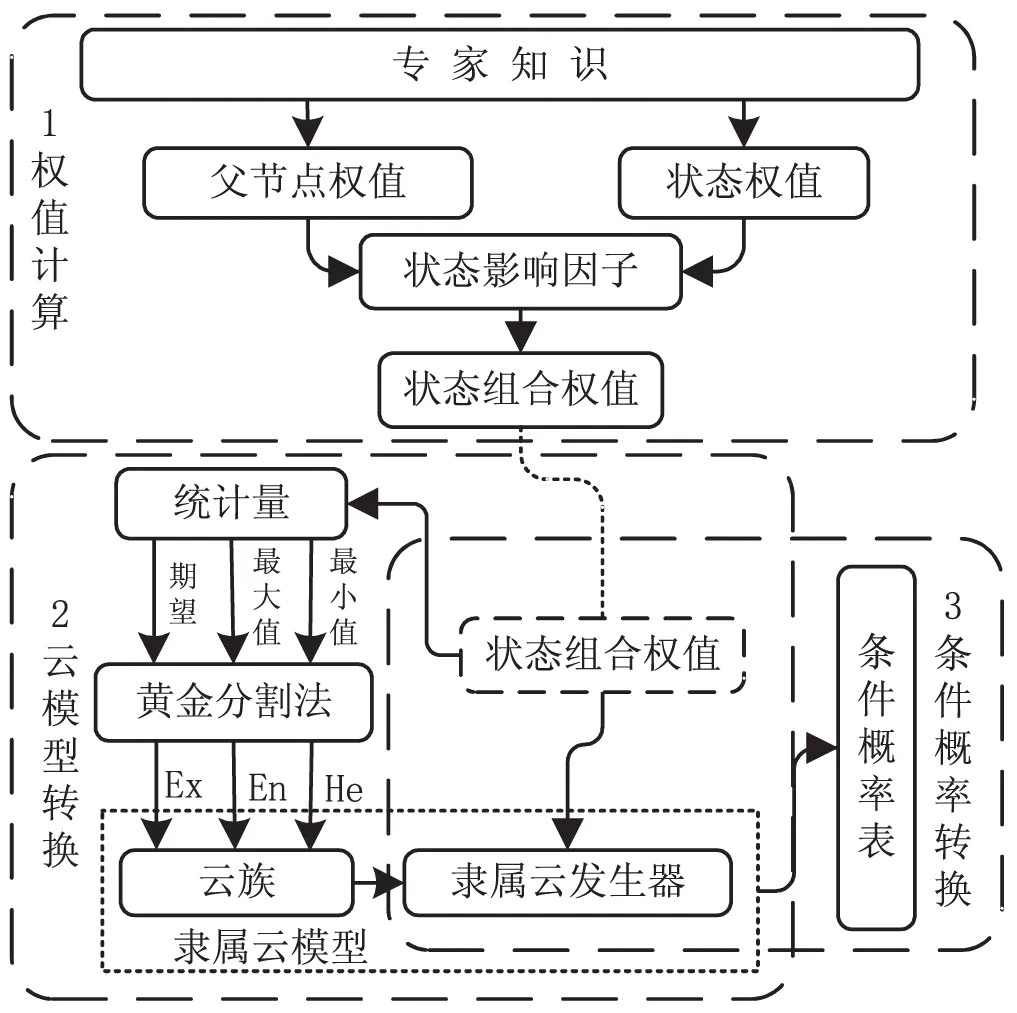

CPBN的条件独立关系,即贝叶斯网络结构(有向无环图)可由专家根据因果关系设计,但其CPT表由于工作量大,可由如图2所示的方法生成。该方法共分为权值计算、云模型转换、条件概率转换三个部分。其中,状态组合权值虽然属于权值计算部分,但其为整个模型所共用,为表示清楚将其复本以虚线框标注。

图1 CPT表生成过程

2.1 状态组合权值

权值共分为四部分:父节点权值、状态权值、状态影响因子和状态组合权值。权值计算的最终结果是状态组合权值,它是构建云族及生成条件概率表的基础。

父节点权值(WA)表示单一父节点对子节点的影响程度;状态权值(WS)表示父节点的状态变化对子节点的影响程度,每种状态划分对应一组状态权值。这两种权值均由专家知识构建,它们是整个CPBN参数生成模型的输入。

(2)

2.2 CPBN模型转换

CPBN的模型转换分为两部分:一是云模型转换;二是条件概率转换。

文中所涉及的云模型转换是指在状态组合权值的论域中定义一个云族,并根据云族的定义设计一组云发生器,每个云发生器与所求节点的状态划分一一对应。

文中采用具有普适性的正态云模型。由于节点的第一个状态和最后一个状态是单调的,故两端的状态使用半云模型,即第一个状态使用半降云模型,最后一个状态使用半升云模型,中间状态使用标准云模型。

每个云发生器涉及到3个数字特征,即期望Ex、熵En和超熵He,构建云发生器就是确定这3个数字特征。构建隶属云数字特征一般使用黄金分割法,其基本思想是:越接近论域中心,云的熵和超熵越小,越远离论域中心,云的熵和超熵越大。相邻云的熵和超熵的较小者是较大者的0.618倍[8]。

条件概率转换就是将父节点的状态组合权值代入云发生器,得到一个云滴,即该状态组合权值下所求节点的确定度;然后,将各状态的确定度归一化,得到CPT表的一个表项;重复上述步骤,计算得到所有表项,求出整个CPT表。

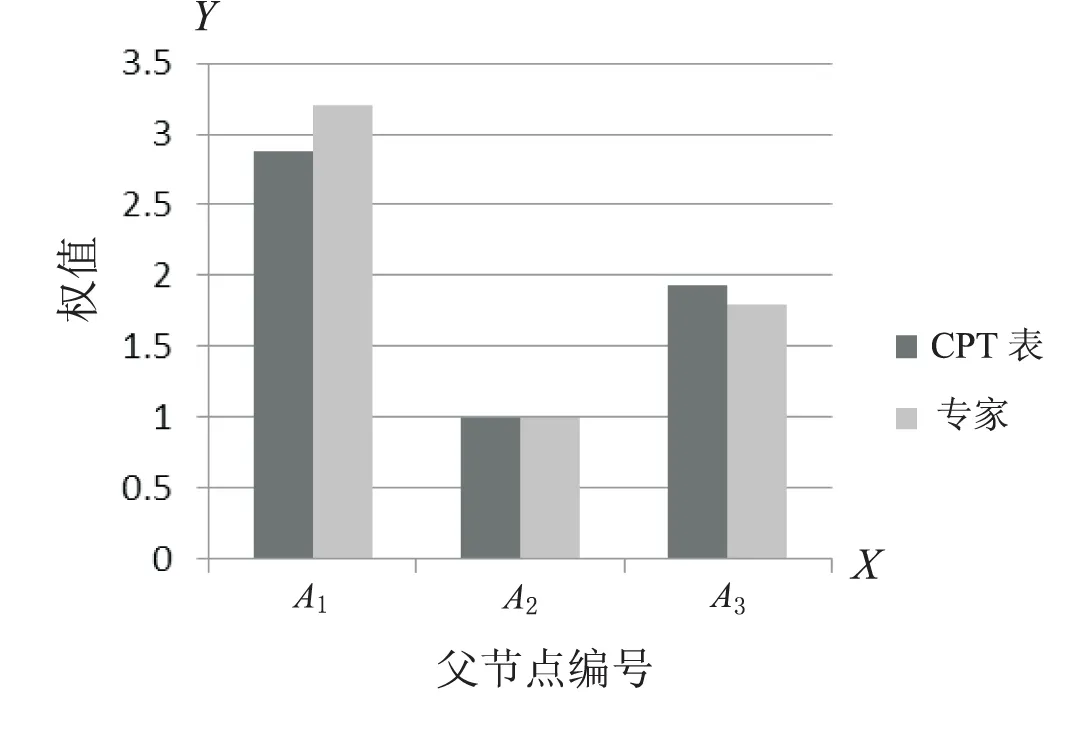

设所求节点X的第i个父节点状态组合权值为WCSi,WCS={WCSi|i∈N,0 He={Hei|i∈N,0 En={Eni|i∈N,0 Ex={Exi|i∈N,0 其中,N表示自然数;m为所求节点X的状态个数。 则CPT表的生成过程如下: 输入:WCS、He、En、Ex; 输出:CPT表。 过程: (1)遍历WCS的每个值WCSi; (2)遍历节点X的状态空间,设第j个状态云发生器的数字特征为Hej、Enj和Exj; (5)输出一个具有确定度的云滴drop(WCSi,μ); (6)如果完成X状态空间的遍历,则执行第7步,否则继续遍历; (7)归一化X状态空间的云滴; (8)将归一化的结果输出到CPT表,作为其中一个表项; (9)如果完成WCS的遍历,则执行第10步,否则继续遍历; (10)输出CPT表。 云参数贝叶斯网络构建完成后,根据收集到的证据进行评估推理运算。CPBN与BN的区别只是CPT表的构建过程不同,因此CPBN可以使用BN的推理算法(如消元推理算法、团树推理算法、MCMC算法等)进行概率推理,求得查询变量的后验概率,完成最终的威胁评估。 地下指挥所日常最大的威胁就是敌方对入口的侦察威胁,文中将地下指挥所面临的侦察威胁作为上述模型的威胁评估实例。根据专家知识构建光学侦察卫星对地下指挥所侦察威胁评估的CPBN,其结构如图2所示。 图2 光学侦察卫星侦察威胁评估贝叶斯网络 文中将“暴露度”节点分为两种状态,即“暴露”与“非暴露”,称“暴露”状态的推理值为暴露度。其余CPBN节点的状态集合分别为: 目标意图:G={针对侦察,过境侦察}; 人员活动:P={有,无}; 车辆活动:V={有,无}; 入口状态:A={打开,伪装}; 分辨率:R={低,中,高}; 云层厚度:C={薄,中,厚}; 高度:H={低,中,高}; 侦察时间:T={短,中,长}。 3.1 CPBN云参数生成 由于篇幅有限,文中以“侦察能力”节点CPT表的构建过程为例进行展示。使用B代表侦察能力节点,A1、A2和A3分别代表分辨率、高度和云层。 第一步:专家根据A1、A2和A3对B的影响程度分别确定权值,设确定的权值如下: WA1=1.8,WA2=1,WA3=3.2 第三步:计算父节点状态影响因子。其计算过程如表1所示。 表1 状态影响因子 第四步:计算父节点各状态组合权值,及其最大值、最小值和期望。由于父节点组合数为33=27个,限于篇幅文中只给出状态组合权值的统计结果: maxWSum(最大值):30 minWSum(最小值):6 meanWSum(期望):18 第五步:隶属云模型转换。节点B是三态的,“低”状态使用半降正态云模型,“中”状态使用标准正态云模型,“高”状态使用半升云模型。 将权值和期望作为“中”状态云模型的期望,运用黄金分割法,确定云发生器的数字特征。子节点的每个状态对应一个云发生器,计算结果如表2所示。 表2 云模型参数 第六步:条件概率转换。将父节点状态组合权值代入各云发生器,计算各状态组合权值的确定度,并将该确定度归一化后作为一个CPT表项,重复计算直至生成完整的CPT表。 文中通过考察单一变量的变化对CPT表项的影响度来验证生成的CPT表的合理性。该影响度为单独变化某一变量时所有CPT表项差值的期望。以表1中变量A3对B的影响程度为例,首先需要生成A3的验证表,验证表第i行用Ti表示,计算公式如下: Ti=|Cpti-Cpt(i+9)mod27| (3) 其中,Cpti表示CPT表的第i行。 图3展示了3个父节点在暴露度为“高”时,影响度比例值与专家给定权值的对比结果。 图3 CPT表生成结果对比 从图中可以直观地看出,生成的CPT表的统计结果与专家给定的权值基本相符,因此该方法可有效替代专家工作。 CPT表项的数量为父节点个数的指数级,即当父节点数量增加时,专家设计CPT表的工作量将呈爆炸式增长。该例中专家只需确定状态权值(3个参数)、父节点权值(3个参数)共6个参数,若专家直接设计CPT表,则需要确定33×2=54个参数。该例中CPBN的CPT表生成方法与直接设计CPT表相比,节省了大约88.9%的工作量。因此,利用隶属云模型生成CPT表,可将专家从繁重的CPT表设计中解放出来,极大地减轻专家的设计工作量。 3.2 仿真算例 文中仿真计算使用MATLAB的FullBNT-1.0.4工具箱及其团树推理引擎,依据上述光学卫星侦察威胁评估云贝叶斯网络进行推理评估。由于篇幅限制,文中列出几种典型的证据状态组合作为算例,以表述评估模型的合理性及有效性。评估结果如表3所示。 表3 评估结果 第1套参数,地下指挥所处于日常伪装状态时,其暴露度很低;第2套参数,当入口撤除伪装打开时,其暴露度明显升高;第3套参数,虽然地下指挥所处于日常伪装,但有卫星对其进行针对性的长时间侦察分析时,其暴露度有所提高,但仍低于伪装撤除状态;第4套参数,当地下指挥所启用并有车辆进出活动时,其暴露度明显升高;第5套参数,在同等条件下,相对于车辆活动,人员对暴露度的影响要小很多;第6套参数,当卫星分辨率较高时,其侦察能力相对较强,暴露度偏高。 在威胁评估领域历史数据偏少,其模型的构建多依赖于专家知识,但对于复杂系统构建威胁评估贝叶斯网络,如果仅依赖于专家知识,专家的工作量将非常庞大。文中提出基于云参数贝叶斯网络的威胁评估模型。该模型将隶属云与贝叶斯网络相结合,以较少的专家工作量生成贝叶斯网络的条件概率表。与Noisy-OR模型要求各节点必须为二值的情况不同,该模型可用于节点为多值的环境。实验证明,该方法生成的贝叶斯网络参数的统计特性与专家给定的节点比例基本一致,能够有效代替专家工作。最后,将该模型应用到地下指挥所面临的光学侦察卫星的侦察威胁评估中,评估结果表明该方法可靠有效。 [1] 张银燕,李弼程,崔家玮.基于云贝叶斯网络的目标威胁评估方法[J].计算机科学,2013,40(10):127-131. [2] 姚成玉,陈东宁,王 斌.基于T-S故障树和贝叶斯网络的模糊可靠性评估方法[J].机械工程学报,2014,50(2):193-201. [3] 汪 涛,廖彬超,马 昕,等.基于贝叶斯网络的施工安全风险概率评估方法[J].土木工程学报,2010(S2):384-391. [4] 段海滨,马冠军,赵振宇.基于模糊规则和动态蚁群-贝叶斯网络的无人作战飞机态势评估[J].智能系统学报,2013,8(2):119-127. [5] 张俊光,徐振超,贾赛可.基于Noisy-orGate和贝叶斯网络的研发项目风险评估方法[J].科技管理研究,2015,35(1):193-196. [6] 康长青,方 磊,华 丽,等.基于贝叶斯Noisy Or Gate网络的多传感器目标分类识别[J].计算机测量与控制,2011,19(6):1387-1389. [7] 胡勇健,肖志怀,周云飞,等.基于贝叶斯网络Noisy Or模型的水电机组故障诊断研究[J].水力发电学报,2015,34(6):197-203. [8] 杨真荣,李 众,杨金牛,等.一种新的基于云模型映射关系的威胁评估方法[J].江苏科技大学学报:自然科学版,2007,21:74-78. [9] 陈 晨,王 强,王晓恩.基于云重心评价法的空袭目标威胁程度评估[J].计算机测量与控制,2009,17(2):354-356. [10] 麻士东,韩 亮,龚光红,等.基于云模型的目标威胁等级评估[J].北京航空航天大学学报,2010,36(2):150-153. [11] 周耀明,李弼程,张慧成,等.基于云模型的网络舆情预警方法[J].情报学报,2012,31(8):861-874. [12] 李德毅,孟海军,史雪梅.隶属云和隶属云发生器[J].计算机研究与发展,1995,32(6):15-20. [13] Fusion P J.Fusion,propagation,and structuring in belief networks[J].Artificial Intelligence,1986,29(3):241-288. [14] Koller D,Pfeffer A.Object-oriented Bayesian networks[C]//Proc of the 13th annual conference on uncertainty in artificial intelligence.[s.l.]:[s.n.],2013:302-313. [15] Wellman M P.Fundamental concepts of qualitative probabilistic networks[J].Artificial Intelligence,1990,44(3):257-303. [16] 王 健,肖文杰,张俊亮,等.一种改进的基于云模型的效能评估方法[J].火力与指挥控制,2010,35(5):97-99. An Threat Assessment Method Based on Cloud Parameters Bayesian Network WANG Wei (College of Computer Science and Technology,Nanjing University of Aeronautics & Astronautics,Nanjing 210016,China) For the disadvantages of lacking sample data of threat assessment and large workload of experts building Bayesian network,a threat assessment method based on cloud parameters Bayesian network is proposed.The method combines cloud model expression ability with Bayesian network inference ability.On the one hand,the cloud expression ability is used to build a Bayesian network parameters,on the other hand,the Bayesian network inference ability is applied to calculate the posterior probability.First,it uses expert knowledge to generate membership cloud parameters with the media of state combination weight and converts membership cloud to conditional probability tables by the uncertainty of state combination weights,so as to achieve the purpose to build the assessment model in less workload of experts.Then use of Bayesian network of threat assessment built by experts and conditional probability table generated for threat assessment reasoning,the final evaluation results are obtained.The experiment shows that this method is generated in line with the experts expected,and can be effectively applied to threat assessment. threat assessment;Bayesian networks;cloud model;Noisy-OR 2015-10-13 2016-01-19 时间:2016-05-25 国防科工局“十二五”重大基础科研项目(04201100051) 王 巍(1983-),男,硕士研究生,研究方向为系统建模与仿真。 http://www.cnki.net/kcms/detail/61.1450.TP.20160525.1709.052.html TP311 A 1673-629X(2016)06-0106-05 10.3969/j.issn.1673-629X.2016.06.023

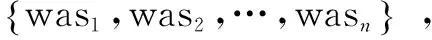

3 基于CPBN的光学侦察卫星威胁评估

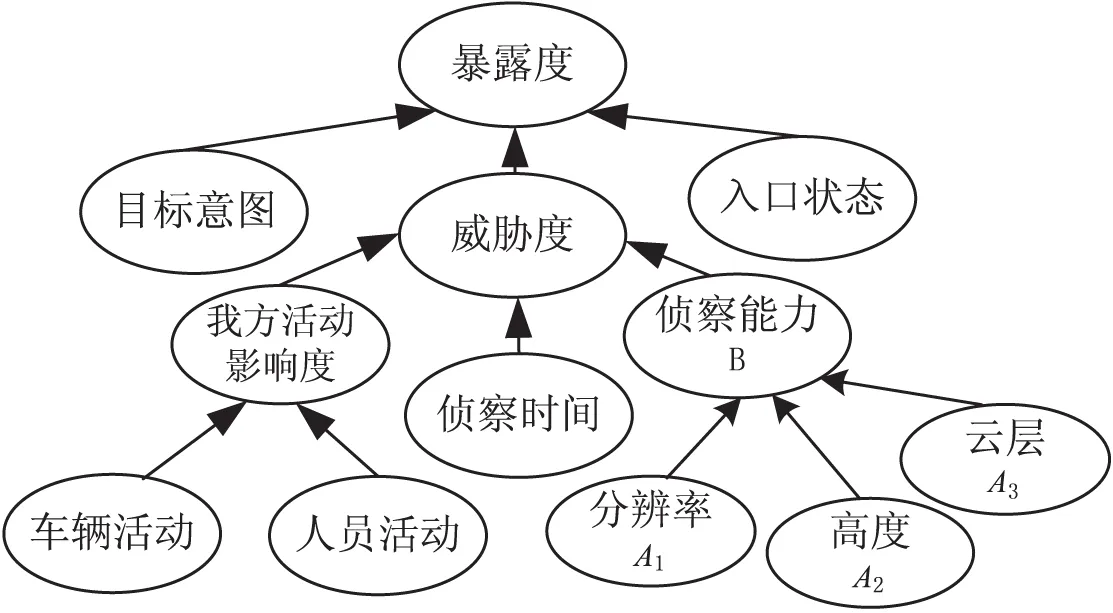

4 结束语