基于面向对象贝叶斯网络的威胁评估模型

2016-02-24燕雪峰

王 巍,燕雪峰

(南京航空航天大学 计算机科学与技术学院,江苏 南京 210016)

Nanjing 210016,China)

基于面向对象贝叶斯网络的威胁评估模型

王 巍,燕雪峰

(南京航空航天大学 计算机科学与技术学院,江苏 南京 210016)

针对复杂环境下威胁源种类数量繁多、建模难度大以及可维护性差等问题,文中提出一种基于面向对象贝叶斯网络的多威胁源综合评估模型及分类融合方法,并针对该模型的特点提出了单威胁源的层次消元推理算法。各类威胁源采用统一的贝叶斯网络顶层评估类设计,为评估提供了统一的标准接口及框架。融合算法根据同类和不同类威胁源的特点,分别使用S型曲线和考虑可控程度的加权融合。同时,针对单威胁源评估模型中输入输出节点确定的特点,将单威胁源评估模型转换为层次结构,按自底向上的顺序进行消元推理。实验结果表明,该模型能在复杂环境下对多威胁源进行有效的综合评估。

威胁评估;面向对象贝叶斯网络;消元推理;信息融合

Nanjing 210016,China)

0 引 言

目前,威胁评估研究的对象主要是从威胁源的角度出发,集中在多传感器对单一威胁源的感知信息融合[1-2]及同类威胁源的威胁评估排序上[3]。但在现实世界中,同一受保护的目标可能面临多类威胁源的同时威胁,另外,威胁源的种类及数量可能随时间变化而变化。决策者需要一个对受保护目标在整个威胁环境中的综合威胁评估结果作为态势感知和决策的重要参考。王玮教授运用风险型多属性决策理论,提出了不确定条件下舰艇编队的综合威胁评估方法[4]。该方法是在空中威胁类型不明确的情况下,结合舰队中各战舰的重要程度,给出目标对舰队的综合威胁评估排名;孟光磊等针对目标机动变化时同时涉及的离散量和连续量问题,提出使用混合贝叶斯网络建立威胁评估模型[5]。他们虽然都考虑到了威胁环境的不确定性,但仍是对同一类威胁源的威胁评估排序,而没有涉及到受保护目标面临多种类威胁源威胁的综合评估问题,而且上述模型均为一个不可分割的整体,可拓展性及可维护性不强。

针对上述不足,文中提出基于面向对象贝叶斯网络[6](OOBN)融合的综合威胁评估模型。该模型的思想是为各类型威胁源分别构建贝叶斯网络类(BNC),并以该类为基础,根据威胁源的种类及数量实例化贝叶斯网络对象(BNO)。各类型威胁源采用统一的贝叶斯网络顶层评估类设计,为不同类威胁源的评估设计提供了统一的接口标准及框架,从而增强了模型的可拓展性,达到了在威胁源种类及数量变化的条件下评估模型相对稳定的目的。同时,也对该模型中贝叶斯网络的推理方法进行研究。考虑到该模型中面向对象贝叶斯网络输入输出确定的特点,提出根据贝叶斯网络的建模顺序,将贝叶斯网络转换为层次结构,按自底向上的顺序进行消元推理。融合算法是在考虑各类威胁源可控程度的前提下,将单个威胁源分为类内融合和类间融合两个步骤,分别使用S型曲线和考虑可控程度的加权融合算法进行融合计算。

1 可拓展的多威胁源综合评估模型

1.1 可拓展的综合评估框架

在复杂的战场环境下,对某一受保护目标(以下称目标)进行综合威胁评估,涉及领域广,威胁源种类及数量多,是一个复杂的系统工程。D.Koller和A.Pfeffer提出的面向对象贝叶斯网络,将复杂系统的贝叶斯网络(BN)建模分解为BN类和BN对象,将问题模块化,各模块可分别由不同领域专家或根据不同历史数据分别设计实现,是复杂系统建模的有效工具,现已在许多领域得到广泛应用[6-8]。

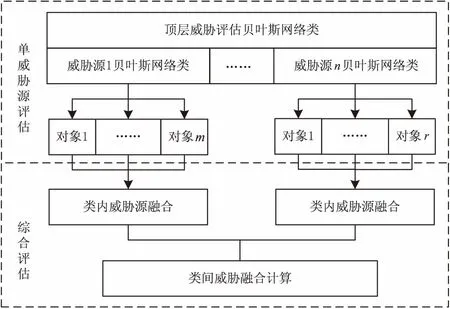

文中提出的基于面向对象贝叶斯网络的综合评估模型,就是根据历史数据或专家经验先为每一类威胁源分别设计BNC,再根据具体态势环境中威胁源的种类及数量实例化BNO,求出单个威胁源的评估结果,再分类内融合和类间融合,分别进行威胁评估融合计算,求得最终综合评估结果。

当威胁环境中的威胁源种类及数量发生变化时,只需增加或删除单威胁源的评估类,以及根据各类威胁源的实际数量实例化评估对象即可,无需重新设计评估模型,提高了模型的可拓展性和可维护性。

基于面向对象贝叶斯网络的威胁评估框架如图1所示。

1.2 单威胁源评估

单个威胁源评估的面向对象贝叶斯网络构建过程分为如下两步:

第一步,构建顶层威胁评估贝叶斯网络类(TBNC)。其设计思想是,将威胁评估分解为威胁能力评估和风险因素评估两个方面,并根据威胁源的实际情况,对威胁能力评估和风险因素评估进行扩展,得到基于OOBN的单个威胁源评估贝叶斯网络类,即构建面向对象贝叶斯网络类C=(Gthr,Pthr)。其中,Gthr=(Xthr,Ethr),Xthr={Xfactor,xcap,xrank,Xother}为类C的节点集合(见表1),Ethr为节点之间依赖关系的边,Pthr是C的条件概率表(CPT)。

图1 基于面向对象贝叶斯网络的威胁评估框架

节点类型属性描述Xfactor节点集合输入节点风险因素节点xcap单个节点输入节点威胁能力节点xrank单个节点输出节点风险等级评估节点Xother节点集合输入节点、封装节点可选节点

其中:威胁能力是从威胁源的角度,描述其对目标造成威胁的能力;风险因素是从目标的角度,描述目标本身的属性或活动可能导致的风险。风险等级评估节点为贝叶斯网络唯一的输出节点,即单威胁源的评估结果。

第二步,构建单威胁源评估类。在统一的顶层评估接口的基础上,根据各类威胁源的领域知识及历史数据,构建单类威胁源的威胁评估类。

1.3 多威胁源融合

1.3.1 同类威胁源融合

融合分为同类威胁源的类内融合和不同类威胁源的类间融合。多个同类威胁源对某一目标的威胁是有上限的,并不是随着该类威胁源数量的增多而无限增加的,且该上限是由该类威胁源的威胁能力所决定的。如分辨率2M的侦察卫星,即使其侦察次数及卫星数量再多也无法侦察到地下指挥所直径小于2M且有植被遮挡的通风口,这是由其装备参数所决定的,这就是它的威胁上限,即威胁饱和度。当侦察环境一般时,其可能连大于2M的车辆入口都无法侦察到,而随着侦察次数及该型侦察卫星数量的增加,其侦察效果也会大幅增加,但无论怎么增加,也不会超过2M这个侦察参数限制。因此,文中提出使用S型曲线进行融合计算,公式为:

(1)

当自变量加到某阈值后,随着自变量的增大,因变量增加幅度变大;另外,该曲线还具有饱和性,即当自变量继续增加到某阈值后,其因变量会趋向于某饱和值。这些特性完全符合类内融合的特点,故使用S型曲线进行类内融合是合理的。

但该模型使用的是评估等级的概率值来表示评估结果,而不是具体数量。因此,将公式改为:

(2)

其中:Pi={pi1,pi2,…,pin},n为同类威胁源的个数,pij表示第j个威胁源的第i个威胁等级的概率值;Wi,1≤i≤m表示同类威胁源融合后的第i个威胁等级的权重,m为威胁等级的个数。

在计算完权重后,还需要归一化,才能得到最终的融合概率。S型曲线的4个参数可以通过领域专家对融合结果进行评判,得到4以上套专家融合数据或使用已有的评估数据反解得到。

上述威胁评估模型是对单个威胁源进行评估建模。如果存在多个威胁源,则需再将各威胁源的评估结果进行融合,得出最终的综合评估结果。

1.3.2 不同类威胁源融合

在现实世界里,有些威胁源是随机发生的,如雷电等,而有些威胁源在一定程度上是可以预防和避免的,即可以控制的,如机场附近的鸟对飞机起飞与降落的威胁,可以采取超声驱赶的方法在一定程度上预防鸟与飞机相撞事故的发生。威胁源融合的基本思路就是,在综合考虑威胁源的威胁等级及可控程度的基础上,对威胁源进行加权求和,再归一化。

(3)

其中,fg为第g个风险等级的综合评估结果,即为第g个风险等级的概率。

2 层次消元推理

关于贝叶斯网络推理算法的研究有很多[9-11],但不同算法适用于不同环境。该模型中,贝叶斯网络对象是根据各类型威胁源的实际情况实例化得到的,各模块设计有先后顺序,且该顺序就是派生及实例化的过程。模型的输入输出节点已经确定,可以将贝叶斯网络转换为一种层次关系,并按照这种层次顺序进行消元推理,即将下层推理的结果,作为上层推理的软证据,从而无需将OOBN转换为团树,更不需使用团树双向推理算法推理求所有变量的结果[12-13]。

两层贝叶斯网络转换效果如图2所示。

图2 两层贝叶斯网络转换效果

贝叶斯网络转换层次结构的算法如下:

算法:L=ConvertBNtoLayer(Q)。

输入:Q为威胁评估贝叶斯网络对象,其中有n个内部对象;

输出:L:li⊆L,li为第i层所有贝叶斯网络模块的集合。

(1)顶层贝叶斯网络对象Q1加入集合l1,记Q1→l1;

(2)置当前工作层L为1,即L=1;

(3)遍历第L层的所有贝叶斯网络对象(Qi为L层第i个对象);

(4)遍历Qi中的输入节点I(Qi)(Ir(Qi)表示Qi中的第r个输入节点);

(5)找到将Ir(Qi)作为输出节点的贝叶斯网络对象Q';

(6)Q'→lL+1;

(7)结束;

(8)L=L+1;

(9)结束。

3 实验及分析

地下指挥所日常最大的威胁就是敌方对入口的侦察威胁,文中将地下指挥所面临的侦察威胁作为上述模型的威胁评估实例。根据上述威胁评估模型,将侦察威胁等级分为两个状态,即暴露与非暴露。下文将暴露的概率称为暴露度。暴露度评估逐层分解为暴露风险因素、威胁能力、属性及子属性等。其中,不同威胁源根据侦察威胁的特点,分解为目标意图和侦察能力等,不同的威胁源对应不同贝叶斯网络模块。

3.1 威胁等级评估贝叶斯网络类

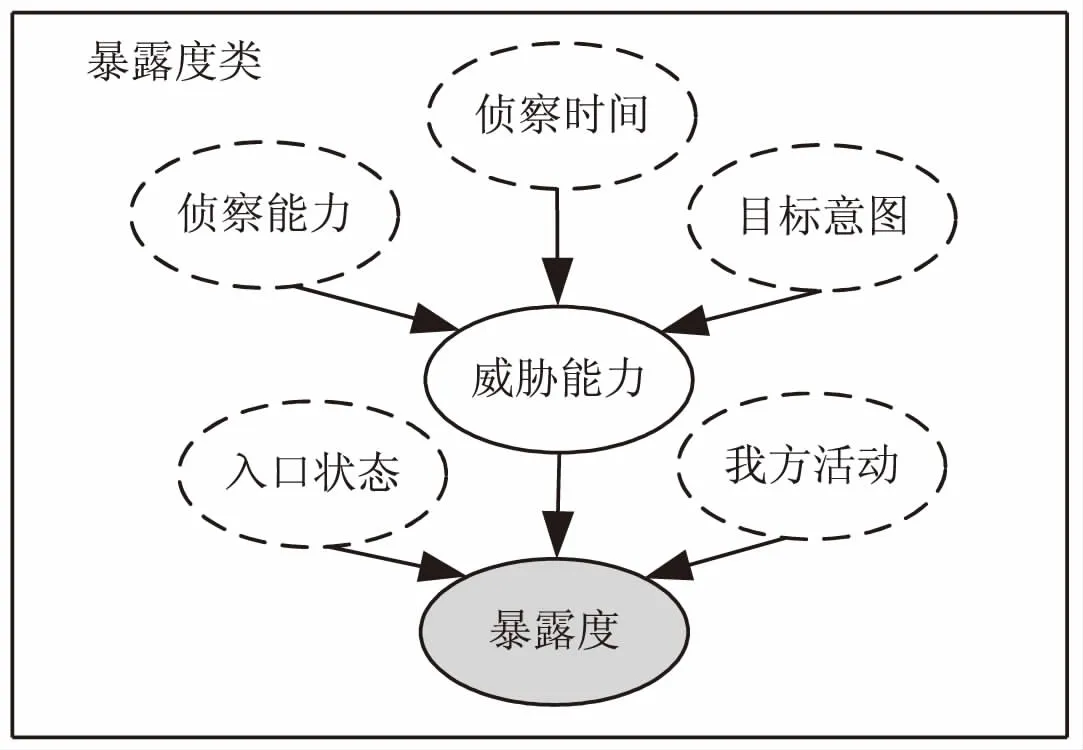

暴露度类是整个OOBN所有贝叶斯网络的基类,由1个威胁能力和2个威胁因素组成。2个威胁因素分别是我方活动、入口状态。同时,威胁能力又可再分为目标意图、侦察时间和侦察能力。文中约定虚线节点为输入节点,阴影节点为输出节点。具体示意如图3所示。

图3 暴露度类

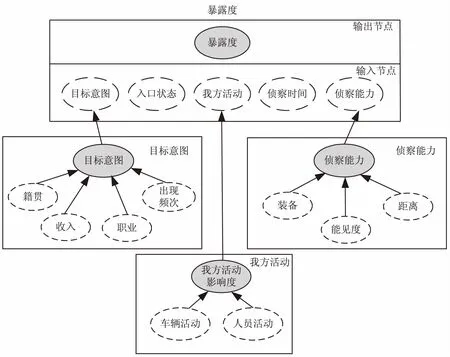

人工侦察暴露度类继承自暴露度类,并对该类的目标意图、侦察能力和我方活动进行拓展。分别建立了目标意图类、侦察能力类和我方活动类,并且将其输出节点作为该暴露度类的输入节点,从而拓展为人工侦察威胁暴露度类。

光学卫星侦察暴露度类与人工侦察暴露度类相似,也是继承自暴露度类。由于篇幅有限,只给出了人工侦察暴露度类,如图4所示。

图4 人工侦察暴露度类

3.2 仿真实验

设某地下指挥所,在某段时间中有m个陌生人在周围活动,同时有n个光学侦察卫星过境侦察。首先需要确定评估时间,根据当时的威胁环境,确定每个威胁源的状态,确定威胁评估贝叶斯网络输入节点的输入状态,即分别为人工侦察威胁评估类和光学侦察卫星威胁评估类实例化m和n个对象,每个对象对应一个具体的威胁源,并将计算结果作为单个威胁源的暴露度,最后对各单个威胁源暴露度进行融合计算,得出最终的综合评估结果。

假设某天中,地下指挥所有2个陌生人在周围活动,有2个光学侦察卫星过境侦察,则该态势下的侦察威胁评估及融合过程,如图5所示。

图5 面向对象贝叶斯网络及融合计算实例

从图中可以看出,输入与输出的架构都是不变的,变的只是贝叶斯网络对象的数量。该数量由评估时的态势确定。如果没有陌生人在地下指挥所周边活动,则不用实例化人工侦察暴露度类,即没有人工侦察这一类威胁源,从而提出了模型的可维护性。

实验中参数数量较多,各状态不能一一列举,表2选取其中7个参数的五组输入参数状态作为实验对比,另有7个参数固定不变(出现频次:中等;收入:中等;职业:企业主;装备:无;能见度:中等;距离:中等;卫星高度:中等)。根据这些参数按照上述步骤,分别进行推理及融合计算。仿真实验结果如表2所示。

第1套参数,为地下指挥所入口日常伪装时的暴露度,可见伪装时暴露度很低。第2套参数,当地下指挥所入口伪装撤除,洞口打开时,暴露度急剧增高。第3套参数,虽然洞口伪装良好,但地下指挥所附近有军用车辆活动时,暴露度比日常伪装时略有增加。第4套参数,当有人员活动时,暴露度与日常伪装时非常接近,说明人员活动对于暴露度影响微弱。第5套参数,虽然入口为打开,有车辆活动,但云次厚度较高,故与第2套参数相比,仍能保持相对低的暴露度。

表2 可变参数及结果

4 结束语

综合威胁评估是一个复杂的系统工程,尤其是当威胁源种类及数量变化时,需要一种可动态增加删减的模块化威胁评估模型。文中运用面向对象贝叶斯网络,提出了基于贝叶斯网络对象融合的综合威胁评估模型,并对模型中的单威胁源推理及多威胁源融合算法进行研究,提出了基于贝叶斯网络分层转换的单向层次消元推理算法和分类融合算法,解决了多类威胁源的综合评估问题,提高了评估模型的可拓展性和可维护性。最后,实验验证了该模型的有效性。

[1] 吴 瑕,周 焰,蔡益朝,等.多传感器目标融合识别系统模型研究现状与问题[J].宇航学报,2010,31(5):1413-1420.

[2] 万树平.基于熵权的多传感器目标识别方法[J].系统工程与电子技术,2009,31(3):500-502.

[3] 朱胜伟,周德云,李兆强.基于改进的主成分分析法的目标威胁评估[J].计算机仿真,2010,27(3):1-4.

[4] 王 玮,史红权,周爱军,等.不确定条件下编队协同作战空中目标威胁评估[J].指挥控制与仿真,2014,36(4):12-15.

[5] 孟光磊,龚光红.基于混合贝叶斯网的空域目标威胁评估方法[J].系统工程与电子技术,2010,32(11):2398-2401.

[6]KollerD,PfefferA.Object-orientedBayesiannetworks[C]//Proceedingsofthethirteenthconferenceonuncertaintyinartificialintelligence.[s.l.]:MorganKaufmannPublishersInc.,1997:302-313.

[7]SušnikJ,MolinaJL,Vamvakeridou-LyroudiaLS,etal.Comparativeanalysisofsystemdynamicsandobject-orientedBayesiannetworksmodellingforwatersystemsmanagement[J].WaterResourcesManagement,2013,27(3):819-841.

[8]KasperD,WeidlG,DangT,etal.Object-orientedBayesiannetworksfordetectionoflanechangemaneuvers[J].IEEEIntelligentTransportationSystemsMagazine,2012,4(3):19-31.

[9] 王 浩,曹龙雨,姚宏亮,等.基于结构分析的局部Gibbs抽样自动推理算法[J].模式识别与人工智能,2013,26(4):382-391.

[10]LeeSH,YangKM,ChoSB.IntegratedmodularBayesiannetworkswithselectiveinferenceforcontext-awaredecisionmaking[J].Neurocomputing,2015,163:38-46.

[11]ButzCJ,YanW,LingrasP,etal.TheCPTstructureofvariableeliminationindiscreteBayesiannetworks[J].AdvancesIntelligentInformationSystem,2010,265:245-257.

[12] 田凤占,张宏伟,陆玉昌,等.多模块贝叶斯网络中推理的简化[J].计算机研究与发展,2003,40(8):1230-1237.

[13] 胡春玲,胡学钢,姚宏亮.改进的基于邻接树的贝叶斯网络推理算法[J].模式识别与人工智能,2011,24(6):846-855.

Threat Source Comprehensive Evaluation Model Based on Object-oriented Bayesian Networks

WANG Wei,YAN Xue-feng

(College of Computer Science and Technology,Nanjing University of Aeronautics & Astronautics,

Aiming at problems of massive threat source type,hard modeling and poor maintainability,a threat source comprehensive evaluation model is put forward based on object-oriented Bayesian network,and a level elimination reasoning algorithm of single threat source is proposed according to the characteristics of the model.A unified standard interface and framework is presented by the designing of top class of evaluation.Based on the characteristics of the similar and different threat source,respectively,fuse algorithm uses the S type curve and considers controllable degree of weighted fusion.At the same time,in view of characteristics determined by input and output node in the assessment model of single source threat,which is converted into a hierarchical structure,according to the order of bottom-up for elimination reasoning.Experiment shows that this model can be effective comprehensive evaluation for the multi-threat source in the complex environment.

threat assessment;object-oriented Bayesian networks;variable elimination reasoning;information fusion

2015-08-22

2015-11-24

时间:2016-05-05

国防科工局“十二五”重大基础科研项目(0420110005,NS2013091)

王 巍(1983-),男,硕士研究生,研究方向为系统建模与仿真;燕雪峰,教授,研究方向为复杂系统仿真、分布交互仿真等。

http://www.cnki.net/kcms/detail/61.1450.TP.20160505.0829.096.html

TP311

A

1673-629X(2016)05-0007-05

10.3969/j.issn.1673-629X.2016.05.002