基于事件日志酒店预订系统配置信息挖掘方法

2016-02-15唐婧芝刘祥伟王丽丽

唐婧芝,刘祥伟,王丽丽

(安徽理工大学理学院,安徽 淮南 232001)

基于事件日志酒店预订系统配置信息挖掘方法

唐婧芝,刘祥伟,王丽丽

(安徽理工大学理学院,安徽 淮南 232001)

为了满足企业复杂多变的应用需求,通过结合配置信息建立可配置的流程模型已成为新的趋势。目前对于建模工作的研究主要集中于一般的流程模型,对于存在不可见任务等问题具有局限性。基于行为轮廓建立源模型,然后合并成一个一般的流程模型,通过过程挖掘技术挖出模型中的配置信息,得到一个可配置的流程模型,最后通过酒店预订流程系统验证了该方法的有效性。

行为轮廓;过程挖掘;可配置流程模型

0 概述

随着网络的普及和发展,信息系统对企业中起着越来越重要的作用,大多数信息系统利用业务流程模型来描述任务间的关系[1]。W.M.P.van der Aalst等[2]人提出了过程挖掘技术,即利用事件日志的序列挖掘出一般的流程模型。但是一般的流程模型不能很好地描述用户需求,因此,挖掘带配置信息的流程模型变得重要起来。文献[3-4]给出了一些配置约束信息,包括hide变迁和block变迁。文献[5-6]详细介绍了行为轮廓,通过分析流程模型中的严格序、交叉序、排他序等关系可以进行初步的流程模型合并,并给出了带配置的流程模型的框架,说明了通过给变迁匹配隐藏或者阻止标签可以对流程模型中的活动进行控制。文献[7]介绍了一种自动挖掘方法阻止变迁。

基于以上的背景,我们通过不同客户预定酒店这一实例分别建立了各自的源模型,然后分析源模型中的行为轮廓关系合并成一个一般的流程模型,利用我们提出的算法可以挖掘出合并模型中的配置信息,得到一个可配置的流程模型,即目标模型。

1 基础知识及相关概念

定义1[1](流程模型Petri网)一个流程模型Petri网PN=(P,T,F,C)是一个四元组,满足以下条件:

1)P是有限库所集,T是有限变迁集;

2)P≠φ,T≠φ且P∩T=φ;

3)F=(P×T)∪(T×P))表示PN的流关系且(P∪T,F)是强连通图;

5)C={and,xor,or}是流程网的结构类型。

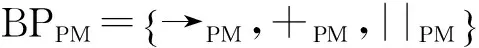

在流程模型Petri网PN中存在一种弱序关系,即包含T×T所有的变迁对(x,y)中存在一个发生序列δ=t1,t2,…,tn,当i∈{1,2,…,n-1}时,i 定义2[5-6](行为轮廓)设PM=(S,T,F,C,s,e)为一个流程Petri网模型,一个变迁对(x,y)∈(T×T)是下列关系的一种: 1)严格序关系→PM:若x≻y且y ≻/x; 2)排他序关系+PM:若x ≻/y且y ≻/x; 3)交叉序关系||PM:若x≻y且y≻x; 定义4[3-4](隐藏变迁,阻止变迁)如果一个变迁在日志中能够被记录,但在模型中被执行时可以被跳过而直接执行下一活动,则该变迁称为hide变迁;如果一个变迁存在于流程模型中,但是在某些子流程模型中不允许被执行,则该变迁称为block变迁。 针对VIP客户和普通客户预定酒店这一事件,下面分别给出了各自的流程图。图1是VIP客户的预定客房过程,图2是普通客户的预定客房过程。假设特价房是只针对VIP客户开放的,并且VIP客户可以被允许免交押金住宿。因为VIP客户不需要登记个人资料,所以审核他们的个人资料也不被系统允许。下面我们分别根据VIP客户和普通客户预定酒店事件建立基于Petri网行为轮廓的源模型。 图1 VIP客户预定客房流程图 图2 普通客户预定客房流程图 3 基于事件日志挖掘带配置信息的流程模型 文献[8]提出了流程模型优化的目的就是通过事件日志挖掘出源模型中的配置信息,得到一个特殊的、可操作的、带配置约束的流程模型,得到的目标模型能同时满足VIP客户和普通客户预定客房的需求。 3.1 流程模型中的隐藏(hide)变迁 在配置流程模型时可以使用给活动变迁匹配一个隐藏(hide)标签。隐藏意味着模型中带有hide标签的变迁可以被跳过而直接执行下一个活动。下面用一个简单的流程图来说明什么是隐藏的变迁以及隐藏的变迁在流程图中的作用:图3中因为c被隐藏了,所以当活动执行到b的时候直接跳到下一个活动变迁。可以看到在c之后会出现两条分支,分别是d和e,因此,可能会执行d和e中的任一个,最后执行f。 3.2 流程模型中的阻止(block)变迁 在配置流程模型时可以使用给活动变迁匹配一个阻止(block)标签。阻止意味着模型中带有block标签的变迁不允许被执行,因此,这条路径被阻止了,是走不通的。下面用一个简单的流程图来说明什么是阻止的变迁以及阻止的变迁在流程图中的作用:图4中d是一个带有阻止标签的变迁,当执行完a,b,c之后,因为d被阻止执行,所以只能执行e,最后执行f。 图3 具有隐藏变迁的流程模型 图4 具有阻止变迁的流程模型 3.3 算法1:挖掘流程模型的配置信息 输入:事件日志; 输出:带配置的流程模型,步骤如下: 5)根据以上步骤可以得到带配置信息的目标模型。 首先利用行为轮廓的相关知识将图1和图2合并成一个综合的流程模型如图5: 图5 一般的流程模型 下面给出一组事件日志来挖掘流程模型的配置信息(事件日志都是在信息系统中自动得到的),见表1。 表1 事件日志序列 图6 可配置的流程模型 本文首先提出了建立可配置的流程模型日趋流行,并在行为轮廓的基础上利用配置约束信息对酒店业务流程模型进行优化,使之能够满足不同客户的需求。通过过程挖掘技术将流程模型中的配置信息挖掘出来得到一个可配置的流程模型,但是实际生活中企业活动的多样化和复杂性使得许多问题还需要进一步被研究,比如在进行复杂流程模型的配置时,如何确定配置的类型以及流程模型配置后如何验证配置的正确性。 [1] 蒋昌俊.Petri网的行为理论及其应用[M].北京:高等教育出版社,2003:19-28. [2] Jorge Munoz-Gama,Josep Carmona,Wil M P van der Aalst.Hierarchical conformance checking of process models based on event logs [J].Computer Science,2013,7927:291-310. [3] LI Fuliang,AN Changqing,YANG Jiahai,et al.Data mapping principles and algorithm for self-configurable systems[J].China Communication,2015,12(10):169-181. [4] QIU Lemiao,LIU Xiaojian,ZHANG Shuyou,et al. Disassemblability modeling technology of configurable product based on disassembly constraint relation weighted design structure matrix(DSM)[J].Chinese Journal of Mechanical Engineering,2014(3):511-519. [5] Weidlich M,Mendling J,Weske M.Efficient consistency measurement based on behavioural profiles of process models [J].IEEE Transaction on Software Engineering,2011,37(3):410-429. [6] REN Bin,QIU Lemiao,ZHANG Shuyou,et al.Configurable product design considering the transition of multi-hierarchical models[J].Chinese Journal of Mechanical Engineering,2013(2):217-224. [7] Sangil Choi,Wooksik Lee,Teukseob Song,et al. Block design-based asynchronous neighbor discovery protocol for wireless sensor networks[J].Journal of Sensors,2015,2015:12. [8] Reijers H A,W M P van der Aalst.Improving business process models using observed behavior[C].//Proceeding of the Second International Symposium on Data-driven Process Discovery and Analysis,LNBIP,Springer,2013:44-59. The Configuration Information Mining Method in Hotel Reservation System Based on Event Log TANG Jing-zhi,et al. (CollegeofComputerScienceandEingeering,AnhuiUniversityofScienceandTechnology,HuainanAnhui232001,China) In order to meet the complex and ever-changing application requirements of the enterprise,the new trend of configurable process mining is established by combining the configuration information.At present,the modeling research work mainly focused on the general process model,which is limited to the problems of invisible tasks.The original model is built based on the behavioral profiles,and then combined into a general process model.The configuration information of the model is obtained through the process mining technology to get a configurable process model.Finally,this method is verified to by effective through hotel reservation process system. behavioral profile;process mining;configurable process model 10.3969/j.issn.1009-8984.2016.04.028 2016-06-16 国家自然科学基金项目(61572035,61272153,61402011) 安徽省自然科学基金(1508085MF111) 安徽省高校自然科学基金重点项目(KJ2014A067) 安徽省优秀青年基金项目资助(ZY290) 唐婧芝(1990-),女(汉),四川达州,硕士 主要研究Petri网。 TP391.9 A 1009-8984(2016)04-0108-04

2 基于行为轮廓酒店预订实例分析

4 结语