3SNetworking:面向业务、安全增强的软件定义网络

2015-09-01李赛飞邢焕来闫连山

李赛飞 邢焕来 闫连山

摘要:针对如何在软件定义网络(SDN)体系架构下设计管理灵活、复杂性可控的网络以及如何保障网络安全等问题,提出了一种面向业务、安全增强、软件定义(3S)的网络体系架构。基于3S架构,设计实现了一种针对中国铁路通信信号系统网络的统一安全管控方案,并借助3S特性及神经网络算法,设计实现了一种有效的分布式拒绝服务攻击(DDoS)检测方法。

关键词: 软件定义网络;网络安全;分布式拒绝服务攻击;中国列车运行控制系统

Abstract: We proposes a service-oriented, security-enhanced and software-defined (3S) network (SDN) architecture which is flexible. And in this architecture, the network complexity can be reduced and security has been enhanced. Based on the 3S architecture, we design a unified security management scheme to guarantee network security. To tackle distrubted denial of service attack (DDoS) attacks, we designed a DDoS detection mechanism comprising attack trigger, attack detection, attack traceback, and attack mitigation.

Key words: SDN; network security; distributed denial of service; Chinese train control system

近年来,软件定义网络(SDN)技术迅速发展[1-4]。与传统网络相比,SDN给网络设计和管理带来了极大的灵活性和开放性,促进了网络技术的创新和发展。传统网络中涉及很多类型和不同厂商的设备,运行各自封闭的操作系统,使用各不相同的配置命令,这使得网络的设计、维护和管理十分复杂,更改设备配置及升级软件耗时费力,容易出现错误甚至导致网络安全问题。此外,路由器、交换机等网络设备基于复杂的分布式控制协议,这些协议的研究和部署需要有多年的标准化推动及互联互通测试作为支持。在大型、真实的网络中验证新协议、新技术非常困难,严重抑制了网络领域的创新。

软件定义网络的核心思想是网络的控制平面和数据平面分离[5],通过逻辑上集中的方式来控制数据平面的各种操作。研究者可根据自己的需要编写软件程序,从而灵活地控制网络运行,实践新的网络应用。虽然SDN技术的发展确实令人兴奋,但也应该意识到,SDN技术及思想提供给我们的是一个控制和管理网络的平台,一个创新的工具,它既未明确地指出网络如何控制,也未解决任何具体网络问题。因此,如何利用SDN这个有力的武器攻克网络中的难题,如何在SDN网络架构平台上,系统地组织和搭建灵活、高效网络成为SDN技术成功和发展的关键[6]。

从网络系统安全的角度来看,网络及其管理越复杂,则安全性越脆弱。网络系统安全是一个动态的过程,而通常情况下一个网络系统随着组织的变化或发展,会变得越来越复杂,越来越不可控,使攻击者有机可乘。对于网络安全攻防的双方,安全防护一直处于被动地位,由于“短板效应”,安全防护必须面面俱到,相反,一个严密防护的系统被攻破,可能仅仅是由于一个小小的疏忽。所以,如何设计一个安全的SDN网络架构是一个极具挑战性的难题[7]。

1 3S网络架构

SDN网络架构的安全性,是决定SDN技术发展和广泛部署的关键问题之一,包含两方面内容;一个是SDN本身的安全问题(例如:SDN控制器安全、应用部署安全等),另一个是如何充分发挥SDN优势,设计一个比传统网络架构更加安全的网络系统。本文以“软件定义”思想为基础,提出面向业务、安全增强、软件定义(3S)的网络架构:

(1)面向业务

网络系统应面向其所承载的业务,以网络系统业务和应用为中心,自顶向下驱动网络“流控”。传统网络中,网络与其所承载的业务耦合不紧密,网络管理员通常不直接管理网络中主机,对网络中所存在的业务并不十分了解。因此可能导致安全隐患。例如,在基于以太网的点到点协议(PPPoE)拨号认证上网的校园网环境中,攻击者同样架设一台PPPoE服务器,则可以劫持用户PPPoE拨号上网的认证信息,甚至可以发起PPPoE会话的中间人攻击。在传统网络中很难对这类攻击进行防护。在SDN网路架构下,对网络中主机所开放的业务进行注册和认证,非认证的服务将无法使用网络,这样可以使得网络更加清晰可控,增加网络的安全性。

(2)安全增强

强调安全性为网络系统的一个基本属性。安全问题的本质是信任问题,传统网络安全通常将安全设备部署在内外网络的边界,重点是防止外部威胁,难以适应日益复杂的网络攻击。SDN的流控技术可以对网络的边界进行扩展,流控策略可以下发到每一个终端设备接入的交换机上,从设备接入网络的边缘处,根据策略严格控制进入网络的流量,而控制策略则是根据网络系统所承载的业务需求,把网络变成一个白盒。在网络汇聚和核心位置的网络设备则专注于流量转发。对于不符合业务或策略的流量还可以做到准确识别,及时发现异常,采取正确的措施。

当然,SDN网络技术不可能是所有问题的答案,网络系统安全包括诸多方面,例如网络系统中终端的安全。值得明确的是,我们所谓的“网络”究竟在网络系统安全中起到什么样的作用,SDN网络技术到底擅长解决哪一类问题?笔者认为,网络设备的本质作用是“连通”,那么对于“网络”安全而言,则是对“连通”的控制,即网络“流控”。可以说基于OpenFlow[5]的SDN技术很大程度上扩展了流控技术,使得流控可以在每个网络设备上进行(而且实现简单),不仅仅在防火墙等专用安全设备上。当然,基于SDN设备的“流控”也有其局限性,由于控制器的可扩展性和OpenFlow交换机处理性能等问题,它目前只适用于“无状态”的流控。对于有状态的流控则交由专门的安全设备,值得关注的是网络功能虚拟化技术[8](NFV),从不同的角度出发,减小网络的复杂性和灵活性,可以与SDN技术配合,对于网络安全而言,SDN负责“无状态”的流控,NFV则完成复杂的网络安全功能。

(3)软件定义

工欲善其事必先利其器。“软件定义”是一个强大工具,可以降低网络复杂性,增加网络的开放性和灵活性,降低网络管理和部署的成本,促进网络的创新,是未来网络发展的重要方向。软件定义的最大特点是网络可编程,众多网络设备通过逻辑上集中的程序进行控制,相对于传统网络管理员管理网络而言,软件程序可以应付大量复杂的网络事件,可以更方便的利用大数据分析等智能化手段,大大增强对网络的控制力度。

本文提出基于3S网络架构的两个应用场景:铁路通信信号系统网络安全统一管控,通过对铁路信号业务的详细分析,设计实现了面向铁路业务的软件定义铁路信号系统网络;另一个是分布式拒绝服务攻击(DDoS)攻击防御和检测,通过利用SDN技术,实现智能地检测DDoS攻击。

2 3S网络架构应用案例:

2.1 软件定义铁路通信信号系统网络

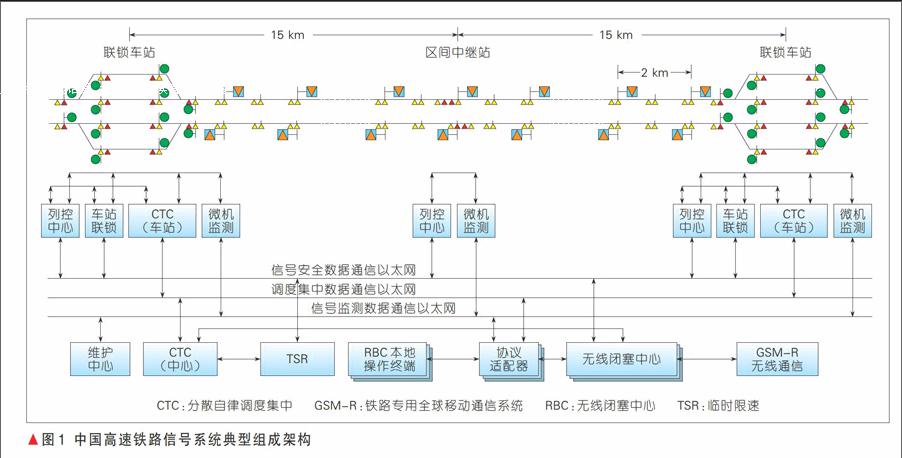

中国高速铁路信号系统(如图1所示),包括列控系统、行车指挥系统、联锁系统和信号集中监测系统[9]。列控系统主要由列控中心(TCC)、车载设备、应答器、无线闭塞中心(RBC)、临时限速服务器和传输网络组成;行车指挥系统由分散自律调度集中(CTC)中心、自律分机、传输网络、服务器系统、行调台、辅助台和电源系统组成;联锁系统由联锁设备、轨道电路、道岔转换、信号机和电源系统组成。信号集中监测通过标准接口与联锁系统、列车控制中心、TDCS/CTC、智能电源屏、ZPW-2000轨道电路系统、有源应答器等信号设备连接,监测设备状态。CTC分散自律调度集中通信网络[10]、信号安全通信数据网[11]和集中监测网络[12]安全等级不同,独立成网,采用物理手段隔离,但逻辑上依然相连。

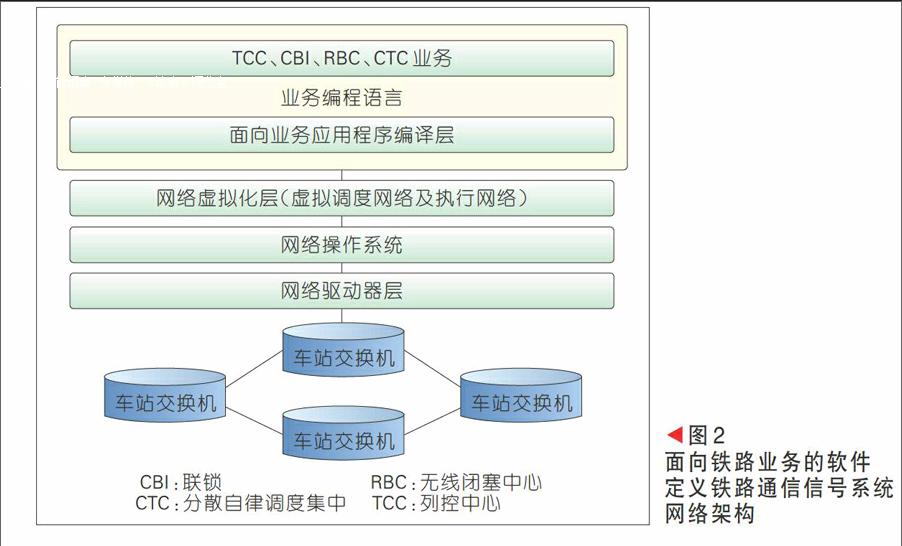

根据3S网络架构,设计面向铁路业务的软件定义铁路通信信号系统网络,系统架构如图2所示。自顶向下分别为业务应用层,把铁路信号系统的业务编译为网络可以执行的流控策略;铁路信号系统网络虚拟化层,把原来物理隔离的信号系统网络,用软件定义的方式进行隔离,在架构中表现为不同的虚拟网络;网络操作系统层,向上层网络提供网络系统功能函数,例如,信号系统网络的环网保护功能等。网络驱动层来驱动支持软件定义的网络的硬件设备。

2.2 信号系统网络安全统一管控

铁路通信信号系统网络复杂,安全等级不同,接口众多,通过软件定义的方式对系统进行统一管控,降低管理的复杂度,提高网络的安全性。文章通过研究使用软件定义网络架构,重新设计铁路通信信号系统网络,把原来复杂的需要物理隔离的不同安全等级的网络,在统一的硬件平台上,通过软件定义的方式进行隔离和管控,从而降低网络管理的复杂性,提高网络的灵活性和安全性[13-15]。

(1)通信信号系统设备资产、服务、用户注册与认证

铁路通信信号系统跨域地域广阔,网络结构复杂,设备众多,用户复杂,安全管理的难度较大。本文通过对应用业务平面的统一安全管控,在平台上对通信信号设备资产、服务与用户进行注册,实现对整个系统网络环境的认证。

(2)通信信号系统网络流控策略与访问控制

通过对铁路通信信号系统中资产、服务与用户的统一注册和认证管理,为网络的流控和访问控制打下了基础,在此基础上可以实现精细的控制策略与白名单策略。把铁路通信信号系统中的业务流映射为网络流进行流控管理。同时,网络中可能存在数量较大的流,所以采用基于Openflow的多级流表进行设计。

3 基于3S架构的智能

DDoS攻击检测

DDoS由于其所具有的高危害、易于发起及排查困难等特性,一直是网络面临的严重问题。同时,近年来DDoS呈现越来越快的增长趋势。2013年,针对国际反垃圾邮件组织SPAMHAUS的DDoS攻击对全球网络造成了严重危害。2014年,由著名黑客组织ANONYMOUS发起的针对索尼公司的DDoS攻击对其造成了巨大的经济损失。作为一种新兴的网络体系结构,SDN同样面临严峻的DDoS问题。因此,对SDN中的DDoS问题的研究对未来网络架构具有重大意义。

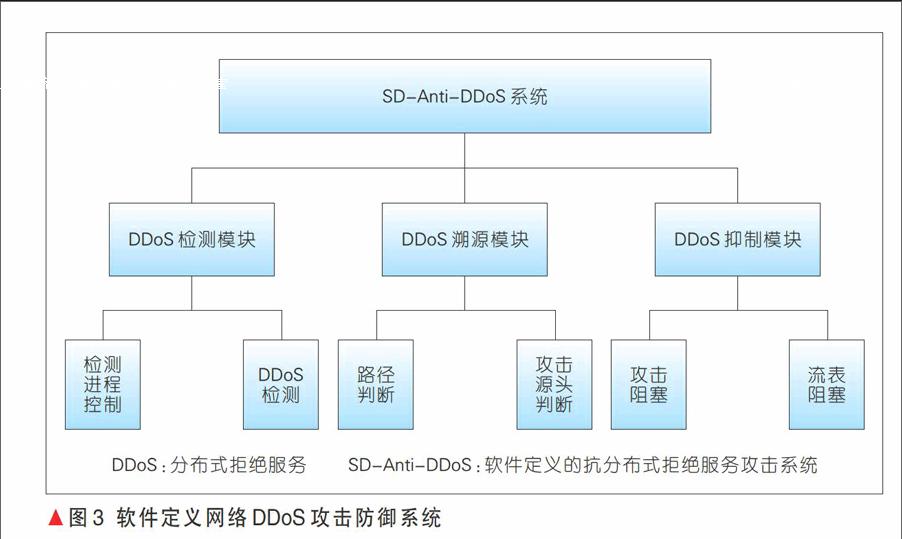

为解决SDN中面临的DDoS难题,本文提出了一种抗DDoS系统:软件定义的抗分布式拒绝服务攻击系统(SD-Anti-DDoS),如图3所示。SD-Anti-DDoS由3部分组成:DDoS检测模块、DDoS溯源模块及DDoS抑制模块。

DDoS检测模块实现在线实时检测DDoS功能,由检测进程控制及DDoS精细检测组成。检测进程控制模块用于控制检测模块的启动。当该模块判断应当发起检测时,DDoS检测启动。与传统检测方法相比,SD-Anti-DDoS中的DDoS检测为一种轻量级的检测方法。该方法通过BP神经网络判断交换机上面的流表是否由攻击流量产生,进而对网络中是否存在DDoS攻击进行判断。

当DDoS检测模块检测完成且发现网络中存在DDoS攻击时,DDoS溯源模块随后启动并追溯攻击路径及攻击源头。DDoS溯源模块主要包含攻击路径判断及攻击源头判断。攻击路径判断及攻击源头判断主要依据SDN控制器对底层网络拓扑的实时掌控,由攻击目的及攻击路径上各交换机的特性,结合已知的网络拓扑确定攻击路径及源头。

网络中的DDoS攻击路径及攻击源头确定后,由DDoS抑制模块负责对DDoS产生的危害进行抑制。首先,SD-Anti-DDoS将在攻击源头阻塞攻击流量,防止DDoS攻击流量在网络中的传播。其次,SD-Anti-DDoS将清除网络中因DDoS产生的无用流表,释放受影响的交换机上被占用的空间。

SD-Anti-DDoS充分利用SDN的特性,基于SDN中的特点实现了SDN中的DDoS的实时检测、溯源及抑制,能够有效防御、抑制SDN中的DDoS造成的危害。

4 结束语

网络的部署是为了实现业务的连通,网络安全是为了保障网路中业务的安全,因此,面向业务和安全应该是网络的两个基本属性,而软件定义可以使得我们更加容易的设计面向业务安全的网络,本文提出的3S网络正式结合这3个方面的理念,希望可以对SDN网络的设计提出有益的帮助。

参考文献

[1] Software-Defined Networking: The New Norm for Networks. Open Network Foundation [EB/OL]. [2015-05-01]. https://www.opennetworking.org

[2] Open Networking Foundation [EB/OL]. [2015-05-01]. https://www.opennetworking.org/

[3] BOSSHART P, GIBB G., KIM H-S, VARGHESE G., MCKEOWN N, IZZARD M, MUJICA F, HOROWITZ M. Forwarding metamorphosis: fast programmable match-action processing in hardware for SDN [C]//Proceedings of the ACM SIGCOMM. 2013:99-110

[4] GENI. Campus OpenFlow topology [EB/OL]. [2015-05-01]. http://groups.geni.net/geni/wiki/OpenFlow/ CampusTopology

[5] NICK M, TOM A, HARI B, GURU P, LARRY P, JENNIFER R, SCOTT S, JONATHAN T. OpenFlow: Enabling Innovation in Campus Networks [J]. ACM SIGCOMM Computer Communication Review, 2008, 38(2): 99-115

[6] NICK F, JENNIFER R, ELLEN Z. The Road to SDN [J]. Queue-Large-Scale Implementations Queue Homepage archive, 2013,12(11): 138-142

[7] SANDRA S H, GEMMA O, SAKIR S. SDN Security: A Survey [C]//Proceedings of the IEEE SDN for Future Networks and Services (SDN4FNS), Italy, 2013

[8] Network Functions Virtualisation (NFV). [EB/OL]. [2015-05-01]. http://www.etsi.org/technologies-clusters/technologies/nfv

[9] 铁道部. 科技运[2008]34号. CTCS-3级列控系统总体技术方案 [S]. 2008

[10] 铁道部. 科技运[2004]15号. 分散自律调度集中系统技术条件 [S]. 2004

[11] 铁道部. 运基信号[2009]223号. 客运专线信号系统安全数据网技术方案V1.0 [S]. 2009

[12] 铁道部. 运基信号[2010]709号. 铁路信号集中监测系统技术条件 [S]. 2010

[13] 李赛飞, 闫连山, 郭伟等. 高速铁路信号系统网络安全分析与统一管控研究 [J]. 西南交通大学学报, 2015, 50(3): 12-18

[14] LI S F, YAN L S. Enhanced Robustness of Control Network for Chinese Train Control System Level 3 (CTCS-3) Facilitated by Software Defined Networking [J]. International Journal of Rail Transportation, 2014, 2(4): 239-252

[15] CASADO M, FREEDMAN M J, PETTIT J, LUO J, MCKEOWN N, SHENKER S. Ethane: taking control of the enterprise [C]//Proceedings of the ACM SIGCOMM. 2007