基于QR二维码和混沌置乱的数字指纹编码算法

2015-04-25周雄葵张定会

周雄葵,张定会,丁 珊

(上海理工大学 光电信息与计算机工程学院,上海200093)

数字指纹作为信息隐藏技术的一个重要分支,在版权和专利保护方面具有重要作用,被应用于数字产品的盗版追。数字指纹技术是在初始数字产品中嵌入一段唯一识别某个单一用户的信息[1],然后将嵌入指纹的数字产品分发给用户。如果发现盗版,发行商可通过提取非法拷贝中的指纹信息,追踪到参与合谋的用户,最终通过法律途径实现对出版发行商知识产权的保护[2]。

随着移动互联网应用的发展,QR二维码也随之兴起。QR二维码可用于识别用户身份且具有唯一性,作为指纹信息嵌入到数字产品中。为了提高二维码指纹编码安全性和抗合谋攻击能力,本文引入了混沌置乱技术。结合混沌置乱技术,将编码产生的QR二维码指纹信息进行置乱处理,对指纹信息起到了加密作用,同时大幅降低了QR二维码指纹信息之间的相似度,有效提高了指纹系统的抗合谋攻击能力。

1 数字指纹编码算法

1.1 QR二维码

二维码(Quick Response Code,QR)是日本Denso-Wave公司在1994年发明的一种二维条码。QR二维码呈正方形,黑白两色[3]。在3个角落,印有“回”字型小正方形图案,与其他二维码相比,QR二维码具有识别速度快、数据密度大、占用空间小的特点。

图1 QR二维码示例图

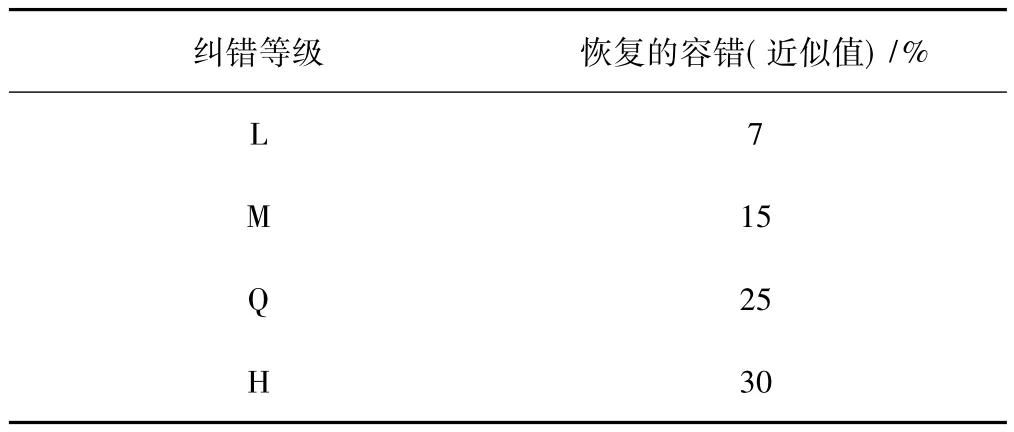

QR二维码采用纠错算法生成一系列纠错码字,添加在数据码字序列后,使得符号可在遇到损坏时不致丢失数据。其共有4个纠错等级,对应4种纠错容量[4],如表1所示。

表1 纠错等级

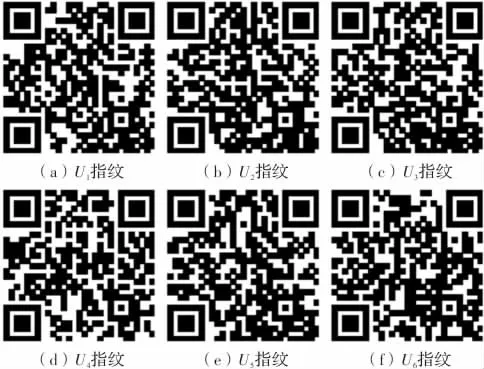

下面将QR二维码作为用户指纹来进行性能分析。假设有6个用户U1~U6个人信息分别为“上海理工大学”、“光机电研究所”、“杨浦区办事处”、“杭州市政协办”、“霍尼韦尔公司”和“广州市图书馆”。用二维码生成器生成规格相同的二维码图片,选择恢复容量为30%的高纠错等级。

图2 U1~U6指纹信息

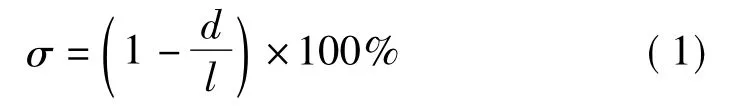

首先对此6个二维码指纹进行指纹间相似度检测[5]。因为QR二维码是二值图像,所以读取图像后是0、1数值组成的系数矩阵,将其按行顺序从小到大排成一个数列,将其看成一个字符串。此6个二维码指纹规格相同,读取后的图像系数矩阵行和列数相等,按行从小到大依次排列成一个字符串,长度为l。对两个指纹字符串进行异或运算,并统计结果为1的个数,即统计汉明距离d。于是定义两指纹相似度σ为

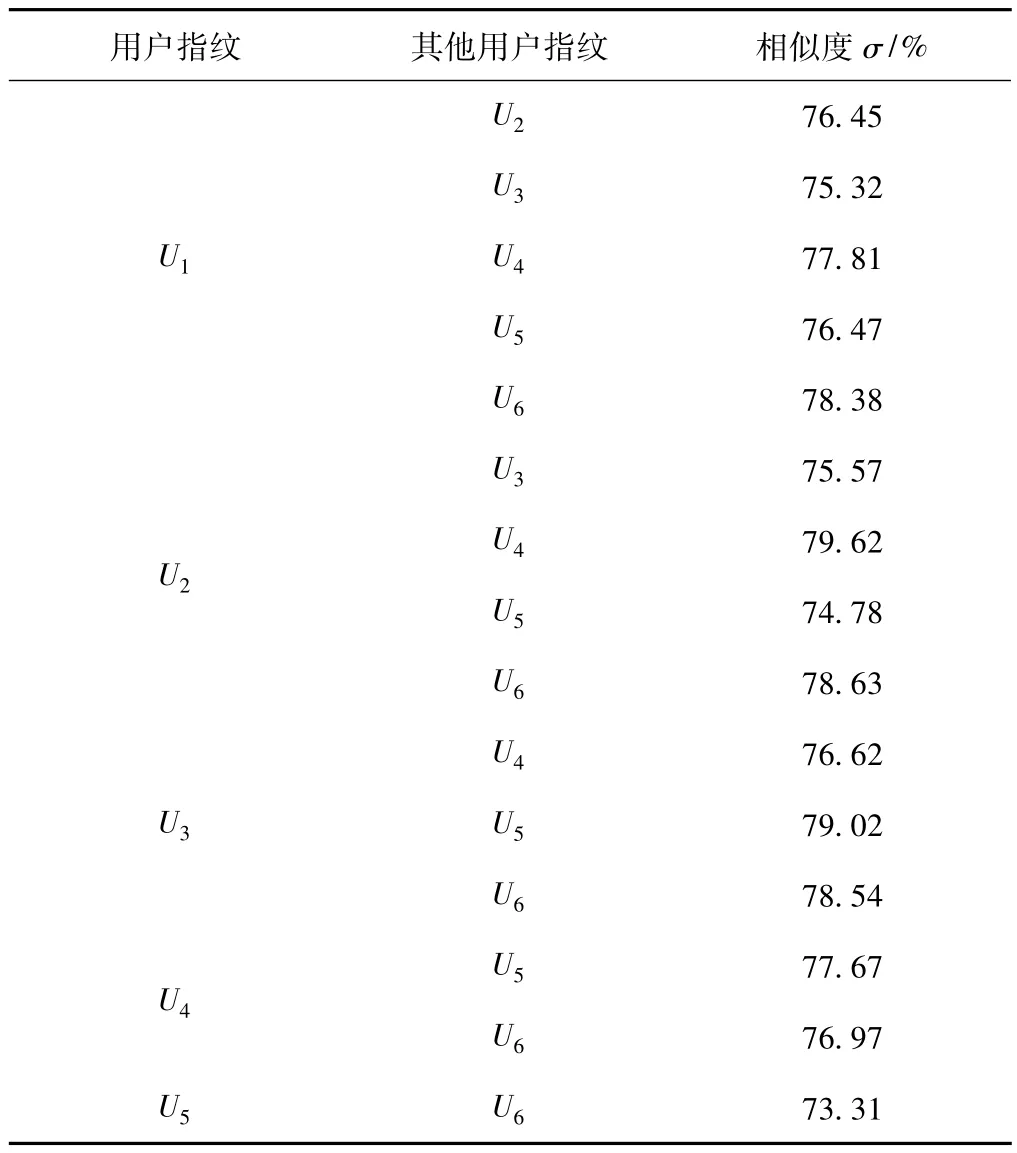

式中,l为二维码指纹图像系数矩阵排成的字符串总长度;d为两字符串的明汉距离。用户U1~U6指纹之间相似度检测结果如表2所示。

表2 原始用户指纹间相似度σ

实验数据表明,QR二维码指纹之间相似度在70%~80%之间。这组数据将为本文下一节引入混沌置乱后进行指纹间相似度检测提供参考。

1.2 混沌置乱与指纹编码

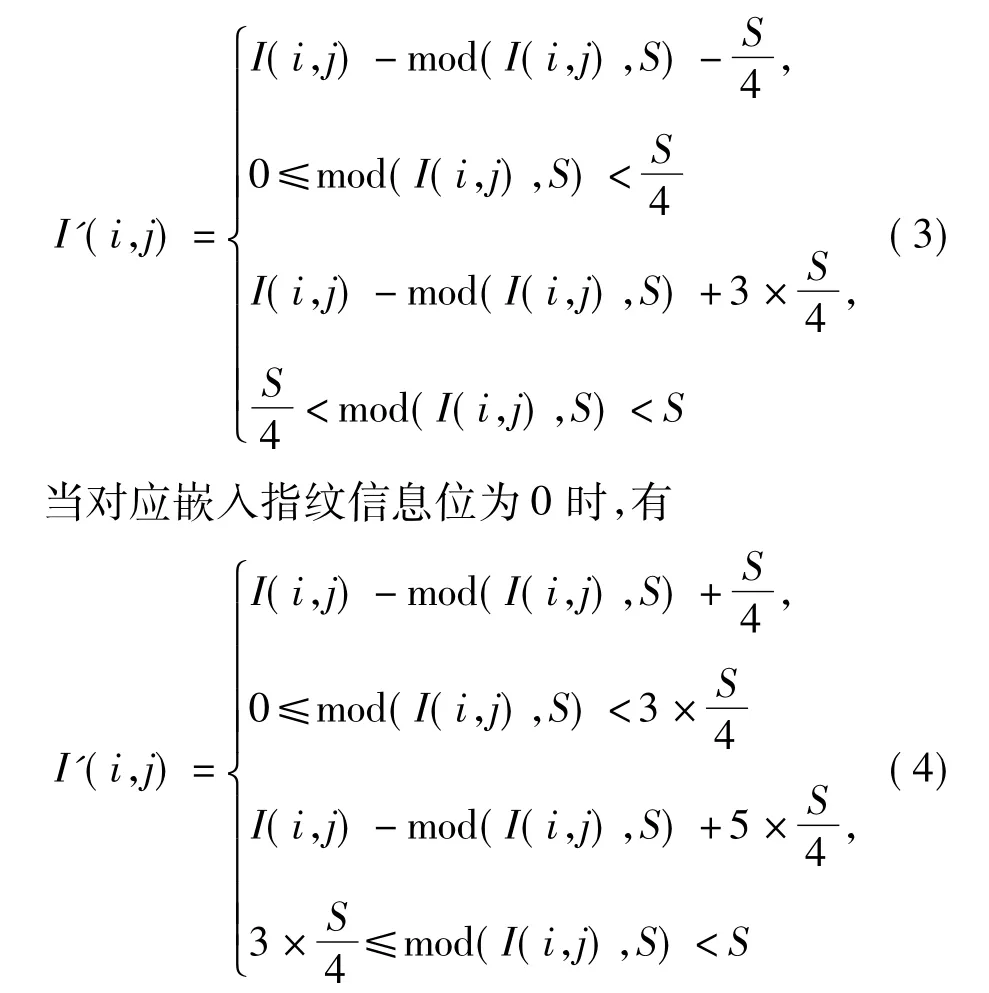

混沌现象是确定性非线性动力系统中出现的类似随机性的过程。由混沌映射可产生混沌序列。混沌序列具有非周期、有界但不收敛、对初值高度敏感等性质[6]。利用混沌技术对QR二维码指纹进行置乱,降低二维码指纹之间的相似度,从而提高了指纹编码的安全性,之后把置乱后的图像嵌入到载体图片。结合QR二维码和混沌模型性质,选择了适合此方案的Logistic映射[7],其数学定义为

式中,μ为分支系数;xn∈[0,1],n=0,1,2,3,…。混沌动力系统的研究工作指出,当分支系数3.699 456…≤μ≤4时,Logistic映射工作于混沌态[8]。设置参数μ、初始值x0和序列长度n并能产生一组序列值。因此序列不收敛,故合谋者根据序列长度无法推断出其的参数和初始值。本文选择了合适的初值x0和分支系数μ生成一个序列,此序列和二维码二值图像系数矩阵组成的字符串长度相等。

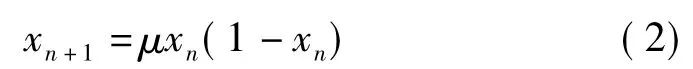

具体置乱算法如下[8]:设二维码指纹图像系数矩阵大小为m×m,根据给定的Logistic映射参数μ和初始值x0生成一组长度m×m的混沌序列x={x1,x2,…,xm×m},然后将x按降序排列为新的序列x'={x'1,x'2,…,x'm×m}。将指纹图像系数矩阵按行从小到大依次排成一个长度为l=m×m的字符串L,按x中元素位置标记此字符串,随着x重新排列成x',L也重新排列为L',将字符串L'变换成一个大小为m×m系数矩阵,通过读取得到了置乱指纹图像。再对按此混沌序列置乱后的指纹图像进行相似度检测,结果如表3所示。

表3 置乱后用户指纹间相似度σ

实验结果显示,通过Logistic映射置乱后,指纹之间相似度降低了10%,这为准确追踪到参与合谋的用户提供了更有效的理论依据。

2 指纹嵌入和指纹提取

2.1 指纹嵌入

借鉴数字水印嵌入方式,可在变换域中将指纹信息嵌入到载体图像中,如离散余弦域[9]或离散小波域等。嵌入指纹信息应该考虑到鲁棒性、抗合谋攻击以及不可感知性等因数。人眼对纹理区的噪声不敏感,而对平滑区的噪声敏感。因此,指纹嵌入强度应该根据局部纹理复杂程度而定;低频子图集中了原始图像的大部分信息,具有较强的抗攻击能力。

考虑到以上主要因数,本文采用整型Haar小波变换进行指纹嵌入,将数字指纹通过量化的方式嵌入到二层小波变换后的低频系数即LL2层中。

具体嵌入步骤如下:

(1)选取原始图像A,读取图像的系数矩阵大小为m1×m1,指纹长度为l(l=m×m),且指纹长度l≪m1×m1,读入原始图像。

(2)用QR二维码生成器生成用户指纹信息,通过Logistic映射产生一个序列,去置乱用户指纹w,得到w'。

(3)对原始图像A进行二层整型Haar小波变换,得到4个大小相同的二级小波子图LL2、LH2、HL2、HH2层,得到的4个子图的系数均为整数。

(4)在LL2层中指定初始嵌入位置,利用伪随机发生器产生伪随机序列,依次选择指纹的嵌入位置。

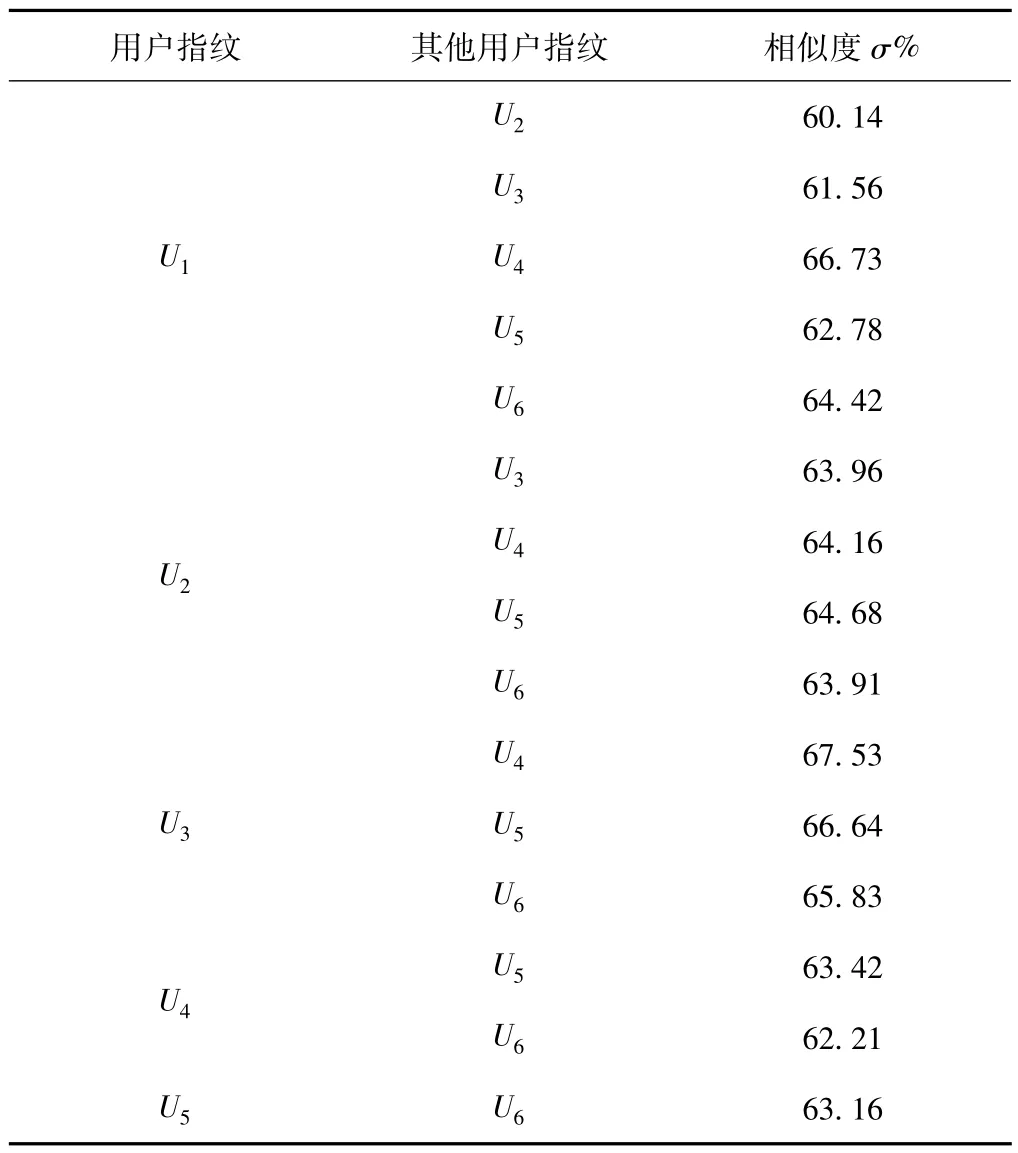

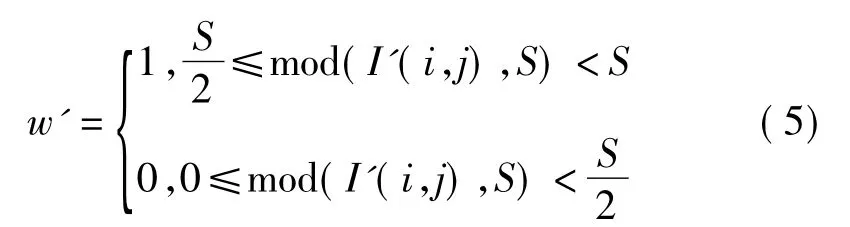

(5)将指纹w'通过以下量化方式[10]嵌入到从二级整型小波变换低频系数LL2层中选择的位置中。

量化规则为:选取的嵌入点系数为I(i,j),设S为量化步长,即指纹嵌入强度。

当对应嵌入的指纹信息为1时,有

通过以上规则实现了I'(i,j)取代I(i,j)为嵌入后系数,再经过逆Haar小波变换得到嵌入指纹后的图像A'。其中量化步长S选取直接关系到嵌入指纹后图像的鲁棒性和不可视性,应根据实际需要选取合适的量化步长S,本实验选择S=7。

2.2 指纹提取

指纹的提取是指纹嵌入的逆过程。由于采用的是量化方法将指纹信息嵌入到原始图像中,因此在提取时无需原始图像参与便可提取出指纹信息,即实现了盲提取。具体提取规则如下:

(1)将待检测图像进行二级整型小波变换,取其LL'2层,按下列规则进行指纹w'还原

(2)根据逆混沌置乱法则对提取出来的指纹w'解码为QR二维码指纹w。

3 抗合谋攻击和叛逆者追踪

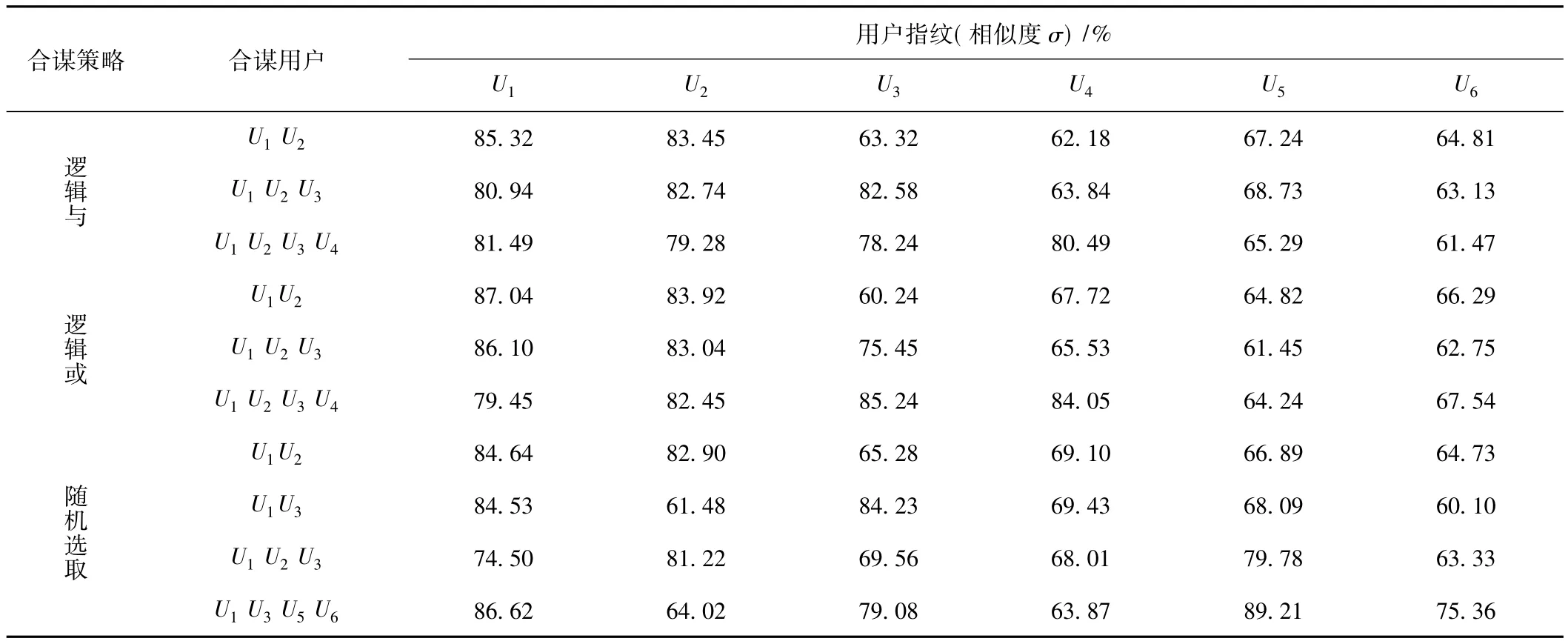

将用户U1~U6指纹信息按本文提出的指纹编码方式编码后嵌入到原始图像A中,然后进行合谋攻击,针对此方案采取了逻辑与、逻辑或和平均合谋攻击策略。提取出的非法指纹并依次与各用户指纹进行相似度检测,结果如表4所示。

表4 非法指纹与用户指纹相似度σ

实验数据显示,2~3个用户参与逻辑与、逻辑或或随机选取策略合进行谋攻击,参与攻击用户指纹,与非法指纹相似度高达80%以上,而与未参与合谋攻击的用户指纹相似度依然保持在60%~70%之间;4个以上用户参与这3种策略合谋攻击,参与合谋攻击用户指纹与非法指纹相似度大部分均高于80%,只有少数相似度在70%~80%之间,同样明显高于混沌置乱后60%~70%的相似度。这表明经基于QR二维码和混沌置乱的指纹编码系统能准确的追踪到大部分合谋攻击用户,且误判率低,这表明利用相似度来判定用户是否参与了合谋攻击作为标准,是可行、准确、有效的。

4 结束语

抗合谋攻击是数字指纹系统的基本要求,也是其核心所在,而指纹编码算法的优劣直接影响到整个数字指纹系统成功与否。本文提出了一种基于QR二维码和混沌置乱的数字指纹编码算法,利用参与合谋攻击用户与非法拷贝用户指纹之间的相关度高低来判断用户参与合谋攻击的可能性。此算法通过二维码作为指纹来标注用户,利用处于混沌状态的Logistic映射打乱指纹信息,提高了指纹的安全性能且降低了指纹间相似度。通过实验数据分析,利用此编码算法的数字指纹系统能成功地追踪到合谋用户且错判率低,证明了该算法是一种简洁高效的指纹编码算法。

[1] 李栋,卢增祥,路海明.数字指纹编码与嵌入假设[J].计算机科学,2007,34(11):224-228.

[2] 李兴林,张定会,吴胜兵.抗合谋和抗JPEG2000压缩的数字指纹扩频追踪[J].数据通信,2014(4):33-35.

[3] 贾源泉,夏鹏.二维码在IC卡标签处理中的应用研究[J].消费导刊,2013(4):162-163.

[4] 吴松.隐形QR码识别技术研究[D].沈阳:哈尔滨工业大学,2012.

[5]Guo Juanzhang.Research and practice of digital fingerprinting encryption algorithm based on QR code[C].Lanzhou:Proceedings of the 2014 International Conference on Machine Learning and Cybernetics,2014.

[6] 李峰.陈光喜,丁勇,等.基于混沌和HVS的小波域自适应图像水印算法[J].计算机应用研究,2012,29(6):2224-2227.

[7] 董志荣.论航迹起始方法[J].情报指挥控制系统与仿真技术,1999(2):1-7.

[8] 张健,丁琨.基于混沌置乱和分形维数的数字水印算法[J].计算机与数字工程,2013(7):1172-1174.

[9] 闾枫.基于离散余弦变换彩色图像的数字水印研究[J].计算机时代,2012(9):33-36.

[10]白韬韬,刘真,卢鹏.基于QR码的Contourlet域数字水印算法[J].光电子·激光,2014,8(4):769-776.