信息系统等级保护与分级保护实施对比分析

2015-03-13郑见立李亚子

郑见立 李亚子

(中国医学科学院医学信息研究所 北京 100020)

信息系统等级保护与分级保护实施对比分析

郑见立 李亚子

(中国医学科学院医学信息研究所 北京 100020)

从适用范围、建设流程、系统定级、方案设计、系统实施、系统测评与检查、信息系统中止、招标采购方式等角度,对等级保护制度和分级保护制度在系统建设过程中的异同点进行详细对比分析,经比较这两种制度在实施客体、主管部门、建设流程、招标采购等多方面存在着不同点。

信息系统安全分级保护;信息系统安全等级保护; 对比

1 引言

随着互联网和信息技术的快速发展,我国的信息化进程也在不断深入,与之而来的信息安全问题也日益凸显。为促进信息化建设的健康发展,我国政府分别于2003和2004年提出了涉密信息系统分级保护制度和信息系统安全等级保护制度,对建立国家信息安全保障体系有了明确的要求。分级保护制度和等级保护制度是两个既有联系又有区别的概念[1-2],它们都是国家信息安全体系的重要组成部分,但二者在适用范围、建设过程、测评内容等方面又各自有侧重点,因此探讨等级保护制度和分级保护制度的关系有助于更好地理解国家信息安全体系,提高信息安全保障能力和水平,在维护国家安全和社会稳定、推进国家信息化建设中具有重要意义[3]。

2 资料与方法

2.1 资料

资料包括:《中华人民共和国保守国家秘密法》;《信息安全等级保护管理办法》;《中华人民共和国计算机信息系统安全保护条例》;《信息系统安全等级保护定级指南》;《信息系统安全等级保护基本要求》;《信息系统安全等级保护测评要求》;《信息系统安全等级保护实施指南》;《计算机信息系统安全等级保护工程管理要求》;《涉及国家秘密的信息系统分级保护技术要求》(BMB17—2006);《涉及国家秘密的信息系统工程监理规范》 (BMB18—2006);《涉及国家秘密的信息系统分级保护管理规范》(BMB20—2007);《涉及国家秘密的信息系统分级保护测评指南》(BMB22—2007);《涉及国家秘密的信息系统分级保护方案设计指南》(BMB23—2008)。

2.2 方法

采用对比分析法,从适用范围、建设流程、系统定级、方案设计、系统实施、系统测评与检查、信息系统中止、招标采购方式等角度,对等级保护制度和分级保护制度在系统建设过程中进行对比分析。

3 分级保护和等级保护在系统建设中的对比分析

3.1 适用范围

《信息安全等级保护管理办法》第六条规定:信息系统安全等级保护的级别确定应当根据信息系统在国家安全、经济建设、社会生活中的重要程度,信息系统遭到破坏后对国家安全、社会秩序、公共利益以及公民、法人和其他组织的合法权益的危害程度等因素确定。因此,信息系统安全等级保护的客体包括。国家安全、社会秩序、公共利益以及公民、法人和其他组织的合法权益。《中华人民共和国保守国家秘密法》第二十三条规定:涉及国家秘密的计算机信息系统应按照涉密程度实行分级保护。因此,信息系统安全等级保护的客体包括国家安全和利益。通过等级保护和分级保护的客体对比分析,可以发现:等级保护的范围比分级保护的

适用范围更广,等级保护侧重于社会秩序、公共利益以及公民、法人、组织的合法权益,而分级保护则仅适用于国家安全和利益。

3.2 建设流程

3.2.1 等级保护建设流程 《信息安全技术信息系统安全等级保护实施指南》明确规定了信息系统安全等级保护实施的基本流程,主要包括信息系统定级、总体安全规划、安全设计与实施、安全运行与维护、信息系统中止5个步骤。根据《信息安全等级保护管理办法》,对已完成等级保护建设的信息系统,需进行等级测评,见图1。

图1 信息系统安全等级保护实施的基本流程

在安全运行与维护阶段,因需求的局部调整或发生重大调整,系统实施流程需重新回到安全设计或系统定级阶段。

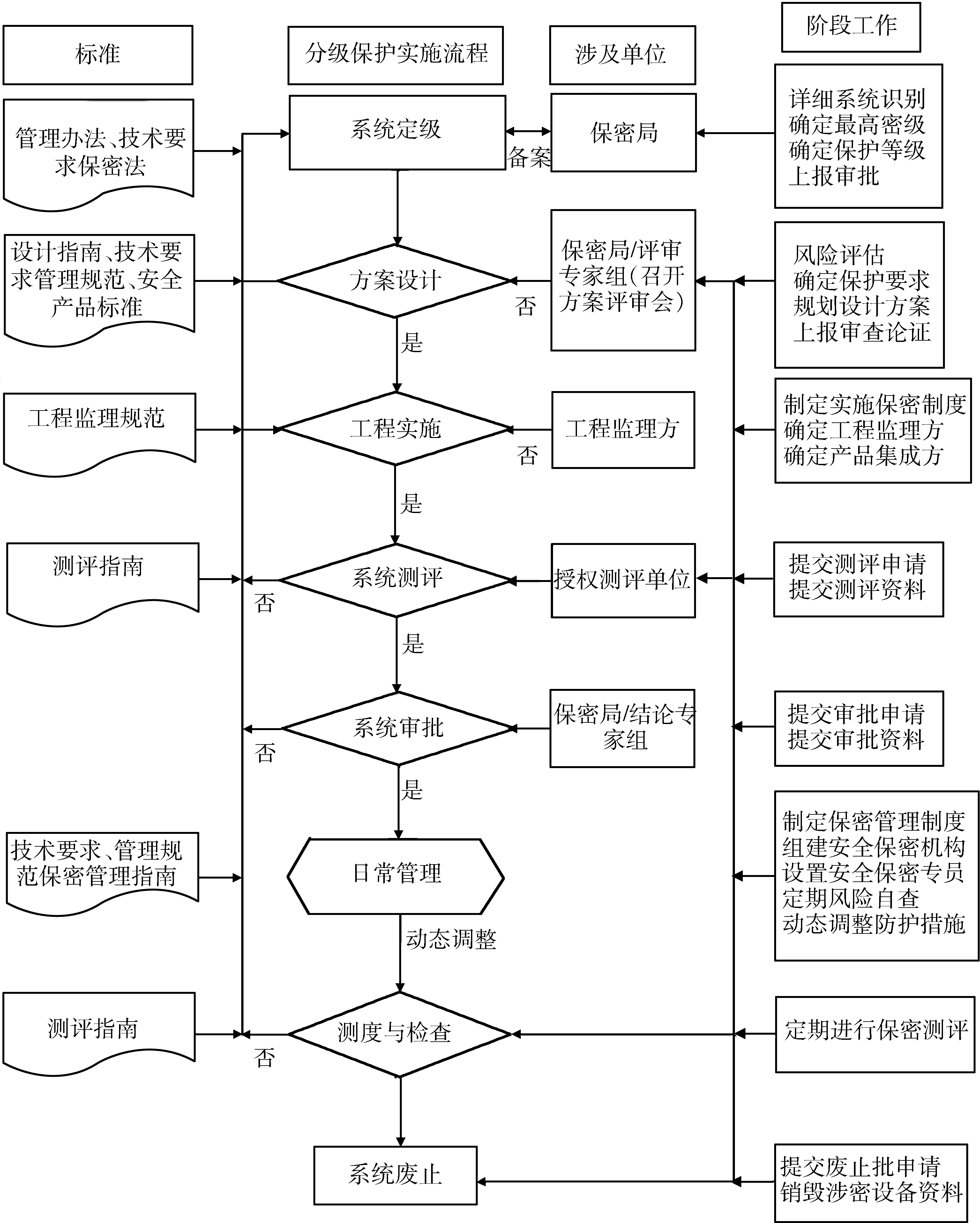

3.2.2 分级保护建设流程 信息系统安全分级保护实施的一般流程包括系统定级、方案设计、项目预评测、项目招投标、工程实施、系统测评、系统审批、日常管理、测试与检查、系统废止等步骤,见图2。

图2 信息系统安全分级保护实施的基本流程

通过等级保护和分级保护的实施流程对比分析,可以发现:二者的实施基本流程大体相同,均包括系统定级、方案设计(总体规划,安全设计)、实施、测评、审批、运行、测试、系统废止等步骤;不同的是:信息系统等级保护的定级和测评方为公安部门,而信息系统分级保护的定级和测评方为国家保密局。

3.3 系统定级

主要从备案部门、定级阶段、定级要素、客体、级别、等级变更等方面,对等级保护和分级保护的系统定级对比分析,见表1。

表1 等级保护和分级保护的系统定级对比分析

3.4 方案设计

信息系统安全等级保护的总体安全规划和安全方案设计包括安全需求分析、总体安全设计、安全建设项目规划和安全方案设计。信息系统安全分级保护的方案设计包括选择方案设计方、系统风险评估、确定保护要求、规划设计方案和设计方案论证。通过以上内容对比分析,可以发现:总体安全规划或方案设计总体相同,区别在:(1)依据的标准规范不同,等级保护依据《信息系统安全等级保护实施指南》,分级保护依据《涉及国家秘密的信息系统分级保护方案设计指南》(BMB23—2008);(2)分级保护,需要上报信息系统安全保障体系详细设计方案到保密部门,并组织评审专家进行论证;(3)选择的方案设计方的资质不一样,等级保护对设计方资质没有特殊要求,分保系统的方案设计方需满足涉密信息系统甲(乙)级资质或单项资质。

3.5 系统实施

等级保护的系统实施包括管理措施的实施和技术措施的实施。管理措施包括管理机构和人员、管理制度、人员安全培训、安全实施过程管理;技术措施包括信息安全产品采购、安全控制开发、安全控制集成、系统验收。分保系统的系统实施,主要依据《涉及国家秘密的信息系统分级保护技术要求》(BMB17—2006)、《涉及国家秘密的信息系统分级保护管理规范》(BMB20—2007)、《涉及国家秘密的信息系统工程监理规范》 (BMB18—2006)和系统设计方案进行开发。等级保护和分级保护在系统实施方面的对比分析:(1)系统实施方资质,分级保护的实施方需具备涉密信息系统相应的资质。等级保护的实施方需要根据安全保护级别,具备不同等级的系统集成资质。(2)依据的标准规范不同。

3.6 系统测评与检查对比

3.6.1 测评机构不同 信息系统安全等级保护的系统测评机构是公安部门,信息系统安全分级保护的系统测评机构是保密局。

3.6.2 测评依据不同 信息系统安全等级保护的测评依据是《信息系统安全等级保护测评要求》,信息系统安全分级保护的测评依据是《涉及国家秘密的信息系统分级保护测评指南》(BMB22—2007)。

3.6.3 测评流程对比 等保系统和分保系统的测评流程见图3、图4。

图3 分级保护制度测评流程[4]

图4 等级保护的测评流程[5]

3.6.4 测评要求不同 等级保护制度和分级保护制度的测评要求对比分析,见表2。

表2 等保系统和分保系统的测评要求对比

3.7 信息系统中止

分保系统不再使用时,使用单位应向保密工作部门提交系统废止申请备案,并依据保密规定对涉密设备、产品妥善退密处理,销毁涉密介质,确保泄密事件不发生。等级保护信息系统不再使用时,应对系统的信息进行转移、暂存和清除;对设备进行迁移或废弃;对存储介质进行清除或销毁。分级保护和等级保护的信息系统中止基本相同,区别在于分级保护系统不再使用时,需向保密工作部门提交系统废止申请备案。

3.8 招标采购方式根据《涉及国家秘密的信息系统分级保护管理规范》(BMB20-2007)规定,涉密信息系统的集成与系统服务、安全保密产品的采购不得进行公开招标,应在具有资质的单位和经国家主管部门批准的范围内,采取邀标、竞争性谈判、单一来源采购和询价的方式进行。而信息系统安全等级保护对招标采购的方式没有限制。

4 结语

对比分析发现,信息系统安全等级保护和信息系统分级保护在实施客体、主管部门、建设流程等方面存在着各自的特点。梳理和总结这些异同点将有助于更加深入地理解这两项基本制度,为以后信息系统筹建方在信息系统安全制度的选择、系统定

级、招标方式等系统建设流程方面起到一定的借鉴作用,为信息系统建设方的系统方案设计、系统建设、系统测评、系统中止等方面提供一定的参考作用。

1 丁全和.浅析信息安全中的等级保护与分级保护[J].网络安全技术与应用,2014,(7):121-123.

2 苏乃锋,刘洪雷. 信息安全中的等级保护与分级保护初探[J]. 网络与信息,2011,(12):58.

3 杨治华.关于信息系统等级保护实施的几点思考[C].合肥:第二届全国信息安全等级保护技术大会,2013.

4 孔斌,杜虹,马朝斌. 涉密信息系统的分级保护测评[C].重庆:第十七届全国信息保密学术会议, 2007.

5 信息系统安全等级测评[EB/OL].[2014-12-09].http://www.bjtec.org.cn/cenep/html/00000000000000001264/160020/ejaqcp.html.

Contrastive Analysis of Information System Grade Protection and Classified Protection

ZHENGJian-li,LIYa-zi,

InstituteofMedicalInformation,ChineseAcademyofMedicalSciences,Beijing100020,China

The paper makes detailed contrastive analysis of the grade protection system and classified protection system in the process of system construction from the applicable scope, construction procedure, system grading, schematic design, system implementation, system evaluation and inspection, information system halt, methods of bidding and purchasing, etc. By comparison, these two systems are different in the implementation object, competent department, construction procedure, bidding and purchasing, etc.

Information system security classification protection; Information system security level protection; Comparison

2015-05-06

郑见立,硕士,实习研究员,发表论文4篇;李亚子,博士,副研究员,发表论文30余篇。

R-056

A 〔DOI〕10.3969/j.issn.1673-6036.2015.10.005