分布式DNS反射DDoS攻击检测及控制技术

2015-02-28罗志强金华敏

罗志强,沈 军,金华敏

(中国电信股份有限公司广州研究院 广州510630)

1 引言

随着拒绝服务攻击(DoS)的方式和手段不断发展变化,近年来,互联网面临的分布式反射型拒绝服务攻击日趋频繁。据有关单位报告,2013年3月,欧洲反垃圾邮件组织Spamhaus对外宣称遭受300 Gbit/s流量的分布式DNS(domain name system,域 名 系 统)反 射 型DDoS(distributed denial of service,分布式拒绝服务)攻击[1];2014年12月中旬,阿里云在微博上发布一则声明,称12月20-21日,部署在阿里云上的某知名游戏公司遭遇了全球互联网史上最大的一次DNS反射型DDoS攻击,攻击峰值流量超过450 Gbit/s[2]。众多DDoS攻击事件表明,分布式DNS反射DDoS攻击已经成为拒绝服务攻击的主要形式之一。

2 分布式DNS反射DDoS攻击技术原理

分布式DNS反射DDoS攻击是一种基于带宽耗尽型攻击方式。根据DNS协议(RFC2617文档)的特点,DNS应答报文一般是查询报文的几倍甚至几十倍,通过开放DNS递归服务器的流量反射,相当于攻击数据分组增加了数十倍,达到了攻击流量放大的效果。

DNS域名服务器的开放递归服务和源IP地址伪造技术是成功实施分布式DNS反射DDoS攻击的必要条件。攻击者在进行分布式DNS反射DDoS攻击之前,会在被控制的某些权威域名服务器上先发布大字节的TXT资源记录。然后,攻击者向大量开放递归服务的DNS服务器发送带有扩展字段OPT RR(伪资源记录)的DNS查询请求分组,并将该DNS查询请求分组的源IP地址伪造成攻击目标IP地址。由于DNS域名服务器不对查询请求分组的源IP地址进行真实性验证,因此DNS服务器会对所有的查询请求都进行解析查询应答,并将大范围域名查询的响应数据发送给攻击目标。由于请求数据比响应数据小得多,攻击者就可以利用该技术有效地放大其掌握的带宽资源和攻击流量,这样,大量的DNS应答分组将汇聚在受害者端,堵塞受害者的网络而最终造成DDoS攻击。

例如,在2013年Spamhaus攻击事件中,攻击者向30 000多个开放DNS服务器发送了对ripe.net域名的解析请求,并将源IP地址伪造成Spamhaus的IP地址。DNS请求数据的长度约为36 byte,而响应数据的长度约为3 000 byte,这意味着利用DNS反射能够产生约100倍的放大效应。Spamhaus攻击事件中,大量开放DNS服务器的响应数据产生了大约300 Gbit/s的攻击流量,因此,攻击者只需要掌握和控制一个能够产生3 Gbit/s流量的僵尸网络,就能够进行300 Gbit/s流量的大规模攻击。

在分布式DNS反射DDoS攻击过程中,开放递归的DNS服务器在不知情的情况下也参与了进攻,对DNS系统资源也有一定的消耗,同时经过放大后的攻击流量也会对流经的运营商网络性能产生一定影响,变相造成网络堵塞。

3 分布式DNS反射DDoS攻击检测及控制技术

目前,业界应对分布式DNS反射DDoS攻击主要是采用基于网络流量统计分析[3]和网络流量控制[4]的技术、基于机器学习和支持向量机算法[5]的检测技术、基于网络流量行为时间序列的DDoS检测技术[6]。

在基于网络流量统计分析和网络流量控制的技术方法中,检测DNS拒绝服务攻击之前,需要能够描述DNS服务器正常运转情况下的网络流量信息和正常行为分布规律,通过分析DNS服务器的正常流量信息特征和正常行为分布规律,建立DNS服务器所在网络的正常状态和异常状态模型,通过设定异常状态阈值实现DNS恶意流量攻击行为的异常检测。此类检测技术常用的检测特征包括了域名解析失败率发生突然大幅增长、DNS服务器所在网络流量迅速增大、随机域名出现有规律的均匀分布等重要检测特征。虽然流量统计分析方法具有一定的检测能力,但是随着攻击流量的隐蔽性增强和攻击形式的层出不穷,流量统计方法的误判率大幅度上升。

基于机器学习和支持向量机算法的检测技术是大规模、高带宽网络环境下实现对DNS网络攻击智能检测的重要手段,系统把服务器收到的正常数据流和DDoS攻击流当成一个分类问题进行运算,利用机器学习和支持向量机算法建立模型来进行判断,并对检测结果进行预警。此类技术的优点是利用支持向量机在解决小样本、非线性及高维问题时所具有的良好性能,实现对DNS攻击行为的高速检测。但是此类技术存在攻击流检测环境中多个检测器的协作问题,需要结合集成学习、人工免疫等新兴技术来提高检测系统的检测精度和顽健性。

在基于网络流量行为时间序列的DDoS检测技术中,主要是采用统计分析、关联分析等多种技术手段周期性检测域名服务器端对用户发送和接收的流量行为中的异常模式,判断其是否满足TCP和UDP行为的时间同步性,识别攻击者和正常用户,从而发现异常行为。

随着DNS攻击流量的隐蔽性增强和攻击形式的层出不穷,现有技术方法的误判率大幅度上升,多个检测器的协作问题也是安全性能提升的制约因素。为应对日益严峻的分布式DNS反射DDoS攻击安全形势,本文提出了基于生存时间值(time-to-live,TTL)智能研判的分布式DNS反射DDoS攻击检测技术和基于多系统融合的伪造源地址溯源阻断技术,在DNS服务器端检测到DDoS攻击后,通过网络通信的方式通知运营商边界路由器等网络边界基础设施,启用流量清洗过滤源IP地址伪造分组,从源头上阻断DNS攻击流量流入网络。

4 基于生存时间值智能研判的DNS攻击检测技术

正常来说,同一个客户端发送的DNS查询请求数据分组在一定时间内经过基本固定的路由到达DNS服务器,也就是说在一段时间内,从同一个用户端发给DNS服务器的DNS请求数据分组的TTL值应该是稳定的。由于攻击者发动DNS反射攻击时,需要僵尸网络多台傀儡机同时发送伪造源地址的DNS请求分组,攻击者虽然可以伪造发向DNS服务器的数据分组中的源IP地址、TTL等任何字段的信息,但是由于傀儡机通常分布在不同地区,因此,攻击者很难正确伪造真实IP地址对应的主机发送的数据分组到达DNS服务器的跳数,因此,基于TTL值智能研判的DNS攻击检测技术主要是对来自同一个源IP地址的DNS请求数据分组TTL值进行实时比对,对同一源IP地址TTL值频繁变动的DNS请求分组实施无递归的本地解析或直接丢弃的抑制方法。由于IP地址伪造技术是成功实施分布式DNS反射DDoS攻击的必要条件,利用本方法能够准确发现伪造源IP地址分组并抑制域名反射放大攻击,有效解决了原有技术中漏判率和误判率严重的问题。

如图1所示,基于TTL值智能研判的DNS攻击检测技术主要包括了DNS攻击行为检测和伪造源地址域名查询智能抑制两部分。

在DNS攻击行为检测中,DNS系统的检测研判模块分光DNS查询流量,实时分析进入DNS节点的查询数据分组,将每个查询数据分组的源IP地址和TTL值进行实时比对,当单位时间(5 s~1 min可调)内同一个源IP地址的TTL值比对不相同,用新检测的TTL值替代原有的TTL值,同时针对该记录的计数器加1,频繁变动的TTL值将导致计数器计数超过安全门限,从而发出抑制指令。

在伪造源地址域名查询智能抑制中,域名服务器根据抑制指令,对该域内的所有来自该伪造源IP地址的DNS请求分组实施无递归的本地解析或直接丢弃。

图1 基于生存时间值智能研判的DNS攻击检测技术

5 基于多系统融合的伪造源地址溯源阻断技术

基于多系统融合的伪造源地址溯源阻断技术主要是通过运营商现有的域名安全分析系统、攻击溯源系统和流量清洗设备之间的融合联动,在DNS服务器端检测到DDoS攻击后,通过网络通信的方式通知运营商边界路由器等网络边界基础设施启用流量清洗过滤源IP地址伪造分组,从源头上阻断攻击流量流入网络,这种在边界上过滤的方式比在DNS服务器端过滤更有效。

如图2所示,多系统融合的虚假源地址溯源阻断过程包括自动化的攻击行为检测、伪造源地址攻击分组溯源和伪造源地址攻击分组清洗3部分。

图2 多系统融合的虚假源地址溯源阻断过程

·自动化的攻击行为检测:域名安全分析系统分光DNS查询流量,实时分析进入DNS节点的查询数据分组,基于上文介绍的基于TTL值智能研判的DNS攻击检测技术,发现伪造源地址的DNS攻击分组,域名安全分析系统将攻击分组源地址参数发送给攻击溯源系统。

·伪造源地址攻击分组溯源:攻击溯源系统根据源地址参数溯源攻击路径,结合采集存储原始NetFlow流量信息、路由器端口信息、路由拓扑信息、城域网IP地址等多维参数进行关联分析,通过多元广度遍历算法,快速回溯攻击流量穿越路径及流量分布特征,可对伪造源地址发起的DNS攻击进行实时监测,并通知流量清洗设备在相关网段阻断伪地址攻击流量。

·伪造源地址攻击分组清洗:流量清洗设备在伪造源地址的城域网发布BGP细路由,将包括伪造源地址的DNS查询流量牵引到流量清洗设备,当连续一段时间内DNS查询流量的速率超过阈值时,流量清洗设备启动源认证防御,在源认证过程中清洗设备会触发客户端以TCP报文发送DNS请求,能够发送TCP DNS请求的客户端被认证为合法源。流量清洗设备只把来自合法源的DNS请求分组返回给DNS服务器,有效阻断伪造源地址的DNS查询请求。

6 检测技术可行性验证

为了验证本文提出的基于TTL值智能研判的DNS攻击检测技术的可行性,在中国电信网络安全实验室搭建了一个伪造源IP地址攻击网络环境,如图3所示。被攻击目标采用了一台Windows7 64位服务器,IP地址为192.168.0.4,在被攻击目标同一网段部署了一台协议分析仪(Sniffer设备),连接到被攻击目标的镜像端口实时采集网络流量;DNS服务器采用了一台Windows2008 R2版64位服 务 器,IP地 址 为172.18.16.11, 在 该 服 务 器C:WindowsSysWOW64dns目录下安装了BIND9.9.3开源软件,实现DNS功能,在DNS服务器的镜像端口上部署了计数器模块,实时分析DNS服务器的DNS查询流量;攻击者则由SmartBits 6000C测试仪表担任,测试仪表将模拟1~10个攻击客户端发送针对多个不同域名的正常DNS查询分组,其中所有攻击客户端发出的DNS查询分组的源IP地址均伪造为192.168.0.4,每个攻击客户端的TTL初始值设置互不相同,启动所有10台攻击客户端时共有10个不同的TTL初始值。测试过程中,每台攻击客户端固定以1000 Hz的速率发送DNS查询数据分组。

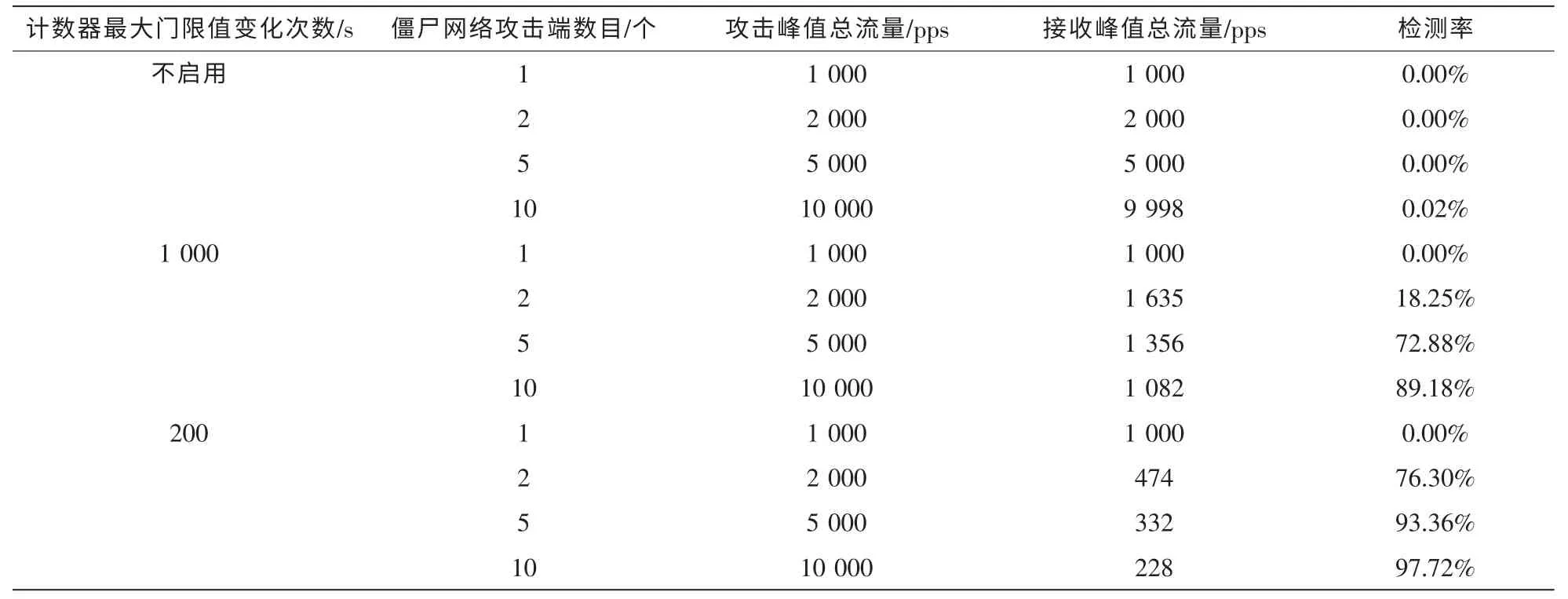

表1展示了在以上试验环境中,不同数量的攻击客户端向IP地址为172.18.16.11的DNS服务器发送源IP地址被伪造为192.168.0.4的DNS查询分组流量,进行多个不同域名的正常查询,记录了攻击峰值总流量、接收峰值总流量、检测率的统计结果。

验证过程中,当未启用本检测技术(不设置计数器最大门限值)时,由于每台攻击客户端所发送的DNS查询攻击数据分组为正常查询多个不同域名的DNS查询分组,这些源IP地址被伪造为192.168.0.4的查询分组流量符合DNS服务器的正常流量信息特征和正常行为分布规律,因此原有基于流量的统计分析无法根据DNS服务器所在网络流量迅速增大、随机域名出现有规律的均匀分布等重要检测特征检测出DNS查询攻击流,IP地址为192.168.0.4的目标主机收到了大量的DNS回应分组流量,从而导致对目标主机的反射流量攻击。启用本检测技术后,首先在计数器最大门限值设置为1000次/s的条件下展开测试,测试数据显示,当只启动一台攻击机发送伪造源IP地址的DNS查询数据分组时,由于计数器检测到的TTL值一直保持不变,因此IP地址为192.168.0.4的目标主机仍然会收到大量的DNS回应分组流量;当分别启动2台、5台和10台攻击机发送伪造源IP地址的DNS查询数据分组时,由于不同攻击机发出的DNS查询分组TTL值均互不相同,计数器检测到源IP地址为192.168.0.4的TTL值频繁变动,导致计数器门限值计数会迅速累加,当门限值累计到1000时,计数器将发送抑制指令,IP地址为172.18.16.11的DNS服务器根据抑制指令,对所有源IP地址为192.168.0.4的DNS查询数据分组直接丢弃,测试数据可以看出,随着攻击机数目的增加,目标主机接收到的峰值流量占比迅速下降,检测率从18.25%提升到了89.18%。又在计数器最大门限值设置为200次/s的条件下展开测试,测试数据显示,由于最大门限值的降低,计数器能够更快发送抑制指令,随着攻击机数目的增多,检测率从76.30%提升到了97.72%。

图3 伪造源IP地址攻击网络环境

表1 基于不同TTL变化门限值的分布式DNS反射攻击检测率对比结果

从可行性测试结果可看出,相对于传统的基于网络流量统计分析的检测方法,本文提出的基于TTL值智能研判的检测方法对检测僵尸网络产生的伪造源IP地址DNS反射攻击流量有明显效果,僵尸网络规模越大,伪造源IP地址的DNS查询分组越容易被本方法有效识别并过滤,从而避免了攻击目标遭受来自DNS服务器的反射流量攻击。

7 结束语

随着分布式DNS反射DDoS攻击流量的隐蔽性增强和攻击形式的层出不穷,传统的基于网络流量统计分析和网络流量控制等技术方法的误判率大幅度上升,多个检测器的协作问题也是安全性能提升的制约因素。基于真实IP地址对应主机发送的数据分组到达DNS服务器所经过的路由跳数很难伪造的原理,本文提出了基于TTL值智能研判的分布式DNS反射DDoS攻击检测技术,能够有效识别近90%的源IP地址伪造分组,较好地解决了现有基于流量统计分析以及机器学习等技术方法存在误判率高、性能不足的问题;本文还提出了基于多系统融合的伪造源地址溯源阻断技术,极大地释放了此类攻击对运营商基础IP网络的带宽资源、DNS系统计算资源及运维压力。

1 国家互联网应急中心.2013年互联网网络安全态势综述,2014 CNCERT.A Survey of Internet Security Situation in 2013,2014

2 国家互联网应急中心.2014年互联网网络安全态势综述,2015 CNCERT.A Survey of Internet Security Situation in 2014,2015

3 罗志强,史国水,沈军等.移动互联网安全热点技术研究.电信科学,2013(Z1):254~256,261 Luo Z Q,Shi G S,Shen J,et al.Research on mobile Internet security technology.Telecommunications Science,2013(Z1):254~256,261

4 唐宏,罗志强,沈军.僵尸网络DDoS攻击主动防御技术研究与应用.电信技术,2014(11):76~80 Tang H,Luo Z Q,Shen J.Research and application of the active defense technology of DDoS attack in botnet.Telecommunications Technology,2014(11):76~80

5 徐图,罗瑜,何大可.多类支持向量机的DDoS攻击检测的方法.电子科技大学学报,2008,37(2):274~277 Xu T,Luo Y,He D K.Detecting DDoS attack based on multi-class SVM.Journal of University of Electronic Science and Technology of China,2008,37(2):274~277

6 顾晓清,王洪元,倪彤光等.基于时间序列分析的应用层DDoS攻击检测.计算机应用,2013,33(8):2228~2231 Gu X Q,Wang H Y,Ni T G,et al.Detection of application-layer DDoS attack based on time series analysis.Journal of Computer Applications,2013,33(8):2228~2231