工业控制系统安全性初探

2014-08-02马淑清

马 淑 清

(内蒙古大学交通学院,内蒙古 呼和浩特 010020)

·计算机技术及应用·

工业控制系统安全性初探

马 淑 清

(内蒙古大学交通学院,内蒙古 呼和浩特 010020)

基于工业控制系统广泛应用于电力、油气、市政、水利、铁路、化工和制造等行业的数据采集与监视控制,对此类系统中存在的脆弱性和面临的外部威胁进行了研究,构建了研究工控系统安全属性的模型,提出了缓解工控系统安全问题的一些思路。

工业控制系统,数据采集,监视控制

0 引言

伴随两化融合的发展,计算机技术大量应用到工业生产中,为工业控制自动化的发展提供了支撑资源。工业控制系统(Industrial Control Systems,简称ICS)已经在能源、铁路和制造业得到了大量的应用,大大提升了相关领域的业务的运行水平。

工业控制系统在工业系统中应用的广泛,同时互联互通的接口也日益增多,外部的威胁如果进入到工控系统中,由于工控系统在安全建设之初更多的以实现功能为主,对于安全的考虑相对较少,工控系统可能存在缺陷,都有可能对系统造成影响。鉴于工控系统的重要性,所带来的后果可能造成严重的社会影响和各方面的损失,因此有必要对其安全性进行研究。典型的ICS通常是基于网络的系统,使用特定的协议,针对这些特定的协议(下文简称为工控协议)进行安全分析,对于全面地认识ICS可能存在的安全问题至关重要。本文对工控协议存在的安全性进行了初步的研究。

1 相关工作

Sun[1]的报告中对通过窃听技术截获网络数据,通过中间人攻击修改网络数据,通过拒绝服务中断网络流,通过欺骗伪造认证(报告使用authority,应是authentication)进行了分析,这四种攻击分别违反了保密性、完整性、可用性和认证四种安全属性。P.Huitsing[2]和S.East[3]分别使用文献[1]中分析的4种安全属性对Modbus和DNP3可能遭受的攻击进行了分析。微软MSDN杂志[4]中提出了从伪装(Spoofing)、篡改(Tampering)、抵赖(Repudiation)、信息泄露(Information Disclosure)、拒绝服务(Denial of Service)和提升权限(Elevation of Privilege)六个方面对威胁进行建模的STRIDE模型,STRIDE模型对本文提出的安全属性模型具有重要的启发作用。

2 工控系统脆弱性分析

2.1 常用工控协议

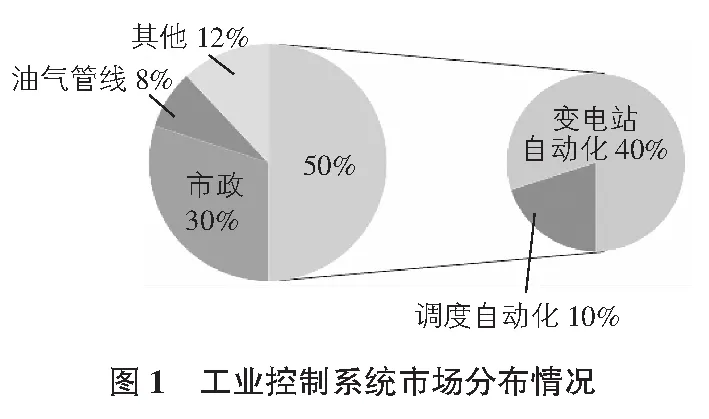

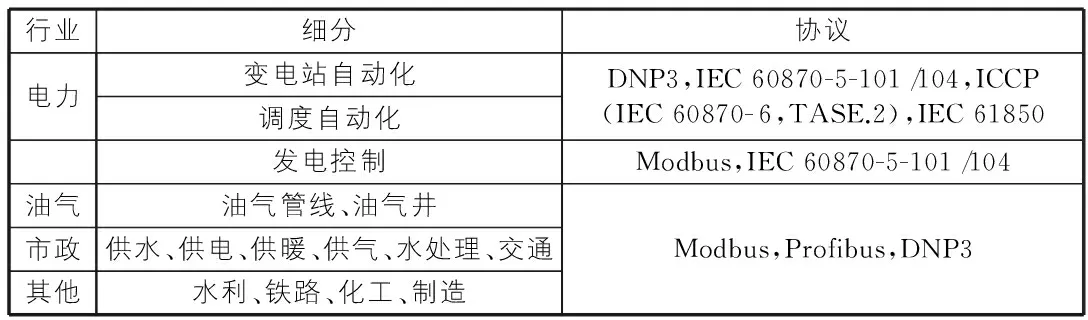

由于各行业对ICS的要求不同,因此ICS在各行业的应用情况差异较大。根据工控网的统计[1]:在中国,电力行业中ICS应用最为广泛,约占整个ICS市场的半壁江山,其中变电站自动化约占ICS市场的40%,调度自动化约占ICS市场的10%;市政行业约占ICS市场的30%,包括供水、供电、供暖、供气、水处理和交通等多个具体行业;油气管线行业约占ICS市场的8%;其他行业约占ICS市场的12%,包括水利、铁路、化工和制造等多个具体行业,如图1所示。ICS在各行业的应用情况差异造成其在各行业的发展也不完全相同。其中,发展最早、应用最为广泛的是电力行业,电力行业发展时间最长,技术最先进,使用的协议也最多,基本上所有的典型工控协议在电力行业均有使用,最为广泛的电力行业发展势头最好,例如Modbus,Profibus,DNP3,IEC 60870-5-101/104,ICCP(即IEC 60870-6或者TASE.2)和IEC 61850等;相对于电力行业来说,其他行业的ICS发展相对滞后,使用情况比较类似且相对电力行业的ICS要简单得多,采用的协议主要是Modbus,Profibus和DNP3等,如表1所示。

表1 典型工控协议在ICS中的使用情况

2.2 安全问题根源

ICS会遭遇到与传统信息技术相同的安全问题。绝大多数工控协议在设计之初,主要关注于效率以支持经济需求、关注于实时性以支持精确需求、关注于可靠性以支持操作需求,但是通常会为了这些需求而放弃一些并不是绝对必需的特征或功能。例如,认证(authentication)、授权(authorization)和不可抵赖(non-repudiation)等需要附加开销的安全特征和功能。认证的重要性在于,保证收到的消息来自合法的用户,而允许未认证用户向系统发送控制命令会造成巨大的危害;授权的重要性在于保证不同的特权操作需要由拥有不同权限的认证用户来完成,可降低误操作与内部攻击的概率;不可抵赖的重要性主要体现在事后审计和防止非法扫描与暴力破解上。

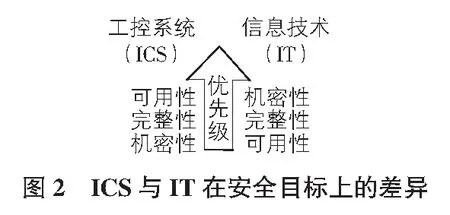

ICS也会遭遇到很多不同于传统信息技术的安全问题,其根源在于其安全目标不同。在传统的信息技术领域,通常将保密性(Confidentiality)、完整性(Integrity)和可用性(Availability)称为安全的三种基本属性。并且通常认为保密性的优先级最高,完整性次之,可用性最低。而ICS领域正好相反,如图2所示。

ICS传输的通常是监控和数据采集的信息,从数据本身来说,因需要在特定的环境中才能体现数据的价值,相对ICS的其他安全属性来说,重要性相对来说要低些。完整性的重要性在于,错误的数据可能剧烈地改变设备的控制设置或者引起系统功能失常,从而影响到正常的生产活动,而且还有可能造成潜在的危害,如引起爆炸、火灾等事件。可用性的重要性在于,攻击者的主要目标可能就在于通过拒绝服务攻击瘫痪网络,使业务无法正常进行,造成业务的中断,引起安全事故等。

2.3 安全属性违例模型

要全面地认识系统可能存在的安全问题,除了要理解安全的三种基本属性,也应该考虑其他一些用于描述信息安全不同特性的属性。

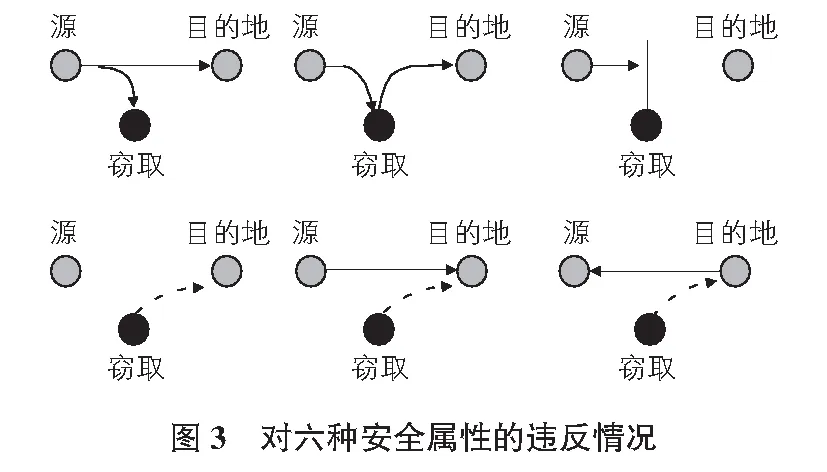

基于对几种常见的工控协议中存在的安全问题及其根源的深入研究,形成安全分析模式。该模型基于保密性、完整性、可用性、认证、授权和不可抵赖这六种安全属性,如图3所示。

保密性违例时,信息被窃取;完整性违例时,信息被修改;可用性违例时,信息不可达;认证违例时,存在非法访问;授权违例时,存在越权访问;不可抵赖违例时,不可追溯信息来源。

我们针对工控协议中的DNP3做了深入的分析,发现了一些潜在的异常行为特征。

3 工控系统面临的潜在威胁

3.1 异常操作行为

操作管理人员的技术水平和安全意识差别较大,容易发生越权访问、违规操作,给生产系统埋下极大的安全隐患。事实上,国内ICS相对封闭的环境,也使得来自系统内部人员在应用系统层面的误操作、违规操作或故意的破坏性操作成为工业控制系统所面临的主要安全风险。因此,对生产网络的访问行为、特定控制协议内容和数据库数据的真实性、完整性进行监控、管理与审计是非常必要的。

现实环境中通常缺乏针对ICS的安全日志审计及配置变更管理。这是因为部分ICS系统可能不具备审计功能或者虽有日志审计功能但系统的性能要求决定了它不能开启审计功能所造成的结果。

由于工业控制系统通信协议缺乏统一的标准,使得这种定制工作代价巨大且不能通用也是造成ICS中违规操作行为审计缺乏的原因之一。

3.2 人员缺乏安全意识

由于工业控制系统不像互联网或与传统企业IT网络那样备受黑客的关注,在2010年“震网”事件发生之前很少有黑客攻击工业控制网络的事件发生;工业控制系统在设计时也多考虑系统的可用性,普遍对安全性问题的考虑不足,更不用提制订完善的工业控制系统安全政策、管理制度以及对人员的安全意识培养了。“和平日久”造成人员的安全意识淡薄,应对安全事件的应对能力不足。

人员安全意识薄弱将是造成工业控制系统安全风险的一个重要因素,特别是社会工程学相关的定向钓鱼攻击可能使重要岗位人员沦为外部威胁入侵的跳板,通过人员的无意识行为造成对工控系统的威胁。

3.3 APT攻击的影响

APT(高级可持续性威胁)的攻击目标更为明确,攻击时会利用最新的0-day漏洞,强调攻击技术的精心组合与攻击者之间的协同;而且是不达目的不罢休的持久性攻击。近年来以震网为代表的针对工业控制系统的攻击事件都呈现了这些攻击技术特征。

4 工控安全防护思路

4.1 建立工控安全基线库

现有的工控系统缺乏对于安全的度量机制,二次系统的安全缺乏有效的安全基线。主站侧各个业务系统大量采用IT系统来作为控制系统的支撑系统,基于IT系统的安全基线考量,但是缺乏对工控软件本身的安全考量,需要针对控制系统基于业务的特性来重新定义安全基线。如我们考量安全基线时,不仅要考量基线的系统特征,还需要考量基线的应用特征,同时需要考量业务系统结合剖面的应用安全规则。

4.2 建立异常操作预计机制

基于对于ICS通信规约的深度解码,基于对业务系统数据组态、通信组态的深度了解,实现在ICS系统中不同操作行为的有效监视,基于多元素的操作指令的定义,如基于时间、人员身份、操作类型的定义,来准确的判断出通信过程中可能存在的异常操作行为,实现工业控制协议会话的过程记录和审计;提供高危操作的异常报警;并提供安全事件之后的事后追查能力。

4.3 建立人员安全培训体系

对于工业控制系统来说整个网络相对比较封闭,对于内部人员安全意识和安全操作的规范就显得异常重要。加强人员的安全意识的培养需要加强对人员安全的培训机制建立,并通过制度化的要求建立起安全的规章制度,形成常态化的安全意识体系。

5 结语

为增强ICS的整体安全性,有必要改善整个系统的安全特征。对于工控系统中安全特征进行分析,将有助于凸显系统中存在的安全问题,进而指导安全机制的开发和相关安全产品开发适合于工控环境的安全规则,并促进在工控协议安全性方面的改进。

解决工控系统的安全问题,除了需要适用于工控环境的安全措施外,还需要加强对工控环境操作行为的审计,及时的发现其中可能存在的异常操作行为,及时采取相关的安全措施。同时,建立人员良好的安全意识,对于工控系统的安全防护也是大有裨益的。

[1] Sun Microsystems.Secure Enterprise Computing with the Solaris 8 Operating Environment.www.sun.com/software/whitepapers/wp-s8security/wp-s8security.pdf.

[2] P.Huitsing,R.Chandia,M.Papa,et al.Attack taxonomies for the Modbus protocols.International Journal of Critical Infrastructure Protection,2008(1):37-44.

[3] S.East,J.Butts,M.Papa,et al.A TAXONOMY OF ATTACKS ON THE DNP3 PROTOCOL.Critical Infrastructure Protection Ⅲ,IFIP AICT 311,2009:67-81.

[4] Microsoft MSDN.Uncover Security Design Flaws Using the STRIDE Approach.http://msdn.microsoft.com/zh-cn/magazine/cc163519.aspx.

[5] Modbus IDA.MODBUS Application Protocol Specification v1.1a.www.modbus.org/specs.php.

[6] IEEE Power & Energy Society.IEEE Standard for Electric Power Systems Communications Distributed Network Protocol(DNP3),IEEE Std 1815-2010.

Discussion on the safety of Industrial Control System

MA Shu-qing

(TransportationCollege,InnerMongoliaUniversity,Hohhot010020,China)

Industrial Control Systems are widely used in electric power, oil and gas, municipal, water conservancy, railway, chemical and manufacturing industries data acquisition and supervisory control. Based on the existence of such a system vulnerabilities and external threats facing the research, the study of Industrial Control System security properties model proposed mitigation Industrial Control System security issues some ideas.

Industrial Control Systems, data acquisition, supervisory control

1009-6825(2014)03-0260-03

2013-11-15

马淑清(1965- ),女,副教授

TP317.1

A