GRE over IPSec VPN技术在多校区校园网中的应用

2013-12-06王宏群

王宏群

(安徽警官职业学院,安徽 合肥 230031)

1 引言

目前,很多高校的规模在不断扩大,导致网络规模不断扩展,多校区的教学模式越来越多地出现在各个高校。通过建设统一的校园网络,可以将不同校区的之间的教学管理、财务管理、后勤管理集中到一个系统内,有利于降低管理成本,而且可以减少多校区之间学科设计和管理的重复,充分实现教学资源的共享[1]。在这种通信要求越来越高的情况下,如何整合各校区的网络系统安全地、可靠地、经济地实现校区间资源共享已经是许多高校面临的主要问题。本文比较了多种VPN技术,提出了在多校区校园网中应用GRE over IPSec VPN技术,能够实现各校区之间的路由信息共享和信息安全传输两重功能,被多校区学校所接受。

2 GRE over IPSec VPN工作原理

2.1 GRE[2]

通用路由封装协议(Generic Routing Encapsulation,GRE)是VPN的第三层隧道协议,即在协议层之间采用了一种被称之为Tunnel(隧道)的技术。GRE是对某些网络层协议(如IP、IPX、Apple Talk等)的数据报进行封装,使这些被封装的数据报能够在另一个网络层协议(如IP)中传输。GRE协议栈如图1所示,GRE并未对数据进行加密,仅将IP数据包加上GRE头后封装在IP数据项内,通常用来构建站点到站点的VPN隧道。GRE技术的最大优点是可以对多种协议、报文进行封装,并封装在隧道中安全传输,所以GRE通常可用于需要在VPN隧道中传递路由信息的场合。它的缺点是不提供对数据的保护(如加密),只能提供简单的隧道验证功能。

图1 GRE协议栈

2.2 IPSec[3]

IPSec(IP Security)是目前VPN使用率很高的一种技术,同时提供VPN和信息加密两项技术。IPSec的目的是保证IP数据包传输时的安全性,它不是一个单独的协议,而是一个框架性架构,具体由AH、ESP和IKE三类协议组成,其中 AH、ESP协议为安全协议,IKE为密钥管理协议。IPSec技术的优点是是能够保障数据的安全传输,缺点是不能够对网络中的组播报文进行封装,所以常用的路由协议报文无法在IPSec协议封装隧道中传输。

2.3 IPSec与GRE两种技术的综合[4]

针对IPSec和GRE技术的优缺点,这时可以综合运用GRE和IPSec两种技术,利用GRE技术来对用户数据和路由协议报文进行隧道封装,然后通过IPSec技术提供的安全措施保护GRE隧道中数据的安全,这两种技术的综合使用,即构成了GRE over IPSec VPN技术。

3 GRE over IPSec VPN技术在多校区校园网中的应用方案设计

3.1 网络拓扑结构分析、设计

本高校主校区现在A市,现在B市开设了分校,两地均建立了独立的校园网络。由于主校区与分校区共享各种网络资源,如:教学管理系统、考勤系统、财务系统等,需要将两市独立的校园网互连起来。

为了真实地模拟多校区校园网络的互连,搭建了图2所示的网络拓扑结构图,其中路由器R1与R2分别模拟位于不同地区校园网的出口路由器,R3模拟连接主校区和分校区的因特网。微机PC1为主校区的一台普通PC,微机PC2为分校区的一台普通PC,主要用来进行测试验证。

图2 网络拓扑结构图

3.2 IP地址规划设计

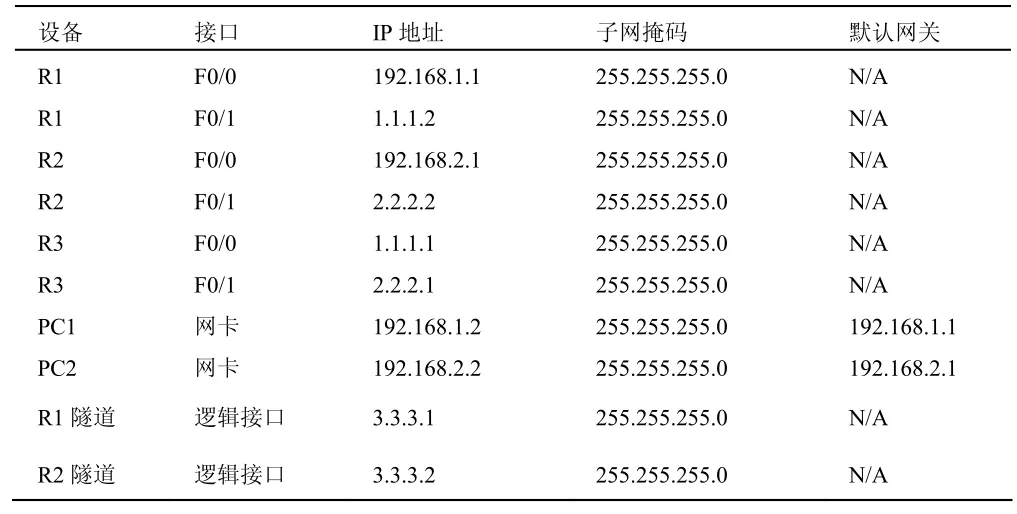

由于模拟的主校区和分校区校园网规模并不大,因此将它们规划为 C类私有地址,IP地址都使用三类地址:192.168.X.X/24,具体设计如表1所示:

表1 IP地址规划设计

3.3 具体实现过程[5-8]

3.3.1 基本配置

对路由器R1、R2、R3、PC1、PC2进行基本配置,具体端口IP地址配置如表1所示。

3.3.2 GRE隧道配置

R1的GRE隧道配置如下:

R1(config)#interface tunnel 0 //创建序号为 0的通道

R1(config-if)#ip address 3.3.3.1 255.255.255.0//为通道设置ip地址

R1(config-if)# tunnel source 1.1.1.2 //设置创建通道使用的真实源地址

R1(config-if)# tunnel destination 2.2.2.2 //设置创建通道使用的真实目的地址R1(config-if)# no shutdown R2的GRE隧道配置如下:

R2(config)#interface tunnel 0 //创建序号为0的通道

R2(config-if)#ip address 3.3.3.2 255.255.255.0//为通道设置ip地址

R2(config-if)# tunnel source 2.2.2.2 //设置创建通道使用的真实源地址

R2(config-if)# tunnel destination 1.1.1.2 //设置创建通道使用的真实目的地址

R2(config-if)# no shutdown

3.3.3 路由配置

R1路由配置如下:

R1(config)#router ospf 1

R1(config-router)#network 192.168.1.0 0.0.0.255 area 0

R1(config-router)#network 3.3.3.0 0.0.0.255 area 0 R1(config-router)#exit

R1(config)#ip route 0.0.0.0 0.0.0.0 1.1.1.1 //默认路由

R2路由配置如下:

R2(config)#router ospf 1

R2(config-router)#network 192.168.2.0 0.0.0.255 area 0 R2(config-router)#network 3.3.3.0 0.0.0.255 area 0 R2(config-router)#exit

R2(config)#ip route 0.0.0.0 0.0.0.0 2.2.2.1 //默认路由

3.3.4 配置IPSec VPN的IKE两个阶段

主校区路由器R1的配置如下:

R1(config)#crypto isakmp policy 10 //创建IKE策略

R1(config-isakmp)#encryption 3des //使用3DES加密算法

R1(config-isakmp)#hash sha //采用SHA-1算法

R1(config-isakmp)#group 2 //使用DH组2

R1(config-isakmp)#exit

R1(config)#crypto isakmp key cisco address 2.2.2..2 //配置置共享密钥

R1(config)#crypto ipsec transform-set cisco-set esp-des ah-sha-hmac

R1(cfg-crypto-trans)#mode transport //指定为传输模式

R1(config)#access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 //定义GRE隧道的流量

R1(config)#crypto map cisco-map 1 ipsec-isakmp //配置加密映射

R1(config-crypto-map)#set peer 2.2.2.2 //指定远程对等体

R1(config-crypto-map)#set transform-set cisco-set//应用IPSec转换集

R1(config-crypto-map)#match address 100

R1(config-crypto-map)#exit

R1(config)#int f0/1

R1(config-if)#crypto map cisco-map //加密映射应用到接口

分校区路由器R2配置如下:R2(config)#crypto isakmp policy 10 //创建IKE策略R2(config-isakmp)#encryption 3des //使用3DES加密算法

R2(config-isakmp)#hash sha //采用SHA-1算法

R2(config-isakmp)#group 2 //使用DH组2

R2(config-isakmp)#exit

R2(config)#crypto isakmp key cisco address 1.1.1.2//配置置共享密钥

R2(config)#crypto ipsec transform-set cisco-set esp-des ah-sha-hmac

R2(cfg-crypto-trans)#mode transport //指定为传输模式

R2(config)#access-list 100 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 //定义GRE隧道的流量

R2(config)#crypto map cisco-map 1 ipsec-isakmp //配置加密映射

R2(config-crypto-map)#set peer 1.1.1.2 //指定远程对等体

R2(config-crypto-map)#set transform-set cisco-set//应用IPSec转换集

R2(config-crypto-map)#match address 100

R2(config-crypto-map)#exit

R2(config)#int f0/1

R2(config-if)#crypto map cisco-map //加密映射应用到接口

3.4 运行与测试结果验证

从分校区的微机PC2上路由到主校区微机PC1的结果如图3所示,表示构建GRE over IPSec VPN隧道建立成功。

图3 PC2路由到PC1结果

4 结束语

随着高校规模不断扩大,将在不同地区的分校与主校连接起来以达到资源共享并且能够实现内部数据安全地进行传输是目前的趋势,利用GRE over IPSec VPN技术可以很好地实现多校区校园网网络互连,它将GRE隧道技术和IPSec VPN技术进行优势互补。目前,已在企业级用户中广为应用的GRE over IPSec VPN技术在多校区校园网建设中值得推广。

[1] 魏念忠.基于 VPN 技术的多校区校园网络安全研究[J].微电子学与计算机,2007,(10):108.

[2] Bollapragada,Khalid等.IPSec VPN设计[M].北京:人民邮电出版社,2006:13-18.

[3] 周勇.VPN 技术 IPSec和 SSL的对比研究[J].信息通信,2012,(3):126.

[4] 刘景林.基于安全GRE隧道的Site-to-Site VPN构建方案研究与实现[J].长春大学学报,2012,(8):951.

[5] Todd Lammle.CCNA学习指南(640-802)[M].北京:人民邮电出版社,2012:349-352.

[6] 美国思科网络技术学院.CCNA安全[M].北京:人民邮电出版社,2011:170.

[7] 金汉均,汪双顶.VPN 虚拟专用网安全实践教程[M].北京:清华大学出版社,2009:22-30.

[8] 秦柯.Cisco IPSec VPN 实战指南[M].北京:人民邮电出版社,2012:62-70.