基于木马控制过程的网络用户数据和账号密码安全保护研究

2012-11-21贺军忠

贺军忠

(陇南师范高等专科学校信息中心,甘肃 成县 742500)

基于木马控制过程的网络用户数据和账号密码安全保护研究

贺军忠

(陇南师范高等专科学校信息中心,甘肃 成县 742500)

随着计算机网络技术的飞速发展,网络用户的数量也急剧上升,用户对网络的依赖性也越来越强,同时由于病毒和木马程序的泛滥,也给网络用户带来了不少的困扰。以波尔远程控制为例,在分析木马的控制过程和原理的基础上,探讨了如何保护网络用户数据和账号密码的安全。

主控端/客户端; 被控端/服务端; 波尔远程控制;木马;数据;密码

经济利益的驱使、科学技术的发展以及地下木马产业的日趋成熟,形成了包括漏洞挖掘者、木马制作者、包马人、流量商等角色在内的完整产业链。木马数量激增、种类繁多,致使电脑上的数据及密码轻易被窃取,类似“艳照门”的事件不断发生,给互联网安全带来了严峻的挑战[1-5]。为此,笔者通过木马控制过程的分析,探讨了如何保护网络用户的数据和帐号密码安全。

1 木马控制过程

远程控制是在网络上由一台电脑(主控端/客户端)远距离去控制另一台电脑(被控端/服务器端)的技术,这里的远程不是字面意思的远距离,一般指通过网络控制远端电脑。利用木马进行控制的工具较多,如网神远程控制软件、灰鸽子远程控制、远程控制任我行、波尔远程控制、冰河等。下面,笔者以波尔远程控制[6]为例来分析控制过程。

1.1生成被控端

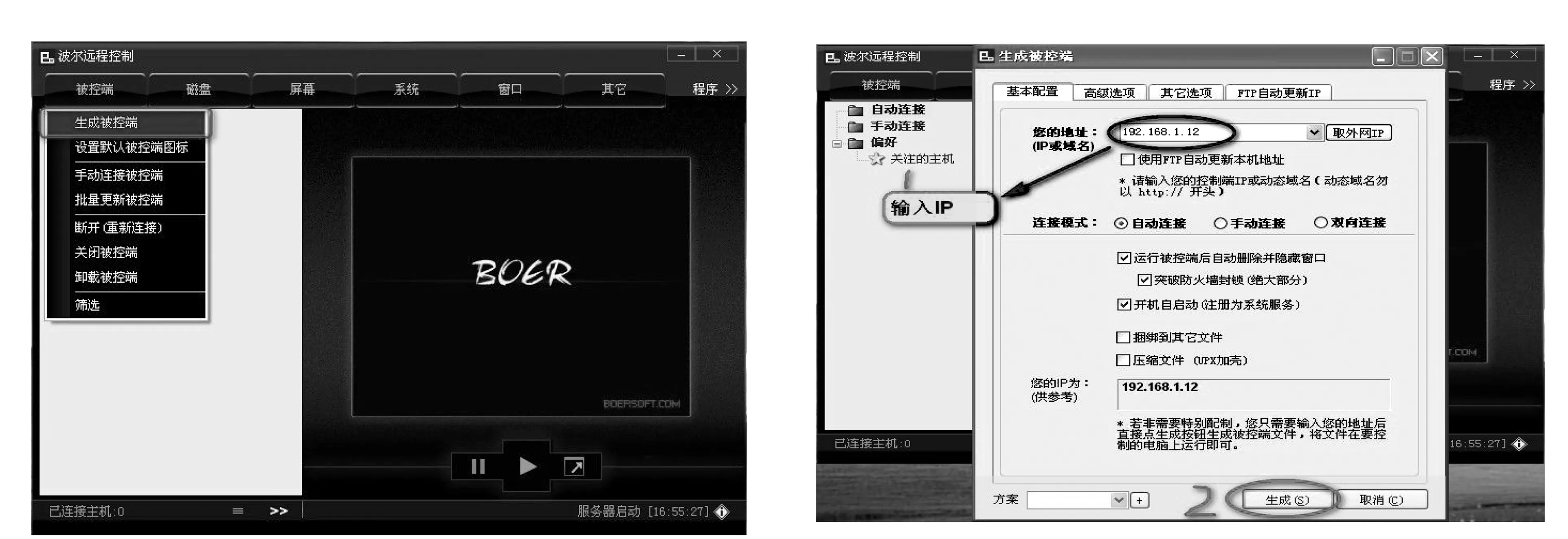

1)局域网控制或固定IP用户 点击“被控端”按钮弹出菜单,点击“生成被控端”会弹出窗口(见图1),按照输入提示输入IP地址(程序默认已取出了本机IP:192.168.1.12),点击“生成”按钮后选择一个位置保存输出的可执行程序文件(见图2和图3)。如果要在局域网内进行控制,这种情况下系统自动取出的IP不见得正确,以XP为例,一定要在“本地连接属性”中查当前计算机的IP。

图1 被控端的生成 图2 输入服务端IP地址

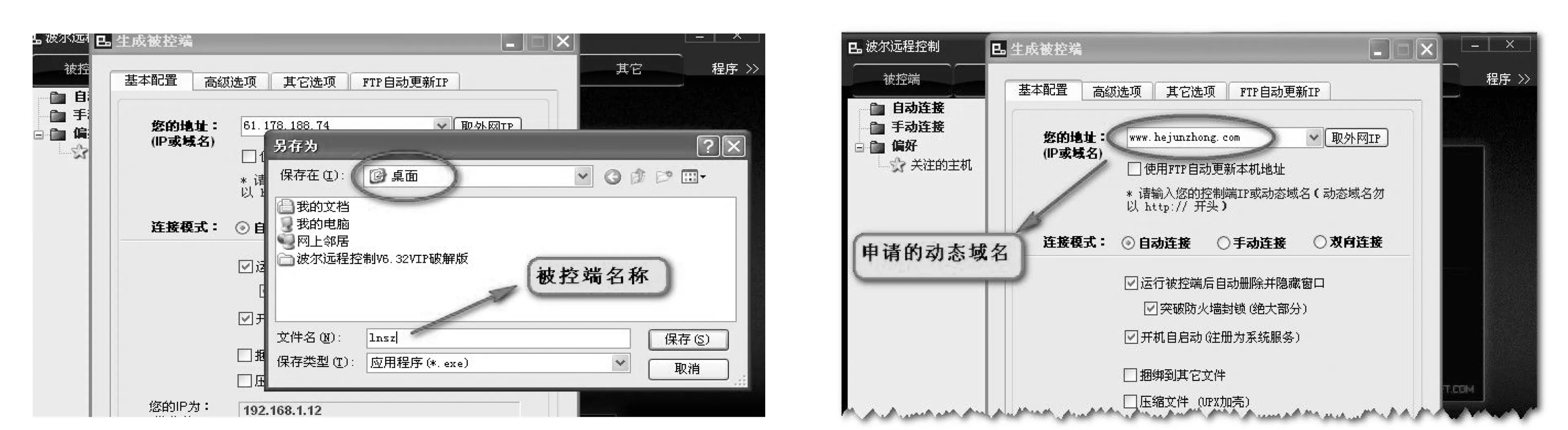

2)非固定IP用户(如ADSL拨号上网) 由于IP地址每次不同,所以不能直接输入IP地址生成被控端,否则在下次重新连入网络后被控端将无法根据上次的IP地址连接到控制端,可以去申请一个动态域名,此工具能极为方便的随时定位当前IP到此域名上,申请动态域名的地方很多,通过搜索引擎搜索一下即可,动态域名一般为免费的二级域名,并且需要下载动态域名服务提供商的被控端在电脑运行。具体申请、配置方法动态域名提供商会有详细介绍。点击“客户端”按钮弹出菜单,点击“生成被控端”在弹出的窗口内输入所申请到的域名,点击“生成”按钮生成被控端(见图4)。

图3 输入被控端名称 图4 生成被控端

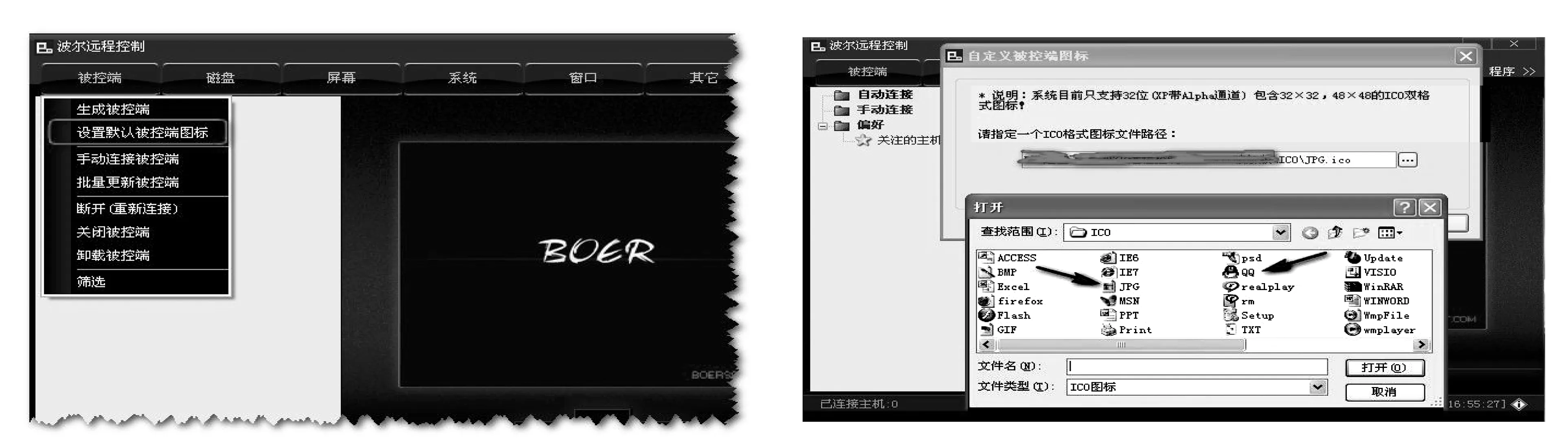

3)更改被控端图标 把被控端图标改成大家熟悉或有诱惑力的图标。点击“被控端”,在弹出的菜单中选择“设置默认被控端图标”弹出图标设置窗口(见图5),在弹出的对话框中,点击“…”按钮选择系统预设的图标,点击确定按钮,再次生成被控端即可显示为所指定的图标(见图6和图7)。

图5 设置默认被控端图标 图6 选择图标

1.2被控端连接

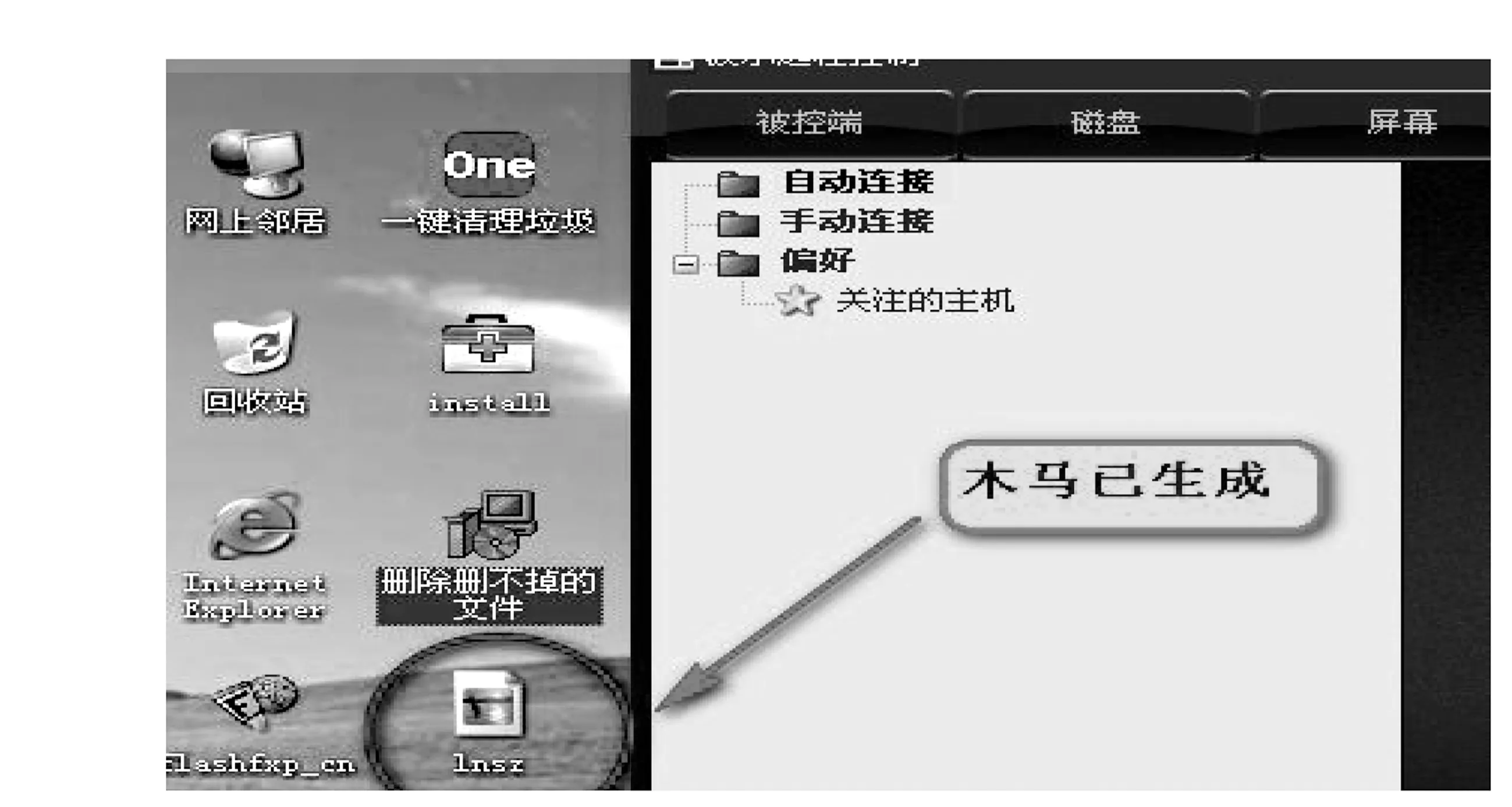

图7 已生成的木马

被控端的安装只需要将所生成的文件通过U盘、邮件、QQ、网页等展现在被控计算机上。只要用户点击即可运行,只要运行即可被控。被控端运行后有可能会将自身删除或隐藏并创建出真正的指令解析执行应用程序。不过要顺利控制需要满足下列其一。

1)Internet网用户控制局域网被控端 Internet网控制局域网不需要特别设置,只要被控计算机能够访问Internet即可。

2)局域网用户控制Internet网被控端 局域网要控制外网计算机需要进行端口映射,这个步骤需要通过路由器控制面板来设定,可以联系内网管理员在路由器中将19820端口映射到计算机IP,被控端连入后会通过路由器直接连向在计算机上运行的服务端。

3)局域网用户控制局域网被控端 在生成被控端时需要输入内网IP,生成后直接在被控端运行即可。

4)Internet网用户控制Internet网被控端 在生成客户端时输入的固定IP或动态域名,生成后直接在被控端运行即可。

如果被控端安装了防火墙可能阻止被控端与服务器的连接(软件可以绕过绝大部分防火墙),通常生成客户端后无法连接到控制端的原因有IP地址错误或没有运行动态域名被控端、杀毒软件删除了被控端、被控计算机防火墙阻止了被控端连接3种。

1.3远程控制

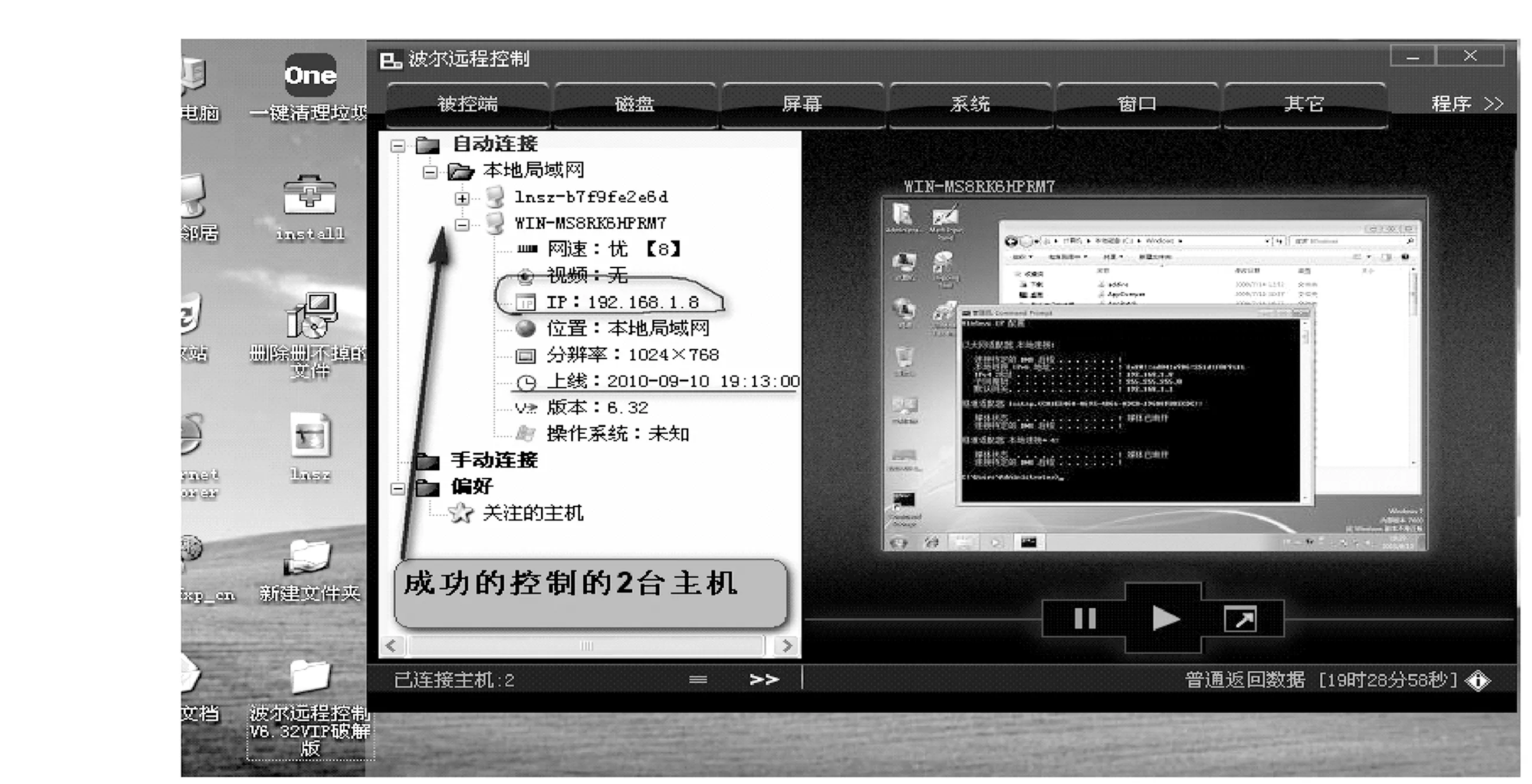

图8 已控制了2台计算机

当被控端成功运行了木马程序之后,主控端就会出现对方的显示屏、并具有了相当高的远程权限(见图8)。主要权限都在波尔远程控制的菜单中,如:记录键盘、屏幕抓获、摄像控制、麦克风监听、系统服务管理、注册表更改等。

2 数据和密码的保护

从波尔远程控制生成木马到木马注入成功,以及远程控制服务端的过程来分析,要确保数据和密码的安全,就要杜绝木马注入成功,或急时清除木马。

2.1识别木马

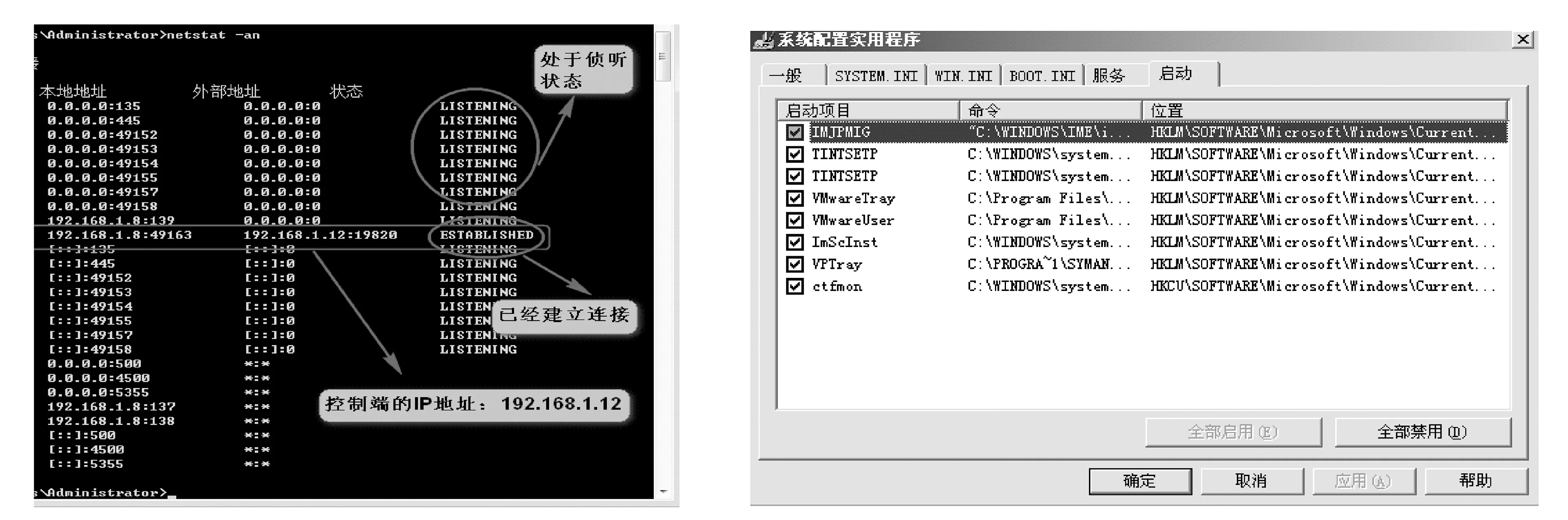

1)人工识别 ①利用netstat-an 命令。当被控端成功运行了木马程序之后,就会与主控端建立连接。netstat-an命令可以查看非法连接(见图9)。②注册表启动项目的检查。在注册表启动项目中检查有无不法程序启动,如果有不明启动项目可能中 “木马”了。注册表路径如下:

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/CurrentVersion/Run

③利用msconfig查看启动程序。启动组、win.ini、system.ini、启动等都是木马藏身之地。打开系统配置实用程序,先点system.ini,看看shell=文件名,正确的文件名应该是“explorer.exe”,如果explorer.exe后边还跟有别的程序的话,就要好好检查这个程序了,然后点win.ini,“run=”和“load=”是可能加载“木马”程序的途径,一般情况下,它们的等号后面什么都没有,如果发现后面跟有路径与文件名不是你熟悉的启动文件,如果启动选项有不明程序起动,此计算机就可能中上“木马”了(见图10) 。

图9 非法连接查看 图10 非法起动项查看

2)软件识别 利用主流杀毒软件和木马专杀软件。

2.2清除木马

1)手动清除 有的木马会把自身伪装成command.exe文件,如果不注意可能不会发现它不是真正的系统启动文件;最后点“启动”,检查里面的启动项是不是有不熟悉的,如果实在不清楚的话可以全部取消,然后重新运行msconfig,看一下有没有取消的启动项重新被选中的,一般木马都会存在于内存中(就是线程插入,然后隐藏进程的木马,DLL无进程木马就不会驻留在内存里面),大部分木马程序会自动添加到启动项中,所以发现你取消他的启动项就会自动添加上的,然后可以逐步添上输入法、音量控制、防火墙等软件的启动项。还有一类木马,他是关联注册表的文件打开方式的,一般木马经常关联.exe,打开注册表HKEY_CLASSES_ROOT,找到exefile,看一下/exefile/shell/open/command里面的默认键值是不是“%1” %* ,如果是一个程序路径的话就一定是中木马了。

2)软件清除 ①木马克星。专业的个人版木马查杀工具,100%查杀各种类型木马。 ②绿鹰PC万能精灵。专业的个人版木马查杀工具;近100%查杀各种类型木马。 ③Symantec AntiVirus。这是全球最大的杀毒软件,可杀除木马。④天网防火墙。天网防火墙个人版在网络效率与系统安全上完全采用天网防火墙的设计思想,采用最底层的网络驱动隔绝,其作用层在网络硬件与Windows网络驱动之间,在黑客攻击数据接触Windows网络驱动之前将所有的攻击数据拦截,保护脆弱的Windows网络驱动不会崩溃 。

2.3木马的预防

①不去不明网站下载软件;②不随意浏览附件;③不浏览不良网站;④安装并及时升级杀毒软件;⑤安装并及时升级防火墙;⑥尽可能安装正版杀毒软件和防火墙;⑦妥善保存机密文件和资料,经常做备份;⑧没用必要联网的话最好不要联网。

3 结 语

木马程序和病毒的变种特别多,有的已经发展到通过内存提取数据来获得用户的帐号和密码,再加上操作系统本身的漏洞和个人不良的使用习惯,不可能做到万无一失。但只要养成良好的使用习惯,被控制的可能性会大大降低。

[1]王达.网管员必读——网络安全[M].第2版.北京:电子工业出版社,2008: 58-65.

[2]神成工作室.新手学黑客攻[M].北京:人民邮电出版社,2009:138-140.

[3]黑客防线编辑部.木马技术揭秘与防御[M].北京:电子工业出版社,2011: 92-95.

[4]秦志光,张凤荔.计算机病毒原理与防范[M].北京:人民邮电出版社,2007:138-140.

[5]车生兵.典型计算机病毒与系统研究[M].北京:冶金工业出版社,2007.

[6]波尔软件[EB/OL].http://www.boersoft.com/,2012-09-13.

[编辑] 洪云飞

10.3969/j.issn.1673-1409(N).2012.12.037

TP309

A

1673-1409(2012)12-N113-04