无线传感器网络物理安全覆盖空洞方法研究

2012-10-26夏洁武黄安民

彭 蕾,夏洁武,肖 英,黄安民

无线传感器网络物理安全覆盖空洞方法研究

*彭 蕾,夏洁武,肖 英,黄安民

(井冈山大学电子信息工程学院,江西,吉安 343009)

在无线传感器网络面临的物理安全问题研究中,提出了一种网络覆盖空洞修复方法。通过检测每个节点的能量值是否达到临界值,找出覆盖空洞范围边界所围成的最小覆盖圆及圆心位置,并找出离圆心位置最近的休眠节点进行激活,最后用来替换失败节点从而达到修复目的。通过仿真验证,该方法保证了网络覆盖质量,减少了检测修复时间,延长其网络节点生存周期。

无线传感网络;物理安全问题;覆盖空洞;修复算法

近年来,无线传感网络(Wireless Sensor Networks, WSNs)发展迅速,已被应用于工农业生产、医疗健康监护、环境监测、国防侦察等各个重要领域中[1]。通过无线传感节点来感知有效范围内的事件并且获取数据,在一些特殊的环境下,可以代替人工作业, 避免危险,帮助人们有效全面的获取时实信息[1]。但是,与传统网络相比,无线传感网络具有鲜明的自身特点,其安全问题成为制约WSNs发展与应用的主要因素之一[2]。

1 无线传感网络安全

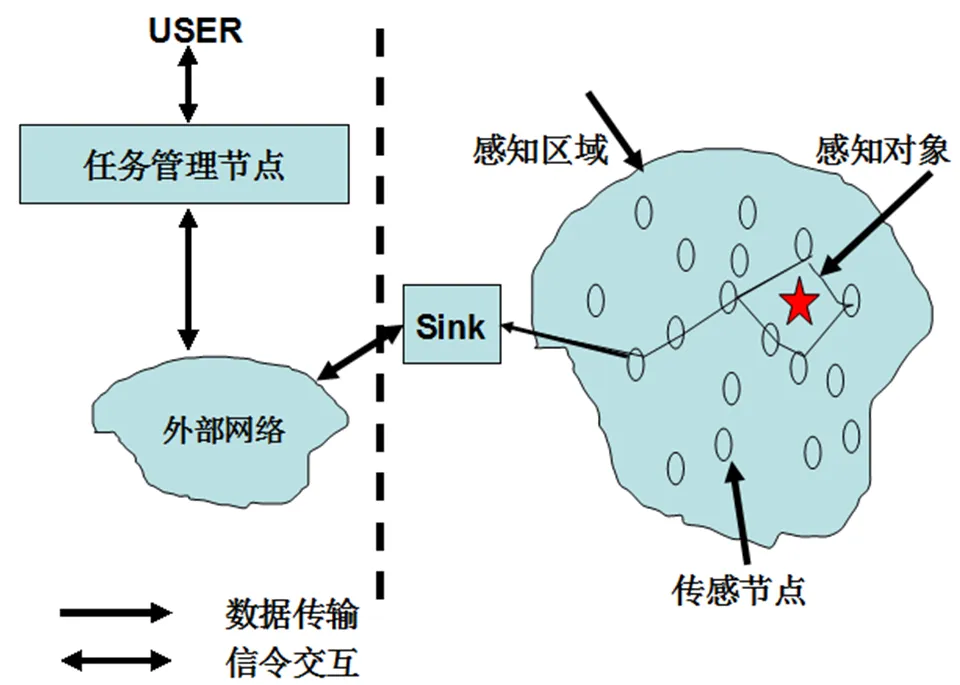

通常,一个典型的无线传感网络由传感器节点、Sink节点(即信息收集节点)、互联网和用户界面等组成,如图1所示。通过飞机撒播、人工放置等方式,在感知对象的内部或者周边进行大量的传感节点布署。节点之间通过自组方式构成无线传感网络,并以协作的方式感知、采集和处理网络覆盖区域中指定的信息,达到对目标区域内任意处进行信息的实时采集、处理和分析的目的,并且将数据传回Sink节点,最后通过网络通信将整个区域内的Sink节点数据传送到远程控制中心进行集中处理。

图1 无线传感网络

2 网络安全要求

由于无线传感网络体使用自身携带的电池供电,且通常布置在无人看管或敌对方等各种环境当中,为了确保网络通信质量,提出了以下几点要求:(1)保密性(Confidentiality),即WSNs要求传感器在存储、处理和传递的过程当中,信息不被未授权的节点窃取;(2)完整性(Integrity),即要求信息在传输过程当中,不受外界攻击致使信息篡改或丢失;(3)数据鲜活性(Data Freshness),即要求能够获取实时数据,确保接收的数据最新;(4)容错性(False Tolerant),即当节点不能正常工作、增加新节点或对节点进行调整的过程中仍能保持正常运转[3-5]。

目前,无线传感网络所面临的主要有密钥、物理、网络、应用以及基站安全问题。体现在以下几个方面:(1)节点易被攻击、拆解并获取节点存储的密码与采集的数据;(2)传感器受有限资源限制,当节点因电源电量不足等因素致使传感器出现异常或停止工作;(3)攻击者有意在网络中多个位置放置被控制节点的副本以引起网络的不一致;(4)通过发射无线电信号对传感网络进行干扰,致使网络出现异常;(5)在随机部署过程中或受到攻击时,造成该区域正常工作的传感器稀疏[6]。

3 覆盖空洞检测与防范

网络覆盖是WSNs服务质量重要的度量指标之一。为保证网络的连通性和能量低耗性,传感器网络覆盖选择感知对象附近节点活跃工作,而将其余的节点转换到能耗较低的睡眠状态。日本学者Kun-Ying H sieh等[7]人提出:“节点死亡所产生的覆盖空洞不仅会降低网络服务质量,而且会使得空洞四周的节点加速死亡,从而导致在整个网络生命结束后,网络内部仍有未传输到sink 节点的监测信息”。因此,如何解决覆盖空洞问题成为建立WSNs有效安全机制的关键之一。

3.1 覆盖分类

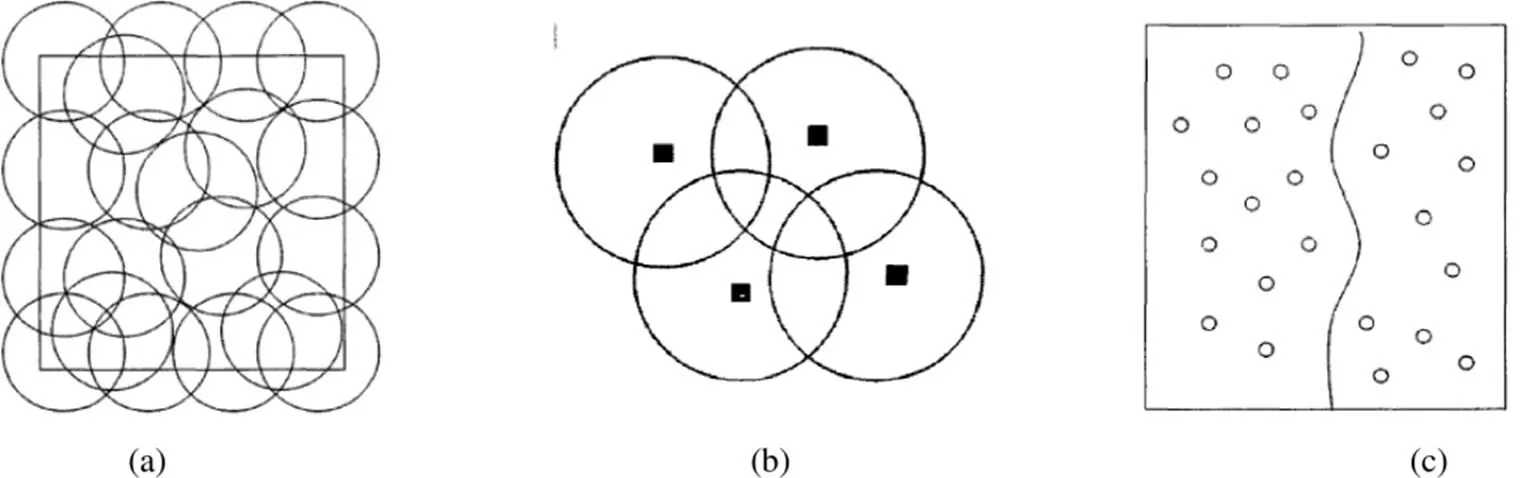

根据覆盖对象的不同,可分为区域覆盖(area coverage),点覆盖(point converage)与栅栏覆盖(barrier coverage)[9],分别如图2(a)、(b)、(c)所示。

图2 无线传感网络覆盖类型

3.2 覆盖空洞修复策略

本文主要针对区域覆盖类型进行研究,结合文献[10]与文献[11]的特点,提出了一种更佳的修复覆盖空洞策略,其主要思想是:第一步,检测每个节点的能量值是否达到临界值,如超过临界值则发出失效信息;第二步,界定覆盖空洞并确定其范围大小,找出覆盖空洞范围边界所围成的最小覆盖圆圆心位置;第三步,找出离圆心位置最近的休眠节点并激活,用来替换失败节点从而达到修复目的。

3.2.1 覆盖空洞界定

本文采用文献[12]中的算法检测覆盖空洞,确定其位置与大小。YAO提出的该种覆盖空洞边界节点确定算法的主要思想是:即以一个空洞边界节点为起点建立最大单纯复形子网,若节点与最大单纯复形子网边界相邻,则该节点为空洞边界节点[12]。

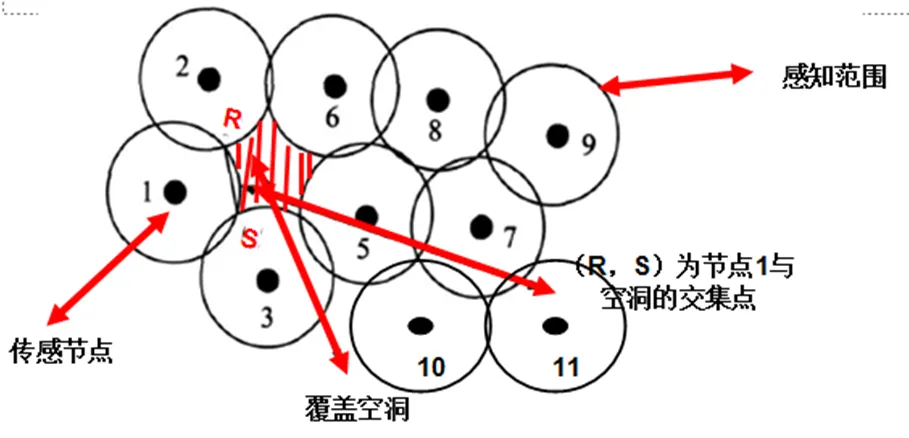

图3 覆盖空洞的界定

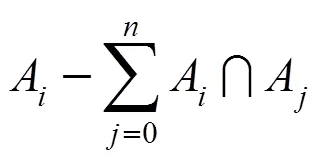

如图3所示,节点1与覆盖空洞有两个兴趣点R、S,点R、S分别为节点1与覆盖空洞交界的开始点与结束点。同理,与覆盖空洞相邻的存活节点都有一个或两个兴趣节点,通过这些兴趣节点的边围成的多边形近似于覆盖空洞。设传感器区域有n个节点,Ai表示节点i感知的区域大小,Coverage Hole (CH)为覆盖空洞的大小。则由失败节点i导致的覆盖空洞大小CH可以表示为:

3.2.2 空洞修复策略

无线传感器网络覆盖空洞修复主要思想:(1)当活跃节点能量值达到失效临界点,该节点向簇首发送失效信息。(2)当簇首收到失效节点信息,立即按照图3,图4方法寻找边界节点,找出边界节点所围成的多边形所构成的圆,确定圆心为新的最佳节点位置。(3)以新节点为圆心,找出离圆心最近距离的休眠节点,并激活它来替代之前的死亡节点。(4)如遇簇首节点达到能量临界值,向Sink节点发送失效信息,同理,用(2)、(3)方法进行新簇首节点替代。(5)覆盖空洞修复完成。

图 新活跃节点选取策略

3.2.3 伪代码算法

根据覆盖空洞修复策略,其伪代码算法如下:

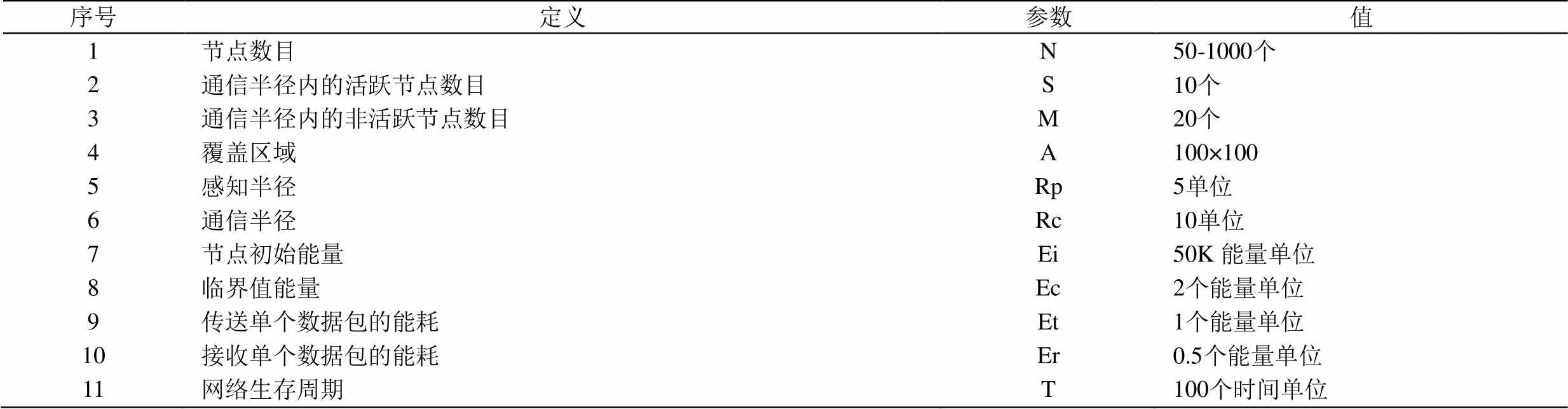

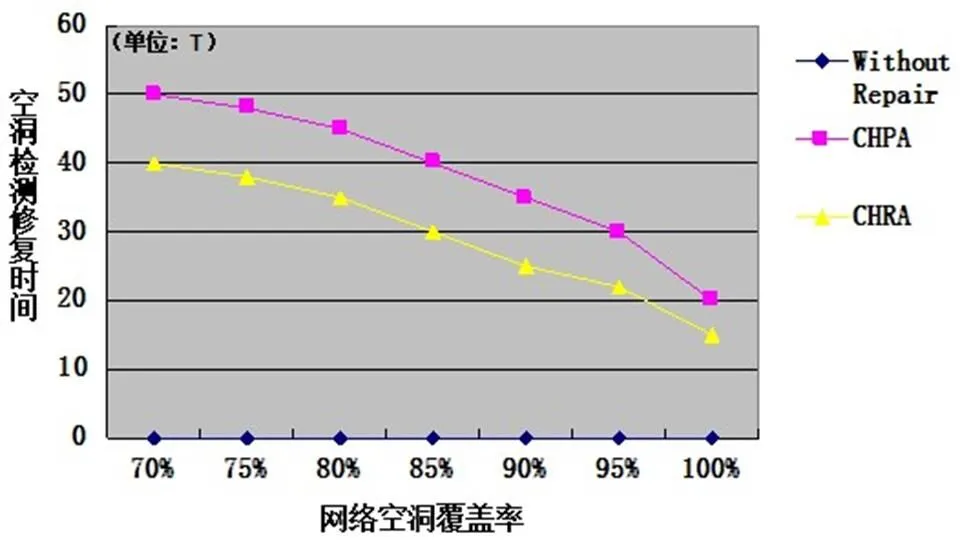

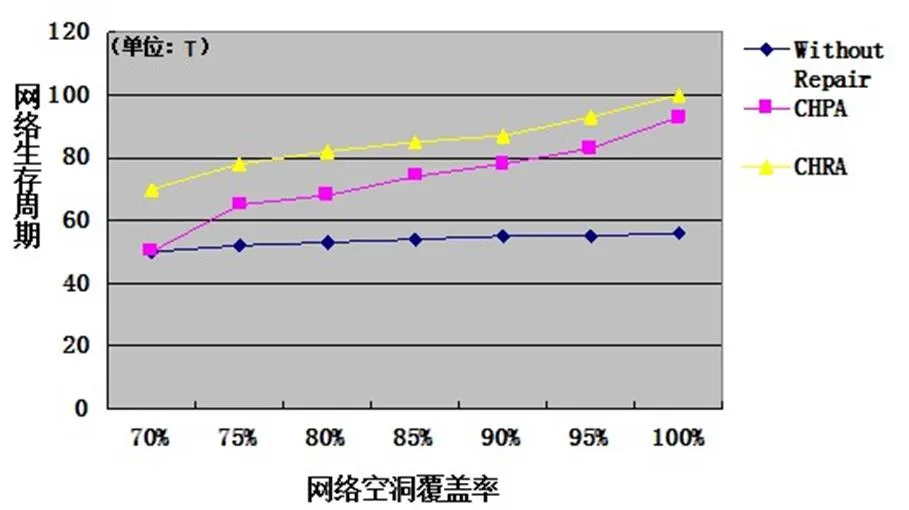

1、IF Ei 2、IF Eh 3、IF Head≠ɸ,THEN Send (i Hole Boundary MSG, j); //当Head收到失效节点信息,发送界定覆盖空洞边界指令Hole Boundary MSG给节点i, 向所有邻居节点发送覆盖空洞边界信息; 4、IF Sink≠ɸ,THEN Send (Head Hole Boundary MSG, m); //当Sink收到失效节点信息,发送界定覆盖空洞边界指令Hole Boundary MSG给节点m, 向所有邻居节点发送覆盖空洞边界信息; 5、Updated Hole Boundary MSG (THIS); //更新节点的Hole Boundary MSG,否则Discard MSG; 6、Forward(j Hole Boundary MSG, K); //节点j转发覆盖空洞边界信息给下一个邻居节点k; 7、Forward(Head Hole Boundary MSG, O); //节点Head转发覆盖空洞边界信息给下一个邻居节点O; 8、S(n)=Collection (K), S(N)=Collection (O);//得到所有覆盖空洞边界节点S(n)和S(N); 9、CH≌polygon; Polygon∈ the minimum circumscribed circle; //失效节点i,Head所产生的空洞范围Coverage Hole(CH)与边界节点相交的边转成的多边形近似于覆盖空洞大小; 10、O(x,y)∈Polygon;//根据多边行所围成的圆圈circumscribed circle,确定空洞圆心,为O(x, y); 11、M=Select Deaction(i); M(i),Action; // 从失效节点i覆盖空洞范围内收集所有非活跃节点M,选取离圆心O(x,y)最近的节点M(i)激活; 12、Head=Send (i Hole Boundary Repair MSG); // 向簇首h发送空洞修复信息; 13、Updated Head;Updated Sink. // 更新簇首与基站失效节点集Head与Sink。 表1 仿真参数 通过对覆盖空洞修复算法(CHRA)进行模拟仿真实验,仿真参数如表1,并且与不采用修复算法以及CHPA算法进行网络空洞检测修复时间以及网络生存周期进行比较。 如图5与图6所示,与CHPA策略与无修复策略比较,本文提出的无线传感网络覆盖空洞修复策略(CHRP),使网络覆盖质量更佳。在同一覆盖率的情况下,其空洞检测修复时间减少10~5个时间单位, 覆盖率70%~100%之间,随之网络覆盖率与空洞检测修复时间成反比,即随着网络覆盖率的增长,其空洞检测修复效率越高;CHRP较CHPA算法,其网络覆盖生存周期延长约7~20个时间单位,虽然CHPA策略较without repair有显著改善,但CHRA策略基于CHPA的基础上的改进,使其网络生存周期时间进一步延长。 图5 网络空洞检测修复时间 图6 网络覆盖生存周期 WSNs安全问题成为影响无线传感网络应用的关键因素。本文主要概括了无线传感网络所面临的物理安全问题,并重点对其中的覆盖空洞问题进行剖析与探讨,提出了一种CHPA网络覆盖空洞修复算法,经过模拟仿真,其策略对网络覆盖空洞修复效率有明显提高。 [1] 高传善,杨垠,毛迪林.无线传感器网络路由协议研究综述[J].世界科技研究与发展,2005(4):325- 349. [2] 赵章界,刘海峰. 无线传感网中的安全问题[J], 计算机安全, 2010(6):1-4. [3] Zhou Yun, Fang Yuguang,Zhang Yanchao. Securing wireless sensor networks: a survey. volume 10 of Communications Surveys and Tutorials[C].IEEE, 2008:6-28. [4] Perrig A. SPINS: Security Protocols for Sensor Networks[J].ACM Wireless Networks, 2002,8(5):521- 534. [5] Kavitha T, Sridharan D. Security Vulnerabilities In Wireless Sensor Networks: A Survey[J].Journal of Inforamtion Assurance and Security,2010(5):31-44. [6] Ahmed N, KanhereS S, Jha S. The holes problem in wireless sensor networks:a survey[J]. Mobile Computing and Communications Review,2005,1(2): 1326-1338. [7] Kun-Ying H sieh, Jang-Ping Sheu. Hole Detection and Boundary Recognition in Wireless Sensor Networks [A]. Proceedings of IEEE 20th International Symposium on Personal. Indoor and Mobile Radio Communications, 2009 [C]. Tokyo, Japan,2009. [8] 任彦,张思东,张宏科.无线传感器网络中覆盖控制理论与算法[J].软件学报,2006, 7(3): 422- 433 [9] Cardei M, Wu J. Coverage in Wireless Sensor Networks[M]. Handbook of sensor Networks CRC Press, 2004. [10] XU Chugui,DENG Xiaoheng,ZOU Haojie. Repair Policies of Coverage Holes in Wireless Sensor Networks[J]. Chinese Journal of Sensors and Actuators, 2010,2:256-259. [11] Bao Xu,Ju Yongfeng, Coverage-Hole Repair Algorithm towards Nodes Failure in Wireless Sensor Networks[J].Computer Measurement & Control, 2011,6:1516-1522. [12] Yao Jixing, Zhang Guyu, Jinko Kanno. Decentralized De-tection and Patching of Coverage Holes in Wireless Sensor Net-works[M]. Proc.of International Conference on Intelligent Sens-ing,Situation Management,Impact Assessment,and Cyber-Sens-ing, 2009. [13] Padmavathi G., Shanmugapriya D. A Survey of Attacks Security Mechanisms and Challenges in Wireless Sensor Networks[J]. International Journal of Computer Science and Information Security, 2009,4(2):1-9. WIRELESS SENSOR NETWORKS PHYSICAL SECURITY COVERAGE HOLE METHOD RESEARCH *PENGLei, XIA Jie-wu, XIAO Ying, HUANGAn-min (School of Electronics and Information Engineering, Jinggangshan University, Ji’an, Jiangxi 343009, China) We propose a kind of network coverage holes repair method in the area of physical security issues which wireless sensor network faces. Through detect the energy value of each node if reach to the critical value, we find the minimum covering circle the coverage holes range boundary surrounded and the circle center position. Furthermore, we also find and activate the dormant node which is closest to the circle center. Finally, we replace the failed nodes to achieve the aim of repair. The simulation verification shows that the proposed method can ensure the quality of network coverage, reduce detect and repair time and prolong the network life cycle. wireless sensor networks; physical security problems; coverage holes; restoration algorithm TP393 A 10.3969/j.issn.1674-8085.2012.04.015 1674-8085(2012)04-0066-04 2012-02-24; 2012-03-27 *彭 蕾(1983-),女,江西吉安人,讲师,硕士,主要从事无线传感网络安全研究(E-mail: leipl512@gmail.com); 夏洁武(1969-),女,江西泰和人,教授,硕士,主要从事无线传感网络安全研究(E-mail: xiajiewu@jgsu.edu.cn); 肖 英(1965-),女,江西吉安人,教授,硕士,主要从事无线传感网络安全研究(Email:mengya11@126.com) 黄安民(1976-),男,江西吉安人,讲师,硕士,主要从事稀疏信号重建、压缩感知和阵列信号处理研究(E-mail: huanganmin@jgsu.edu.cn).

3.4 仿真与分析

4 结束语