P2P电子商务信任评估机制研究

2011-05-22赵汝英刘嘉勇

赵汝英,刘嘉勇

(四川大学 信息安全研究所, 四川 成都610064)

0 引言

P2P技术的引用解决了传统电子商务的服务器瓶颈问题,带来了电子商务的迅猛发展,但P2P网络自身结构特点使信任安全成为制约电子商务进一步发展的重要因素。

信任是一个实体根据经验,对其他实体未来可靠、安全行为的主观期望。在商务平台上构建信任评估是降低交易风险,保障其安全的一种有效手段。目前,国内外研究人员在信任模型领域开展了许多研究:BBK信任模型[1]和基于贝叶斯网络的信任模型[2]是基于不同的概率模型进行信任推理的,但他们除本身固有的缺陷外,没有考虑到信任自身的模糊性和主观性;文献[3]提出了基于模糊逻辑的主观信任管理模型,但没有具体指出如何建立信任关系;文献[4]提出了应用于P2P网络的电子商务信任模型,在一定程度上保证了交易的安全,但是不能区别节点的推荐信任度的可靠性,也没有解决无历史记录节点的信任问题。

传统P2P电子商务中用户使用“好评”“中评”“差评”对交易对象做信任度评价,系统只根据“好评”“差评”的次数计算卖家的信任度,由于好评差评只是买家主观判断,没有统一的评判标准,且信任度的计算没有结合交易时间及各交易对象之间的关系,计算结果与现实中的信任度有一定差距。

为了建立一个有效的 P2P电子商务信任模型,处理网络中节点之间的信任关系,帮助节点进行信任决策,这里利用模糊一致矩阵和模糊决策分析方法研究 P2P电子商务中节点的信任问题,提出了一种基于模糊层次分析法的P2P电子商务信任模型,为节点间信任评估提供了一种有用的参考。

1 基于FAHP的P2P电子商务信任模型

模糊层次分析法(FAHP)是一种定量分析与定性分析相结合的多准则决策工具,以模糊一致矩阵为基础,把人的决策思维过程层次化、数量化、模型化,并用数学手段为分析决策提供定量依据,是一种对非定量事件进行定量分析的有效方法,与人类思维具有较好的一致性,在实践中证明是进行信任评估的最佳工具。

P2P网络环境下的电子商务,每个用户就是一个节点,用户与用户之间互不相识,分散在世界各个角落,买卖双方交易前要建立陌生人之间的信任关系。对于一个新加入网络的节点,网络内的节点如何确定它的信任度,新节点该如何计算网络内节点的信任度,当双方有过交易记录后又应怎样确定对方的信任度,这些是这里提出的P2P电子商务信任模型要解决的问题。

1.1 影响信任的因素

在P2P电子商务中影响节点信任的因素有很多方面[5],现按照信任的特点,将其影响因素分为三类:节点属性、历史信任度和推荐信任度。

节点属性有助于提高其他节点对它的信任度,知道越多关于节点的属性,越容易对它产生信任。节点属性指标主要有用户名、用户的地址、电话及用户是否经过实名认证注册、出售的商品是否有质保、提供的交易是否有第三方担保等。这些信息越完善,这个节点的可信度越高。

历史信任度指用户自身与这个节点多次交易得到的信任度的累积。节点服务质量的历史记录越好节点的信任度越高,相反如果节点有多次欺骗交易历史,其信任度必然会降低。此外,历史信任度还与时间相关,与当前时间相距越远的交易在信任度中占的比重越小。

推荐信任度指与这个节点有过交易历史的其他用户对其所作的信用评价。推荐这个节点可信的用户越多,节点的信任度越高。由于人们总是倾向于更加相信自己熟知的人提供的消息,考虑到节点推荐信任度的可信度,因此可以把推荐节点分为好友节点、陌生节点和恶意节点[5]。

1.2 信任模型

这里提出的信任模型通过采集节点上述相关信息,利用模糊层次分析法确定3个因素及其各指标的相对权重,并进行综合决策得到目标交易节点的信任度,观察节点根据计算结果进行信任决策。信任模型处理步骤如下:①建立层次结构模型;②采集节点相关信息,根据各指标取值建立评价隶属矩阵;③两两比较各指标重要性,建立优先关系矩阵;④将优先关系矩阵改造成模糊一致矩阵;⑤层次单排序,层次综合[6],计算各指标相对该因素的重要性;⑥综合决策,得到该模块的信任隶属度。

为了便于处理,可以把每个因素用一个模块处理,模块1、2、3分别处理影响信任度的3个因素,依次为节点属性分析模块、历史信任度分析模块和推荐信任度分析模块,这三个模块将输入信息处理后输入模块4,模块4作为决策模块,对前3个模块的输出隶属度进行整合得出综合信任度。下面详细介绍各模块的信任度的计算过程。

1.2.1 节点属性信任隶属度的计算

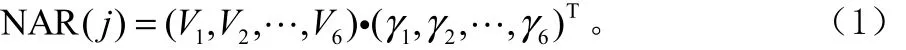

根据节点属性的各指标信息有无情况得到评价隶属矩阵V=(V1V2, … ,V6),然后利用FAHP确定各指标对节点属性信任度的权重矩阵 γ=(γ1γ2…γ6)T,用符号 NAR(j)表示节点 j的节点属性信任隶属度,计算公式如下:

1.2.2 历史信任度的计算

用符号THRn(i , j)表示n次交易后节点i对节点j的历史信任度评价。

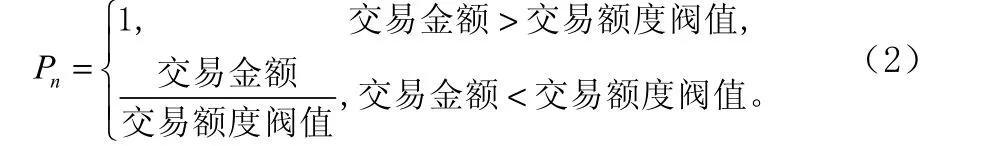

经过信息采集得到评价隶属矩阵V =(Rn(i , j), THRn-1(i ,j)),其中Rn(i , j)表示节点i和节点j在第n次交易后,节点i对此次交易中节点j的评价,即最近一次的交易评价。由模糊层次分析法得到上述两个指标的相对权重矩阵λ=(λ1λ2)T,V与λ相乘进行综合决策。为了区分大额交易与小额交易,引入了交易规模系数 Pn,并预先在系统中设定交易额度阀值,Pn取值如下:

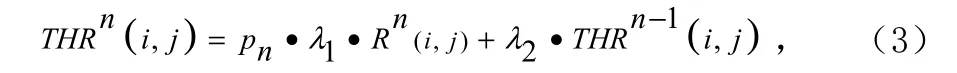

从而导出历史信任度计算公式:

其中THR0(i , j)=0,表示i、j节点没有交易记录时初始历史信任度为0。

1.2.3 推荐信任度的计算

推荐信任度指与节点j交易过的其他节点对节点j的信任评价,用符号WRR(j)表示。

为了区分推荐节点的信任度,将推荐节点分为三类:好友节点、陌生节点和恶意节点,通过权重实现对上述3类节点的推荐信任度的区别对待。

观察节点通过向P2P网络中发送广播包,询问目标交易节点的历史交易情况,得到评价隶属矩阵 V=(好友节点的平均推荐信任度,陌生节点的平均推荐信任度,恶意节点的平均推荐信任度),由模糊层次分析法获得对应的权重矩阵η=(η1η2η3)T,综合决策后获得推荐信任度的计算公式为:

其中m、n、q分别指好友节点、陌生节点及恶意节点的个数。

在信息处理过程中一般抛弃恶意节点的信任评价,即η3=0,故 η1+η2=1。

实现对不同信任程度的节点分类管理的方法是在本地存储一个好友节点和恶意节点的ID名单,这个ID名单可由节点i自由调整。当节点i收到节点j的一个推荐信任评价时,按照ID名单,对节点进行分类,将其推荐信任度带入公式4中相应的权值部分,最后计算出节点j最终的推荐信任度。

1.2.4 综合信任度的计算

计算出上述3部分的信任度后,将各模块的输出作为输入值聚合到决策模块,获得评价隶属矩阵和对应的权重矩阵,综合决策后导出计算节点的综合信任度公式为:

式(5)中 0<ω<1,ω 值越大表明对应的因素对综合信任度的影响越大。

观察节点根据综合信任度计算结果判断目标交易节点的可信程度,以决定是否与其交易。

1.2.5 信任的更新

当两个节点建立信任关系,完成一次交易后需要为对方在此次交易中的表现做出信任评价,以更新节点的信任度记录。

系统确立的满意度评语集合为{很满意,满意,基本满意,不满意,十分不满意},用户只需从卖家发货速度、物流服务、货物相符程度、售后服务4个方面对此次交易进行满意度评价,由系统确定上述4个因素对信任度的影响权重,并将用户满意度评价结果量化,分别得到权重矩阵ω及评价矩阵 V,再利用公式(6)计算用户对此次交易对方的信任度评价隶属度。

1.2.6 算法总结

观察节点与目标交易节点交易前要评估其信任度,首先询问目标交易节点的节点属性,根据公式(1)计算节点属性信任隶属度,接着查询本地节点中与目标交易节点的历史交易记录,利用公式(3)获得节点历史信任度,然后向其他节点询问目标交易节点的历史交易情况,通过公式(4)得出推荐信任度,最后利用公式(5)计算该节点的综合信任度,判断其是否可信,决定是否进行交易。

当交易完成后节点为对方做出信任度评价,信任模型利用公式(6)计算该次交易的信任评价隶属度,并利用公式(3)计算出最新的历史信任度存储在本地节点上,最终真正完成该次交易。

2 实验仿真

这里提出的信任度计算方法是对传统P2P电子商务信任度评价的改进,因此有必要对这两种算法的抗攻击能力做出比较。

2.1 周期性欺骗

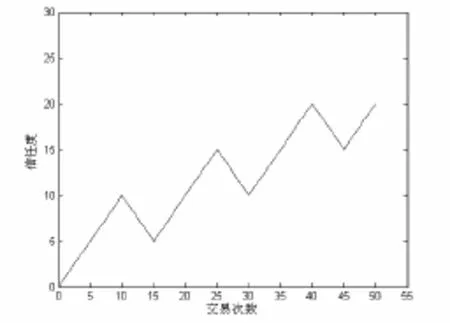

假定节点每15次交易中有5次欺骗交易,图1反映了普通算法下信任度的变化情况。

从图1中可以看出,信任度随着诚实交易次数的增加而增大,虽然节点在交易过程中有1/3的欺骗交易,但信任度总体依然保持上升趋势。因此普通算法下高信任度并不能保证高诚信交易率。

图1 针对普通算法攻击一

图2反映了这里算法在周期性欺骗攻击下,信任度变化情况。

图2 针对本文算法的攻击一

从图 2中可以看出随着恶意欺骗次数的变化,节点的信任度也呈周期性变化,信任度不会随着交易次数的增加而增加,只要出现恶意欺骗,信任度就会陡然下降。这里算法消除了信任度与交易次数的直接关系,更能反映交易诚信度的变化。

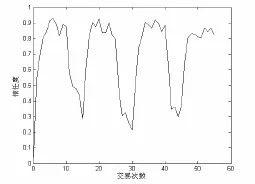

2.2 恶意节点群体攻击

假设与某个观察节点交易的节点始终有20个,其中有若干个恶意节点,并相互串通以提高某目标节点的信任度,无论目标节点提供的交易诚实与否,恶意节点都给出“好评”,而其他节点则对交易做出如实评价。图3显示了节点在信任度累计到一定程度后(30),连续进行欺骗交易,在恶意节点数目不同的情况下,信任度的变化情况。

图3 针对普通算法的攻击二

从图2中可以看出当恶意节点数目超过总节点数目的一半,信任度不会随着欺骗交易次数的增加而降低,已经不能反映节点的真实交易状况。

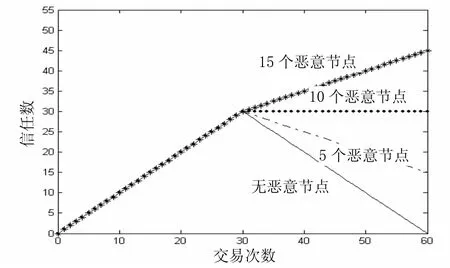

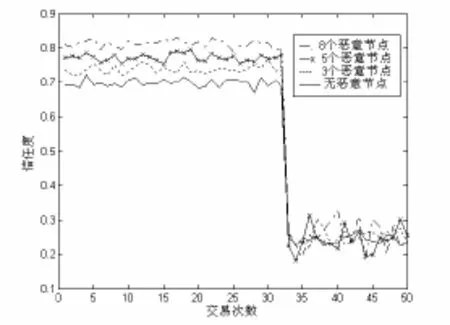

针对这里算法的群体攻击,作为对比,同样假设与观察节点交易过的节点始终有20个,且20个节点中有10个好友节点,10个陌生节点,假设恶意节点在好友列表中,且无论目标节点的交易诚实与否都会给出较高的信任度评价(0.9~1),而诚实节点给出的正常交易评价为(0.6~0.8),当节点进行欺骗交易时评价为(0.1~0.4),图4反映了在恶意节点数目不同的情况下,信任度的变化情况。

图4 针对本文算法的攻击二

从图4中可以看出在前30次诚实交易中,由于有恶意节点的存在,目标节点的信任度比没有恶意节点时偏高,且恶意节点数目越多偏离真实信任度越远。但当节点从第 31次交易开始进行恶意欺骗后,其信任度会迅速下降,且无论存在多少恶意节点,观察节点得到的目标节点的信任度基本相符,这是因为节点进行恶意欺骗后,观察节点经过几次判断认定恶意节点在做欺骗性推荐,将其列入黑名单,之后这些节点的推荐值都不会计入目标节点的推荐信任度计算,也就不会影响到该节点的综合信任度,故在 31次之后的交易中几条曲线基本一致。这也反映了所提出的算法对恶意节点有较强的抗群体攻击能力。

实验仿真,可以看出所提出的信任度计算方法能抵抗恶意节点的周期性欺骗和恶意节点的群体攻击,具有较强的抗攻击能力,达到了最初的设计目的。

3 结语

这里提出的基于模糊层次分析法的P2P电子商务信任模型结合P2P电子商务固有的特点,综合考虑了影响信任的若干因素,并用模糊层次分析法确定其影响权重,而且符合人类思维的记忆特性与认知原理,更加科学合理,模型具有较高的适用性。在下一步的研究工作中,可以从优化查询推荐信任度的方法和信任度传输安全问题等方面展开深入研究。

[1]陈华勇,谢冬青,王永静. BBK信任计算模型的分析与改进[J].湖南大学学报,2003,30(03): 182-185.

[2]WANG YAO, VASSILEVA JULITA. Bayesian Network-Based Trust Model[C].Washington DC: IEEE Computer Society, 2003:372-378.

[3]唐文,胡建斌,陈钟.基于模糊逻辑的主观信任管理模型研究[J].计算机研究与发展,2005,42(10): 1654-1659.

[4]XIONG LI,LIU LING. A Reputation-Based Trust Model for Peer to Peer e-Commerce Communities[C]. New York:ACM,2003:228-229.

[5]NEFTI SAMIA. A Fuzzy Trust Model for E-Commerce: Proceedings of the Seventh IEEE International Conference on E-Commerce Technology[C].Washington DC:IEEE Computer Society,2005:401-404.

[6]张皓,陆宇.基于模糊层次分析法的数据链系统效能评估[J].通信技术,2009,42(10):66-67.