增强ad hoc网络可生存性的健壮多维信任模型

2010-08-14陈深龙张玉清

陈深龙,张玉清

(1. 中国科学院研究生院 国家计算机网络入侵防范中心,北京 100049;2. 中国科学院研究生院 信息安全国家重点实验室,北京 100049)

1 引言

Ad hoc网络使用无线通信信道,拥有动态的拓扑结构,没有全局可见性且无法进行中央控制,网络中节点的计算、存储和通信资源有限,这些特性使得 ad hoc网络容易受到多种类型的攻击,如Rushing[1]、Worm hole[2]、Black hole[3]、Spoof[4]、数据修改[4]和不合作[4]等。

当前已涌现诸多研究成果以应对上述安全问题。信任模型可以通过分布式方式对已知的和未知的节点进行评价并辅助系统进行决策,已经成为解决ad hoc网络中安全问题的重要研究分支,典型研究成果包括 Watchdog and Pathrater[5]、CONFIDANT[6]、CORE[7]、AODV-REX[8]、TME[9]、TEAM[10]、PureTrust[11]和 TEBSS[12]等。但是这些安全方案都只关注一种或少数几种攻击,如Watchdog and Pathrater[5]、CONFIDANT[6]和 CORE[7]是为了解决不合作[4];AODV-REX[8]是为了防御 Black hole[3];TME[9]是为了防御数据修改[4]和不合作[4]。

可见,传统防御体系下的各种安全方案分别防御各自关注的攻击,各自为营。利用此弱点,一种有效的攻击策略是:攻击者先后发起多种类型的攻击,当发起第一种攻击时,第二种攻击的安全方案无法收集到第一种攻击证据,它可能把恶意节点当成正常节点对待,此攻击称为“复合攻击”,例如,攻击者每个阶段发起一种攻击,以5个阶段为一个周期。传统防御体系各安全方案彼此独立实施检测与决策,均认为只有1/5的时间有攻击行为,而实际上攻击者所有时间都在攻击。

因此,当存在多种攻击时,传统防御体系具有片面性,无法满足ad hoc网络的可生存性需求[13]。Ad hoc网络可生存性是指ad hoc网络在面临攻击、故障和意外时节点可及时完成其任务的能力[13]。本文主要增强ad hoc网络在面临复合攻击时的可生存性。为了对可生存性进行量化,采用抵抗攻击的成功率作为衡量可生存性的指标。

本文基于 Dempster-Shafer(D-S)证据理论[14]提出一种健壮的多维信任模型(RMTM, robust multi-dimensional trust model)解决上述问题。基于D-S证据理论对系统建模,利用直接证据信息和其他节点的推荐信息分别计算直接信任和间接信任,设计基本信度分配函数计算多维度信任,并根据D-S证据合成规则融合多维信任从而实现综合评价,最终得到网络信任。基于此,信任模型可以精确地区分出网络中的恶意节点。

由于本文采用信任模型解决ad hoc网络的复合攻击问题,而信任模型本身面临多种安全威胁,如恶意推荐、合谋攻击和叛徒攻击等,RMTM提取相应攻击特征参与多维信任的融合,同时设计相应改进算法实现信任模型的入侵容忍,从而提高了信任模型的健壮性。

2 攻击模型

RMTM面临的攻击模型同时包括ad hoc网络攻击和信任模型攻击。

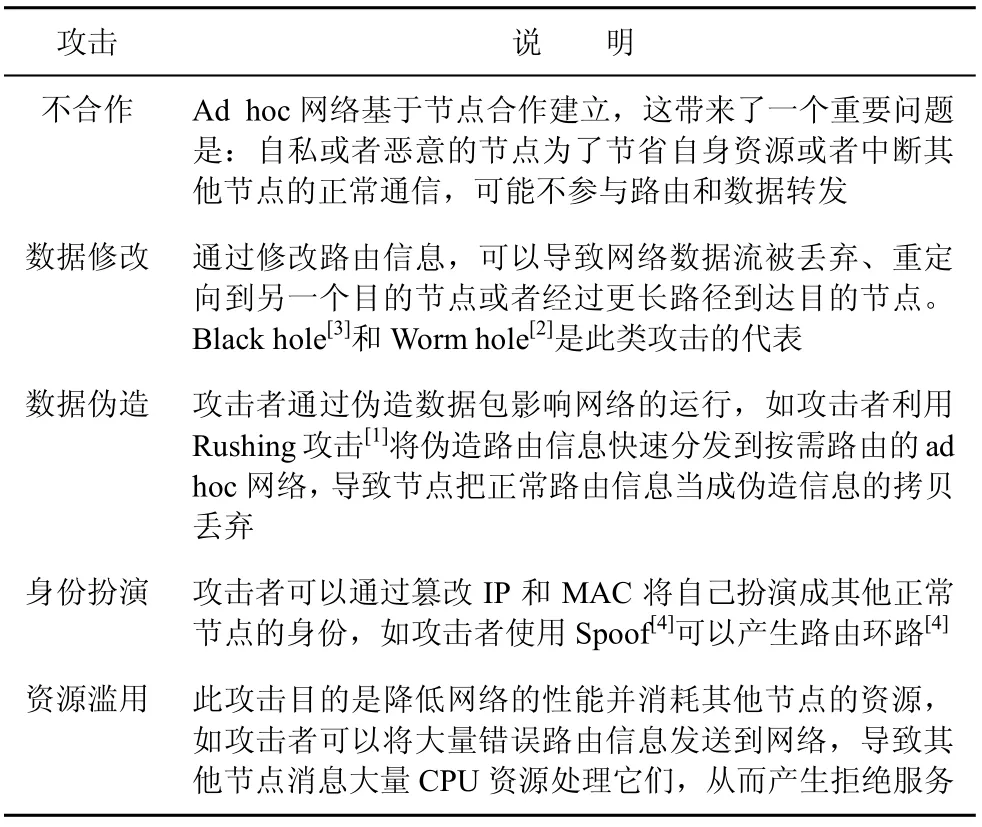

如前所述ad hoc网络存在多种攻击,攻击者采用复合攻击可以先后发起多种攻击以突破当前每种安全方案各自为营的传统防御体系。这些攻击主要包括5类[3,4,11](见表1)。

表1 ad hoc网络恶意节点可用于复合攻击的攻击方法

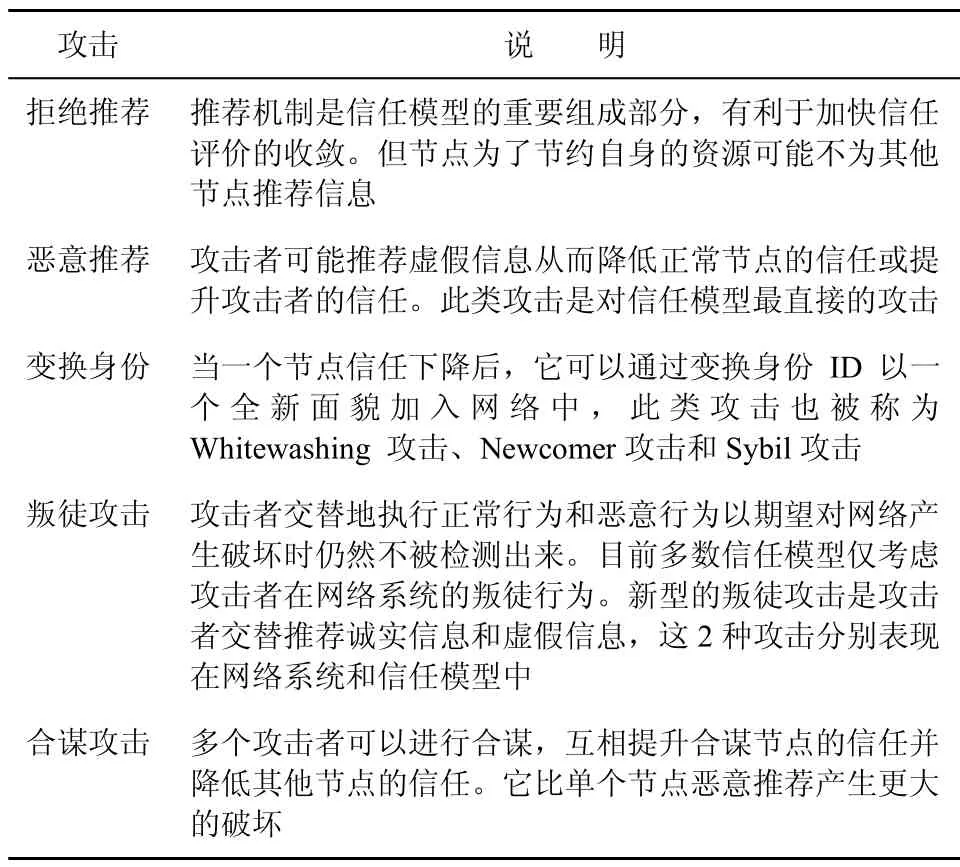

另一方面,为了提高信任模型的健壮性,RMTM 在设计时需要容忍信任模型本身面临的攻击。基于前人的工作[15~17],信任模型面临的攻击主要包括5种(见表2)。此外,攻击者还可能伪造推荐信息和篡改推荐信息,它们分别属于ad hoc网络中的身份扮演和数据修改攻击。

表2 ad hoc网络信任模型面临的攻击

Ad hoc网络的传统防御体系中各种安全方案仅关注一种或少数几种攻击,难以防御复合攻击。本文分析了传统防御体系下5种ad hoc网络信任模型(E-Hermes[18]、TME[9]、TEAM[10]、PureTrust[11]和 TEBSS[12])的特点(见表 3)。可见传统防御体系对本文攻击模型不能进行有效的防御。

表3 传统防御体系下的典型信任模型特点

3 基于D-S证据理论的多维信任模型

3.1 模型描述

Ad hoc网络复合攻击结合了多种攻击方式,使用单个特征很难将攻击节点和正常节点区分开。由于正常节点很难将几个特征同时呈现异常,而攻击节点通常会造成多个特征出现异常,因此 RMTM把不同攻击证据分成不合作、数据修改、数据伪造、身份扮演和资源滥用等5个维度。基于D-S证据理论[14],RMTM对每个维度的信任进行评价,并对多维信任融合实现对节点的综合评价。

D-S证据理论[14]是建立在非空有限域Θ上的数学推理理论,Θ称为辨识框架,表示有限个状态{θ1,θ2, …, θn},而系统状态为Θ的一个子集,即Θ的幂集2Θ的一个元素。D-S证据理论首先需要定义对某个证据支持一个系统状态的概率,称为基本信度分配 (BPA, basic probability assignment)函数。

定义 1 基本信度分配函数:是从Θ的幂集到[0,1]区间的映射,定义为

RMTM从多个维度评价节点的信任,因此存在多个基本信度分配函数mk,其中1≤k≤5。对于每个基本信度分配函数,Θ={N, A},其中N表示正常,A表示异常。2Θ={∅, {N}, {A}, {N, A}},其中{N}表示节点处于正常状态,{A}表示节点处于异常状态,{N, A}表示节点处于哪个状态具有不确定性。RMTM 将确定这 3种状态下的基本信度分配函数m({N})、m({A})和 m({N, A})。

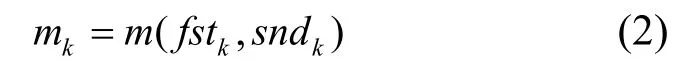

在ad hoc网络中,一个节点对其他节点的评价可基于2类信息[6,7,18]:直接证据信息和接收到的推荐信息,它们可以分别用于计算直接信任和间接信任。直接信任和间接信任体现了不同含义,前者仅体现了自身与被评价节点的交互记录,而后者体现了其他节点与被评价节点的交互记录。将两者进行合成可以提高信任评价的精确度和收敛速度。因此,得到评价第k维信任的基本信度分配函数。

其中,fstk表示直接信任,sndk表示间接信任。

定义 2 直接信任:表示节点基于直接证据信息对其他节点的评价。在第k维度的直接信任由三元组表示:fstk=(fbk, fdk, fuk)∈[0,1]3: fbk+fdk+fuk=1,其中,fb、fd和fu分别代表直接相信(firsthand belief)、直接不相信(firsthand disbelief)和不确定(firsthand uncertainty)。

定义 3 间接信任:表示节点基于推荐信息形成的对其他节点的评价。在第k维的间接信任由一个与直接信任相似的三元组表示:sndk=(sbk, sdk,suk)。

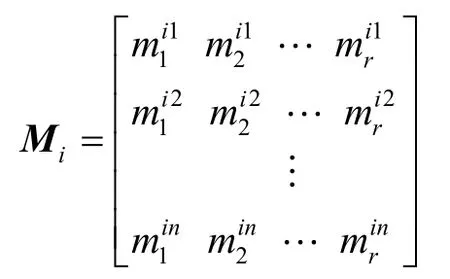

一个节点根据基本信度分配函数 mk对其他节点不同维度的信任进行评价,从而形成信任矩阵。

定义 4 信任矩阵:表示一个节点对其他节点从不同维度进行评价。定义为

其中,行表示对哪个节点进行评价,列表示从哪个维度进行评价,元素是一个三元组,,表示节点i对节点j关于第k维信任。

定义 5 网络信任:表示对节点品质的综合评价。定义为多维信任融合结果的三元组(m({N}),m({A}), m({N, A}))。

图1 基于D-S证据理论的多维信任模型

基于上述分析,RMTM架构如图1所示。通过证据获取接口获得直接证据信息,并利用推荐机制收集推荐信息,根据攻击模型这2类信息都被分成不同维度,通过基本信度分配函数实现每个维度信任的评价。一个节点对其他节点的多个维度的信任评价形成信任矩阵,利用D-S证据合成规则对多维信任进行融合实现综合评价,从而得出节点的网络信任。根据网络信任,节点采取相应的可生存决策。

3.2 证据获取

RMTM首先需要获取攻击模型中ad hoc网络攻击的直接证据信息,证据的获取可通过检测系统实现。目前检测ad hoc网络面临的不合作、数据修改、数据伪造、身份扮演和资源滥用5种攻击已经有相当多研究成果[9~12,18]。本文继承这些研究成果,假设这些不同维度的直接证据信息可以通过相应接口从当前安全方案[9~12,18]获取。

3.3 信任矩阵计算

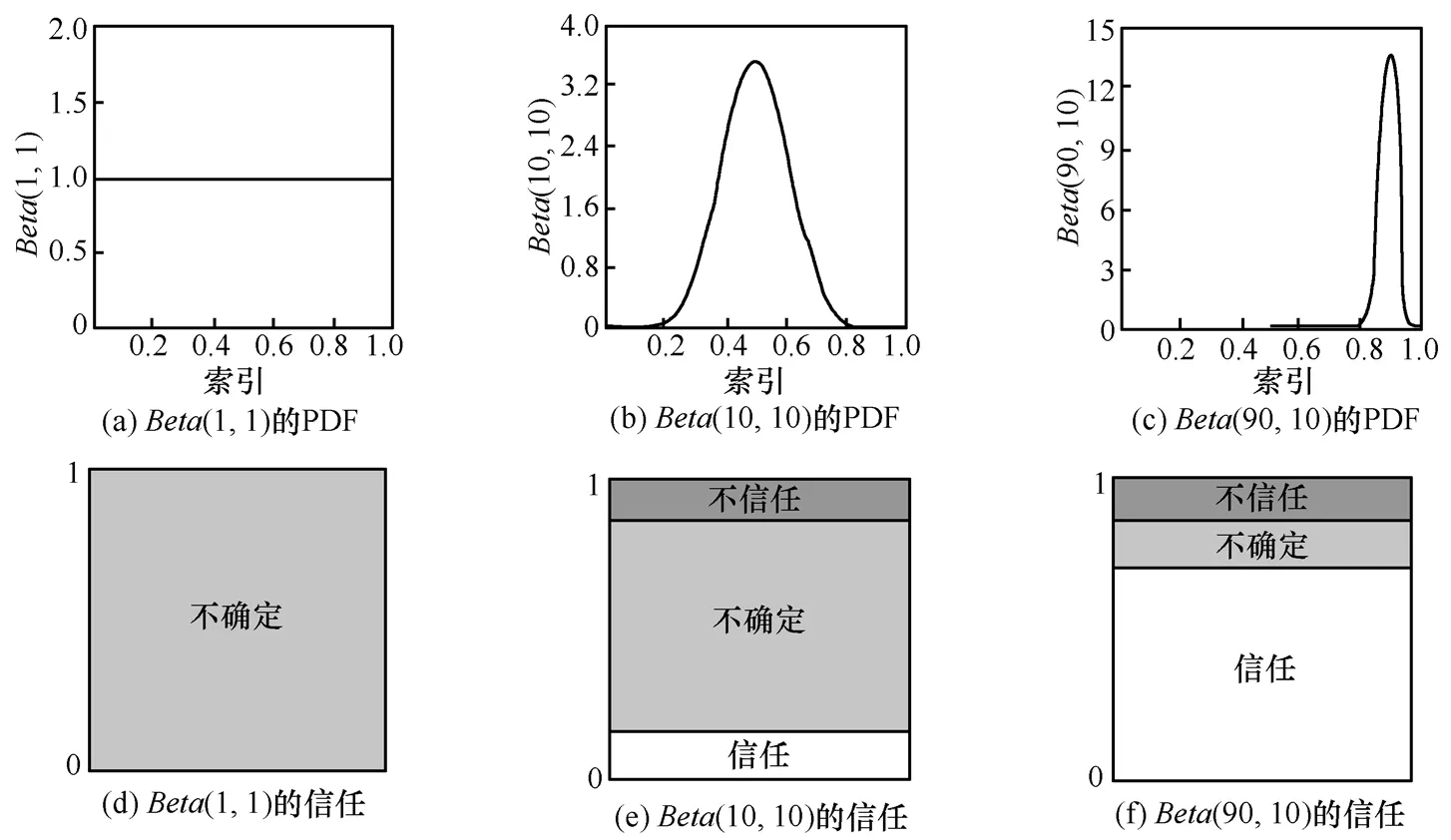

根据获得的直接证据信息,可以计算出直接信任。直接信任确定算法基于Bayesian推理,Bayesian推理是一种基于证据或观察对一种假设为真的可能性进行推断的统计学方法。在Bayesian推理过程中,使用Beta分布,即Beta(α, β),因为它只需要维护2个不断更新的参数,而无须存储历史证据信息,其空间复杂度为O(1),这对资源有限的ad hoc网络是非常适用的。参数α和β分别表示正面证据和负面证据的数量,RMTM将它们作为某一维度的攻击特征。初始情况下,一个节点对网络中的其他节点有先验 Beta(α, β)=Beta(1,1)。当收集到 r个正面证据和s个负面证据,则得到后验Beta(1+r,1+s)。不同的α、β对概率密度函数(PDF, probability density function)的影响如图2(a)~图2(c)所示。

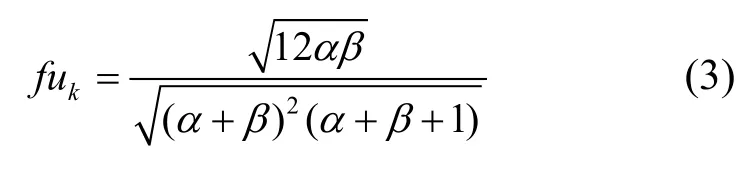

由于ad hoc网络中各个节点得到的证据信息不完整,因此,不确定性在评价节点占有一定比重。不确定性有2个重要属性。①当α+β很大,这意味着收集到足够证据,不确定性下降。②当正面或者负面其中一类证据占绝大多数时,不确定性相比于2类证据一样多时也会下降。因此,模型将不确定性定义为Beta(α, β)的归一化标准差。

其中,分母和分子分别体现了第1个和第2个属性。

因此,总的确定性为 1-fuk。基于 Beta(α, β),一个节点对另一节点的直接信任评价的数学期望为,因此可以得出

不同α、β对直接信任(fb, fd, fu)的影响如图2(d)~图 2(f)所示,虽然 Beta(1,1)和 Beta(10,10)正面证据的数量都占 50%,但是明显前者的不确定性大,当收集到的证据数量达到Beta(90,10)时,可以认为评价对象是相对比较可信的。

1.3 观察指标 中老年组其它治疗措施基本一致,包括均给予戒除烟酒嗜好和不良饮食习惯,清淡饮食、抬高床头15度等一般治疗。2组共治疗8周,分别于治疗第8周时随诊及填写RDQ评分、胃食管反流病肝郁脾虚证症状分级量化问卷并行胃镜检查,通过前后积分对照,组间疗效对照评价疗效;并于停药后第2、4周时随访,观察停药后症状复发情况。

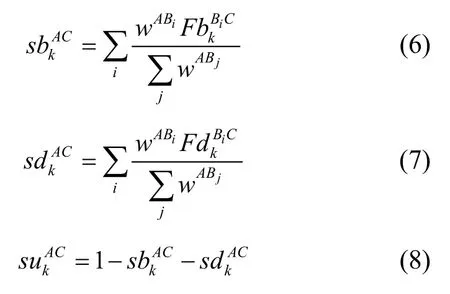

RMTM 对每个维度的特征进行推荐以提高信任收敛速度和评价精确度。当A收到推荐信息时,对推荐信息进行合成得到间接信任。A根据Bi关于C的推荐信息计算出。可能与不同,因为 Bi可能推荐虚假信息,则A对多个推荐信息合成得到对C的间接信任如下:

图2 不同参数下Beta函数的概率密度和对应的信任度量

其中,wABi是Bi的权重,表示Bi推荐信息的可信度,它的取值由4.2节中的推荐信任确定。

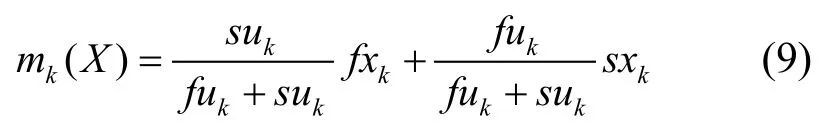

当确定了直接信任 fstk和间接信任 sndk,设计一个基本信度分配函数m对两者进行综合,综合算法基于两者的不确定性所占的比重如下:

其中,当X={N},fx=fb,sx=sb;当X={A},fx=fd,sx=sd;当 X={N, A},fx=fu,sx=su。

根据上述基本信度分配函数,节点可以计算各自的信任矩阵,实现对其他节点的多维度评价。

3.4 多维信任融合

基于基本信度分配函数,D-S证据理论提供了Dempster合并规则[14]以合并多维信任。该合并规则在冲突证据合并时存在一些不足,因而也发展了一些改进的合并规则[14],但由于其简单易用,本文仍采用该规则对多维信任进行融合。应用此合并规则的前提是被合并的证据必须是独立的,由于本文从不同维度提取相应的攻击特征来计算基本信度分配函数,它们之间满足彼此独立。

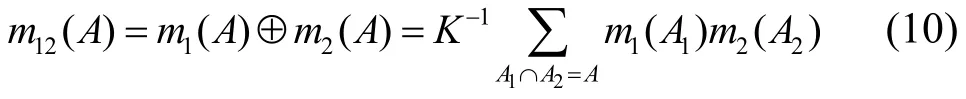

定义6 多维信任融合:设mk为第k维信任的基本信度分配函数,则当A≠∅时,对2个维度信任的融合得出网络信任的基本信度分配函数为

对n个维度信任进行融合的一般化规则为

Dempster合并规则已被证明为P完全难解问题[19],但在本文的应用场景中,识别框架只有2个互斥元素,可证明Dempster规则的计算代价是O(n)。

定理 1 Dempster合并规则在Θ={N, A},N∩A=∅的情况下的时间复杂度是O(n)。

证明

合并规则满足结合律,由数学归纳法容易证得:m1,…,n(A)=m1( A)⊕m2(A)⊕…⊕mn(A)。而2个维度信任的融合可以在常数时间完成,因此,对n个维度信任的融合m1,…,n(A)可以在n-1步完成,时间复杂度为O(n)。证毕。

可见,Dempster合并规则适用于资源有限的ad hoc网络。利用此规则对多维信任融合便得到网络信任,如1≤k≤5分别表示节点A对节点B在不合作、数据修改、数据伪造、身份扮演和资源滥用5个维度的信任评价,则利用上述规则对5个维度信任进行融合后,便可得到A对B的网络信任的综合评价

3.5 可生存决策

可生存决策的意义如下:①通过剥夺恶意节点参与网络的机会减少其对网络的影响;②提供激励机制促使节点在网络中表现正常。基于信任的决策研究成果较多[9~12,18],总体可分为基于激励[20]和基于惩罚[20]2种。本文节点决策时基于节点的网络信任,每个节点自治地进行决策,不要求一致性。当网络中大多数节点隔离了某个节点时,此节点便无法在网络中立足。

4 信任模型的入侵容忍

4.1 拒绝推荐的容忍

提取拒绝推荐的攻击特征如下:节点A记录向节点B请求推荐的数量和节点B返回的推荐信息数量,两者相减可得到节点B未返回的推荐信息数量。用返回的数量和未返回的数量分别更新Beta分布的参数α和β,并将它与其他维度的特征一起推荐给其他节点。根据式(3)~式(5)得出A对B的第6维直接信任(fb6, fd6, fu6),然后根据式(6)~式(8)得到第6维间接信任(sb6, sd6, su6)。再利用式(9)对直接信任和间接信任合成得到基本信度分配函数m6({N})、m6({A})和m6({N, A})。这样节点就可以评价其他节点是否会拒绝推荐。

为了防御拒绝推荐攻击,采用激励机制让此维信任也参与网络信任的融合,这样节点推荐诚实信息后将从中获益,从而抑制恶意节点。

4.2 恶意推荐的容忍

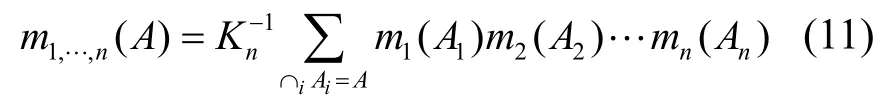

提取恶意推荐的攻击特征的方法是:基于自身信任矩阵对推荐信息进行偏离测试。

其中,threshold是偏离阈值,各节点自由选择以容忍攻击者猜测。如果推荐信息不能通过偏离测试,则丢弃,并当成负面证据更新Beta(α, β)的β参数,否则当成正面证据更新α参数。于是构造出第7维特征,然后类似于容忍拒绝推荐的方法,让其参与推荐,进而得到第7维基本信度分配函数m7({N})、m7({A})和m7({N, A})。本文将其定义为推荐信任。

定义7 推荐信任:表示对一个节点推荐信息可信度的评价,定义为恶意推荐的基本信度分配函数结果的三元组(m7({N}), m7({A}), m7({N, A}))。

式(6)和式(7)在计算间接信任时使用的比重w正是m7({N}),它表示推荐来源的可信度越高,则在计算间接信任时权重越大。

恶意推荐容忍算法的创新是:将恶意推荐的特征跟其他维度的特征一起推荐给其他节点,从而加快了推荐信任的收敛。推荐机制可以加快网络信任的收敛已得到C. Zouridaki等人[18]的证明,其对推荐信任收敛产生的影响将在仿真实验中验证。

4.3 变换身份的容忍

对于变换身份攻击,前述的基于不确定性的信任计算是很有效的惩罚机制。当攻击者变换成全新身份加入网络时为初始状态Beta(1, 1),其他节点对其的直接信任评价是(fb, fd, fu)=(0,0,1),攻击者需要花费大量精力来积累信任,如图2(d)~图2(f)所示,因此攻击者使用变换身份攻击已经没有任何意义。

4.4 叛徒攻击的容忍

当前容忍叛徒攻击的方法是引入衰退因子[21]以体现新证据在计算信任时拥有更大贡献。即在每个周期对Beta参数衰退:α=λα+r,β=λβ+s,其中λ是一个固定的衰退因子。此方法可以在一定程度上缓解叛徒攻击,但它对叛徒攻击策略的反应并不敏感,因此Sun Y L等人[17]提出动态衰退因子的思想。RMTM借鉴此思想,使用具有惩罚意义的自适应衰退因子:λk=1-mk({N})。其含义是:节点需要花费大量精力提升信任,但少量的攻击行为可导致信任急剧下降。此外,当前防御叛徒攻击的方案[17]仅作用于网络信任计算,但攻击者还可以周期地进行正常推荐和恶意推荐。为了容忍此类叛徒攻击,RMTM将自适应衰退因子作用于推荐信任的计算。

4.5 合谋攻击的容忍

RMTM从2个角度防御合谋攻击。①合谋攻击产生的根源是节点采纳了间接信任,因此 RMTM在一个节点对另一个节点直接评价的不确定很小时,则主要考虑直接信任,而间接信任所占的权重很小,这通过式(9)保证,其可以自适应地调节两者所占的比重。②合谋攻击产生的条件是多个攻击节点可以串通在一起同时给正常节点推荐信息,在基于主动推荐[20]的信任模型(如R-Reputation[21])中很容易实现此攻击,本文提出一种随机被动推荐算法,从而击破攻击者联盟。被动推荐[20]是指节点只有在收到推荐请求消息时才发送推荐信息,而没有收到请求消息就主动推荐的信息不会被接收者采纳。RMTM使用自适应随机选择确保多个合谋节点同时被选中的概率极低,从而破坏合谋攻击的条件。综上,RMTM的入侵容忍算法如下。

算法1 ComputeTrust(A, C)

5 仿真实验

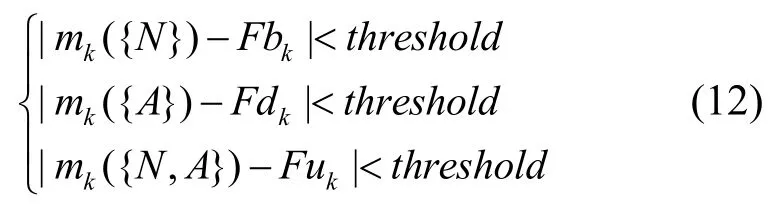

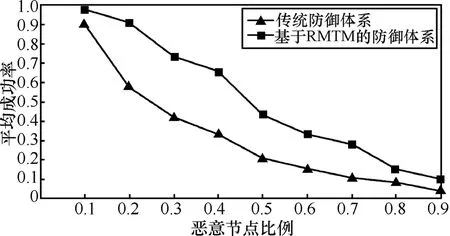

本文选用NS2作为仿真器,网络中节点总数为100,恶意节点的比例为10%~90%。RMTM模型中式(12)的参数偏离阈值threshold的取值方法是各个节点从区间[0.1,0.2]中随机选择。为了与传统防御体系比较,实现了E-Hermes[18]、TME[9]、TEAM[10]、PureTrust[11]和TEBSS[12]5个信任模型分别防御不合作、数据修改、数据伪造、身份扮演和资源滥用,通过这种方式模拟了传统防御体系,并将这些方案检测到的攻击证据提供给RMTM。仿真中通过发送各类型攻击数据包模拟发起相应类型攻击,并通过节点抵抗攻击数据包的成功率衡量网络可生存性。

5.1 防御ad hoc网络复合攻击的效果

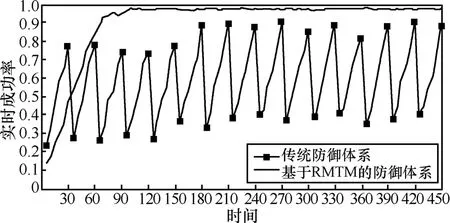

恶意节点采用复合攻击策略,其中每个阶段为30s,一个周期为 5个阶段,每个阶段只发动 5种ad hoc网络攻击中的一种。

首先比较基于 RMTM 的防御体系与传统防御体系抵抗复合攻击的平均成功率。统计在不同恶意节点比例下2种防御体系抵抗攻击的平均成功率,如图3所示,随着网恶意节点数量增多,2个体系抵抗攻击的成功率都逐渐下降,但是基于 RMTM的防御体系的下降速度明显慢于传统防御体系,如在20%恶意节点时基于RMTM的防御体系的成功率为 90.7%,而传统防御体系只有 57.5%。可见RMTM对增强ad hoc网络可生存性效果明显。

图3 抵抗攻击的平均成功率

为了分析上述现象的原因,将恶意节点比例固定为20%,分析在不同时间成功率的实时变化。结果如图4所示,在传统防御体系下实时的抵抗攻击成功率存在明显周期性,其周期与节点攻击的周期相同(150s)。每个周期分为 5个阶段,等同于攻击者的5个攻击阶段,在每个阶段内,抵抗成功率逐渐上升,但是下一个阶段,因为所有攻击者变换攻击方式,传统防御体系中的信任模型又得重新对节点进行评价。从第2个周期开始,成功率较第1周期有所上升,这是因为每个信任模型在第1周期内的某一个阶段对恶意节点积累了一定攻击证据。而基于 RMTM 的防御体系呈现上升趋势,虽然开始时抵抗攻击的成功率低于传统防御体系,但经历 2个阶段后,RMTM已经可以综合评价每个节点从而使抵抗攻击的成功率稳定在较高水平(97.8%)。

图4 抵抗攻击的实时成功率

5.2 防御信任模型自身面临攻击的效果

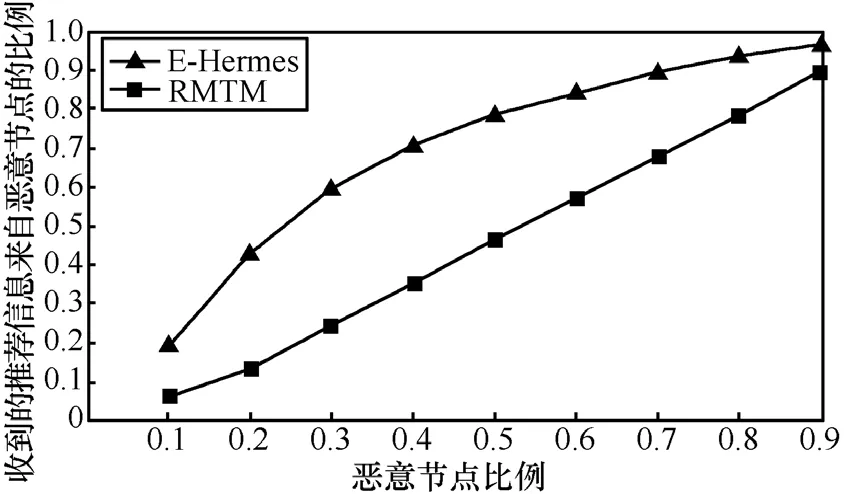

为了最大程度操纵信任模型,恶意节点采用“拒绝推荐+恶意推荐+变换身份+叛徒攻击+合谋攻击”的混合攻击方法。恶意节点随机选用上述攻击方法,合谋攻击节点互相知道对方的信息。为了将RMTM与健壮信任模型E-Hermes[18]进行比较,让攻击者只进行一种ad hoc网络攻击“不合作”。

首先分析 2种模型中正常节点接收到的推荐信息来自恶意节点的比例,如图5所示。使用E-Hermes时正常节点收到的推荐信息被恶意推荐信息占据,如在恶意节点比例为 20%时,正常节点收到的推荐信息有42.7%来自恶意节点,从而误导正常节点对其他节点的评价。而使用RMTM时只有13.5%来自恶意节点。这是因为RMTM保证了节点从推荐信任较好的节点处获取推荐信息,并使用随机被动推荐算法破坏了攻击者合谋条件,使攻击者难以合谋。

图5 正常节点接收到的推荐信息来自恶意节点的比例

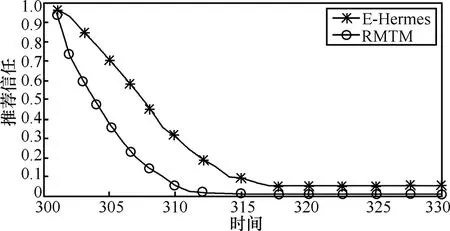

接下来,比较2个信任模型对推荐信任评价的精确度与收敛情况。选定一个恶意节点和一个阶段,选取的标准是此节点在上一个阶段推荐诚实的信息,而在此阶段推荐虚假的信息,然后分析所有正常节点在这个阶段对此节点推荐信任的评价情况。结果如图6所示,横轴表示此阶段的时间,纵轴表示正常结点对恶意节点推荐信任的评价值m7({N}),使用 RMTM,恶意节点推荐信任下降较快,大约在312s就已经收敛,而E-Hermes在322s收敛。可见,RMTM对推荐信任的特征(即第7维特征)进行推荐的机制加快了推荐信任的收敛过程,同时动态衰退因子提高了评价的精确度。

图6 推荐信任收敛情况分析

5.3 通信开销分析

此前已对RMTM所采用的Beta算法和D-S证据融合算法的空间复杂度和时间复杂度进行理论证明,这里对RMTM的通信开销进行分析。恶意节点进行5种ad hoc网络攻击,传统防御体系中部署了上述5种信任模型,与基于RMTM的防御体系的通信量进行比较,其中通信量,n表示所有跟推荐相关的数据包的数量,length(pi)表示第i个数据包的长度,单位为byte。比较结果如图7所示,其中横轴表示恶意节点的比例,纵轴C1/C2表示基于 RMTM 的防御体系的通信量与传统防御体系的通信量的比值。

图7 基于RMTM的防御体系与传统防御体系通信量比值变化

可见基于 RMTM 的防御体系的通信量小于传统防御体系,且随着恶意节点增多 C1/C2减小。原因是:RMTM对多维证据统一进行推荐,比传统防御体系中每种信任模型各自进行推荐节约通信量。

6 结束语

本文介绍了一种增强ad hoc网络可生存性的健壮多维信任模型。RMTM主要解决2个问题:综合考虑ad hoc网络的各类攻击,使用D-S证据理论建立多维信任模型实现对节点的综合评价;设计信任模型的入侵容忍算法,使 RMTM 在面临信任模型自身攻击时具有良好的健壮性。考虑到ad hoc网络中资源的稀缺性,RMTM使用轻量级算法,与传统防御体系相比,更小的通信开销可获得更大安全收益。仿真实验验证了 RMTM 可以在较少的通信开销内有效提升抵抗ad hoc网络复合攻击的成功率和容忍信任模型自身面临的攻击,从而增强了ad hoc网络的可生存性。

[1] HU Y C, PERRIG A, JOHNSON D B. Rushing attacks and defense in wireless ad hoc network routing protocols[A]. Proceedings of the 2003 ACM workshop on Wireless Security[C]. 2003. 30-40.

[2] HU Y C, PERRIG A, JOHNSON D B. Ariadne: a secure on-demand routing protocol for ad hoc networks[J]. Wireless Networks, 2005,11(1): 21-38.

[3] CARVALHO M. Security in mobile ad hoc networks[J]. IEEE Security & Privacy, 2008, 6(2): 72-75.

[4] DJENOURI D, KHELLADI L, BADACHE A N. A survey of security issues in mobile ad hoc and sensor networks[J]. IEEE Communications Surveys & Tutorials, 2005, 7(4): 2-28.

[5] MARTI S, GIULI T J, LAI K, et al. Mitigating routing misbehavior in mobile ad hoc networks[A]. Proceedings of the 6th Annual International Conference on Mobile Computing and Networking[C].2000. 255-265.

[6] BUCHEGGER S, BOUDEC J Y L. Performance analysis of the confidant protocol[A]. Proceedings of the 3rd ACM International Symposium on Mobile Ad Hoc Networking & Computing[C]. 2002.226-236.

[7] MICHIARDI P, MOLVA R. CORE: a collaborative reputation mechanism to enforce node cooperation in mobile ad hoc networks[A].Proceedings of the IFIP TC6/TC11 Sixth Joint Working Conference on Communications and Multimedia Security[C]. 2002. 107-121.

[8] OLIVIERO F, ROMANO S P. A reputation-based metric for secure routing in wireless mesh networks[A]. IEEE Global Telecommunications Conference[C]. 2008. 1-5.

[9] BALAKRISHNAN V, VARADHARAJAN V, TUPAKULA U.Subjective logic based trust model for mobile ad hoc networks[A].Proceedings of the 4th International Conference on Security and Privacy in Communication Netowrks[C]. 2008. 1-11.

[10] BALAKRISHNAN V, VARADHARAJAN V, TUPAKULA U, et al.Team: trust enhanced security architecture for mobile ad hoc networks[A]. Proceedings of the 15th IEEE International Conference on Networks[C]. 2007. 182-187.

[11] PIRZADA A A, MCDONALD C. Establishing trust in pure ad hoc networks[A]. Proceedings of the 27th Conference on Australasian Computer Science[C]. 2004. 47-54.

[12] YAN Z, ZHANG P. Virtanen T. Trust evaluation based security solution in ad hoc networks[A]. Proceedings of the Seventh Nordic Workshop on Secure IT Systems[C]. 2003. 1-14.

[13] LIMA M N, SANTOS A L, PUJOLLE G. A survey of survivability in mobile ad hoc networks[J]. IEEE Communications Surveys &Tutorials, 2009, 11(1): 66-77.

[14] SENTZ K, FERSON S. Combination of Evidence in Dempster-Shafer Theory[R]. Sandia National Labs: Technical Report SAND2002-0835,2002.

[15] MARMOL F G, PEREZ G M. Security threats scenarios in trust and reputation models for distributed systems[J]. Computers & Security,2009, 28(7): 545-556.

[16] HOFFMAN K, ZAGE D, NITA-ROTARU C. A survey of attack and defense techniques for reputation systems[J]. ACM Computing Surveys, 2009, 42(4): 1-31.

[17] SUN Y L, HAN Z, LIU K J R. Defense of trust management vulnerabilities in distributed networks[J]. IEEE Communications Magazine, 2008, 46(2): 112-119.

[18] ZOURIDAKI C, MARK B L, HEJMO M, et al. E-Hermes: a robust cooperative trust establishment scheme for mobile ad hoc networks[J].Ad Hoc Networks, 2009, 7(6): 1156-1168.

[19] ORPONEN P. Dempster's rule of combination is # P-complete[J].Artificial Intelligence, 1990, 44(1): 245-253.

[20] MARTI S, GARCIA-MOLINA H. Taxonomy of trust: categorizing P2P reputation systems[J]. Computer Networks, 2006, 50(4): 472-484.

[21] BUCHEGGER S, BOUDEC J Y L. A robust reputation system for P2P and mobile ad-hoc networks[A]. Proceedings of the 2nd Workshop on Economics of Peer-to-Peer Systems[C]. 2004. 1-6.