基于域活动目录的网络准入控制方案的研究

2010-07-25张俊贤单蓉胜

张俊贤,单蓉胜

0 引言

网络准入控制,也称为网络接入控制,是一种日趋流行的内网管理手段。它代表了主机从物理接入内网网络,到实际获得网络资源访问权力之间,所发生的认证、检验、评估、策略与控制实施等一系列过程。除了认证所需的用户信息和主机信息之外,典型的网络准入控制系统,利用主机客户端收集包括系统版本与补丁列表、杀毒软件名称与病毒库版本、防火墙软件名称和防间谍软件名称这4类信息,这些信息被用来评价主机的安全程度是否与将要访问的网络资源匹配,确保网络中的主机均达到一定程度的安全水平。

网络准入控制系统要求有个集中的数据存储、策略设置与判断的中心,为每个客户主机完成准入控制流程。为网络准入控制系统设立一台服务器是很自然地想法,但当网络环境逐渐扩大,出现多个站点的情况后,各个站点中的准入控制服务器之间如何协调,跨站点登录用户如何认证,都将成为影响网络准入控制系统在数据存储设计上所必须考虑的问题。

基于域活动目录的准入控制系统,将活动目录作为数据存储的地点,利用活动目录站点间复制机制实现同步,利用域信任模型实现跨站用户的认证,对于已经组建 Windows域环境的网络来说,增加的只有软件成本,对于尚未建立域的环境来说,也可以作为过渡的开始。

相对于域的资源访问控制手段,本系统从 VMPS协议入手,以VLAN划分的手段,隔离认证主机与未认证主机,合格主机与不合格主机,以更彻底的方式,将这些主机隔离并分类管理。

1 基于域活动目录的网络准入控制系统框架

本文所设计的网络准入控制系统,由位于主机的客户端程序、集成域控制器的管理平台以及位于活动目录中的应用目录分区3部分组成。

这3个部分中,客户端程序负责收集用户信息与主机信息,用户信息将被提交给域控制器进行验证。当通过域身份验证后,客户端将主机信息作为属性,写入AD的应用目录分区(Application Directory Partition)中对应该主机的对象中,并告知当前站点的管理平台。

图1 基于域活动目录的网络准入控制系统框架图

系统对于主机状态信息的存储,利用活动目录应用目录分区,在创建的应用目录分区下,主要存储3方面的对象:对应每个主机的主机对象、对应各安全等级所要应用的安全策略对象以及对应各个站点网络环境设置的站点对象,这些对象通过 DFS以及活动目录复制机制,实现多站点间的同步更新,使得位于各处主机上的客户端或者管理平台,能够使用统一的LDAP和ADSI接口访问这些数据。此外对于没有启用域的内网环境,通过导入帐户信息,结合客户端程序也能实现基于域的身份验证。

在本系统框架设计中,当所辖站点中某台主机客户端完成信息收集后,将主动告知管理平台。管理平台检索对应主机对象,根据属性确定其安全等级,并根据安全等级查找预设的安全策略对象,确定该主机的限制措施。同时,管理平台定时检索现有主机对象,清除过期对象。在本系统中,针对主机隔离,管理平台通过 VMPS管理模块,配置管理平台所在域控制器为本地 VMPS服务器,根据主机对象属性建立MAC-VLAN映射表,控制各交换机(client)调整MAC与VLAN划分关系,从而实现主机隔离。

对于一个新接入网络的主机,其网络准入控制流程具体来说包含以下5个步骤

1. 主机刚接入网络,此时活动目录中尚未创建主机对象,管理平台识别主机为未认证主机,将连接端口划分到默认VLAN中。

2. 默认 VLAN中的主机,只能访问域控制器和管理平台,主机客户端首先向域控制器提交用户身份信息,进行域用户身份验证,若验证失败,则无法进一步访问活动目录,主机继续处于默认 VLAN中,若通过验证,则访问站点对象,获取当前网络相关信息(管理平台的IP地址等信息),同时收集主机信息,并依照域用户权限,于活动目录中创建主机对象。完成后告知管理平台。

3. 管理平台收到客户端消息,查找活动目录中对应主机对象,评估其安全等级,查找对应的安全策略,并以此为其建立MAC-VLAN映射。对于合格主机,将被划分到不受限制的VLAN中,对于不合格主机,划分到隔离VLAN中。

4. 管理平台定时检索所有主机对象,删除离线主机的主机对象,并调整该端口VLAN。

5. 对于不合格主机,当其配置发生变化,用户重新使用客户端创建新的主机对象接受管理平台评估检查。

从以上流程可以看出,管理平台首先通过域用户身份验证,将主机分为认证与未认证主机,未认证主机直接被分配到隔离VLAN之中;对于已认证主机,再依据其主机信息,判断为合格或不合格的主机,不合格主机同样分配到隔离VLAN中。只有那些经过认证,且主机信息合格的才被划分到正常VLAN中,不受限制的访问网络。

2 动态VLAN划分

VMPS即VLAN Management Policy Server--VLAN管理策略服务器,是一种基于源MAC地址,动态的为交换机端口上分配VLAN号的方法。

当启动了 VMPS以后,VMPS服务器首先会从一个预先指定的TFTP服务器上下载MAC-VLAN映射数据库,这个数据库是一个预先写好的文本文件,包含了MAC-VLAN映射表等信息。之后VMPS服务器打开一个UDP进程来监听从交换机发来的请求,并进行处理。当 VMPS接到从交换机发来的一个合法请求后,首先是查看数据库中是否有该MAC-VLAN的映射记录。如果查找到MAC-VLAN对应项,则把对应的VLAN号发给交换机,并激活交换机端口;如果没有对应项,VMPS有两种处理方式:当VMPS处于非安全模式下,VMPS将发送fallback-VLAN(若有)给客户端或“access-denied”访问被拒绝的信息;当VMPS处于安全模式下,VMPS将发送“port-shutdown”端口关闭的信息,无论是否配置了fallback-VLAN。

图2 管理平台利用VMPS协议管理交换机VLAN划分示意图

在本系统中,管理平台使用开源 OpenVMPS管理,OpenVMPS整合了作为服务器的交换机和作为数据库的TFTP服务器,其管理模式如图2所示,并提供命令行工具生成标准的VMPS配置文件,简化了MAC-VLAN映射到VMPS配置文件的转换过程。

此时在管理平台看来,主机动态 VLAN划分与隔离的过程包含两个流程:首先一台主机接入到交换机,交换机检测到其MAC地址和接入端口号,然后把自己的ip地址、端口号、接入主机的 MAC地址送至管理平台的 OpenVMPS Daemon。OpenVMPS Daemon仅对管辖范围内的交换机进行动态 VLAN划分管理。这些配置有管理平台在启动时,从活动目录站点对象读取并初始化。对于未注册交换机,OpenVMPS Daemon直接拒绝其请求。对于已注册交换机,若 MAC地址不在本地映射表中,返回默认 VLAN(如VLAN0);若MAC地址存在于本地映射表中,则返回指定VLAN号给交换机。

当新主机通过域认证并完成主机检查后,或管理平台定时扫描主机对象,发现主机对象更新时,管理平台将根据安全策略更新本地MAC-VLAN映射表,使得OpenVMPS服务器主动调整各个交换机上主机所连接端口的VLAN配置,从而实现动态的VLAN划分与主机隔离。

3 客户端认证隔离的验证

实验环境介绍:

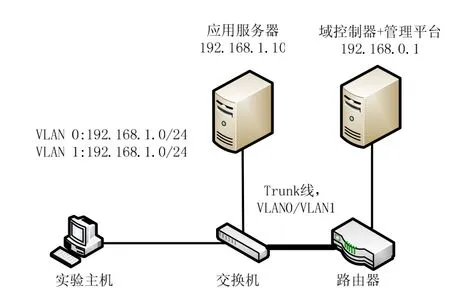

一台24口交换机,0-22端口为动态VLAN端口,可被配置为属于VLAN0或VLAN1,其中VLAN0作为未认证与隔离主机网段,VLAN1作为正常主机网段,两个VLAN均使用192.168.1.0/24的IP段,23端口静态配置为VLAN1,连接应用服务器, IP为192.168.1.10。划分动态VLAN使用的VMPS服务器配置为192.168.0,1,使用Open模式,配置fallback-VLAN为VLAN0。

路由器与交换机以 Trunk模式连接,仅设置两 VLAN到另一网段192.168.0.0/24的路由,确保两VLAN中主机均能访问IP地址为192.168.0.1的域控制器兼管理平台,同时又不能互相访问。

实验前在域控制器中导入一些域用户,实验主机上的客户端将使用这些帐户完成认证过程。

图3 实验环境网络拓扑图

验证过程:

实验主机配置IP地址为192.168.1.5,当主机首次接入交换机时,此时应用目录分区NAC下没有主机对象,管理平台 MAC-VLAN映射表为空,实验主机被分配到缺省VLAN0中,虽然看似与应用服务器一个网段,但无法ping通应用服务器。

通过运行客户端程序,实验主机向 192.168.0.1的域控制器发起 LDAP连接,使用域用户密码,访问活动目录,并在NAC分区下创建与域用户同名的活动目录动态对象,其属性包含本机MAC,主机名,访问时间,并告知管理平台。同时客户端程序作为daemon后台运行,每隔5分钟更新对应对象的访问时间属性。

管理平台程序监听自定义端口 8181,收到客户端数据包,检索NAC目录分区,发现新动态对象,检索其属性,根据MAC地址与访问时间,确定为活跃的已认证主机,更新本地的MAC-VLAN映射表,调整交换机VLAN划分,将主机所连接端口划分到VLAN1。

VLAN调整完成后,实验主机依然使用192.168.1.5,但此时与应用服务器同属VLAN1,实验主机可访问位于正常VLAN中的网络资源。

当主机关机离线,因为一台主机对应一个活动目录动态对象,在一定超时时间(较长,约30分钟)过后没有刷新将被域控制器自动删除;同时管理平台会每隔5到10分钟检查现有 MAC-VLAN映射表中的主机在活动目录中对应对象的访问时间,淘汰对象缺失或长期未更新访问时间的那些主机,删除其MAC-VLAN映射,从而更新交换机VLAN划分,关闭不被使用的端口。

4 结论

本文详细描述了基于 Windows域活动目录的网络准入控制系统,该系统通过客户端实现了与主机配置无关的域用户认证和主机信息收集,通过动态VLAN划分的方式,隔离了通过认证和未通过认证的主机,实现了内网隔离控制功能,但还需要进一步扩展全面的主机信息收集和评估机制。此外在如何充分利用活动目录以及客户端程序实现对于非域主机的策略管理、利用Windows Server系列服务器的远程VPN服务实现远程VPN接入用户的认证与隔离等方面还需要进一步扩展,从而实现一个完整的网络准入控制系统。

[1] 王国芬,李建华.用户接入控制在网络安全体系中的应用[J] .网络安全技术与应用,2005,第3期:53-55.

[2] 周益军,黄本雄.网络端点接入控制的实现[J] .计算机技术与发展,2006,第16卷,第9期:227-230.

[3] 顾尚杰,薛质.计算机通信网基础[M] .电子工业出版社.2000:31-333.

[4] 薛质,苏波,李建华.信息安全技术基础和安全策略[M] .北京:清华大学出版社,2007:4-1.

[5] Network Access Protection Platform Architecture[R] .Microsoft Corporation,2004.