基于IDS和DM的Honeypot系统的设计

2010-01-18潘立武

潘立武

(郑州大学 西亚斯国际学院,郑州 451150)

基于IDS和DM的Honeypot系统的设计

潘立武

(郑州大学 西亚斯国际学院,郑州 451150)

对一个具体的可实现蜜罐数据反馈和联动的IDS模型进行了研究,同时将数据挖掘技术引入蜜罐系统,优化和加强了蜜罐的数据价值并为IDS系统提供了有效的反馈数据。基于IDS和数据挖掘技术的新型蜜罐系统不仅有效地加强了蜜罐的诱骗功能,大大提高了蜜罐系统对目标资源的保护和对攻击数据的分析能力,而且也有效地提高了IDS的性能。

honeypot;IDS(intrusion detection systems);DM(data mining)

1 相关技术

伴随着Internet的普及与发展,黑客入侵变得越来越频繁,已经对网络安全构成了严重的威胁,而当前的大多数系统都是被动地采用一些防御技术,如入侵检测和防火墙技术等。在入侵检测常规情况下,难以检测新类型黑客攻击方法,极可能出现漏报和误报的问题;防火墙在保障网络安全方面,对病毒、访问限制、后门威胁和对于内部的黑客攻击等无法起到相应的作用,Honeypot(蜜罐)技术使这些问题有望得到进一步的解决。通过观察和记录黑客在Honeypot上的活动,人们可以了解黑客的动向、黑客使用的攻击方法等有用信息。将Honeypot与IDS结合起来,则有可能减少IDS的漏报和误报,并能用于进一步改进IDS的设计,增强IDS的检测能力。

蜜罐(Honeypot)是一个专门让黑客攻击的系统,由于它专门设计来被扫描、攻击和攻陷,然后对这些攻击活动进行监视、检测和分析,以获取黑客的信息,从而在与黑客的斗争中获得了最大的主动权,因而,其拥有很高的价值。作为一种网络安全解决方案,它的实现则主要依赖于低层网络技术的支持和运用,其中,蜜罐的主要技术有网络欺骗、数据控制和数据捕获等。

为保证计算机系统的安全,入侵检测技术(IDS)是能够及时发现并报告系统中未授权或异常现象,是一种用于检测计算机网络中具有与安全策略相违背行为的技术。入侵检测系统能够识别出任何非常规的外网和内网的活动。因而,对于入侵检测系统的良好应用,能使在入侵攻击对系统产生危害前,检测到侵入的攻击,并通过利用报警与防护系统来驱逐入侵攻击。在入侵攻击过程中,能减少入侵攻击所造成的损失。在被入侵攻击后,收集入侵攻击的相关信息,作为防范系统的知识,加入知识库内,以增强系统的防范能力。

以从海量数据中提取对用户有用的数据为目的的数据挖掘技术(Data Mining),是一项通用的知识发现技术。通过发掘技术进行的入侵检测很常见,应用在数据挖掘中的一些算法,如序列式模式分析、关联分析等来提取相关的访客行为特征,并根据这些特征生成安全事件的分类模型,应用于安全事件的自动鉴别。一个完整的基于数据挖掘的入侵检测模型要包括对审计数据的采集、数据预处理、特征变量选取、算法比较、挖掘结果处理等一系列过程。这种基于数据挖掘技术的入侵检测有两方面技术难点:第一点是如何根据实际应用的需求萃取出可以有效地反映系统特性的特征属性,以便于应用合适的算法来进行数据挖掘。第二点在于如何将挖掘结果自动地应用到实际的IDS中。随着蜜罐技术的出现和快速发展,IDS技术和数据发掘结合的安全系统,把前者融入到后者体系中去的需求越来越明显了。

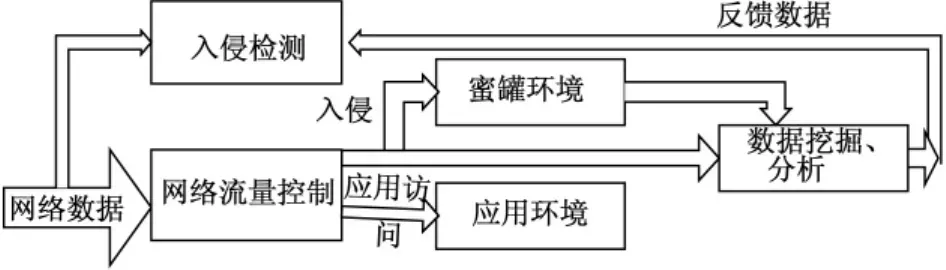

针对上述情况,本文旨在设计一种结合上述三种技术的应用设计方案。在这个环境下,蜜罐技术通过真实的网络资源为诱饵,吸引攻击者的侵入行为,一旦有入侵行为,在蜜罐环境下,入侵者将会被监视和控制。整个系统具有多功能、高交互和高效能的特点,性能远远优于其他蜜罐系统。另外,由于在IDS技术基础上提供面向IDS数据发掘的机制,因此,它对于提高 IDS检测能力起到了良好的辅助作用。系统原理可用图1表示如下:

图1 系统原理图

2 系统组成

该系统主要是由以下几部分组成:蜜网网关、IDS、数据挖掘中心、蜜罐、中心数据库,各组成部分的功能如下。

1) 蜜网网关:作为网络控制设备的蜜网网关,功能主要有以下内容:对内部 IP地址进行 NAT转换,对内部向外的非法连接,以及蜜网网关内部的主机向外的连接进行阻止,对由外部向内部的所有连接进行放行或允许,而且对应用服务器中的非工作端口数据包连接采用重定向(redirect)功能。实际过程中,是先搜集连接到应用服务器的非工作端口的数据包,然后把它们统统重定向到蜜罐主机,同时有机地结合入侵检测系统,把IDS检测到的针对用服务器的攻击数据包重定向到蜜罐主机。

2) IDS:应用共享信息库模式到本系统的入侵检测系统中,它的主要功能有:防火墙联合活动,入侵预警并修改网关控制规则,入侵预警到数据挖掘中心。

3) 数据挖掘中心:挖掘的数据源是蜜网内的网络数据和蜜罐的监视数据,进行挖掘时,如果发现有可疑和可用的数据信息,及时反馈到IDS事件信息库中。

4) 蜜罐:该蜜罐可能是基于真实或虚拟的操作系统的,进而在这些操作系统或应用服务中故意设置漏洞,引诱、等待不良访客上钩。

5) 中心数据库:这里的数据库包括对非法入侵数据的记录、攻击数据的挖掘结果、IDS事件信息库。

3 系统模块关系及主要模块设计

系统模块关系如图2所示。

图2 系统模块关系图

其中①表示网络数据访问蜜罐系统;②为网络控制策略和IDS检测后的合法访问数据交互;③表示IDS旁路侦听检测;④IDS特征库模式匹配;⑤IDS修改网关控制策略;⑥经网关重定向的入侵数据交互;⑦入侵数据交互的旁路侦听;⑧陷阱系统的监视数据发送到中心数据库;⑨数据挖掘模块在中心数据库中进行数据挖掘;⑩数据挖掘中心更新IDS特征库;(11)入侵检测引擎的预警通知数据挖掘模块。

3.1 IDS模块设计

作为本系统的关键组成部分,入侵检测系统在整个系统中扮演着对系统安全积极防御的主动角色,而且也是作为数据挖掘的训练对象的角色。当入侵行为被检测到时,它能够同时和网关、数据挖掘模块来进行联合活动 (更改网关控制规则,通知数据挖掘模块预警信息)。当存在漏报或误报时,IDS及时更新其特征库和检测模式。

IDS的通用模型将一个入侵检测系统分为以下组件:事件产生器(Event generators),用 E盒表示;事件分析器(Event analyzers),用A盒表示;响应单元(Response units),用 R盒表示;事件数据库(E-vent databases),用 D盒表示。本系统的 IDS模块在IDS通用模型基础上增加了一个事件分析器,用于对整个系统的数据进行挖掘,一个二级事件产生器,用于对陷阱系统的数据进行侦听。二级分析器不仅可以对一级分析器的误报结果进行验证,而且可以从二级事件产生器中发现一些存在的漏报事件,并进行事件数据库的更新,这种采用事后的事件分析方式不仅可以提高事件分析的准确性,也可以降低事件分析所需资源要求。本系统中的IDS模型实际上就是将事件分析多级化,将一次性的实时分析分为两级完成,从而实现系统优化效果。系统IDS模型如图3所示。

图3 系统IDS模型图

3.2 网络诱骗及控制模块设计

网络诱骗及控制模块是一个传统的包过滤网关系统,类似于包过滤防火墙。它根据策略管理进出网关的网络数据包,从而实现蜜罐系统的诱骗和控制功能。

1) 网络数据包控制:完成内网主机的NAT功能,不仅完成内网中应用服务器的地址转换,也实现蜜罐系统的虚假地址转换,允许所有的外部向内部的网络连接。这个规则主要是基于蜜罐系统的原理。为了实现蜜罐的诱骗功能,要允许尽可能多的网络入侵行为;为了防止内部主机被攻陷而威胁其他网络系统,阻止所有内网蜜罐系统对外的主动连接;结合IDS联动,将 IDS检测到的对应用服务器的攻击数据包重定向到蜜罐主机。

2) 网络欺骗:对应用服务器的非工作端口数据包连接采用重定向功能,将连接应用服务器的非工作端口的数据包统统重定向到蜜罐主机。这个规则只是粗略地判定一个连接是否是合法。当被判定为非法的连接时,该连接的数据包将被重定向到蜜罐主机。这不仅可以保护应用服务器免受攻击,而且还可以将可能的入侵者引入陷阱。这个基于端口判定的数据包重定向规则大大地增强了整个蜜罐系统的诱骗能力。当攻击者对应用服务器进行探测时,我们的系统将允许攻击者进行合法的连接和数据交互,这样可以消除攻击者的戒心。但攻击者对服务器发起扫描和漏洞探测时,网络控制的重定向功能又可以将入侵者引入陷阱系统,同时暴露给攻击者一些漏洞。这样使得攻击者很容易相信自己发现了应用服务器的漏洞,从而引诱其实施攻击行为。

3.3 陷阱系统及数据捕获模块设计

实际上,陷阱系统是一个高交互度的 Honeypot。基于蜜罐系统的研究目的和IDS数据挖掘的需要,该Honeypot不仅需要与攻击者有深入数据交互的能力,还必须能够检测到自身被攻击的能力并反馈必要的信息。在蜜罐的概念里,收集攻击者的信息和数据是蜜罐的主要作用。作为研究型蜜罐,必须提供高交互度的网络交互平台。所以,在本系统中,采用虚拟机技术,其原因主要有:虚拟机操作系统的真实度高,虚拟操作系统恢复容易,虚拟操作系统可以提供和真实操作系统同样的应用服务。所以,利用虚拟机构件的虚拟操作系统完全可以起到用同样的真实主机一样的效果。通过使用虚拟操作系统,又体现了蜜罐技术的代价优势。即使蜜罐被攻陷了,虚拟系统可以被很快地恢复而且可以收集到被攻击的数据资源,从而提供良好的数据挖掘环境。

3.4 数据挖掘模块设计

IDS数据挖掘的主要任务有检测入侵、发现异常、行为分析。采用蜜罐数据环境可以大大减轻数据挖掘面临的问题,如数据量庞大、数据来源和数据格式多样化、分析任务繁重等。数据挖掘模型如图4所示:

图4 数据挖掘模型

审计数据挖掘分析:使用数据挖掘中的数据分类、关联分析和序列模式控掘,对基于网络和基于主机的安全审计数据进行智能化的分析处理,通过提取数据本身存在的规律性,帮助系统生成入侵检测规则及建立异常检测模型。数据来源主要有:不易处理信息量有限的蜜罐主机日志;访问蜜罐主机的网络数据比较适用于检测基于网络的攻击行为;蜜罐主机的系统调用数据,检测的针对性强,准确率高。

4 总结

本系统将蜜罐技术、入侵检测技术和数据挖掘技术相结合,形成一种新型的蜜罐系统,它通过IDS监听网络数据流,并根据安全策略对服务器访问数据进行监控。识别针对服务器以及网络的攻击行为,主动将攻击者引诱到陷阱系统,并利用数据挖掘技术对捕获到的数据进行整理、分类、规则关联,从而完善IDS检测能力。

蜜罐系统大大减少了数据挖掘所要分析的数据。对于通常的网站或邮件服务器,攻击流量通常会被合法流量所淹没,而蜜罐进出的数据大部分是攻击流量。因而,浏览数据、查明攻击者的实际行为也就容易多了。同时,由于蜜罐系统自身故意存在很多漏洞,可以导致很多攻击行为,并为数据分析提供丰富的数据资源。蜜罐用自身系统去实验各种攻击行为,同时也可以预测未知攻击行为的动向。IDS在与蜜罐技术和数据挖掘的配合应用中,使IDS由一点检测到多点检测,由预先警报到事后验证。这样的联合使得IDS具有了类似机器学习的功能,提升了IDS的智能效果。

[1] 曹爱娟,刘宝旭,许榕生.网络陷阱与诱捕防御技术综述[J].计算机工程,2004,30(9):1-3.

[2] 陈飞,郭平,张敏,等.Honeypot系统研究与比较[J].后勤工程学院学报,2004(4):87-89.

[3] 宋荆汉,朱伟,李涛,等.HoneyPot系统研究[J].网络安全技术与应用,2002(1):28-30.

[4] 马艳丽,赵战生,黄轩.Honeypot-网络陷阱[J].计算机工程与应用,2003(4):165-168.

[5] 刘洪,周明君,杨大权.论网络安全的 IDS技术[J].沈阳医学院学报,2002,4(4):51-52.

A Design of Honeypot System Based on IDS and DM

PAN Li-wu

(Zhengzhou University Sias International College,Zhengzhou 451150,China)

The research is conducted in response to a concrete IDS(Intrusion Detection System)model which is capable of implementing Honeypot data feedback and action coordination.Also DM(Data Mining)is introduced into Honeypot system to optimize and enhance its data value with a purpose of offering effective feedback.The new-type Honeypot based on IDS and DM not only strengthens its trap function effectively,but also improves its ability to protect the target resource and to analyze hacked data greatly,consequently,IDS performance is enhanced in effect as well.

honeypot;IDS(intrusion detection systems);DM(data mining)

TP 393.08

A

1005-0310(2010)01-0042-04

2009-06-15

潘立武(1971—),男,河南郑州人,郑州大学副教授,系统分析师,研究方向为软件工程、GIS、软件开发。

(责任编辑 彭丹宇)