基于特征距离切尾均值的新型指纹密钥生成方法

2023-11-28贾忠田秦庆龙马莉彭立志

贾忠田,秦庆龙,马莉,彭立志

基于特征距离切尾均值的新型指纹密钥生成方法

贾忠田1,2,秦庆龙1,马莉3,彭立志1,2

(1. 济南大学信息科学与工程学院,山东 济南 250022;2. 山东省网络环境智能计算技术重点实验室,山东 济南 250022;3. 济南大学科技处,山东 济南 250022)

近年来,生物特征识别技术在访问控制领域得到了广泛应用,有效解决了身份认证过程中的口令管理问题。但传统的基于生物特征的身份认证方法需要在应用系统中保存用户的生物特征模板,容易造成用户生物特征数据的丢失和泄露。学术上主要采用两种技术路线:一是对提取到的生物特征数据进行处理,使最后正式使用或存储在数据库中的认证信息不包含原始生物特征,二是把生物特征写入智能卡并借助智能卡生成公钥密码体制的私钥。针对如何直接利用指纹特征数据构造公钥密码体制的私钥而不必依赖智能卡的问题,采用指纹细节特征提取分析的方法,对指纹稳定征点和稳定特征距离进行了详细研究。给出了稳定特征点集合、等长稳定特征点集合、密钥特征点集合以及切尾均值集合的计算方法,提出了基于特征距离切尾均值的新型指纹密钥生成方法。该方法在不存储指纹数据的条件下通过重新采集指纹即可重构指纹密钥,通过哈希函数加盐的方法实现了指纹密钥的撤销和指纹密钥的更新,解决了从指纹模糊数据到密钥精确数据的转换问题。实验表明,尝试10次重新采集指纹成功重构指纹密钥的概率达到0.735 4,尝试60次重新采集指纹重成功构指纹密钥的概率达到0.980 6。

生物特征;指纹特征点;稳定特征点;切尾均值;指纹密钥

0 引言

随着网络信息化技术的发展,网络应用系统在各个领域都得到了普遍应用,给人们的生产和生活带来了极大便利。但是,在使用这些网络应用系统时,人们经常被各种账号和口令所困扰。如何在保证用户账号安全的同时,准确且方便地对用户进行身份认证是网络应用系统必须解决的首要问题。传统的认证方法主要是通过账号与口令对用户身份进行验证[1],但是如果出现口令遗忘、泄露或者被盗等情况,就会带来用户账号丢失、冒用、盗用等诸多网络安全问题。生物特征识别[2]是近年来迅速发展起来的一种身份认证技术,它利用人与生俱来的生物特征充当身份认证时的信物凭证[3]。由于人的生物特征具备唯一性、方便性与终身不变性等特点,采用生物特征进行身份认证的方法克服了传统身份认证方案中的系列难题,逐渐成为近年来身份认证领域学术研究的热点问题[4-5]。但是,传统的基于生物特征识别的身份认证方法需要在应用系统中保存用户的生物特征模板[6-7],容易造成用户生物特征丢失或泄露。

针对上述问题,本文结合现代密码学的理论与技术,提出了指纹细节特征生成密钥的新方法。与其他现有相关文献中所提方案不同,本文方法无须在系统后台保存任何指纹模板数据,也无须客户端借助智能卡存储指纹信息,而是通过多次采集指纹并找出指纹共同细节特征的方法,直接构造密码学意义上的密钥。如果把本文提出的利用指纹细节特征生成的密钥作为公钥密码算法的签名私钥,则可以在多种应用场景下非常方便地构建基于数字签名的身份认证方案[8],而不必担心个人的指纹隐私泄露问题。本文的主要贡献如下。

1) 提出了等长稳定特征点集合、密钥特征点集合以及切尾均值集合的计算方法。

2) 提出了利用切尾均值生成原始指纹密钥的算法。

3) 给出了利用原始指纹密钥及哈希函数生成指纹密钥及密钥更新的方法。

1 生物特征加密技术研究现状

1.1 生物特征识别技术

利用生物特征识别进行身份认证的系统由注册与认证两个过程组成[3]。在用户注册时,通过传感采集设备采集用户的生物特征,利用特定的提取算法提取出生物特征数据,生成生物特征模板并保存在模板库中。当用户需要进行身份认证时,系统重新采集用户的生物特征,并且将新提取的生物特征与模板库中的生物特征模板进行对比,根据二者的相似度是否超过系统设置的阈值判断认证是否成功。

1.2 生物特征识别技术的痛点

生物特征识别技术在访问控制和身份认证等领域得到非常广泛的应用,然而生物特征识别技术也暴露出非常严重的安全问题[9]。首先,人的生物特征资源是非常有限的,如人共有10根手指,即使在没有任何指纹信息丢失或者泄露的情况下,最多有10次更新不同手指指纹的机会,无法满足身份认证系统需要定期更新认证凭据的要求。其次,保存在模板数据库中的生物特征模板,极易成为被攻击的目标,任何对生物模板的篡改或者盗窃,都会使采用生物特征识别进行认证的方法失去作用[10]。

1.3 相关工作

对于上述安全漏洞的学术研究主要集中对生物特征模板数据的保护上,而且多数研究都是根据Tomko[11]提出的“生物特征加密”技术对生物特征模板数据进行保护。李鹏等[12]利用UNIX操作系统登录口令加密存储的例子清楚地阐明了这种保护方法的基本原理,但同时指出生物特征不能直接像UNIX操作系统那样直接使用哈希函数进行加密。2004年,Uludag等[13]总结了几种把密钥与存储在数据库中的生物识别模板进行整体绑定的算法[14-18],他们认为相关研究应该关注怎样提高单个生物识别匹配器的准确性,以及设计有效的多生物识别策略,保证生物特征的模糊性与密码学的准确性处于相对平衡的状态,这是很多生物特征加密技术研究的重点问题。

随着相关研究在生物特征加密领域不断推进,各式各样的生物特征加密算法不断被提出。文献[19-20]研究了这些加密算法的特点,把它们分成了3类,即生物特征加密系统、可撤销生物特征以及生物特征认证协议。文献[12]通过对各种生物特征加密算法分析研究,归纳出一个较为理想的生物特征加密算法的基本要求,在某种程度上对于生物特征加密算法研究起到了较好的指导作用。

2009年,罗成行等[21]提出了一种基于指纹和智能卡的密钥封装方案,其基本思想是将指纹特征数据处理后与随机生成的密钥联合编码,再用智能卡存储编码后的结果。因为这种方案不需要存储指纹模板,只需要存储一串具有纠错能力的字符串,所以具有较高的安全性。2010年,陈开志等[22]提出了一种基于BioHashing和Fuzzy Commitmen密钥绑定的双重可删除指纹模板(DCFT)方法,使得最后存储在指纹模板数据库中的信息同样不需要原始指纹特征信息。虽然该方案使用Fingercode算法而导致图像识别存在一些缺陷,但是该方案证明这种基于BioHashing和Fuzzy Commitmen密钥绑定的指纹模板研究方法是可行的。2012年,Sheng等[23]提出一种通过指纹图像中方向场值生成密钥的方法,虽然该方案不需要保存生物特征模版,但是辅助生成密钥比特的随机序列仍然无法摆脱存储卡或者中心数据库。2015年,张宁等[20]对目前国际上主流的生物特征加密方法进行了归纳整理,阐述了各种方法的优劣, 为该领域的后续研究提供了参考。2016年,高莹等[24]提出了一种更高效的指纹特征加密方案,该方案从模糊身份加密出发,构造一种新的模糊身份加密算法,在此基础上借助密钥共享算法构造了双阈值的指纹生物特征加密方案。2021年,Wang等[25]提出了基于特征距离与生成区间的指纹密钥生成算法,该算法基于指纹特征距离,利用生成区间机制以及可变区间编码生成用户指纹密钥,实现了指纹数据的容错性与指纹密钥的可撤销性。此算法不需要存储指纹特征数据、指纹特征点模板,但仍需借助存储介质保存生成区间及其对应码字。2021年,张翔宇等[26]提出一种基于指纹识别的跨域认证方案,该方案利用区块链的分布式和不易篡改的特性,将辅助恢复值写入全局账本,从而解决了现有跨域认证方案的一些安全和隐私问题。该方案能够有效抵御伪造和字典攻击等安全威胁,同时保护用户的隐私和提供高效的跨域认证服务。虽不需智能卡存储辅助信息,但算法复杂度较高且不具有可再生性。2022年,Elsadai等[27]未使用传统的Gabor小波和滤波器,而是采用机器学习方法将指纹模板分类为数字特征,将Base 64编码器应用于归一化指纹图像,同时采用内部区块链,以分布式数据库的形式实现所有安全服务。这种方案侧重于在指纹识别中使用深度学习方法,以及对基于用户数据生成的区块链进行实验,启示了未来研究方向。

综上所述,对于生物模板数据保护的一个有效解决方案是通过各种手段对提取到的生物特征数据进行处理,使得最后正式使用或存储在数据库中的认证信息不包含原始生物特征。这样,即使这些认证信息不慎丢失或泄露也可及时地撤销与更新。

2 新型指纹密钥生成方法

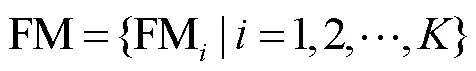

本节详细讨论本文提出的新型指纹密钥生成方法[28]。为讨论方便,本文用同一个手指的幅指纹图像为例进行论述。

2.1 指纹图像的预处理

其中,横坐标和纵坐标表示特征点在指纹图像中的像素坐标。特征点类型包括端点、交叉点、中心点等,可作为辅助信息进行指纹匹配。方向场表示特征点周围指纹纹理的走向,可以用于旋转指纹图像,使得特征点方向保持一致,从而提高指纹匹配的准确性。特征点的横坐标、纵坐标、特征类型和方向场共同作为“属性”,来实现指纹图像的匹配和识别。

2.2 确定稳定特征点集合

算法1 确定稳定特征点集合

//征点集合中的特征点逐个进行匹配

}

}

}

}

2.3 构造密钥特征点集合

经过以上步骤得到的密钥特征点集合具有相同的元素个数,即每个密钥特征点集合包含相同数量的特征点,特征点在集合中按照标签值从小到大的顺序排列,而且包含一个特殊的特征点,即最佳中心点。

算法2 等长稳定特征点集合构造

}

}

}

}

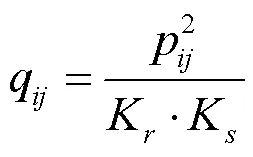

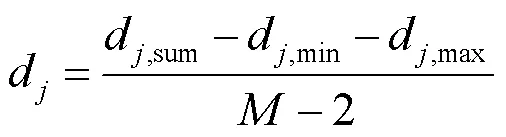

2.4 特征距离计算

切尾均值生成如图1所示,,,,得到切尾均值集合。

Figure 1 Trim mean generation

2.5 原始指纹密钥生成

原始指纹密钥生成算法如算法3所示,包括以下步骤。

步骤2 将个位数为零的切尾均值分别除以10,得到只保留10进位以上的整数。

步骤3 将每个十进制数依次转化为二进制数。

步骤4 截取二进制数据右边的bit,不足bit的,在左边用“0”补齐。

算法3 原始指纹密钥生成算法

输出 原始指纹密钥BK

}

}

2.6 安全性分析

HK=Hash(BK||Salt) (3)

3 实验

3.1 实验方案

假设每个参与测试的志愿者都采集了同一手指的8幅指纹图像,指纹密钥生成实验方案如下。

步骤4 按照2.4节阐述的方法计算每个密钥特征点集合最佳中心点与其他特征点的欧几里得距离,前5个集合的计算结果如图2中的第3个表单所示。

步骤7 按照式(3)生成指纹密钥HK,如图2中的第7个表单所示。

图2 生成指纹密钥(摘要值)

Figure 2 Generate fingerprint key (digest value)

3.2 实验过程

实验过程中,本文召集了155位志愿者进行实验。首先,按照3.1节所述实验方案为每人生成一个指纹密钥,并让每人使用自己的指纹密钥加密明文数据,保存明文−密文对。然后,使用如图2所示的测试系统重新按照3.1节所述实验方案多次尝试生成指纹密钥,使用新生成的指纹密钥解密自己的密文,如果能够恢复出已保存的明文数据,证明测试系统成功重现了加密时所用的指纹密钥,记录并统计155位志愿者的测试数据。

3.3 实验分析

图3 参数阈值Δd对密钥重现率的影响

Figure 3 The impact of parameter threshold Δon the reconstruction rate of the key

图4 参数阈值Δθ对密钥重现率的影响

Figure 4 The impact of parameter threshold Δon the reconstruction rate of the key

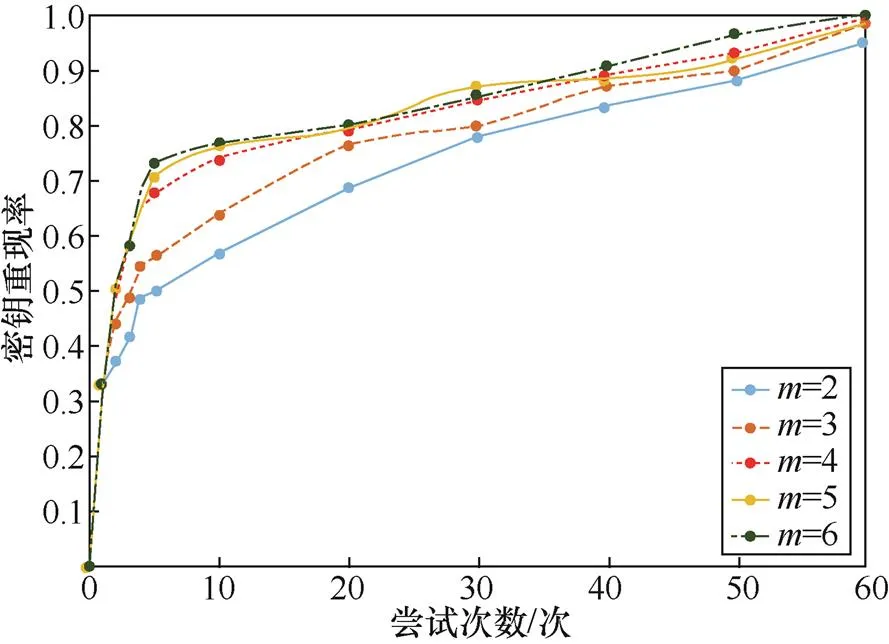

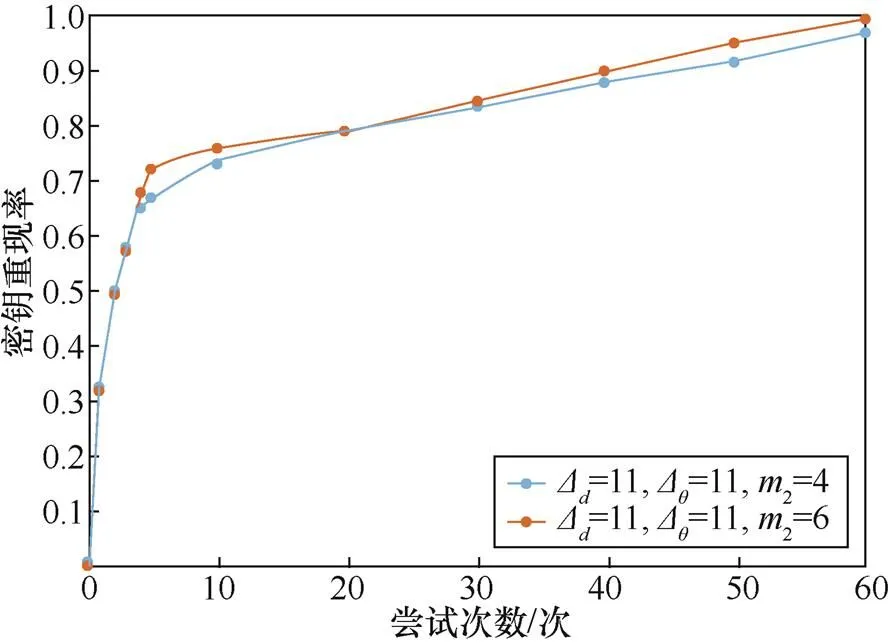

再次,讨论重复选取次数参数阈值,由于每次选取5个稳定特征点集合的事件都是独立的,为了保证多次选取的稳定特征点集合尽可能覆盖全部的稳定特征点集合,这里的重复选取次数参数阈值不应太小,但是考虑到系统的执行效率,该参数也不宜过大。图5展示了参数阈值对密钥重现率的影响,从图5可以看出,当重复选取次数参数阈值=4时能够获得最优实验效果。

图5 参数阈值m对密钥重现率的影响

Figure 5 The impact of parameter thresholdon the reconstruction rate of the key

综上,为实现最佳效果,上述参数的最优取值应是Δ=11、Δ=14、=4。如图6所示,在155组×100次共计15 500次实验尝试中,尝试次数少于10次能成功重现指纹密钥的概率为0.735 4,尝试次数多于60次仍未成功的比例为0.019 4,即尝试60次能实现指纹密钥重现率为0.980 6。因此,实验证明本文所提指纹密钥生成算法能够提供一个良好的指纹密钥重现率。

图6 尝试次数及所占比例

Figure 6 Number and percentage of attempts

4 结束语

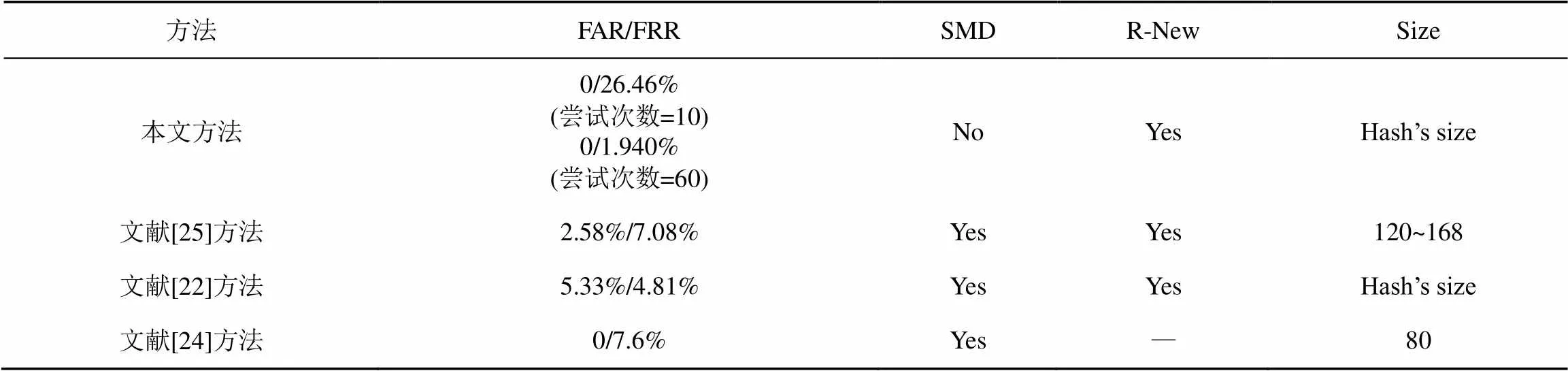

本文提出了一种全新的指纹密钥生成方法,该方法只需通过重新采集指纹即可重构指纹密钥,有效地解决了指纹密钥生成无法脱离预存指纹特征数据的热点问题。另外,通过加盐的方法可以实现指纹密钥的撤销和指纹密钥的更新。实验表明,本文提出的指纹密钥生成方法在10次尝试生成密钥的条件下,指纹密钥的成功重现率达到0.73以上,尝试60次能实现指纹密钥重现率达到0.980 6。基于存储介质的密钥生成方法比较如表1所示,本文提出的密钥生成方法具有更低的FAR(false acceptance rate)、较低的FRR(false rejection rate)和密钥长度仅依赖于哈希值等优势。

表1 基于存储介质的密钥生成方法比较

本文实验过程中用到的指纹图像在采集时,对于指纹质量具有较高要求(使用ZKTecoLive20R光学指纹采集器),实际应用时需要改进指纹的采集方法,进一步提高指纹图像的质量。由于本文采用了全新的密钥生成方法,与目前广泛使用的生物特征密钥绑定机制相比,本文方法在单次密钥生成的重现率、拒识率等指标上存在不小的差距,在实际应用中借助多次重复尝试的方式进行。但是随着指纹采集技术的不断进步,特别是3D指纹识别技术研究发展,本文提出的从模糊指纹数据到精确密钥数据研究方法,能够为生物特征密钥的研究提供一个新思路。未来研究工作重点是探索3D指纹的密钥生成方法,降低密钥重现所需要的重复次数。

[1] LAMPORT L. Password authentication with insecure communication[J]. Communications of the ACM, 1981, 24(11): 770-772.

[2] JAIN A, ROSS A, PRABHAKAR S. An introduction to biometric recognition[J]. IEEE Transactions on Circuits and Systems for Video Technology, 2004, 14(1): 4-20.

[3] JAIN A, HONG L, PANKANTI S. Biometric identification[J]. Communications of the ACM, 2000, 43(2): 90-98.

[4] RUI Z, YAN Z. A survey on biometric authentication: toward secure and privacy-preserving identification[J]. IEEE Access, 2018, 7: 5994-6009.

[5] SABHANAYAGAM T, VENKATESAN V P, SENTHAMARAK. A comprehensive survey on various biometric systems[J]. International Journal of Applied Engineering Research, 2018, 13(5): 2276-2297.

[6] RIAZ N, RIAZ A, KHAN S A. Biometric template security: an overview[J]. Sensor Review, 2017, 38(1): 120-127.

[7] SARKAR A, SINGH B K. A review on performance, security and various biometric template protection schemes for biometric authentication systems[J]. Multimedia Tools and Applications, 2020, 79(37): 27721-27776.

[8] KHOLMATOV A, YANIKOGLU B. Identity authentication using improved online signature verification method[J]. Pattern Recognition Letters, 2005, 26(15): 2400-2408.

[9] PRABHAKAR S, PANKANTI S, JAIN A. Biometric recognition: security and privacy concerns[J]. IEEE Security &Privacy. 2003, 1(2): 33-42.

[10] RATHA NK, CONNELL J, BOLLE R. An analysis of minutiae matching strength[C]//International Conference on Audio and Video-Based Biometric Person Authentication. 2001: 223-228.

[11] TOMKO G, SOUTAR C, SCHMIDT G. Fingerprint controlled public key cryptographic system[P]. US5541994, 1996-7-30.

[12] 李鹏, 田捷, 杨鑫, 等. 生物特征模板保护[J]. 软件学报, 2009, 20(6): 1553-1573.

LI P, TIAN J, YANG X, et al. Biometric Template protection[J], Journal of Software, 2009, 20(6): 1553-1573.

[13] ULUDAG U, PANKANTI S, PRABHAKAR S, et al. Biometric cryptosystems: issues and challenges[J]. Proceedings of the IEEE, 2004, 92(6): 948-960.

[14] DAVIDA G, FRANKEL Y, MATT B. On enabling secure applications through off-line biometric identification[C]//IEEE Symposium on Security and Privacy. 1998: 148-157.

[15] JUELS A, SUDAN M. A fuzzy vault scheme[J]. Designs, Codes and Cryptography, 2006, 38(2): 237-257.

[16] JUELS A, WATTENBERG M. A fuzzy commitment scheme[C]// The 6th ACM conference on Computer and Communications Security. 1999: 28-36.

[17] SOUTAR C, ROBERGE D, STOIANOV A, et al. Biometric encryption using image processing[J]. Optical Security and Counterfeit Deterrence Techniques II, 1998, 3314: 178-188.

[18] VERBITSKIY E, TUYLS P, DENTENEER D, et al. Reliable biometric authentication with privacy protection[C]//Proc 24th Benelux Symposium on Information Theory. 2003: 19.

[19] RATHGEB C, UHL A. A survey on biometric cryptosystems and cancelable biometrics[J]. EURASIP Journal on Information Security, 2011, 2011(1): 1-25.

[20] 张宁, 臧亚丽, 田捷. 生物特征与密码技术的融合——一种新的安全身份认证方案[J]. 密码学报, 2015, 2(2): 159-176.

ZHANG N, ZANG Y L, TIAN J. The integration of biometrics and cryptography——a new solution for secure identity authentication[J]. Journal of Crypto logic Research, 2015, 2(2): 159-176.

[21] 罗成行, 杨得新, 杨波. 一个基于指纹和智能卡的密钥封装方案[J]. 信息安全与通信保密, 2009 (8): 338-340.

LUO X C,YANG D X,YANG B. A key encapsulation scheme based on fingerprint and smartcard[J]. Information Security and Communication Privacy, 2009 (8): 338-340.

[22] 陈开志, 胡爱群, 宋宇波, 等. 基于BioHashing和密钥绑定的双重可删除指纹模板方法[J]. 高技术通讯, 2010, 20(11): 1115-1120.

CHEN K Z, HU A Q, SONG Y B, et al. A dual cancellable fingerprint template method for securing the original finger print biometric in formation based on BioHashing and key bindings[J]. High Technology Letters, 2010, 20(11): 1115-1120.

[23] SHENG W, HOWELLS G, FAIRHURST M, et al. Reliable and secure encryption key generation from fingerprints[J]. Information Management & Computer Security, 2012, 20(3): 207-221.

[24] 高莹, 郑长春, 张凯, 等. 更高效的指纹生物特征加密[J]. 密码学报, 2016, 3(2): 157-170.

GAO Y, ZHENG C C, ZHANG K, et al. More efficient fingerprint biometric encryption. Journal of Cryptologic Research. 2016, 3(2): 157-170.

[25] WANG P, YOU L, HU G, et al. Biometric key generation based on generated intervals and two-layer error correcting technique[J]. Pattern Recognition, 2021, 111: 107733.

[26] 张翔宇. 基于指纹识别的认证方法研究[D]. 北京: 北京邮电大学, 2021.

ZHANG X. Research on authentication method on fingerprint recognition[D]. Beijing: Beijing University of Posts and Telecommunications, 2021.

[27] ELSADAI A, ADAMOVIĆ S, ŠARAC M, et al. New approach for fingerprint recognition based on stylometric features with blockchain and cancellable biometric aspects[J]. Multimedia Tools and Applications, 2022, 81(25): 36715-36733.

[28] 贾忠田, 马莉, 秦庆龙, 等. 一种指纹密钥生成方法、系统、介质及设备[P]. 山东省: CN115720170A, 2023-02-28.

JIA Z, MA L, QIN Q. A method, system, medium and device for fingerprint key generation[P]. Shandong Province: CN115720170A, 2023-02-28.

[29] ALILOU V. Fingerprint matching: a simple approach[EB].

Novel fingerprint key generation method based onthe trimmed meanof feature distance

JIA Zhongtian1,2,QINQinglong1, MA Li3, PENG Lizhi1,2

1. School of Information Science and Engineering, University of Jinan, Jinan 250022, China 2. Shandong Provincial Key Laboratory of Network Based Intelligent Computing, Jinan 250022, China 3. Science and Technology, University of Jinan, Jinan 250022, China

In recent years, biometrics has become widely adopted in access control systems, effectively resolving the challenges associated with password management in identity authentication. However, traditional biometric-based authentication methods often lead to the loss or leakage of users’ biometric data, compromising the reliability of biometric authentication. In the literature, two primary technical approaches have been proposed to address these issues. The first approach involves processing the extracted biometric data in a way that the authentication information used in the final stage or stored in the database does not contain the original biometric data. The second approach entails writing the biometric data onto a smart card and utilizing the smart card to generate the private key for public key cryptography. To address the challenge of constructing the private key of a public key cryptosystem based on fingerprint data without relying on a smart card, a detailed study was conducted on the stable feature points and stable feature distances of fingerprints. This study involved the extraction and analysis of fingerprint minutiae. Calculation methods were presented for sets of stable feature points, sets of equidistant stable feature points, sets of key feature points, and sets of truncated means. Based on the feature distance truncated mean, an original fingerprint key generation algorithm and key update strategy were proposed. This scheme enables the reconstruction of the fingerprint key through re-collecting fingerprints, without the need for direct storage of the key. The revocation and update of the fingerprint key were achieved through a salted hash function, which solved the problem of converting ambiguous fingerprint data into precise key data. Experiments prove that the probability of successfully reconstructing the fingerprint key by re-collecting fingerprints ten times is 0.7354, and the probability of reconstructing the fingerprint key by re-collecting fingerprints sixty times is 98.06%.

biometric, fingerprint features points, stable features points, trimmed mean, fingerprint key

The National Natural Science Foundation of China(61972176), Shandong Natural Science Foundation(ZR2022MF264), Science and Technology Project of University of Jinan(XKY1931)

贾忠田, 秦庆龙, 马莉, 等. 基于特征距离切尾均值的新型指纹密钥生成方法[J]. 网络与信息安全学报, 2023, 9(5): 178-187.

TP39

A

10.11959/j.issn.2096−109x.2023073

贾忠田(1972−),男,山东聊城人,济南大学副教授,主要研究方向为密码学与网络安全。

秦庆龙(2001−),男,山东德州人,主要研究方向为生物特征识别与信息安全。

马莉(1979−),女,山东乳山人,济南大学讲师,主要研究方向为数据挖掘与信息安全。

彭立志(1975−),男,湖南永州人,济南大学教授,主要研究方向为人工智能与网络安全。

2023−03−23;

2023−08−18

贾忠田,ise_jiazt@ujn.edu.cn

国家自然科学基金(61972176);山东省自然科学基金(ZR2022MF264);济南大学科技计划(XKY1931)

JIA Z T, QIN Q L, MA L, et al. Novel fingerprint key generation method based on the trimmed mean of feature distance[J]. Chinese Journal of Network and Information Security, 2023, 9(5): 178-187.