电力数据共享抗合谋攻击算法设计

2023-08-02邹云峰刘云鹏于鹏飞

单 超,邹云峰,刘云鹏,于鹏飞

(1.国网江苏省电力有限公司营销服务中心,江苏 南京 210019;2.国网智能电网研究院有限公司,江苏 南京 210037)

0 引言

随着信息技术的不断发展,海量数据的利用价值逐渐明显[1-3]。电网企业在运营过程中逐渐积累了海量的数据[4]。这些数据的存在能够帮助电网企业不断优化自身运营水平,并反映当前电网运行情况。因此,向其他领域共享电力数据能够帮助电力企业进行资源调整[5-6]。但在电力数据共享过程中,如何安全、不丢失地传输数据是现阶段需要研究的问题。目前,较多学者针对数据传输过程中的抗攻击能力进行了研究。陈晋音等[7]研究了深度学习人脸识别系统的对抗攻击算法,但该算法的水印篡改率相对较高。周文等[8]研究了面向低维工控网数据集的对抗样本攻击算法,但该算法在遭到缩放攻击时的攻击检测概率较低。数字水印是现阶段已逐渐应用于各领域的产品版权保护技术。该技术能够有效保护产品的数字形式,通过标识产品的认证信息以及保护信息等形式,保护数据免受网络攻击。

基于数字水印技术的优势,本文研究了1种电力数据共享抗合谋攻击算法。该算法通过嵌入与抽取数字水印保障电力数据共享过程中的安全性,并通过抗合谋攻击的聚集协议确保电力数据共享时的抗合谋攻击能力,从而提高电力数据分享的安全性。

1 算法设计

1.1 基于自适应技术的盲数字水印算法

基于自适应技术的盲数字水印算法能够通过自适应技术对嵌入强度进行调整,使其具备更高的稳定性。因此,本文利用该算法实现电力数据的水印嵌入。

1.1.1 嵌入算法

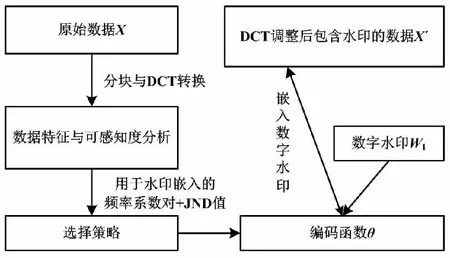

为实现自适应盲数字水印算法的嵌入,本文设计的水印嵌入算法逻辑如图1所示。

图1 水印嵌入算法逻辑框图

图1中,在离散余弦变换(discrete cosine transform,DCT)域内,通过自适应技术实现数字水印嵌入数据在抵御攻击时的稳健性存在一定的差异。因此,原始数据、DCT后包含数字水印的数据分别为X、X′。

水印算法实现步骤如下。

①数据特性与可感知度分析。水印算法将原始数据划分为8×8大小的块状,并通过DCT进行调整。调整后,水印算法对每块进行数据特征与可感知度分析。数据特性分析是为了找到频率系数r2,r3,...,rf。该系数通常作为载体被嵌入水印。其中,f∈(1,64)。由于在分布系数(distribution coefficient,DC)中进行调整时数据质量会下降,故水印透明性较差。为使嵌入水印的透明性与强度效果能够更加匹配,本文选取自适应技术对数字水印算法的强度与透明性功能进行调整[9]。同时,通过可感知度分析方法,可以得到嵌入数字水印的电力数据的最小可觉察误差(just noticeable difference,JND)值。JND值为单个载体系数能够承受的修改数据质量的最大修改值。通过JND值能够修改嵌入的强度。为简便表达,本文设JND值为J、数据块为bm、bm块中r频率系数值为Xbm,r、Xbm,r系数中获取的JND值为Jbm,r。

Jbm,r≈max[Cbm,r|Ebm,r]

(1)

式中:Cbm,r为对比度隐藏的可感知阈值。

通过式(2)对Cbm,r进行计算:

(2)

计算Cbm,r相邻8个系数后获取的熵值为Ebm,r,且Ebm,r可近似为:

Ebm,r≈Xbm,r-ubm,rqr

(3)

式中:qr为频率系数r内相应量化矩阵内的系数。

(4)

式中:Round()通常为取整函数。

②选择策略。本文采取选择策略搜寻最佳系数,并进行数字水印嵌入。通过选择策略挑选系数值近似相等或完全相等的系数对。已选出的系数对需满足∑[rbm,i,rbn,j]=[Xbm,ri,Xbn,rj(…),….]及Xbm,ri=Xbn,rj或Xbm,ri≈Xbn,rj这2个条件,且在某系数对集合中只能出现1次该系数对中的某个系数值。

③编码函数θ。本文通过Zigzag排列初始数字水印顺序,获取二值数字水印序列W1={a1,a2,a3},并通过编码函数θ编码该序列。θ(i)∈{↑,↓}。若0的位置与函数θ内的↑位置相对应,1的位置与函数θ内↓的位置相对应,则通过函数θ能够完成二值序列{01101…}向符号序列{↑↓↓↑↓…}的转换。转换后,通过式(5)可实现水印嵌入。

(5)

式中:i和j为频率系数的编号。

1.1.2 抽取算法

水印抽取算法的实质是水印嵌入算法的逆过程。通过以下步骤可实现电力数据数字水印的抽取。

① 从已加密的存储文档内抽取已嵌入水印的频率系数对∑{rbm,i,rbn,j}和编码函数θ;通过分块形式处理已嵌入水印的数据[10],采用DCT调整分块数据;通过θ确定水印数值,并采用式(6)抽取数字水印:

(6)

②计算已抽取水印的归一化相关系数(normalized correlation,NC)值。若NC值小于0.75,则水印认定为无效;若大于等于0.75,则水印视为有效。

1.2 量化测量模型设计

为提升数字水印电力数据的抗合谋攻击能力,本文设计了1种数据量化测量模型。模型具体实现过程如下。

①设能够保障水印数据的抗攻击能力聚集协议为f、已添加水印的数据为n。n存储在共享节点vi中。若最少可通过k个节点的合谋才能采集ni,那么节点vi中添加的水印数据ni具有抗攻击性能,协议f内节点vi的抗合谋攻击能力为R(vi)=k。

②{v1,v2,…,vN}为包含水印数据节点的集合。R(f)为协议f的抗合谋攻击能力,具体为:

(7)

需要注意的是:步骤①表示当出现合谋攻击时,每个包含水印的共享数据的安全状态;步骤②表示保护数字水印数据聚集协议抗合谋攻击能力的正常状态[11]。

1.3 Smart聚集协议

发送者与接收者的抗合谋攻击能力均会因扰动数据的出现而得到提升。因此,本文考虑1.2节获取的数字水印数据抗合谋攻击能力R(f),构建抗合谋攻击的Smart数据聚集协议,并通过该协议实现电力数据的抗合谋攻击。每2个节点之间能够生成具备共享能力的密钥。通过该密钥可以保障电力数据共享过程中数据传输的安全性。依据电力数据共享需求,本文设从全部节点协商出的节点抗合谋攻击能力R(f)的下限为L,则协议完成后需保证L的值小于每个节点的抗合谋攻击能力。其具体步骤如下。

①发起查询。设节点的私有数据为s0,且s0=0。向

②扰动阶段。设初始加密节点Ri=φ、si=ni。当获取

2 仿真测试

试验将本文算法应用至某电力系统中,并选取文献[7]算法和文献[8]算法进行对比,以测试不同算法应用下系统内的电力数据共享抗合谋攻击能力。

本文分析每种算法在不同抽取数据比例情况下数据中的水印完整性,得到如图2所示的不同算法水印完整性对比结果。

图2 不同算法水印完整性对比结果

由图2可知:当随机抽取数据比例为5%时,3种数据的水印完整性均在50%以下;当数据抽取比例为45%时,3种算法的平均水印完整性达到最高点。文献[7]、文献[8]算法的平均水印完整性分别为58%、44%,而本文算法的平均水印完整性最高为89%。本文算法在任何数据抽取比例下均能够保持最高的平均水印完整性。因此,本文算法所嵌入的数字水印更加完整。

本文分析在添加1%与3%椒盐噪声情况下不同算法的水印篡改率。不同算法水印篡改率分析结果如图3所示。

图3 不同算法水印篡改率分析结果

由图3可知,当存在1%椒盐噪声时,与另外2种算法相比,本文算法的水印篡改率始终最低。当存在3%椒盐噪声时,另外2种算法受到噪声影响。文献[7]算法篡改率波动幅度最高。文献[8]算法波动幅度居中。本文算法未受到椒盐噪声含量的影响,其水印篡改率始终保持最低的状态。由此可知,本文算法所嵌入的水印较不容易被篡改。

本文分析本文算法在遭到数据裁剪、数据增点、随机删点攻击时的攻击检测概率。不同攻击检测概率分析结果如图4所示。

图4 不同攻击检测概率分析结果

由图4可知,当数据遭到不同方式攻击时,数据压缩比逐渐增加。这会使攻击检测概率逐渐下降。在3种攻击方式中:数据裁剪最低检测概率为93%;数据增点最低检测概率为89%;随机删点最低检测概率为84%。但经过3种攻击算法攻击后,本文算法始终能够维持80%以上的检测概率。因此,本文算法能够有效实现攻击检测。

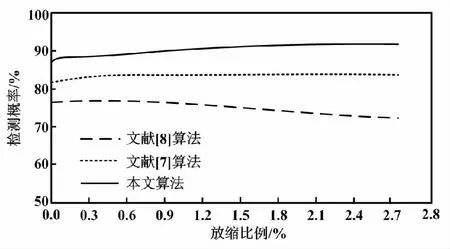

本文分析数据遭到放缩攻击后不同放缩比例下每种算法的攻击检测概率。不同放缩比例下攻击检测概率分析结果如图5所示。

图5 不同放缩比例下攻击检测概率分析结果

由图5可知,当数据遭到放缩攻击时,3种算法的攻击检测概率均会逐渐改变。其中:文献[8]算法的攻击检测概率从75%下降至74%;本文算法与文献[7]算法的攻击检测概率均未随着放缩比例的变化发生较大改变,但文献[7]算法的攻击检测概率始终低于本文算法。由此可知,本文算法在放缩攻击下依然能保持较高的检测概率。

3 结论

本文在数字水印技术的支持下,研究了电力数据共享抗合谋攻击算法。本文通过数字水印嵌入与抽取算法实现电力数据的加密,通过抗合谋攻击的Smart聚集协议,实现已嵌入数字水印电力数据的抗合谋攻击。通过试验验证,该算法的抗攻击性能明显高于其他算法,能够有效实现电力数据共享的抗合谋攻击。后续研究可依据现有的数字水印设计基础,构建更加完善、安全的数据共享抗合谋攻击算法,从而更加有效地保证电力数据在共享过程中的安全性。