战术环境下基于边缘计算的访问控制方案*

2022-10-23郭凯阳韩益亮吴日铭

郭凯阳,韩益亮,吴日铭,王 超

(武警工程大学,西安 710086)

0 引言

随着终端设备和数据量日益增多,云计算存在的时延和拥塞问题迫切需要解决,2011 年雾计算作为一种新型的计算范式应运而生。雾计算是云计算的延伸,更趋于网络的边缘。而边缘计算和雾计算是两种非常相似的技术,都是试图减少和云端之间的数据传输,降低成本,减少延迟,提高服务质量。不同的是雾计算偏重于节点之间的联结,而边缘计算更强调单独节点,注重“局域网处理能力”。

随着无人机、穿戴设备及其他智能终端在军事领域的广泛应用,智能化战争不再遥远。雾计算和边缘计算可以弥补云计算在恶劣战场环境中无法提供服务的缺点、和更方便应用于小范围的战术行动中而受到关注,美军给这种针对战术环境的云服务命名为“战术薄云”和“微云”,其原理都是通过一个更贴近战场环境的小型网络向终端提供数据服务,辅助完成战术行动,达到一定军事目的。

要想将边缘计算真正安全地应用到战场环境中,必须要考虑数据的安全问题,目前边缘计算在民用领域的讨论和研究较多,由于军事斗争的特殊性和军事任务的多样性,针对战场环境下边缘计算研究的公开资料相对较少,本文聚焦战场环境的数据安全问题,针对小规模的战术行动,基于单一节点的边缘计算将属性加密技术和国密SM4 算法相结合,提出了一种战术环境下的数据访问控制方案,主要创新有:1)提供了一种战术环境下安全高效的信息服务机制;2)实现作战小组内一对多的安全通信及资源的细粒度访问控制;3)利用边缘节点进行部分解密,减少了终端的解密时间。

1 预备知识

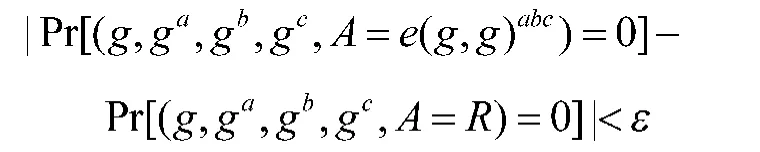

1.1 判定型双线性Diffie-Hellman(DBDH)假设

敌手解决群G 中的DBDH 问题是困难的,称为DBDH 假设。

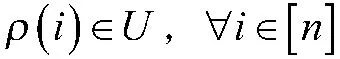

1.2 线性秘密共享方案

1.3 属性加密

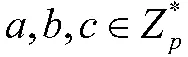

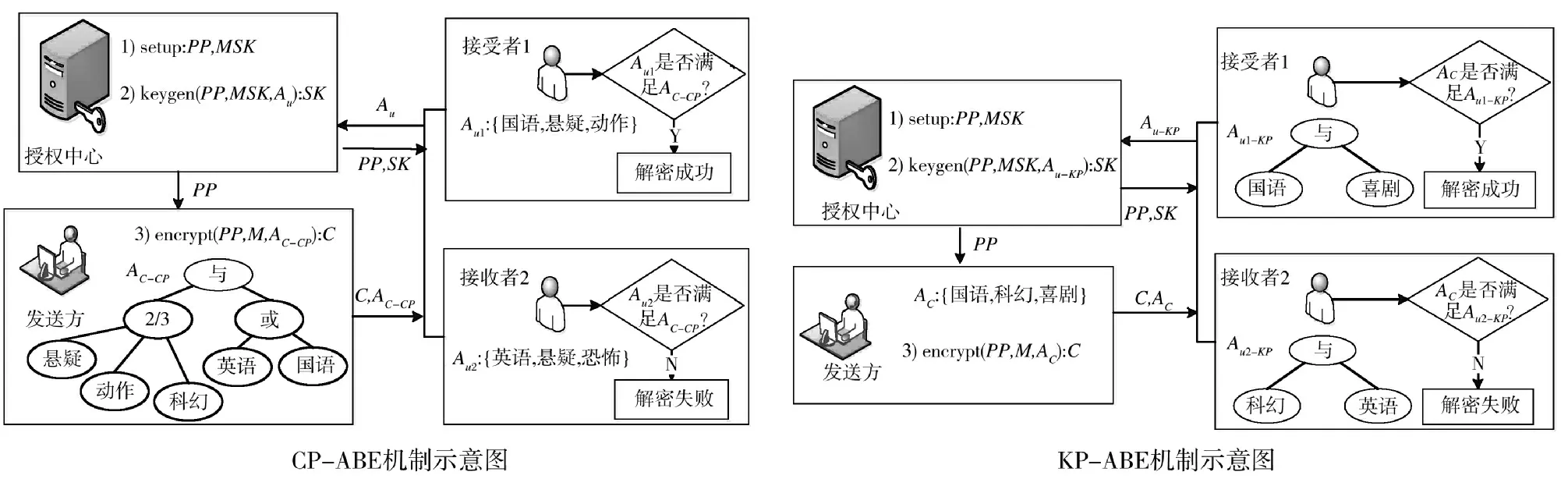

属性加密通常分为密文策略属性加密(ciphertext-policy attribute based encryption,CP-ABE)和密钥策略属性加密(key-policy attribute based encryption,KP-ABE),如图1 所示,CP-ABE 中接收者1 的属性满足发送方的策略则可成功解密,而KP-ABE 中接收者自身的策略决定其可以访问的数据种类,两种结构可适用于不同的应用场景,较传统访问模式更为灵活丰富。

图1 属性加密机制示意图

1.4 安全模型

定义了一个选择明文攻击下的密文不可区分性模型:

阶段2:重复阶段1。

2 方案设计

节点数据来源方式有两种,一是在作战准备阶段先从云上缓存相关资源,如地图、人文信息等,将其存储在边缘节点的存储器中;二是在作战过程中再进行缓存。第1 种相当于离线模式适用于环境较恶劣时,边缘节点难以保持与云的有效链接,只能依靠自身已有的数据提供服务;第2 种相当于在线模式,即可随时利用云上更丰富的资源提供服务。方案考虑以下3 种模式:一是边缘节点提供基础数据服务;二是向有需求的终端发送特定数据;三是终端共享数据。这里的边缘节点通常是指拥有边缘计算节点的军事指挥中心,即指挥员可通过此节点与终端通联。在整个过程中可根据数据的大小提供两种加密方式,一是属性加密方式,即选择KP-ABECP-ABE 直接加密数据本身;二是属性+对称相结合的加密方式,即用SM4 算法加密数据本身,用KP-ABECP-ABE 加密SM4 算法的密钥,适用于传输数据较大时使用。

具体方案设计思路为:1)边缘节点提供基础数据服务。边缘节点作为小型数据中心,向终端提供基础数据服务时,推荐KP-ABE 加密方式。虽然任务不同,但是任务分队需要边缘节点提供的服务相对固定,这些静态的基础数据服务范围更广,时效更长,且可以根据执行队员的级别及任务分工决定终端可以访问的数据内容,使终端访问数据更加安全高效;而当系统中有新属性的用户注册加入时,只需要给用户分配相应的密钥即可使用户访问其所属权限内的数据,不会出现因为密文中的策略没有包括新属性而导致含有新属性的用户无法访问加密数据的情况。2)边缘节点向个别终端发送特定数据;终端向边缘节点或其他终端共享数据。当个别用户需要特定的数据服务以及终端之间需要进行数据共享时,推荐使用CP-ABE 加密方式。这些在任务过程中产生的动态数据相较基础服务数据来说使用范围小,且时效性较短,在数据共享过程中,用户更需要的是方便快捷地针对某一数据制定细粒度的访问策略,且时效性短的数据需要属性撤销的情况相对较少,因此,CP-ABE 可以更好地满足要求。

2.1 形式化描述

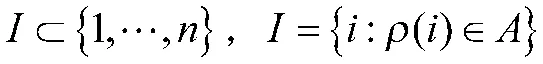

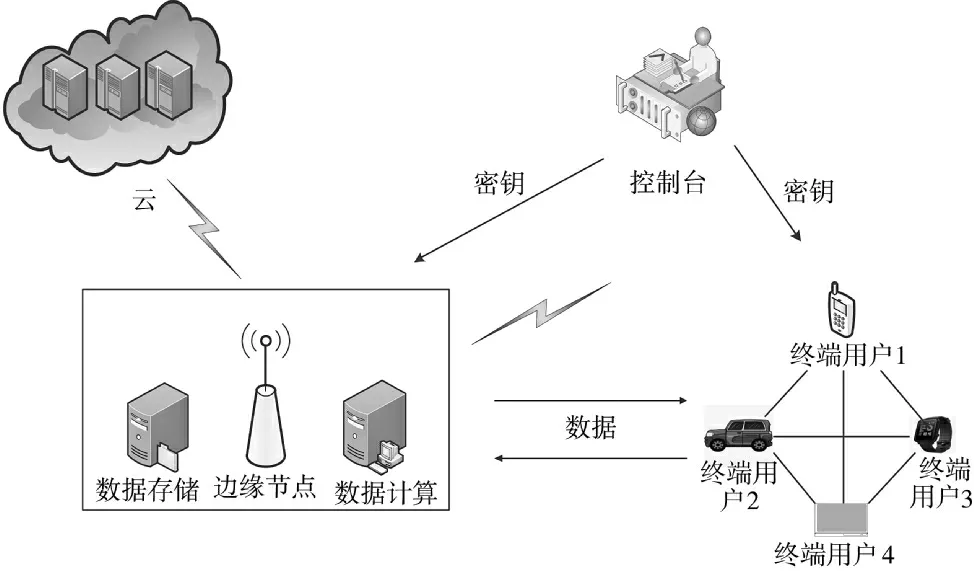

方案包括控制台、边缘节点、数据拥有终端、数据访问终端4 个主体部分,架构如图2 所示。

图2 方案架构图

控制台:生成KP-ABE 和CP-ABE 的公共参数和主私钥,负责控制节点中所有的终端,包括终端的注册、私钥分配、注销等。

边缘节点:包括数据存储部分和数据计算部分,负责与云链接并向终端提供服务。

数据拥有终端:加密需要共享的数据并将其发送到边缘节点。

数据访问终端:访问边缘节点上的数据。

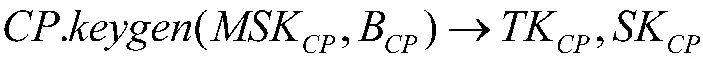

方案主要有5 个部分:

1)初始化

缓存相关数据并根据现场情况布置边缘节点和指挥中心,控制台根据系统中所有可用终端的属性集生成公共参数和主密钥,为下一步终端用户生成私钥和加解密数据做好准备。

2)加密

根据内容大小,可由终端依据一定的规则判定使用何种加密方式或由用户指定某种加密方式。若采用属性加密模式,则用户可以选择CP-ABE 或KP-ABE,并在加密过程中生成一个版本号,以供访问终端在访问时可以识别出哪种策略;加密若采用混合加密模式,则先由SM4 算法加密原数据,再通过属性加密方式加密对称密钥。无论采取哪种模式最后都需要将加密后的数据上传到节点。

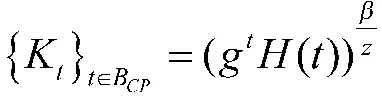

3)密钥生成

控制台根据注册用户的属性和访问策略生成每个人的私钥,私钥包括转换私钥和用户私钥,转换私钥是利用节点帮助部分解密的密钥,用户私钥是完成最终解密的密钥。

在“ABB电力与自动化世界”上,ABB集中发布了68款新品,并向中国市场推出20项ABB AbilityTM数字化产品和解决方案以及最新的数字化平台,支持电力、工业、交通与基础设施等领域的用户加快数字化转型。这也是一年多来ABB最大规模向中国用户集中展示ABB在数字化领域取得的最新技术成就和重要突破。

4)部分解密

目的是减少终端用户解密成本,最大可能发挥节点的计算能力,以提高整体解密效率。

5)用户解密

计算节点完成部分解密后,终端用户根据私钥完成最后的解密,得到数据或对称密钥,若是对称密钥,则再用对称密钥解密SM4 密文,得到最后的数据。

2.2 具体构造

2.2.1 基于密文策略的方案构造

3 方案分析

3.1 安全性分析

方案满足选择明文攻击下的密文不可区分性安全。在安全模型中可知敌手能得到公共参数且可进行无限次的密钥查询,但不能通过查询得到密文M的密钥,即不能直接解密M。在实验过程中,敌手可以获得任意的TK 和其他所有的SK。

3.2 性能分析

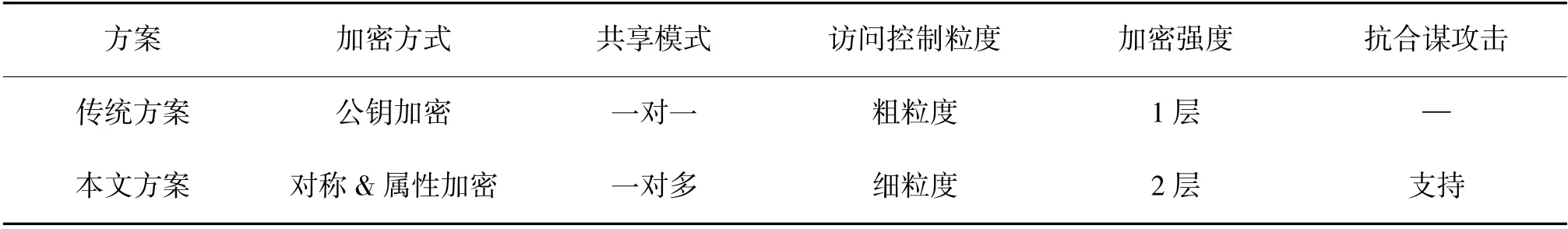

本文在军事应用中与传统通信和数据共享方案相比,具有一定的拓展功能,丰富了军事数据访问控制的方法,并就战术环境下的访问控制提出了具体的方案,对比结果如表1 所示。

表1 与传统方案对比

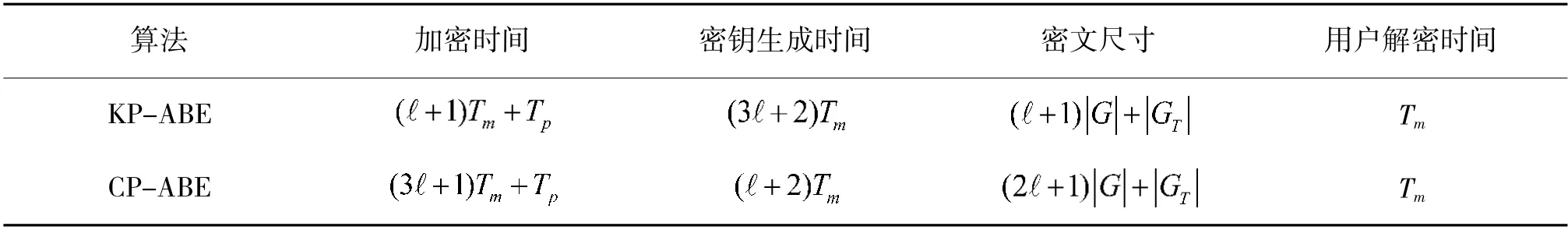

混合加密模式中由SM4 算法加密主体部分,其加解密时间和密文尺寸主要取决于加密主体的大小,在此不作过多分析,下面主要对方案中属性加密的加解密效率和密文尺寸进行分析,如表2 所示。

表2 效率分析

3.3 仿真实验

对方案中两种属性加密算法进行了仿真实验。实验环境搭建于VMware Workstation Pro 虚拟机上的ubuntu 16.04LTS 系统中,处理器为Intel R○Corei7-6700HQ-CPU@2.60 GHz×6,分配内存为8 GB。基于Python 语言,利用Charm-crypto 加密库进行实现。

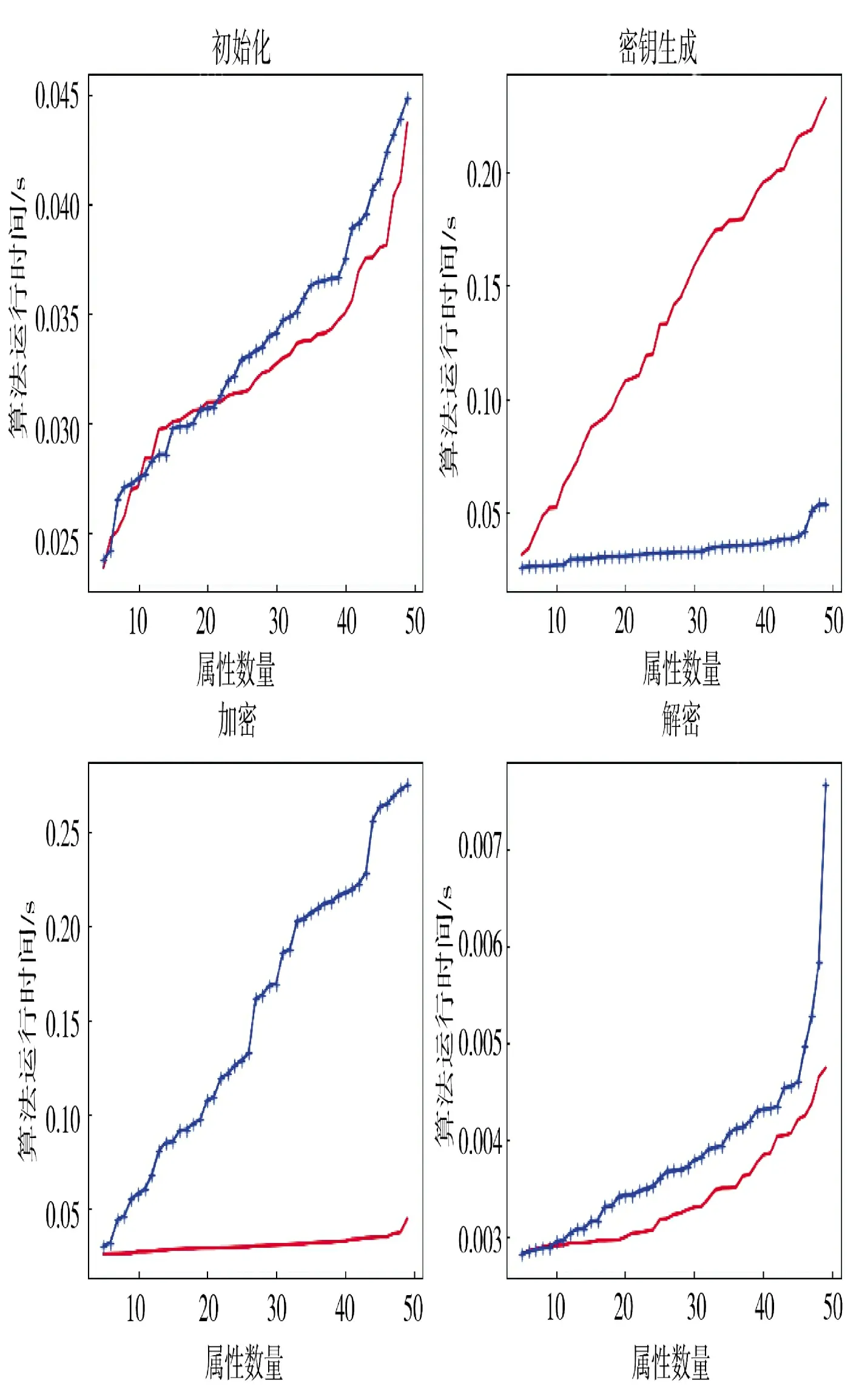

实验假设系统中的属性个数在5~50 之间,分别对KP-ABE 和CP-ABE 中属性个数变化时的初始化、密钥生成、加密和代理节点解密所需时间进行了仿真测试,结果如图3 所示,其中,蓝色星线表示KP-ABE 算法,红色线表示CP-ABE 算法。实验表明,随着属性个数增加,各个步骤的运算时间呈线性增长,其中,KP-ABE 算法和CP-ABE 算法的初始化时间和解密时间较为接近;KP-ABE 算法密钥生成时间要大于CP-ABE 算法的密钥生成时间,且随着策略中的属性增加,时间差距增大;CP-ABE 要大于KP-ABE 的加密时间,符合随着策略中的属性增加,时间差距越来越大的规律;实验结果符合表2 中的理论分析,且加解密时间在可接收范围内。

图3 实验结果

4 结论

针对战场环境中的数据安全问题,结合属性加密和SM4 加密算法,提出了一种战术环境下基于边缘计算的访问控制方案,并对算法进行了理论和实验分析。方案利用属性加密机制实现访问控制,相较于传统的访问控制方法不需要依赖第三方,更适用于云/雾计算环境。在实际应用过程中可以根据现实需要灵活选择KP-ABE 或CP-ABE 算法进行数据共享,提供两种属性加密模式可以弥补单一模式的不足,增加了方案的适用性,并且本方案在解密过程中利用节点进行部分解密,减小了用户的解密计算开销,提高了效率。但是方案只考虑了战术环境下单一边缘节点的情况,多节点环境中的跨域通信研究以及访问控制策略中的隐私保护问题,将是下一步继续努力的方向。