基于扩展贝叶斯分类的网络涉密信息安全传输

2022-09-28凌天斌康亚坤

凌天斌,康亚坤

(中国人民解放军战略支援部队信息工程大学,河南 洛阳 471003)

1 引言

调查显示,2018年我国的网民总数到达了8亿,互联网的普及高达56.2%。然而,互联网在人类日常工作、生活带来巨大方便的同时也面临着一系列的信息安全挑战[1]。近年来,因病毒和黑客导致的窃密事件泛滥,对含有涉密信息的部门单位造成了很大的威胁[2]。因此,如何杜绝此类事件的发生是未来网络安全的研究方向。

针对上述问题,李君豪[3]等人提出了多通道高速数据安全传输的方法,利用FPGA配合高速串行收发器实现四路通道的高速数据安全传输,并根据该方法搭建了硬件平台进行验证,实验结果表明,此方法可完成高达4.8Gb/s数据的安全传输,因为该方法未使用扩展贝叶斯分类的算法,也没有构建独立的安全检测模型,所以,虽然传输速度较快,但是稳定性较差,不能保证涉密信息在网络传输中机密性。邢璐[4]等人提出了改进UDT协议的传输方法,通过分析带宽下的UDT传输瓶颈、优化系统参数、增强UDT可靠性和减少系统调用代价的等方式实现了大数据下的信息安全传输,但是该方法没有对信息进行分类,进而影响传输进度,导致传输效率过低、完整性差,不能在行业被广泛运用。

因此,提出将贝叶斯分类扩展引入的安全传输方法。将基于贝叶斯推理形成的网络定理与分类进行解析,通过有向无环图将已知信息对未知信息进行分类或预测[5],得到的朴素贝叶斯分类器进行分析,变形,构建成新贝叶斯分类算法,选取其中的非规则检测来判断当前网络安全状态,构建信息安全检测模型;用得到的安全检测模型对网络环境进行检测实现安全传输通道,使信息在通道内完成安全传输[6]。实验证明,所提方法可以在各种不同网络环境下实现信息的安全传输,并且该方法具备良好的机密性与效率性。

2 贝叶斯网络定理与分类解析

2.1 贝叶斯网络分析

贝叶斯网络又被称为贝叶斯信度网络,是目前网络传输中鉴定不确定信息最有效的工具之一,也是一个有向无环图,可以表示了各个属性节点变量之间的内在关系,由代表变量的结点连接结点的有向边而组成,其构成图如图1所示。

图1 贝叶斯信度网络构成图

其中,两个结点间的有向边即为相互关系(父节点指向子节点),每个子节点中都保存着父节点发生情况下的条件概率,并表达了两者之间的关系强度,可以分析网络传输中各种不确定的事件,对在传输过程中不完全、不完整的知识或信息中作出推理,假设U代表传输终端,Sever1与Sever2代表变量节点,则发生情况下的条件概率P如式(1)所示

P={U,Sever1,Sever2}

=P{U|Sever1,Sever2}*P{Sever1,Sever2}*P(Sever1)

(1)

2.2 扩展贝叶斯分类算法(对信息进行分类)

贝叶斯分类算法以概率统计学和贝叶斯网路的理论为基础而进行的分类的算法,能对各种数据类型分类,例如离散型、混合型数据等。由此,文中使用朴素贝叶斯指数系统所给出的待分类项,在求解该项出现时,各类别的概率哪个最大,就判断这个待分类项是哪一类,来确定网络内部环境是否可信。

设每个数据信息用n维持向量来描述n个属性的值,则X={x1,x2…,xn},假设有m个类,分别用c1,c2,…cm表示,设未知的数据样本为X,将X分配给类别Ci,设每个数据信息用n维持向量来描述n个属性的值,则贝叶斯分类算法如式(2)所示:

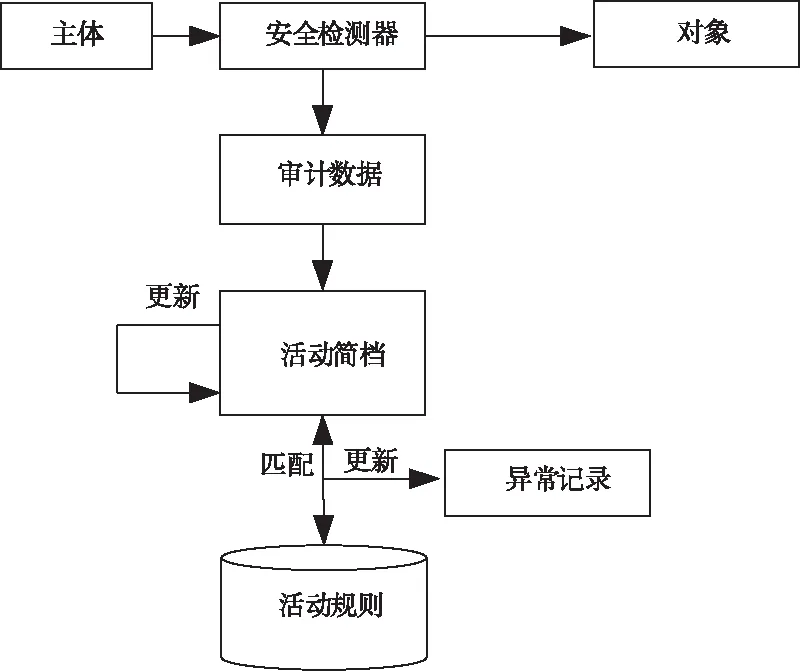

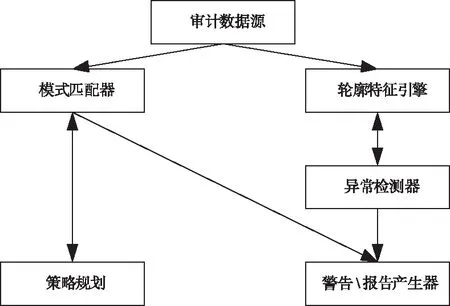

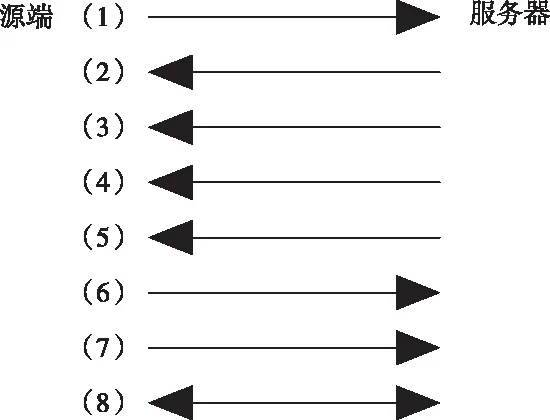

p(Ci|X)>p(Cj|X) 1≤j (2) 但是贝叶斯分类器在使用过程中各个传输结点属性间需要相互独立,这在实际问题中难以实现。所以,提出一种扩展分类的方法使传输中的数据信息分类效率更高,安全性更强。扩展前后贝叶斯分类器结构如图2、3所示。 图2 扩展前贝叶斯分类器结构图 图3 扩展后贝叶斯分类器结构图 如图3所示,扩展后的贝叶分类器与之前相似,但是它放松了对属性之间条件独立的限制,以树形结构而建立[7]。扩展后分类器也是由类别作为子节点,但与之前不同的是,扩展后分类器允许结点的属性之间有着依赖关系,并在相互依赖的节点之间拥有一条有向边连接。因此,与扩展前的分类器相比,扩展后的分类器具有更优秀的安全建模性能。 基于扩展贝叶斯分类算法下建立网络安全检测模型,对分类后的网络信息进行安全检测,并构建网络安全传输通道,将检测后的涉密信息在此通道内完成安全传输。 文中提出的网络入侵检测动态安全防御技术与传统防火墙、加密技术等静态防御技术相比,更能主动地发现外网和内网上的攻击,快速识别入侵,并采取有关措施终止入侵,向管理人员发出警报。其中,网络的入侵检测分为两种,一种是将数据信息与数据库中的已知入侵行为进行对照匹配的规则检测[8],如若匹配成功就更改防火墙的策略,但是数据库中没有的入侵案例就会表现得力不从心。如图4所示,若曲线2和曲线4的存在规则库当中,那么用户2判定为正常者,用户4判定为入侵者;则规则检测对用户1与用户3无能为力。这时,另一种非规则检测就会发挥作用。 图4 被监测对象行为曲线 非规则检测是以扩展后的贝叶斯分类算法对待检测目标发生的异常行为进行检测,如果目标发生异常,则被系统定为入侵行为。首先需要将待检测目标进行贝叶斯扩展分类,因为每个目标对应的行为都是矢量,所以扩展贝叶斯算法可以将这些矢量分类为一般异常、严重异常、警告等。 对于随机变量X=(a1,a2,…an),其中,将X归为概率最高的类别,基于此,根据式(2)计算向量属于类别C的概率P(C|X),计算出属于各个类的概率如式(3)所示 (3) 假设矢量在类别下的条件密度函数为P(C|X),其中,P(C)是C的类别先验概率,X的向量密度函数为P(X)。如果利用p(c)来代替P(C),当X→∞时,p(c)→P(C)。 换个方面讲,目标的概率函数与先验函数都是由统计获得的,因此,概率的计算时间通常采用加权法来获得,如式(4)所示 (4) WC是c的事件,随着时间不断变化,每次检测后的坐标轴都与之前不同,先前的时间对后面的概率影响越来越小。因为当前的N个时间仅限于先前时间对比,所以,当前行为只要在图4中的方块内都被认为是合法的。 设c类事件的时间的函数为f(Wc),将梯度设为渐变过程的衡量标准,并衡量检测目标的活动行为是否在规定的范围之内,如式(5)所示 (5) 综上所述,文中提出的网络入侵检测被布置在各个关键的传输节点上,通过监听或者分析所上传的所有数据流量,以此判断当前网络传输的安全状态。如图5所示,由探测器收集网络结构底层的所有数据,并提交给分析引擎,再通过网络安全数据库进行对比检测,将分析后的结果提交并响应安全配置构造。 图5 网络入侵检测图 构建的传输环境安全侵检测系统,如图6所示,由六个部分组成。其中,主体是指系统所作的操作命令,也就是行为起点;对象包含系统所包含的重要信息,如内存资料等;审计数据是对象的某种行为所产生的记录;活动清单是系统目前正常行为的一个轮廓记录;异常记录是系统中异常行为的一种记录;活动规则是应对出现异常记录的应对行为,并基于上述条件构建的信息安全检测模型,如图7所示。 图6 安全检测系统 图7 安全检测系统模型 网络安全传输通道是利用安全检测模型对网络传输环境进行入侵检测,在此范围内通过加密封装处理后[9],建立的一条保护信息传输的通道,使原始信息在此通道内实现安全传输。 为进一步加强数据安全性,将待传输的原始信息进行加密封装处理后再送入网络中。所建立的传输通道利用安全检测模型对进行检测,并对用户身份认证、加密来实现涉密信息的安全传输,主要分为以下三部分: 1)身份认证:用户对服务器的身份认证即为认证部分,这是防止受到“中间人”攻击最有效的措施; 2)加密/解密:当主体提供的加密/解密供双方的安全协商完成后,双方端口就确定了共同的加密/解密算法,并在整个安全连接过程中一直使用该算法对信息加密传输。发送方用该算法对前期数据进行安全加密,而接收方采用相同算法对其进行解密,系统通过这一过程保证了数据的机密性。 3)传输控制:是对双方数据接收处理进行控制[10],负责储存双方协商好的算法,并按其固定的步骤进行筛选、处理。在发送方控制着压缩及身份验证与信息完整性以及协同加密工作;在接收方控制着解密与解压组合等工作,如图8所示。 图8 传输通道运作示意图 利用网络安全传输通道实现安全传输过程,既可以对涉密信息的加密,也可以对其进行安全维护。这就大大提高了安全性传输。 图9 信息传输指令 图9所示,信息的传输指令如下: 1)客户端向服务器发送Client Hello消息,提供用到的算法; 2)服务器从Client Hello中选出要用的算法并发送Server Hello给客户端; 3)服务器发送Certificate消息给客户端,并在此消息中传送服务器; 4)服务器发送Certificate Request给客户端,要求验证客户身份; 5)服务器发送Server Hello Done给客户端,通知其完成身份验证; 6)客户端发送Certificate消息给服务器并在此消息中传送客户端; 7)客户端将信息传输通道中发送给服务器。 图10 信息安全传输的实现 为了验证所提方法的有效性,实验将文献[3]、文献[4]与所提方法进行对比,利用Windows系统对涉密信息在安全检测通道内进行安全传输检测。带宽、时延的不变值依次取值为1Gb/s,100ms。 如图11所示,n=6,有6个信息流从系统中的起始端S传输到终端Di(i=1,2,…6),在不同的带宽时延情况下,信息的安全传输效率仿真结果如图12所示。 图11 Windows系统网络结构 图12 传输效率结果对比 由图12可以看出,对比所提方法和文献[3]、文献[4]的测试结果可知,文献[3]方法虽然传输率较高但是在传输过程中稳定性较差;而文献[4]方法虽然稳定性较高,但是起始的传输率低,并且随着往返延时增加也没有较大起伏;然而所提方法的传输率随着往返延时的增加虽然有所下降,但仍在90%以上,一直接近100%,而且对传输率的影响也较小。以上所得结果说明,因为所提方法利用扩展贝叶斯分类算法对信息进行了分类处理,并使用安全检测模型对待传递信息实施了安全检测,大大缩短了检测所用的时间,在提高了信息在安全传输过程中的效率性同时,也保证了良好的稳定性。 图13采用5.1节相同的网络结构和网络环境,文献[3]、文献[4]和所提方法进行涉密信息安全传输机密性指数对比结果。 图13 机密性指数对比 由图13可见,因为文献[3]方法在传输信息的过程中存在安全漏洞,从而导致波动性过大,稳定性差,因此,该方法不能保证信息在网络传输过程中保持良好的机密性;文献[4]方法在传输过程中相对稳定,但是机密性指数一直未保持在高水平,严重时还会使信息导致数据丢失、泄露等现象;而所提方法为了提高网络传输环境的安全,利用安全检测模型对网络传输通道进行加密处理,并将信息在安全的网络通道环境内进行传递,既降低了在传输过程中被恶意篡改的可能性又具备了良好的安全性与机密性。 在恶意的网络环境下,如果涉密信息没有进行加密传输,入侵者就可以捕捉漏洞而篡改信息,使合法接收者不能收到完整的涉密信息。图14是采用5.1节相同的网络结构和网络环境,同时对文献[3]、文献[4]和所提方法进行信息安全传输完整性对比结果,如图14所示。 图14 安全性指数对比 由图14可以看出,文献[3]方法虽然在宽带往返起始时保留的信息完整性较高,但是随着往返延时不断增加,该方法的完整性也呈现下降趋势;文献[4]方法虽然传输过程中较比文献[3]方法相对平稳,且在往返延时25-50/ms之间达到了完整性最高峰值,但在整个传输过程中文献[4]方法的完整性指数都不高。然而,所提方法利用安全检测模型检测分类后的信息,将通过检测信息输入传输通道内,抵御了非法入侵者的恶意攻击,保留了信息最大完整性。虽然所提方法没有完全抵抗恶意攻击,但是至少可以通过安全传输指令使合法用户知道收到的信息被篡改,这也是具备信息完整性的鉴别方法。 为了使网络涉密信息在传输过程中发生遗失、泄漏等不确定的安全信息出现,提出了一种将扩展贝叶斯分类的方法。利用对贝叶斯网络定理进行分析,得到朴素贝叶斯分类器,通过对其变形、解析、构建一个新的扩展后的贝叶斯分类,并以此作为安全检测模型的基础,将建立好的模型对信息进行加密的封装处理,使信息在形成的安全通道里完成传输。通过实验对比证明,所提方法有着更高的效率性,优秀的机密性与良好的完整性。然而,该方法对计算机系统配置的要求过高,在接下来的研究中会进一步探索如何结合此算法实现系统性更强的信息安全传输。

3 扩展贝叶斯分类下网络安全检测模型

3.1 网络入侵检测

3.2 安全检测模型建立

4 基于安全通道检测下的信息传输

4.1 网络安全传输检测通道

4.2 安全传输实现

5 仿真分析

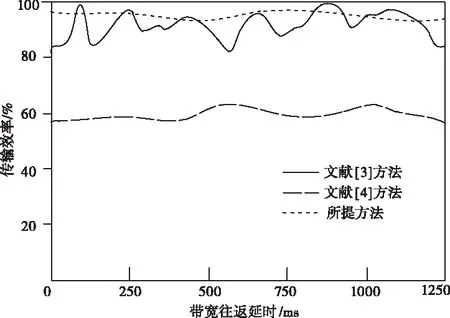

5.1 效率性

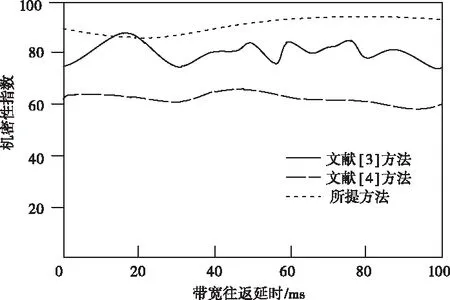

5.2 机密性

5.3 完整性

6 结论