物联网下差异设备兼容数据安全访问控制模型研究

2022-09-01曾智勇李祥林

曾智勇,洪 睿,李祥林

(1.南方电网电力科技股份有限公司,广东 广州 510080;2.广东电网有限责任公司中山供电局,广东 中山 528400;3.广东华电韶关热电有限公司,广东 韶关 512000 )

0 引言

由于互联网在智能家居、医疗交通等行业的广泛应用,衍生出物联网的发展形态,满足了用户多方面的服务需求。在物联网的发展过程中,需要对不同设备中的海量相关数据作兼容存储,并在海量异构物联网数据访问中实现安全访问控制,以保证网络数据安全,从而提升物联网的应用价值。

不同设备存储数据之间具有数据互通的特点。为了保证网络数据资源的共享,需要提高兼容数据安全访问控制策略。在保证数据共性的基础上设计安全访问控制模型,可降低物联网运行风险。文献[1]提出了基于多维量化评价的高私密性大数据访问控制模型:首先,采用访问控制树,获取公钥和秘钥;然后,通过选择密钥实现文件对称的加密处理,以隐私保护的基本理论为基础,构建高私密性大数据访问控制模型;最后,结合多维量化评价方法,构建高私密性大数据访问控制模型。试验表明,该模型的访问控制开销较小,但数据敏感度、识别准确率随着数据类型的增加而降低。文献[2]针对用户数据访问请求评价信用度,并依据评价结果和历史访问记录实现访问控制决策的调整。通过实践,验证了该模型在数据安全保护方面发挥了较好性能,但是控制决策生成效率较低。文献[3]展现了传统访问控制技术中的管理问题和控制策略执行问题,融合基于属性的访问控制(attribute based access control,ABAC)模型,设计以区块链为交互方式的访问控制模型,但是访问控制的时间开销较高。

针对上述提出的问题,本文分析物联网下差异设备兼容数据的特点,建立新的安全访问控制模型;将用户信用度计算和区块链技术结合起来[4],设计新的安全访问控制机制;通过智能合约的方式存储用户信用度阈值,分析信用度所对应的角色访问权限。试验结果表明,本文设计的访问控制模型具备细粒度划分功能[5],有效提升了模型的动态可控性。

1 兼容数据安全访问控制模型设计

1.1 设计安全访问控制机制

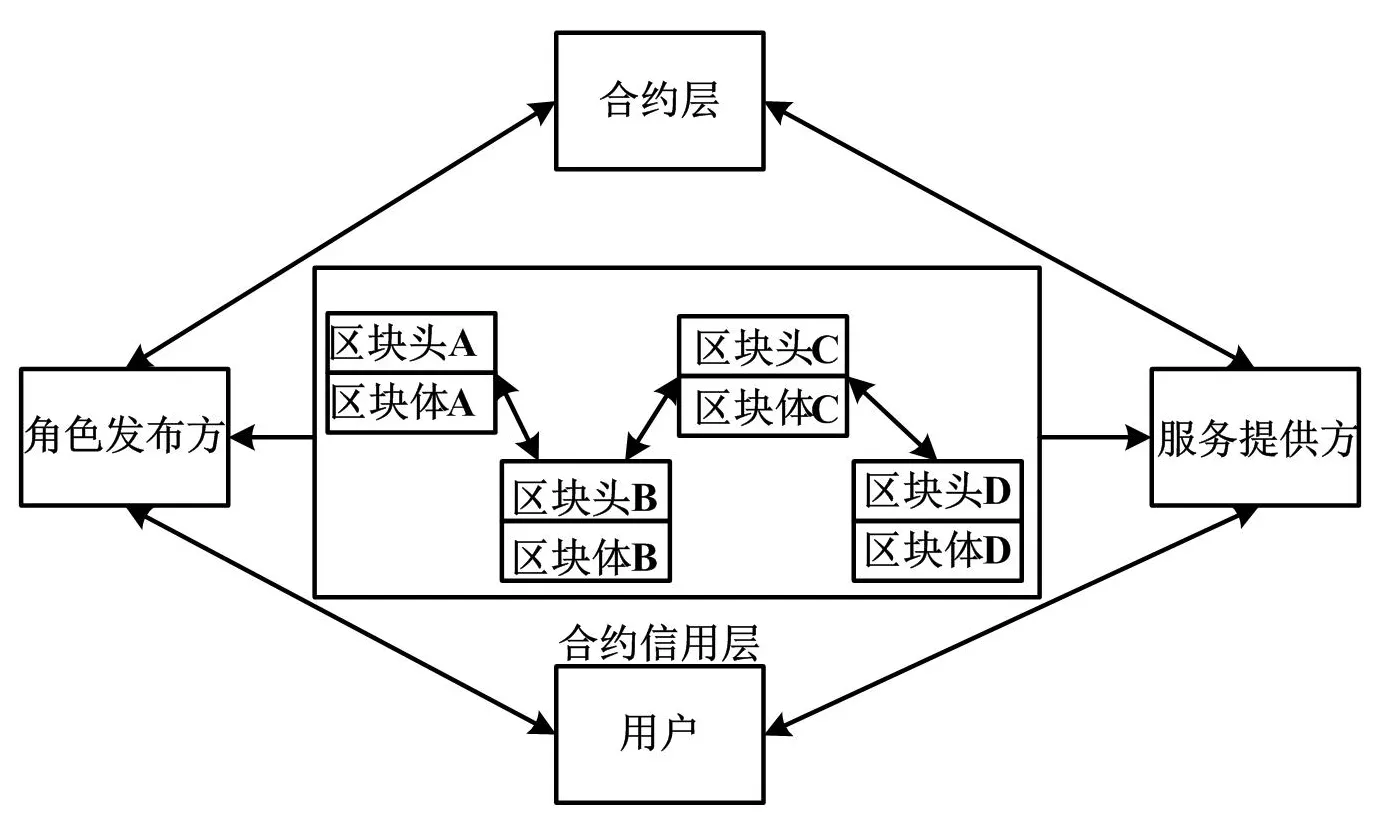

针对物联网差异设备兼容数据安全问题,本文应用区块链技术和用户信用度计算,设计安全访问控制机制,实现对数据访问的有效控制[6]。新的安全访问控制机制以区块链和智能合约为基础。安全访问控制机制如图1所示。

图1 安全访问控制机制

由图1可知,安全访问控制机制主要包括四个组成部分,分别是角色发布方、服务提供方、用户以及合约层。其中,角色发布方和服务提供方的功能相同,既可以完成角色发布又可以提供服务,并且两者之间可以交互。为了便于描述安全访问控制机制的应用特点,在访问控制架构中将角色发布方和服务提供方分开描述。安全访问控制框架的形成,是对模型的扩展。其数据安全控制步骤如下。

①根据用户在物联网上提出的访问请求,发布方对其划分访问权限并设置各不相同的角色[7]。根据所属角色信息,将访问请求传递至服务提供方。

②用户访问请求发送成功后,需要服务提供方进行审核,审核结束后才可以采用合约内容。

③根据智能合约内的阈值设置判断该数据访问请求的安全性,并将判断结果反馈给用户[8]。这一过程中,倘若用户信用度未开启,或已达到智能合约要求,则将其转达至服务提供方,通过服务提供方的评估获取用户最终信用度。

④用户信用度相比智能合约设定阈值更低时,由智能合约终止用户的数据访问请求,确保互联网差异设备兼容数据安全。

1.2 建立智能合约

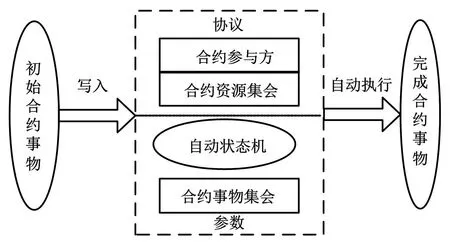

在数据安全访问控制机制中,区块链技术是访问控制实现的重要技术之一[9]。区块链并不是单一的技术,而是将智能合约、共识机制等多种手段相结合,形成透明的可信化访问控制规则,用于保障网络安全。智能合约结构如图2所示。

图2 智能合约结构图

由图2可知,在智能合约结构中,主体部分由合约参与方、合约资源集会和合约事务集会等方面组合而成。将智能合约放置于访问控制机制的合约层中,根据合约制定标准为兼容数据安全访问控制提供依据。智能合约的主体构成因素主要包括两部分,分别是协议和参数:①依托于标准机构发布的文本,将协议程序化描述出来;②参数具有不同的标识,可以代表一种数据访问类型[10]。简单来说,智能合约中的协议相当于一个模板,通过实例化的形式在控制过程中发挥良好作用。

数据管理、合约管理等多个附件模块与业务逻辑模块相结合,共同构成智能合约参数。其中,业务逻辑模块作为主要参数,需要确保其定制的合法性。通过智能合约的多个参与方共同商定,实现每个参与方的权利和义务平衡。基于智能合约协议部分的合法文本、参数,依据不同应用场景需要,补充业务逻辑模块的内容。

除此之外,附件模块中数据管理板块实现数据的接收与计算。合约用户的权限管理和安全认证依托于用户管理板块。而合约管理的主要工作内容就是在智能合约被调用的情况下,以用户需求为核心,完成智能合约的发布和执行,并在一定情况下实现风险处理。根据物联网数据访问要求,其他附加模块共同制定访问子协议。在上述所有模块的共同作用下,可生成智能合约所需的各种参数,并在反映不同参与方之间关系的基础上实现智能合约的自动化执行。

1.3 计算用户信任度

在数据安全访问控制模型中,作为控制依据的用户信用度是通过当前信息、历史信息,以及推荐信息共同计算得出的。上述三种计算要素分别表示为当前信用度XCurrent_T(u)、历史信用度XHistory_T(u)和推荐信用度XRecommend_T(u)。

通过评估用户当前访问行为,利用模糊层次分析法,得出用户当前信用度计算结果。计算过程中,划分数据访问过程中用户的行为,将其分成数个特性。每个特性内均包含多种用户行为证据。通过上述操作,将模糊的用户行为评估变为简单的信用证据加权求和计算。用户行为证据主要包括三种特性,分别是功能性、可靠性和安全性。利用硬件检测,可以获取用户初始行为证据,便于数值计算。根据初始用户行为数据信息得出判断矩阵,以及用户行为证据i、j的重要性。在矩阵E中的对比计算公式为:

(1)

式中:e为矩阵内包含的元素。

建立判断矩阵后,将矩阵对比结果向模糊一致的方向转变,则有:

(2)

式中:m为用户行为证据量;wi、wj分别为两个用户行为证据的权重。

(3)

根据上述计算结果,构建用户行为特性评估矩阵。结合证据矩阵、权重矩阵的计算结果,生成特性评估值矩阵F。则用户的当前行为信用度计算公式为:

XCurrent_T(u)=1-F×Wf

(4)

根据式(4)可知,计算用户的当前行为信用度XCurrent_T(u),需要依托于特性评估值矩阵F和用户行为特性的权重Wf。

用户历史信用度的计算则需要依据不同情况来分析。首次登录物联网发送数据访问请求的用户,并不存在历史信用度。随着用户的本次操作,生成首个历史信用度。之后,随着访问次数的不断增加,历史信用度也随之发生变化。其计算公式为:

(5)

用户信用度计算流程如下。首先,判断用户访问次数n,并根据判断结果选定计算公式。计算过程中的另一个重要因素就是访问时间t。访问时间的计算需要从进入物联网开始直到用户退出网络。当用户登录次数显示为0,则物联网记录内没有该用户的历史信用度。此时,需要依靠推荐信用判断用户访问安全性。通过分析用户与其他服务组织的信用情况,得出推荐信用度。具体的计算公式为:

(6)

式中:r为用户访问组织数量;s为服务组织数量;u为用户数量。

分析服务组织与用户之间的访问记录,获得历史信用值T与成功访问数量N的统计结果。

将式(4)、式(5)、式(6)相结合,得出最终信用度XFinal_T(u):

XFinal_T(u)=a×XCurrent_T(u)+b×XHistory_T(u)+

c×XRecommend_T(u)

(7)

在计算过程中,针对三种信用度设置危险级别(a、b、c),需要依据用户当前操作的特点调整危险级别。除此之外,用户信用度还包含两个特殊危险级别,分别是高危级别和低危级别。当用户提出的数据访问申请被判断为高危级别后,高危级别的值接近1、低危级别的值靠近0。通过上述危险等级分类,可避免用户对信用度的恶意刷取,提升物联网兼容数据访问控制的安全性。

1.4 实现兼容数据安全访问控制

以上述用户行为判断结果为基础,若要确保物联网数据安全,还需要针对识别出的恶意访问行为提升网络抗攻击能力。在数据访问过程中,所面临的主要风险是攻击者对共识机制的打击。而所研究控制模型的设计过程中,可以在两方面保证的作用下,提升共识机制安全性。以工作量证明作为主要思考环节,可以通过比较不同参与方的能力,计算得出问题解决水平的差异,从而得出不同区块链的记账能力。倘若恶意攻击者具有较强的计算能力,并保证其计算能力超过一半物联网访问用户,则该攻击者可以掌控下一个区块链的记账权限,并实现网络中区块链走向的控制。根据常规的网络恶意攻击模型分析,可以得出区块链的抗攻击水平。物联网区域链中包含两种链条,分别是由诚实节点构成的和由攻击者产生的,且两者之间存在较强的竞争联系。若诚实节点在竞争中获得胜利,则诚实链条延长一区块链,繁殖攻击者链条也会延长。当攻击者对落后的区块差距进行弥补后,会造成物联网数据呈现风险。那么,攻击者抹平差距追赶上诚实链条的概率如式(8)所示:

(8)

式中:p为下一个节点所有权归属于诚实节点;q为节点所有权归属于攻击者;qz为两个链条之间待填补差距。

qz的计算需要基于区块链后数量z的变化情况。如果计算结果显示p>q,则节点归属于攻击者的概率伴随着z的增长而提升。假如产生诚实区块所耗费的时间和平均预期效果相一致,则泊松分布计算结果与攻击者的发展速度相符。平均预期值的计算公式为:

(9)

根据潜在攻击速度k和一个常数λ,计算得到泊松分布结果。将其与追赶上诚实节点的概率结合计算,可得:

(10)

通过式(9)和式(10)可以发现,只有攻击者的区块链算力超过50%后才可以实现区块走向的控制。由于物联网兼容数据访问控制形成的区块链拥有较多节点,如攻击者想要达到目标算力,则需要耗费巨大的计算成本,从而保证物联网数据安全难以被攻破。综上所述,本文设计模型结合用户信用度和区块链技术,可以发挥较好的抗攻击性能,实现物联网兼容数据安全访问控制,保证网络运行稳定。

2 试验分析

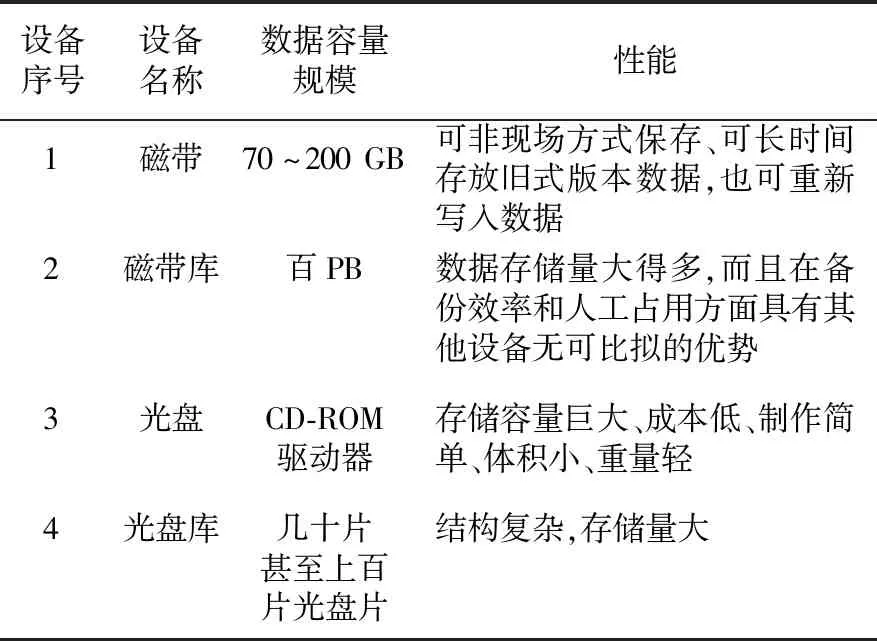

为了验证本文设计模型的访问控制性能,需进行仿真试验。试验选用阿里云DataWorks平台,获取一个月内物联网差异设备兼容数据访问信息,生成试验所需数据集。表1为不同差异设备的种类名称及相关参数。

表1 不同差异设备的种类名称及相关参数

由表1可知,不同存储设备存储数据之间具有数据互通特点,并依靠该平台模拟数据访问请求,监控访问控制模型的控制效果。试验主要针对用户信用度分析和区块链安全性两个方面进行分析,并且应用文献[1]、文献[2]两种控制模型同样完成数据安全访问测试。通过对比试验结果,更直观地呈现出本文设计模型的应用效果。

2.1 用户信用度分析

用户信用度的计算需要依据权重信息,分析功能性、可靠性、安全性等用户行为证据,得出信用度计算结果。试验过程中,以功能特性为例,获取的用户行为证据结果如图3所示。

图3 用户行为证据结果

根据图3显示的用户行为证据结果分析,并结合其他可靠特性、安全特性的行为证据,经平均处理后得出用户行为证据值。依托于不同行为证据的重要性程度,可获得用户信用度计算结果。当前信用度变化趋势如图4所示。

图4 当前信用度变化趋势

在用户对物联网数据访问过程中,一旦包含部分非法行为,将直接导致用户的当前信用度严重下降。通过分析用户当前信用度变化,完成用户访问数据权限的更新。随着访问次数不断增加,用户的信用度值也会发生持续变化。三种信用度变化趋势如图5所示。图5中,前9次访问并没有使得信用度值出现较大浮动;最后一次访问,由于用户访问数据时出现高危操作,导致当前信用度迅速降至0.23。此时的历史信用和推荐信用依旧处于比较高的状态,三者相结合分析,使得最终信用度计算结果无法准确反映用户实际信用。

图5 三种信用度变化趋势

为了解决这一问题,本文添加高危操作与低危操作两种特殊操作行为。当高危操作出现时,使得用户最终信用度与当前信用度保持一致,从而更好地反映用户真实情况,保障差异设备兼容数据安全访问控制。由于本文设计模型中拥有较多区块链节点,当非法访问行为出现时,需要耗费较大成本才可以完成数据访问,从而提升模型的安全性。

2.2 试验结果及分析

在数据安全访问控制模型建立过程中,主要目标是增加模型动态性,便于监控用户实时操作,并根据用户行为计算信用度同时快速更新用户数据访问权限,确保用户的可访问资源既满足用户需求又保证数据安全。在不同的操作环境中,基于用户信用度计算结果,设置不同的信用度以区分数据保密级别。具体的应用和验证步骤如下所示。

①通过随机生成初始向量,迭代重构文件原始数据内容。

②获得用于对文件进行补充的新数据,使文件能够有效地防止网络威胁。

③执行加密操作,包括重新整理得到的原始数据和新数据,通过设置新的密钥加强了对攻击的检测。通过缩减系数和增加系数的调整,完成模型适用性的提升。访问控制模型的动态性需要以用户可访问资源数为依据进行分析。

分别应用文中设计访问控制模型,以及文献[1]、文献[2]两种访问控制模型同时进行模拟试验。试验过程中,设置监控时间t=10 s,而每个监控周期内包含6个监控时间。用户等级衡量间隔则是10个监控周期,并且在测试过程中使得信任度缩减系数为0.01,信用度增加函数与其保持一致。应用3种数据安全访问控制模型进行试验,记录用户可访问资源数量变化情况。不同模型可访问资源数对比如图6所示。

图6 不同模型可访问资源数对比

通过试验结果可以看出,文献[1]安全访问控制模型在测试中,可访问资源数固定在75%,并未发生变化;而文献[2]控制模型的应用使得用户可访问资源数出现波动,维持在70%~80%之间,上下波动不超过10%。这说明该模型用户动态可控性较差,无法准确获取用户实时访问信息,为了保证数据安全只能将无法确定的数据划分至不能访问的资源区域内。而本文控制模型通过用户信用度的实时计算,使得不同时间段用户可访问资源数发生持续变化,最高达到了92%,最低仅为58%。综上所述,本文设计模型的可访问资源数量变化幅度提升了10%~20%。物联网下差异设备兼容数据安全访问控制过程中,本文设计模型可以保证网络数据安全,同时最大程度满足用户访问需求。

3 结论

本文针对物联网兼容数据访问安全控制问题进行研究。鉴于根据传统访问控制模型的缺点,将用户信用度计算和区块链技术相结合,构建数据访问控制模型。预先建立数据安全访问控制机制,将控制决策存储至智能合约内。根据用户访问请求计算用户当前信用度,并结合多方面评价结果确定该请求的危险性,获取最终信用度计算结果。由于区块链技术具有不可篡改且可追溯的特性,使得用户信用度、在智能合约发布后可以得到准确执行和监督。通过试验可知,本文控制模型的应用能实现用户数据访问权限的细粒度划分,并达到防止不法分子攻击的目的,有效提升了物联网数据安全。与传统方法相比,本文控制模型具有更高的动态可控性,在保障网络数据安全的基础上促进了差异设备兼容数据的共享性能。