电厂二次安防系统设计研究

2022-08-02姚映帆刘全东余怀志郑国敏

姚映帆,刘全东,余怀志,郑国敏

(中国核动力研究设计院 核反应堆系统设计技术重点实验室,成都 610213)

0 引言

电力系统是由发电厂、送变电线路、供配电和用电环节组成的电能生产与消费系统。其中,用于监测与管理电力系统生产运行过程的各种智能化系统(含电网调度、变电站、发电厂及配用电等)、微机继电保护及安全自动装置、电能通信及电网调度信息平台等,统称为电力二次系统,电力二次系统与生产调度、通信等辅助功能相关。为防止外界计算机网络非法入侵对电网二次系统产生影响,从而造成电网一次系统安全事故,所形成的电网二级安全保护系统又称二次安防。其基本设计原则是安全管理分区,网络安全专用,横向分离,纵向认证[1]。在满足国家信息安全保护原则的基础上,根据国家安全等级防护规定,将防护战略由以边界防御为基本原则转变到全过程安全防御,建立了具有纵横防护功能的信息安全防御系统,以保证供电系统的安全可靠与稳定运行。特别是在智能电网中管理流程的信息安全防护,从而实现了供电监测体系与变电站电力调度数据网络的安全可靠[2]。

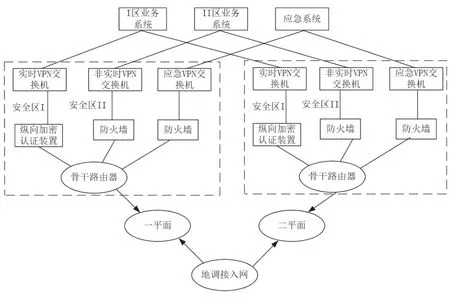

图1 电力安防二次系统结构图Fig.1 Structure diagram of the secondary system of power security

目前,电力调度数据网一般采用IP技术体制,即通过IP Over SDH (Synchronous Digital Hierarchy,同步数字体系)的技术联网,完成了调度数据网与供电综合服务数据网的物理分离。二次安防系统在电力调度数据网的基础上,实现了对电厂与电网调度中心或变电站之间传输数据的安全防护。

1 功能要求

1.1 功能分区与安全分区

电力二次系统设计原则上,应分为生产控制区和管理信息区[3]。生产控制区包括了控制区(安全区I)和非控制区(安全区II)。其中,负责实时信息监控的区域为安全区I,是电网生产调度的关键环节,对整个电网一次系统进行了实时监测,其网络系统还通过专用通道与单独的网络设备联网,从物理层次上完成了与电厂或变电站的一些内部数据网和对外公用互联网之间的安全分离。安全区II为非控制生产区,是指在生产管理工作区域内不直接参与生产运行的区域。该区域主要由使用电力调度数据网的非实时子网络的各业务系统所组成,并且采用纵向方式连接。信息管理大区分为生产管理区(安全区III)和管理信息区(安全区IV)。安全区III为生产管理区,该区的系统为实施生产经营管理工作的综合信息系统。安全区IV为管理信息区,该区的系统为管理信息系统级办公自动化管理系统。

根据我国电网调度数据网发展的实际情况,并且按照国调《二次系统纵向安全防护体系》的规定,采用基于BGP(Border Gateway Protocol,边界网关协议)/MPLS(Multi-Protocol Label Switching,多协议标记交换)的VPN技术标准,将电力调度数据网内划分两个VPN区,一个为实时控制VPN,另一个为非实时受控VPN。广域信息的传递分别通过安全区I和安全区II来实现[4]。各安全分区的功能如下:

安全区I业务系统:实现EMS(Energy Manage System,能量管理系统)与RTU(Remote Terminal Unit,远程终端单元)的即时数据通信、监控系统内部的实时数据交换和发电厂自动控制系统数据收集。同时,安全区I负责电力系统动态监测与控制数据、安全稳控系统数据管理、集控站数据的采集和传输。这些系统的数据传输速率一般取64kbps~2Mbps,传输延时400ms,可用性要求为99.9%。其历史数据的收集可以通过专用网络或电力调度数据网的实时子网进行传送。

安全区II业务系统:主要承担水电站自动化业务处理、发电计划申报数据处理、电能量采集与计费信息、时钟同步系统数据处理、安全自动化设备有关管理数据的传输等,还承担调度操作票、检修票的管理等功能。这种非实时数据数量大,传输速率要求不小于64kbps,传输时间在10min~15min,电力调度数据网中的非实时子网为其数据传输提供通道。

安全区III业务系统:包括调度与生产信息管理系统(DMIS Dispatch Management Information System),雷电监测系统以及统计报表系统等。

安全区IV业务系统:包括了客户服务管理网络系统、办公自动化网络系统、安全管理信息系统等。

1.2 功能要求

电力二次系统安全防护的内容之一是保障电力调度数据网络安全可靠的运行,二次安防系统设置于上述安全分区中的安全区1和安全区II。地调、县调及变电站接入电力调度数据网,应满足《全国电力二次系统安全防护总体方案》关于远程数据通信的安全防护规定,以确保核心、骨干及接入节点与电力调度数据网的纵向网络通信安全。核心、骨干及接入节点的安全区I系统通过加密机隔离后,再接入电力调度数据网;安全区II系统采用防火墙隔离后,直接连接电力调度数据网。并且通过在电力调度数据网通道部署纵向加密认证装置和防火墙,能够解决传统TCP/IP体制中在数据安全性上的缺陷,保障了数据的机密性、完整性、可用性和不可抵赖性,将调度数据网提升为可信的数据传输网络,从而避免网络攻击在调度数据网大范围蔓延并消除网络数据窃取的隐患,实现了对电厂或变电站与电网调度中心之间传输数据的安全防护。

二次安防系统对传输网络具有一定的要求。电力调度数据网是电网调度生产专用网络,是为电力调度生产服务的重要基础网络之一。该网络应遵循高可靠、高性能和高度安全的基本原则,并充分考虑互联网技术的新发展方向和应用的迅猛发展要求,努力建立具备较高的操作灵活、适应性和完善的扩展性服务平台,以适应目前和未来发展的互联网要求。

2 功能设计

二次安防系统针对电力生产控制系统,应具有加强区域防御和加强纵深防备的作用,保证电力生产控制系统和电力调度数据网络的安全。从功能设计的角度出发,产品实现过程包括了横向隔离、纵向认证和安全保护。

2.1 横向隔离

横向隔离是指电力二次安全防护系统的侧向防御。电力调度数据网提供两个相互逻辑隔离的MPLS-VPN,一个MPLS-VPN与安全区I通信,另一个与安全区II通信,并且与电力数据通信网进行物理隔离。同时根据系统中对一次系统的辐射范围和业务重点加以区分,防护的重点是与电力生产实时数据相关的系统。安全区内应包含整套数据系统,并执行同一个安全防护体系。安全区I与安全区II通常可以采用逻辑隔离,安全区I、II与安全区III、IV之间隔离要求应当满足物理隔离要求。

图2 地调纵向安全防护配置图Fig.2 Vertical safety protection configuration diagram of ground adjustment

2.2 纵向认证

纵向认证是电力二次安防体系的纵向防御手段。通过纵向加密认证装置可以对远程数据进行纵向边界的安全防护,该纵向加密装置位于地调接入网与调度数据网双平面的核心路由器之间,用于控制区/非控制区的网络边界防护,并为本地安全区I/安全区II建立一道网络安全壁垒,同时为上层地调接入网和下层站端的网络通信提供认证与加密服务,保障信息传递过程中的可靠性、安全性[5-7]。

纵向加密认证的网关能为电力调度数据网通信提供一个VPN,这种VPN具有加密和认证功能。纵向加密认证的互联网网关通过电力专用分组密码算法和公共钥匙密码算法,对管理员身份进行识别认证,并对信息进行深层次保密处理和密钥生成,并提供数字签名和数字加密的功能。

2.3 安全防护

安全防护是电力二次系统的核心功能,完成了对黑客、病毒等多种类型的非法攻击以及团队式攻击的防范,有效抵御了利用远程边界所进行的攻击与入侵,进而减少了由于入侵所造成电网一次系统和二次系统崩溃的可能性,并防范了未经授权用户登录系统以及非法获取信息[8,9]。

安全防护功能包括反病毒(含蠕虫检测与阻断)、动态入侵检测/阻挡、内容过滤(含URL过滤、阻塞JAVA小程序及COOKIE和ACTIVEX、网页内容关键字过滤)、流量管理、用户认证、系统管理、日志和监控。

3 性能设计

3.1 数据传输性能设计

数据的传输特性主要包括网络延迟、收敛时间、包丢失率以及网络可用率,这些指标参数是判断传输性能可靠性的标准。电力调度数据网对信息传输的实时性需求较高,因为各式各样的数据可以在互联网介质中利用互联网协议进行传递,但一旦由于数据量过大而不加以控制,较高的网络流量就会使得设备反应迟缓,从而导致网络的延迟。通常情况下,如果互联网的拓扑结构不发生变化,则不会出现收敛问题。当路由器发现网络拓扑结构发生变化时,为了同步信息,路由器将会重新计算,并将重新计算的路由数据分发给互联的同层级路由器,这整个过程所花费的时间称为收敛时间。同样,包丢失率与网络可用率是评价网络传输质量的重要指标,电网数据传输性能的常规要求见表1。

表1 电网数据传输性能要求Table 1 Power grid data transmission performance requirements

3.2 数据防护性能设计

3.2.1 加密性能设计

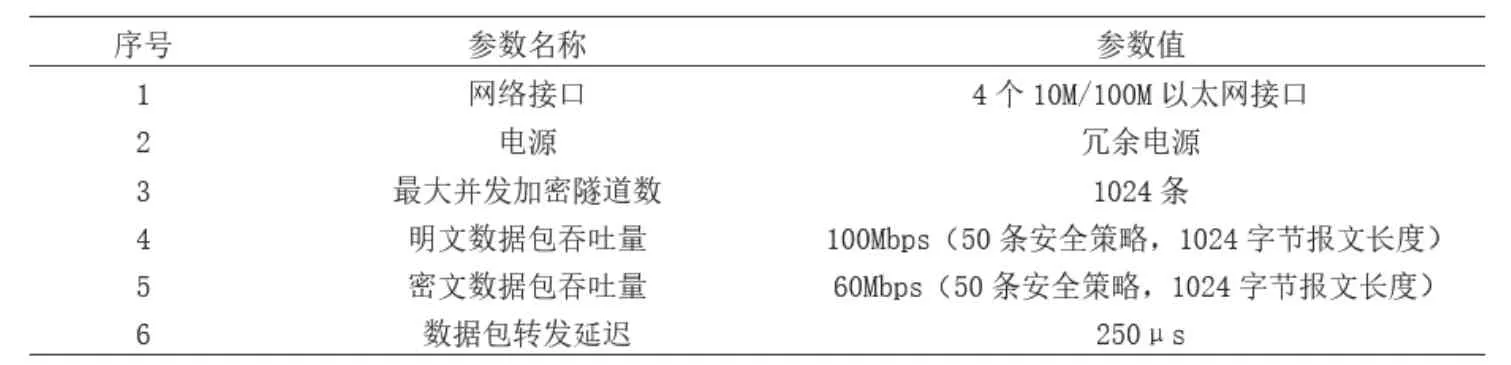

加密装置指经过我国国家商用密码主管部门认证和许可应用的国内独立研制的主机密码装置,接口链路上有横向加密与纵向加密的区别,加密装置和主机之间使用TCP/IP协议通信,通常评价加密性能的指标要求包括加密隧道建立时间、明文数据包吞吐量等。为满足电网调度中心的要求,加密系统性能要求见表2。

表2 加密系统性能要求Table 2 Encryption system performance requirements

3.2.2 防火墙性能设计

采用NP架构的防火墙由主控模块和网络处理模块组成。要求防火墙吞吐量不小于200Mbps,最大并发连接数不小于600,000,并且每秒新建连接数不小于8,000。

防火墙的病毒库要能够100%覆盖Wildlist的活动病毒列表,入侵检测/阻断要求覆盖不少于2000种攻击或入侵。

4 配置设计

4.1 纵向加密认证装置配置设计

二次安防系统采用双机冗余备份设计,针对核心节点的信息传输提供双重保证,当加密装置发现隧道对端装置断开或明通时,加密装置将启动明通自适应功能,并自动将经过加密设备处理后的信息转化为以明通方式处理,为网络系统运行提供了更高保障。其配置要求见表3[10]。

表3 纵向认证加密装置(百兆)Table 3 Vertical authentication encryption device (100M)

4.2 防火墙配置设计

防火墙结合了安全管理相关的软件和硬件设施,构建了一道针对外部网络的防护屏障,以保证用户资料的完整性与信息数据完全。根据防火墙的功能设计与性能设计,其性能指标通常包括接口要求、VPN隧道数和加密算法等。其配置要求见表4。

表4 防火墙配置要求Table 4 Firewall configuration requirements

5 总结

电力生产直接关联着国计民生,而作为国家电力系统的重要基础设施之一,电力调度数据网不仅与电力生产、客户服务和调度运营密切相关,而且还与电网调度管理和信息系统的信息安全工作密切相连,其安全问题历来受到国家有关部门的密切关注。二次安防系统作为电力二次系统的关键组成部分,在实行“安全分区、网络专用、横向隔离、纵向认证”的基础上,根据系统分区原则,从网络分区,从功能设计、性能设计、配置设计的角度,对电力调度数据网络二次安防系统展开了研究,以减少对电力二次系统存在的安全风险,进而提高电力生产控制系统和调度数据网络的可靠性和安全性。