网络空间拟态防御发展综述:从拟态概念到“拟态+”生态

2022-04-18马海龙王亮胡涛江逸茗曲彦泽

马海龙,王亮,2,胡涛,江逸茗,曲彦泽

(1. 信息工程大学信息技术研究所,河南 郑州 450003;2. 66135部队,北京 100043)

0 引言

随着网络由单点通信快速驶向万物互联,各类网络软硬件因迭代、开放及成本等因素,体系结构趋于固化、功能逻辑趋于相似、系统配置趋于简易,在提高性能、降低开销的同时,使网络攻击表面相对确定,从根源上导致其对软件漏洞、硬件后门、服务拒绝、信息篡改等网络威胁缺乏内生安全能力,如图1所示。为形式化地认知这些泛在化网络威胁,可将其划分为已知威胁和未知威胁,前者尚可用风险概率描述、以先验知识支撑的针对性技术防范;而后者既不能用概率直接刻画又缺乏相关先验知识和防御靶标,造成网络空间攻防长期处于不均衡态势。

图1 网络威胁泛在化成因 Figure 1 Causes of the ubiquity of cyber threats

“拟态”本身为仿生概念,基于共识机制下的广义鲁棒控制构造,以拟态伪装为本质,以DHR机制为核心,旨在以具备视在不确定性的系统结构,应对广义不确定性的网络威胁。理论推导及系统测试[1]证明,攻击者难以在拟态系统中实现可靠、持续的协同逃逸。自其被提出8年来,网络空间拟态防御(CMD,cyberspace mimic defense)已在理论、技术、产品等层面取得许多进展,在与其他信息技术融合共生中产生较多结合点,正在向“拟态+”生态快速迭代、持续拓展新型应用场景,同时,其发展面临一些内在瓶颈及现实挑战。

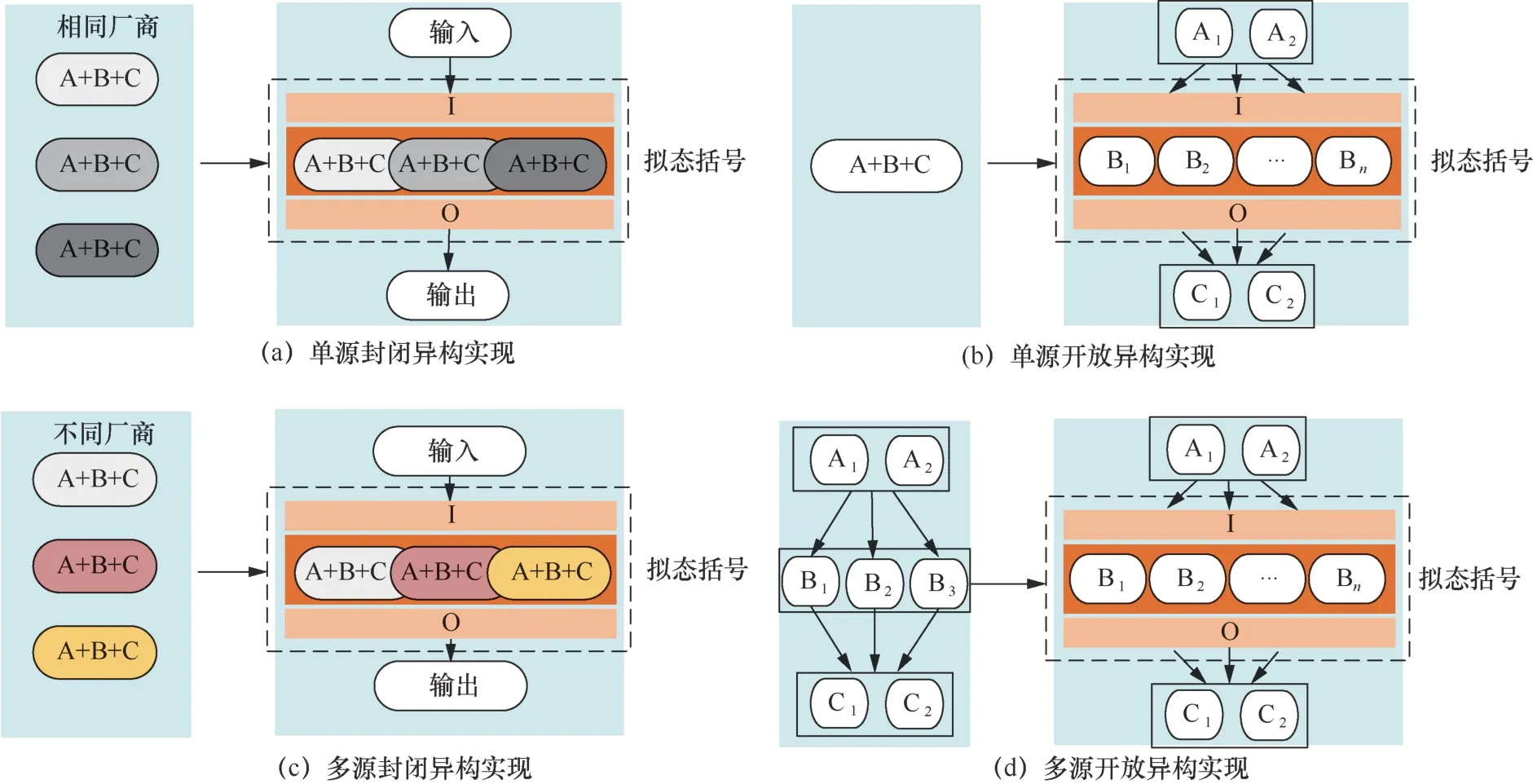

为更好综述网络空间拟态防御发展及未来全景,本文试从纵向、横向、当前、发展及未来5个视角开展研究,分别介绍了其发展历程、与其他主动防御技术的异同、现有拟态平台实现、AICDS共生生态、新型应用场景与未来挑战。本文贡献主要体现在3个方面:一是基于提出的CMD三定理更为直观地阐述了拟态原理,通过对比辨析CMD与其他主动防御技术凸显了CMD本质;二是综述了现有拟态平台的实现要素、性能表现、体系结构、异构策略、调度策略、表决策略等共性技术,首次将其系统架构分为C式、D式两类,将其异构实现模式分为单源封闭异构实现、单源开放异构实现、多源封闭异构实现和多源开放异构实现4类;三是展望了“拟态+”AICDS未来图景,指出了拟态与AI、IoT、SDN等新型技术的技术结合点。

1 纵向观:CMD发展历程

1.1 概念提出

沙箱、蜜罐、防火墙等第1代安全技术和入侵检测等第2代安全技术,其本质是安全与功能松耦合的外壳式被动防御[1],信息海量、异构、高维、动态的大数据时代[2],面临高计算复杂度挑战、大规模存储量瓶颈和威胁泛在不确定性难题;靠封“门”、堵“漏”、杀“毒”、灭“马”,难以闭合安全链,使网络获取“后天免疫”;若强行推行复杂且无部署激励的安全套件,又将因有损网络性能而难以推广。为实现网络安全、功能深耦合,业界提出CMD等第3代内生式主动防御技术[3],可用较低部署开销使网络获取“先天免疫”。CMD概念源于自然界中条纹章鱼、竹节虫等生物模仿其他生物特征而受益的拟态现象[4],这些生物可在不改变其内在本质的前提下,改变自身行为、形态等表征特征,通过提升威胁来源对自身的认知难度来化解威胁;CMD技术机理与此类似,可视作旨在提供内生安全增益的主动防御,即在不改变网络功能本质的前提下,动态改变其攻击表面[5]。

1.2 形成发展

CMD发展可分为理论和实践两条主线,前者衍生出调度重构、同质异构、多模裁决等拟态策略算法,可领先牵引指导实践路线的设计方向;后者孵化为拟态路由器、拟态服务器、拟态防火墙等拟态技术产品,可持续验证支撑理论路线的迭代创新。

1.2.1 拟态理论

拟态理论主要有调度重构、同质异构、多模裁决3个方面。

一是拟态同质异构实现,根据应用对象功能,其可分为存储系统异构、交换系统异构、服务系统异构、安全系统异构4类,如图2所示。其中,存储系统异构方面,如文献[6]针对分布式存储系统数据块校验机制单一、功能脆弱等安全隐患,提出了动态高效的拟态存储校验模型,如图2(a)所示,即在分块写入数据时,对原先固定的块校验逻辑进行动态变换,将请求分发至多个校验执行体进行校验,并将动态校验结果附加至数据块,使多个校验执行算法可在时域上并行随机执行,防止基于固有数据存储逻辑的暴力破解攻击。交换系统异构方面,如宋克等[7]设计实现了拟态交换机原型样机,通过选用不同CPU、操作系统,以及对协议栈进行多样化编译引入异构,如图2(b)所示。服务系统异构方面,如仝青等[8]提出在文件存储、SQL脚本、服务器软件、虚拟机操作系统和物理机操作系统进行全软件栈异构化处理,以构建异构服务器执行体池,如图2(c)所示,此时执行体异构性通过两种方式获得,一种是通过引入COTS级异构软件直接获得,另一种是对于SQL查询语句、文件(包括文件目录)等不具备多样性的数据,采用关键字标签化、文件标签化、目录随机化等异构方法人为产生,可在一定限度上避免同源软件漏洞。安全系统异构方面,如拟态蜜罐基于KVM产生上层应用相同而底层基础架构不同的异构虚拟蜜罐,如图2(d)[9]所示,对外统一的Web应用为CMS系统(Catfish v4.8.54版本,运行库PHP v5.4.16),在操作系统(Windows Server 2012 x64、CentOS 7.8.2003 x64、Ubuntu20.04 x64)、Web中间件(IIS v8.0、Apache v2.4.6和Nginx v1.19.1)两个层面实现异构。

图2 4类拟态同质异构模型 Figure 2 Four kinds of mimicry homophily isomerism models

二是拟态多执行体调度。文献[10]系统分析了现有拟态调度算法采用的调度对象、数量和时机3个要素,其中,调度对象方面,将调度对象选取算法分为软件异构度度量[11-15]、异构体组件度量[11,16-22]和软件相似度度量[23-25]3类;调度数量方面,选取基于反馈的动态感知调度、基于效用的动态弹性调度、基于判决反馈调度3类调度算法进行对比分析;调度时机方面,选取最优调度时间算法[26]、基于滑动窗口模型[27]两类调度算法进行对比分析,基于动态性、可信任度(用平均失效率衡量)、异构度、系统开销和服务质量5个指标,将各类多执行体调度算法综合对比,结果如表1所示[10]。

表1 拟态多执行体调度算法综合对比Table 1 Comprehensive comparison of mimicry multi-executor scheduling algorithms

三是拟态多模表决裁决,传统上可基于大数表决等传统裁决算法,相关改良表决算法主要可分为基于信任度表决、基于定时表决、基于博弈策略表决3类。

1) 基于信任度表决所使用的信任度,可进一步分为基于历史表现的经验可信度、基于操作员倾向的权值可信度,如拟态处理机[28]提出的经验可信度基于处理机表现确定,随每次输出与整体表决输出一致结果而递增,反之则递减;而权值可信度由操作员在对多执行体初始配置时按缺省值预设,随每次处理机清洗减半;再如拟态交换机[7]所采用自清洗大数表决算法(TAMA,trustiness based auto-cleanout majority algorithm),由基于信任度的大数裁决策略和定时策略两部分组成,其中,基于信任度的大数裁决子算法,实质也采用经验可信度,即将输出一致的执行体划入同一组Gk,按式(1)分别计算集合Gk的置信度Wk。

其中,ωi为执行体i的信任权值,初值为0。选择Wk最大的集合Gp作为裁决输出,此时执行体i的输出与裁决输出的差异率若为S,则其信任权值ωi按式(2)更新。

其中,β为大于0的权值系数。同时,随机选择信任权值超过阈值K的执行体下线清洗。

2) 基于定时策略表决[7]主要用于抵御共模协同攻击,该算法基于时间因子,每隔时间间隔T根据信任权值选择执行体下线清洗(清洗后信任权值归零),按式(3)计算执行体i选取概率P。

3)基于博弈策略表决,主要引入先验知识强化表决,如文献[29]运用了恶意控制器所占比例、系统误差等先验知识,采用字段分解的思想对拟态网络操作系统多控制器执行体输出进行细粒度对比表决,即按式(4)计算最优表决输出。

其中,参数α为假设攻击者对所有控制器成功攻击、使其变为恶意控制器的概率;fi为正确表决输出f的第i个字段,hi为该字段的位数,fi,j为该字段的第j位;为控制器k输出报文中字段i的第j位,为控制器k实际向判决器报告的输出报文;

1.2.2 拟态实践

经各类仿真测试及实际网络部署试用验证,拟态技术产品可提供高可靠、高可用、高可信信息服务,如目前首次线上体系化部署拟态产品体系的景安网络,其主要运用的拟态产品有5类。一是拟态路由器,即引入多模异构冗余路由执行体,通过对各执行体维护的路由表项进行共识裁决生成路由表,通过对执行体的策略调度,实现拟态路由器表征的不确定变化。在差异化设计的前提下,多模异构路由执行体存在共模缺陷的概率极低,可通过裁决机制有效阻断对部分执行体的攻击致瘫后果。二是拟态DNS服务器。可在不淘汰已有域名协议和地址解析设施的前提下,通过增量部署拟态防御设备组件,有效遏制基于DNS服务后门漏洞的域名投毒、域名劫持等已知和未知攻击方法,大幅提高攻击者攻击代价。三是拟态Web虚拟机。Web虚拟机可通过在云环境中部署虚拟机提供低成本解决方案,除面临账号盗用、跨站脚本、缓冲区溢出等传统Web威胁外,还面临引入虚拟层导致的侧信道攻击、虚拟层漏洞等新型威胁,引入拟态技术可利用云平台构建功能等价、动态多样的异构虚拟Web执行体池,通过采用动态调度、数据库指令异构化、多余度共识表决等技术,建立多维动态变换的运行空间以阻断攻击链。四是拟态云服务器,通过构建功能等价的异构云服务器池,采用动态执行体调度、多余度共识表决、异常发现、线下清洗等技术,及时阻断基于执行体软硬件漏洞后门等的差模攻击。五是拟态防火墙,针对传统防火墙在Web管理和数据流处理层面可能存在的漏洞后门,通过对其架构进行拟态化构造,在管理、数据层面增加攻击者攻击难度,有效防御“安检准入”中的内鬼侵扰,提供切实可信的准入控制保障。

2 横向观:CMD与其他主动防御技术对比

主动防御技术目前尚未形成公认概念,基于文献[1,3,30],本文认为其是指不依赖漏洞后门发现和攻击特征分析等攻击先验知识,利用动态、异构、冗余、重构等内生安全机制,对攻击“主动感知、事前防御”的安全技术。在主动防御技术对比方面,文献[31]仅将CMD与移动目标防御、可信计算进行了比较,但缺乏与其他主动防御技术的对比分析。本节首先介绍CMD,而后将其与其他主动防御技术进行对比辨析。

2.1 网络空间拟态防御 2.1.1 核心架构

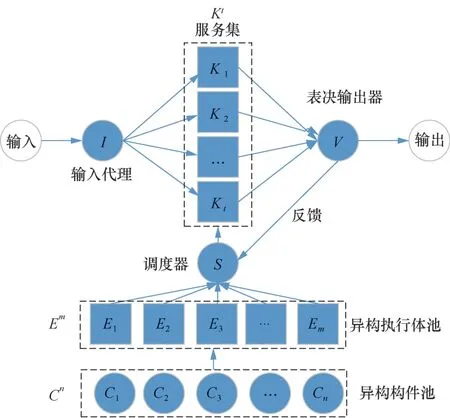

如图3所示,CMD核心架构为DHR架构[1],可记为六元组 Ω= {Cn,Em,Kt,I,V,S},其中:

图3 DHR架构 Figure 3 DHR architecture

I,即输入代理,负责将输入分发给Kt;

V,即表决输出器,负责对Kt的输出矢量表决并输出,屏蔽攻击致错后果,并向调度器S反馈;

S,即调度器,负责按调度策略执行调度,识别错误执行体,从Em中随机选择Ej进入Kt作修复替换;或使用Cn内构件重构Ej;或通过虚拟化改变Ej的组成配置、运行环境;或基于时间、策略等,选择Em及Kt中异构执行体下线清洗。

DHR架构可用IPO(input-process-output)模型概述为I−Kt/S/Em/Cn−V。其中,Kt为功能模块,Em、Cn为资源模块,S为控制模块,I、V为输入/输出模块,模块间逻辑独立、功能联动,具体来看,由I接收输入并将其复制分发至Kt中的冗余执行体Kl执行处理,得到的输出矢量由V表决并输出,得到的输出唯一且相对正确;由S控制Cn中的构件动态重构Em中的执行体,根据运行信息选取Em中的执行体进入Kt,并对下线执行体进行清洗恢复、重构重组等。可见,CMD通过引入拟态裁决、策略调度、多维重构、反馈控制、去协同化等内生安全机制,使目标系统具备面向不确定性威胁的广义鲁棒控制能力,实现主动防御。

2.1.2 CMD三定理

本小节着眼拟态防御效能、拟态风险可控性及拟态安全增益因子3个方面,提出CMD三定理,并将其作为论证CMD内生安全效应原理的支撑。

CMD三定理间的关系为:CMD第一定理从增益角度,正面表现拟态防御安全效能可通过控制指标而提升,进而证明其确实存在安全效能;CMD第二定理从风险角度,反面表现拟态风险可控;CMD第三定理作为前两项定理的补充,提供设计实现拟态架构时提升其安全增益的途径。

在提出CMD第一、第二定理前,给出定义1~定义3作概念基础。

定义1攻击逃逸

将拟态系统s在某次广义不确定性攻击下Kt的输出矢量记为O={OC1,OC2,… ,OCt},若表决输出错误结果,则认为攻击产生逃逸,其必要条件有5个(无须同时成立):

1) 攻击者掌握服务集Kt共模缺陷;

2) 输入代理I、表决输出器V被攻陷;

3) 系统产生通信误码、组件故障等随机错误;

4) 拟态系统执行环境具备侧信道攻击条件;

5) 攻击未导致服务集Kt输出矢量不一致。 同时,不将在拟态界外通过社会工程学等手段成功实施的攻击视为攻击逃逸。

定义2拟态效能与拟态风险

若对拟态系统s同条件攻击x次(x≥1 00),y次未逃逸,则有式(5)。

其中,记Pe为拟态防御效能,简称拟态效能。若同条件攻击不足100次,视Pe为拟态效能的近似指标。另有式(6)。

记概率Prisk为系统在该条件下的攻击逃逸率,简称拟态风险。可见,CMD将难以量化的不确定性威胁映射为概率。

定义3拟态熵和拟态变换增益

若某系统性能指标(如吞吐量、响应时间)的归一化参数为Vi,则有式(7)。

其中,记ENi为该性能的性能熵[32],以反映其性能。若Vb变 为Va,则有式(8)。

记 ΔE N为该系统性能的变换增益。

特别地,若系统服务集异构度的归一化参数为Vh,则有式(9)。

为反映拟态熵与异构度的正相关性,修正式(9),结果如式(10)。

其中,记ENh为系统的拟态熵,用于描述其服务集异构程度。若经某次调度Vh变为Vh′,则有式(11)。

其中,记ΔE Nh为系统的拟态变换增益,用于反映系统经调度获取的异构度增益。

基于定义1~定义3,提出CMD第一、第二定理。

CMD第一定理拟态防御效能与服务集异构度非线性正相关。

证明考虑DHR架构A,参考文献[19]提出的异构度量化方法,若服务集的构件集类数为M,服务集的构件集所含构件类数为S,构件池Cn中构件Cni、Cnj的比例分别为pni、pnj,其特有漏洞及共有漏洞的数量依次为vni、vnj和vnij,则服务集异构度HA可由其复杂度COk和差异度FDQn决定,如式(12)所示。

其中,COn通过香农多样性指数衡量,由S与pni决定;FDQn通过二次熵衡量,由S、pni、pnj、vni、vnj与vnij决定。当服务集中执行体的任意两个构件相异时,HA取最大值,如式(13)所示。

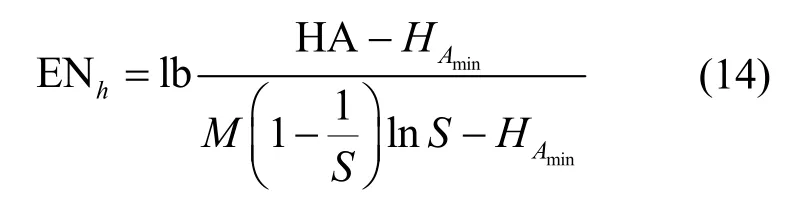

基于此,本文对HA进行min-max归一化[33],此时拟态熵计算结果如式(14)所示。

考虑服务集共模缺陷逃逸(拟态逃逸必要条件1),忽略偶然因素2)、3)、4)、5),此时服务集存在共模缺陷的概率Pcm与FDQn、HA、ENh均负相关,即基于构件共有漏洞定义的服务集差异度越大,服务集异构度和拟态熵越大,共模缺陷存在概率越小。另由拟态风险Prisk定义可知有式(15)成立。

故Prisk与HA负相关,又因式(6),故Pe与HA正相关。且由HA与FDQn正相关而非正比,为非线性正相关关系,而Pcm与FDQn线性负相关,与Pe线性负相关,故Pe与FDQn线性正相关,因此Pe与HA非线性正相关。

证毕。

CMD第二定理拟态风险Prisk可控。

证明设置拟态风险Prisk安全阈值,由式(15)得,拟态风险可控实质是保证共模缺陷存在概率Pcm可控,且Pcm与FDQn线性负相关,即仅需控制FDQn,而FDQn由S、pni、pnj、vni、vnj与vnij决定,与构件Cni、Cnj直接相关,又因构件Cni、Cnj可根据调度算法按阈值要求动态选择,以调整服务集差异度FDQn,可控制Pcm低于阈值。

证毕。

在提出CMD第三定理前,提出定义4作为概念基础。

定义4拟态表面

根据I/O自动机模型,给定环境E下的拟态系统s,记三元组{BE,PE,DE}为该系统s的攻击表面[34],简称拟态表面ASs,即攻击者通过E对s攻击可触的系统资源集,如式(16)所示。

其中,BE为s中I、V的接口集(如字符串输入接口);PE为s中I、V的通道集(如socket),BE中的某接口BiE需通过PE中的某通道PiE连接;DE为s中Kt的非可信数据项集(如共享文件)。

基于定义4,提出CMD第三定理。

CMD第三定理拟态安全增益完全来自其动态、异构、冗余特性,且与传统防御手段安全增益相独立。

证明首先,CMD不依赖先验知识和检测机、知识库等外挂防护组件,故与传统防御手段弱关联,未使用MTD等其他主动防御机制;其次,CMD允许使用不可信构件,因此其安全增益仅来自于架构本身,而架构引入的各类机制可规约为动态、异构、冗余3个特性,使组成拟态表面ASs的BE、PE、DE动态变换,进而使攻击链不可达;最后,CMD可与蜜罐、防火墙等传统手段融合运用,实现拟态蜜罐[9]、拟态防火墙[35]等产品,其安全增益相对独立。

证毕。

基于CMD三定理阐述拟态原理:首先,基于CMD第一定理,由于拟态防御效能与服务集异构度正相关,而拟态DHR架构相比其他传统网络架构有显著的异构度增益,故具备拟态防御效能;其次,基于CMD第一、第二定理,攻击者连续攻击拟态系统时,基于扫描结果、已知漏洞等先验知识试错,其实质是通过动态变换使系统拟态熵进入熵减过程,而拟态调度通过动态提升拟态熵,抵消攻击者的试错效应,使攻击效应累积从连续过程转为独立过程,因此拟态风险动态平衡,未能超越阈值;再次,基于CMD第二定理,多模共识有小概率出现共模缺陷致错,但可通过多维动态迭代处理与裁决,控制拟态风险低于阈值;最后,基于CMD第三定理,证明拟态提供的安全增益与传统防御手段相对独立,并可通过强化其动态、异构、冗余特性提高安全增益。

2.1.3 CMD安全增益

基于CMD第三定理,从3个层面分析架构安全增益。一是异构性。由于架构安全增益可由Pe直观反映,又由式(6)、式(9)、式(13)、式(14)可知,Pe与服务集HA正相关,理想情况下,在各异构执行体攻击面两两正交时实现绝对异构,可最大化安全增益。异构度量化方法,主要有漏洞量化、功能量化、熵量化和“复杂度−差异度”二维量化4类。漏洞量化,如文献[36]通过CNVD(China national vulnerability database)查询执行体共同漏洞数量以量化其异构度,但忽略了执行体对未知威胁的反映差异度[37]。功能量化,如文献[38]利用功能等指标综合考量软、硬件异构度,但仅考量了控制器是否控制同一主机及类别是否一致,评估粒度较粗;熵量化,如文献[39]利用信息熵[40]衡量服务集异构度,提出信息熵H与余度t正相关,且t一定时各类执行体出现概率相同时H最大,但未考虑异构执行体共模缺陷;“复杂度−差异度”二维量化,即同时考虑执行体复杂度和差异度,反映异构度差异较客观,本文论证CMD第一定理时即参照该方法。二是动态性。可为异构性提供时间维度增益,通过改变服务集异构度HA而间接提供安全增益。为简化执行体异构实现、扩充构件池Cn,可对执行体进行重构、重定义、虚拟化等广义动态变换,降低非绝对异构执行体间的显、隐性关联,在控制拟态部署成本的基础上提供增量安全增益。三是冗余性。可为异构性提供空间维度增益,通过改变服务集异构度HA而间接提供安全增益。文献[28]提出冗余度与表决正确率非线性相关,且余度增长导致成本提升、难以表决;特别地,文献[8,41]研究表明3模余度[26]性能−开销比最优。

2.1.4 CMD开销分析

由CMD架构机理知,开销 PayCMD可分为异构部件、策略调度、多模裁决、反馈控制、清洗恢复和状态同步6部分。其中,异构部件开销与余度t正相关;策略调度和反馈控制开销与调度策略(SS,scheduling strategy)算法性能相关;多模裁决开销与表决策略(VS,voting strategy)、表决输出器性能和异构执行体最长响应时延Delaymax相关;清洗恢复开销在网络效能未饱和时不直接迟滞网络性能;状态同步开销与t、系统架构(SA,system architecture)相关。由2.1.3节知,余度通常取3,与 Delaymax同由异构策略(HS,heterogeneous strategy)决定,表决输出器性能由硬件决定,因此, PayCMD的决定因素可规约为四元组{SA, HS, SS, VS},如式(17)所示。

与其他防御技术开销对比,CMD一是将攻击表面从系统整体缩减为“拟态括号”内的部分组件,降低了对全体部件的更新升级频次、实时防护要求;二是对短板组件弱敏感,可利用COTS级构件、开源产品等非可信源构件组成可信系统,降低系统固有安全开销;三是可替代防火墙、入侵检测或其他专用安全部件,节省了相关部署运维开销。

2.2 入侵容忍

1985年提出“入侵容忍”概念,旨在通过构建多样化冗余、N-模表决、系统重构、秘密共享及拜占庭一致性协商等机制为系统赋予容侵能力[42],使其在被入侵条件下确保安全、持续服务。入侵容忍典型系统架构分为3类,一是基于入侵检测的容忍触发架构,如SITAR(scalable intrusion-tolerant architecture for distributed services)[43],用于保护商用服务器安全,但其容忍机制依赖于入侵检测;二是算法驱动架构,如MAFTIA(malicious and accidental fault tolerance for internet applications)[44],通过层次化架构保护应用,但被保护应用需基于项目中间件给定的程序接口和协议平台开发;三是周期性恢复架构,如SCIT(self-cleaning intrusion tolerance)[45],通过轮换在线服务器和清洗离线服务器实现容侵,无须更改现有操作系统及应用软件。入侵容忍技术存在机制复杂度大、多样化执行体成本过高和支撑技术体系未成熟等缺陷,其原理与CMD强相关,均采用异构冗余、多模表决、系统重构等机制,给攻击者制造了非协同条件下的异构多目标动态协同攻击困境;但入侵容忍强调容忍,仅满足于屏蔽错误,而CMD除此之外还识别、定位、清除错误,并自动恢复,防御更为主动。

2.3 移动目标防御

移动目标防御(MTD,moving target defense)源自加密或扰码思想[46],通过动态调度、系统自清洗、动态域名、源代码多样化、实时编译、多核处理等[47]技术机制,为系统赋予多样性、动态性和随机性,以持续移动攻击面、阻断攻击链。其中,多样性可分为自然多样性、伪多样性和人工多样性[48],动态性为其核心特性,可在网络层、平台层、运行环境层、软件层[49]和数据层[50]等实现;随机性,可通过地址空间随机化(ASR,address space randomization)[51]、指令集随机化(ISR,instruction-set randomization)[52]和内核数据随机化等实现。MTD典型实现包括MUTE(mutable network)[53]和MAS(moving attack surface)系统[54]等。CMD与MTD的区别在于:为阻断攻击链,MTD将攻击表面移动,而CMD将攻击表面不规则变换,可视作MTD的拓展,一方面引入负反馈控制,可基于防御纠错;另一方面引入非协同条件,削弱了执行体间资源共享,使攻击成功条件由可基于随机试错提高至需基于共模缺陷,提升了攻击难度。

2.4 零信任架构

零信任架构(ZTA,zero trust architecture)于2010年提出[55],强调取消基于网络边界的传统安全模型(如防火墙、NAT、VPN)对网络内部组件授予的默认信任,以身份取代传统网络边界,其核心机制为强认证和最小特权授权,实行“将用户与设备绑定为网络代理,基于网络代理授予信任评分,根据信任评分认证并授权”的安全策略[56]。ZTA使用非可信组件构建可信网络的思想与CMD相通,二者区别在于实现方法,前者基于信任传递建立信任关系,后者基于多模裁决屏蔽攻击错误,但ZTA建立信任链时确立的信任根与加密认证方法均难以确保绝对可信;CMD对非可信构件的准入门槛比ZTA低,更易部署推广。

2.5 可信计算

可信计算(TC,trusted computing)由美国国防部于1985年首次提出,其本质是使用基于硬件安全模块的可信计算平台,通过信任度量建立以信任根为锚、以信任关系为链的信任链[57]。随着物联网、云计算、大数据推动网络快速转型,TC相关技术标准尚需完善。和ZTA相似,TC与CMD均使用非可信组件构建可信网络,区别一是在于安全原理,前者基于计算复杂度,后者基于多模动态异构;二是在于安全根基,前者以认为“绝对安全”实则无法保证“绝对安全”的TPM或TCM(trusted cryptography module)为可信根,而后者基于普适的“相对正确”公理;三是在于安全等级,TC信任度量定级标准和测评技术还需健全,可信性有待提高,拟态防御可通过提升服务集异构度动态提高系统安全等级。

2.6 计算机免疫学

计算机免疫学即为计算机引入生物免疫功能,用于识别、隔离或处理网络威胁,具体是将待优化问题对应生物学中的抗原,将优化问题的可行解对应生物学中的抗体B细胞等,运用抗体对抗抗原的生物原理处理网络威胁[58],相关模型有网络病毒免疫模型[59]、Multi-Agent免疫模型[60]、免疫神经网络模型[61]等。计算机免疫学与CMD均为仿生概念,区别在于前者激励计算机产生“代码抗体”主动优化求解问题,需面向多场景拓展适用性;后者因拟态伪装机制给攻击者造成认知困境,更易在计算设备、交换设备、操作系统等各层面推广。

2.7 综合对比

根据对主动防御技术概念的分析,设置攻击先验知识无关性、组件动态水平、风险感知能力、威胁预规避能力4个评估指标,按取值1~5进行粗粒度计分(分值大小仅反映相对水平,不反映指标绝对值),对当前主要主动防御技术进行对比,如表2所示,可见CMD较均衡地提高了4项主动防御特性,其他主动防御技术虽具备较强威胁规避能力,但在其他指标方面还有一定不足。

表2 主要主动防御技术对比Table 2 Comparison of major active defense technologies

3 当前观:现有拟态平台实现共性技术

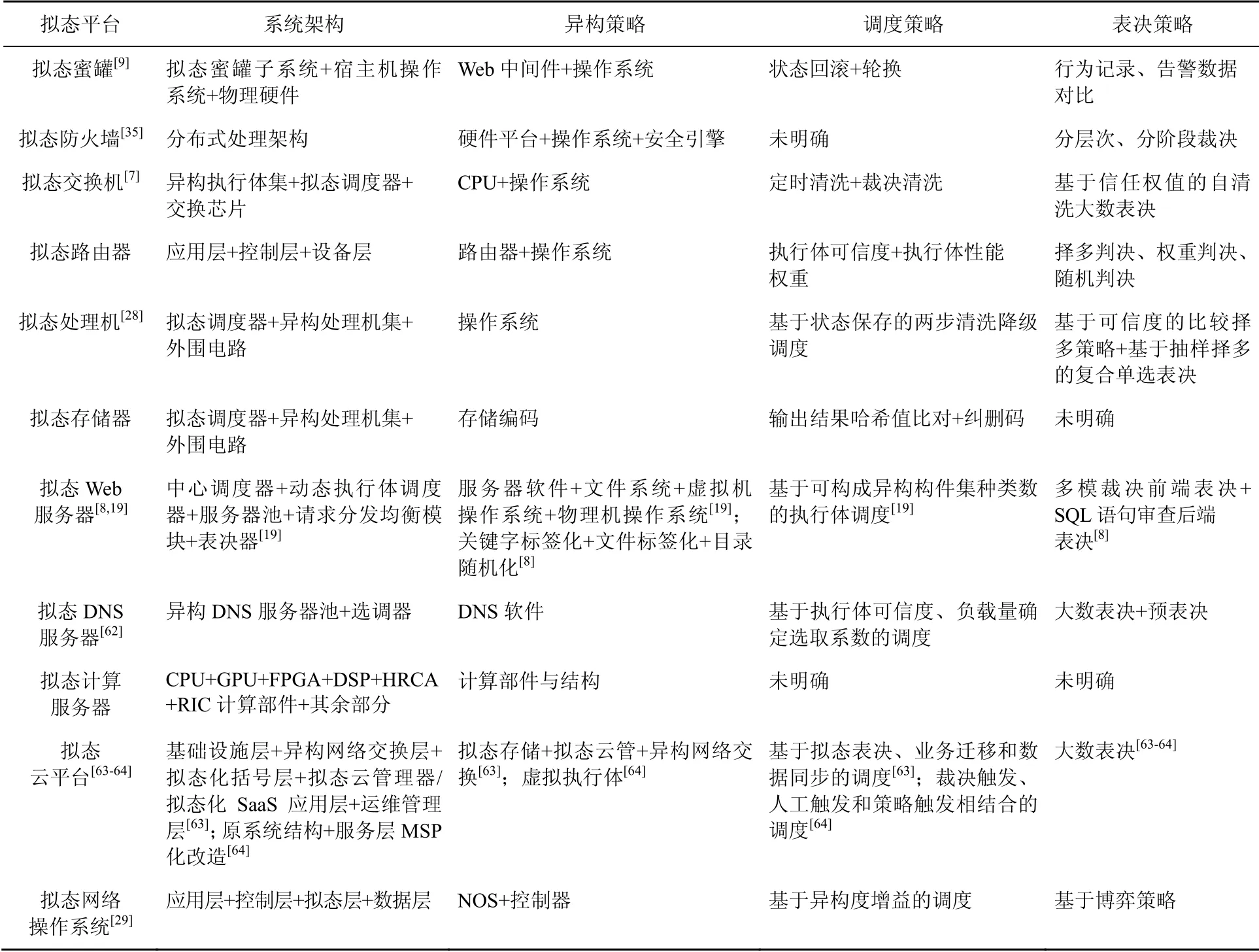

基于COTS级产品、自有平台和开源平台,已形成含10余类不同功能平台的拟态平台族,经仿真推理和实体网络验证均能提升系统内生安全效应,根据拟态架构安全增益分析及式(17),应着重关注其关键的四元组{SA, HS, SS, VS}共性技术,表3为主要拟态平台共性技术实现,在基于CVE(common vulnerabilities and exposures)等现有缺陷或构造漏洞的攻击向量下的性能表现如表4所示。

表3 主要拟态平台共性技术实现Table 3 Realization of generic technology of main mimicry platform

表4 主要拟态平台性能表现Table 4 Performance of major mimicry platforms

3.1 系统架构

拟态平台系统架构,大多未颠覆原有架构,通过对原架构核心部位增量设置拟态括号实现异构改造,按输入输出交互方式,可分为集中式架构(centralized architecture,简称C式架构)和分布式架构(distributed architecture,简称D式架构)。

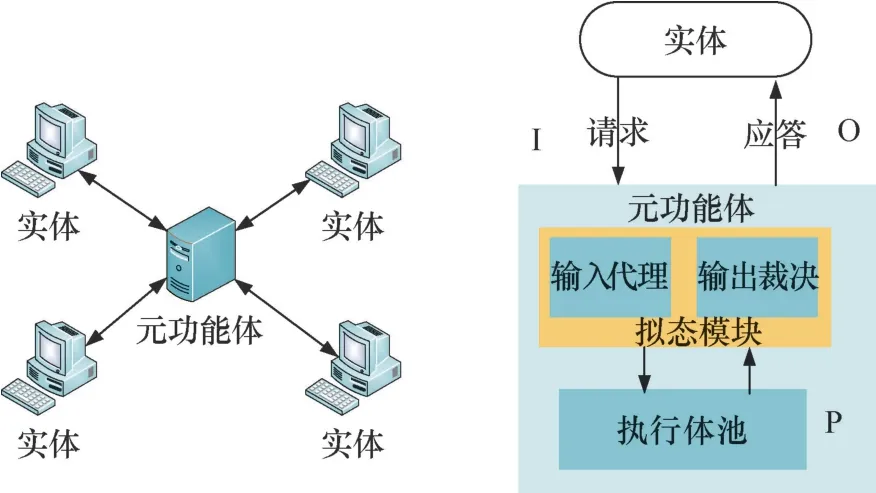

3.1.1 集中式架构

C式架构,以类C/S架构的“请求−应答”工作模式提供集中式拟态服务,分为组件式和分层式两类子架构。组件式子架构,如拟态Web服务器[19]、拟态DNS服务器[62],由调度器、异构服务器池及请求分发均衡模块等其他组件组成;分层式子架构,如拟态云数据中心[63]和拟态云服务架构[64],前者由基础设施层、异构网络交换层、拟态化括号层、拟态云管理器/拟态化SaaS(software-as-a-service)应用层和运维管理层构成,后者通过在原系统服务层构造MSP(mimic service package)提供节点式拟态云服务。如图4所示,C式架构中,作为客户端的实体与作为服务端的元功能体交互时,信息流单线输出、链式处理,元功能体在接收实体服务请求后,分发输入、多模执行、输出裁决及调度反馈等拟态服务均在元功能体进行,同信息链信息I/O位于架构同侧,在每级I/O界面实现归一化,通过在I/O界面直接引入拟态输入/输出模块实现拟态构造。

图4 C式架构及其信息流 Figure 4 Type C architecture and its information flow

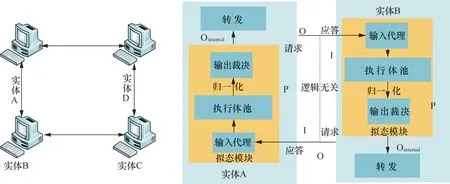

3.1.2 分布式架构

D式架构,采用类P2P架构的对等模式提供分布式拟态服务,分为组件式和分层式两类子架构。组件式子架构,如拟态工控处理机[28]、拟态交换机[7],由异构执行体池、调度器、电路组件构成;分层式子架构,如拟态路由器[65],由应用层、控制层和设备层组成。如图5所示,D式架构中,实体间彼此可两两交互,信息流多级多链并行,系统接收输入信息I后仅触发系统内部的输出信息Ointernal,外部界面的输入I与输出信息O间逻辑无关,即同信息链信息I/O位于架构异侧,为便于裁决,内部输出矢量需归一化,通过直接在I/Ointernal界面引入拟态输入/输出模块实现拟态构造。

图5 D式架构及其信息流 Figure 5 Type D architecture and its information flow

3.1.3 小结

拟态平台系统架构,在信息流程上,符合I{P}O闭环控制模型,除输入输出通道外,拟态括号内部件与外界不互通;在子架构选用上,当前实现的组件式子架构多由调度器兼负调度和表决功能,对调度、表决功能一体化设计要求高,而分层式子架构以拟态化控制层为核心,实现较为完备。可见,对现有平台进行拟态化改造时,应着眼其服务模式选取确定异构服务集和多模裁决点,而后区分C式或D式架构展开改造。

3.2 异构策略

拟态平台异构策略,既可在基础设施、操作系统、文件系统、应用软件等层面实现全栈物理异构,还可通过虚拟化等策略增强虚拟异构度,应重点关注其实现模式、实现层次、构件选用和部件同步4个层面。

3.2.1 异构实现模式

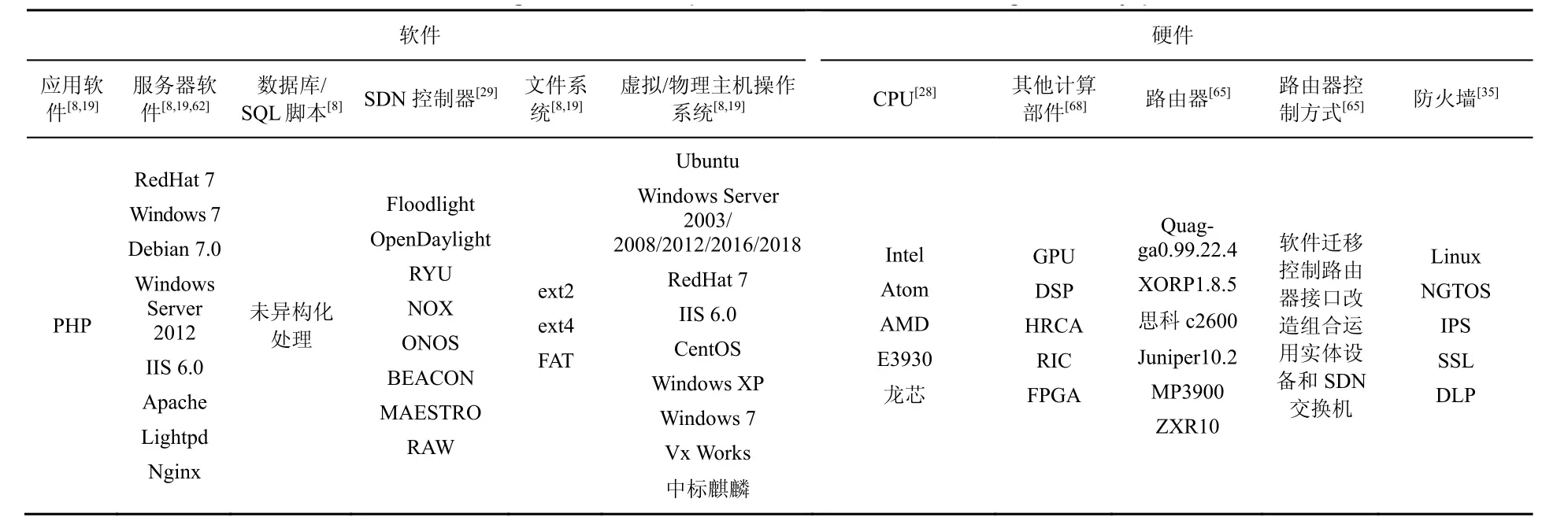

根据平台厂商来源和拟态化改造时平台源码是否可控两项条件,可将拟态平台异构实现模式分为4类,如图6所示。一是单源封闭异构实现,即对于由单一厂商生产的非开源平台,通过直接采用该厂商的多型产品作为服务集并在I/O接口增加分发、裁决及调度等机制以进行拟态化改造[63]。二是单源开放异构实现,即在开源COTS级产品的核心部位,通过多样化编译产品源码等方式设置拟态界。三是多源封闭异构实现,即直接引入多厂商生产的非开源COTS级产品作为服务集,并在I/O接口设置拟态输入和裁决部件以构建拟态化子系统。四是多源开放异构实现,即对具备动态、异构、冗余特性的开源系统,因应用与平台松耦合且具备异构基础,通过直接引入拟态机制和组合多源应用实现异构。如拟态路由器架构[65]通过基于OpenFlow协议的接口改造,控制未开源的思科、Juniper、中兴、迈普、烽火路由器,即多源封闭异构实现;通过开源软件Routeflow[58]直接迁移控制开源的Quagga、XORP等路由器,即多源开放异构实现。值得注意的是,这4类拟态异构实现模式均面向基于COTS级硬件和开源产品、需经拟态化改造才能生成内生安全能力的拟态基线1.0产品,而面向基于DHR构造、具备原生内生安全能力的拟态基线2.0产品,这些异构实现模式已不再需要。

图6 拟态异构实现模式 Figure 6 Mimicry heterogeneous implementation mode

3.2.2 异构实现方法

异构实现方法可分为编码异构、软件异构、硬件异构、软硬件协同异构和混合异构等,与异构实现模式并非一一对应,可结合实际情况灵活组合,如多源开放异构实现模式既可仅实现软件异构,也可实现软硬件协同异构。

一是编码异构。即采用不同数据编码实现异构,如拟态存储器将文件拆分为块,随机选择多种纠删码编码,实现存储编码异构[6]。

二是软件异构和硬件异构。软件异构方面,实现手段上,可通过反向栈、ISR、堆布局随机化、栈基址随机化、栈保护、系统调用号随机化、库函数名随机化等[66]手段实现;实现环节上,可在开发、编译、链接、安装、加载等环节[67]实现。如拟态蜜罐[9]在Web中间件、操作系统两个软件层设置异构;拟态Web威胁感知模型[68]利用脚本拟态变换技术实现应用脚本异构;M-DNS[62]采用不同DNS软件实现DNS服务器异构;拟态处理机采用不同操作系统实现处理机异构。针对拟态Web服务器的异构实现,文献[19]将其设计实现为基于应用软件、服务器软件、数据库、文件系统和操作系统的5层异构,但未进行软件同源性分析[69];而文献[8]将其设计实现为基于文件系统、服务器软件、虚拟机操作系统的3层异构。可见,大多数异构平台通过选用成型异构软件或变换脚本,在开发而非编译、链接、安装、加载等阶段实现软件异构,操作可行性强,异构成本较低。硬件异构方面,由于异构硬件接口不一,需额外引入对应控制软件,因此单纯硬件异构难以实现,目前尚未出现实例。

三是软硬件协同异构。如拟态交换机[7]采用异构{CPU+OS}硬件模组,并通过多样化编译生成异构协议栈和管理软件族;拟态路由器[65]采取多种软、硬件控制模式实现7模异构路由器;拟态防火墙[35]针对业务处理逻辑等层面进行拟态化改造,实现{硬件平台+操作系统+安全引擎}3层软硬件异构;拟态计算服务器[68]按需求混合配置CPU+GPU、CPU+FPGA、HRCA(hybrid reconfigurable computational array)、RIC(reconfigurable interconnection)等通用、专用、柔性计算部件,在指令级、部件级、系统级实现软硬件变结构计算。因此,拟态平台可通过在数据接口等部位设置拟态括号,组合运用开源产品、自有产品和COTS级产品,实现软、硬件协同异构。

四是混合异构。即采用异构网络部件、异构网络交换等,实现多维混合异构,如拟态云数据中心[63]除部署拟态部件外,还引入拟态存储、拟态云管、异构网络交换等异构策略。

3.2.3 异构构件选用

现有拟态平台异构构件测试集如表5所示。

表5 现有拟态平台异构构件测试集Table 5 Heterogeneous component test set of existing mimicry platforms

3.2.4 异构同步模式

为提升拟态架构系统整体效能,应在状态保存、表项下发、故障恢复等时机,在隔离前提下同步异构执行体。同步模式主要有3种:一是直联模式,即异构执行体通过接口直接通信,如拟态计算服务器[68]为实现高带宽数据通信,部件间采用FPGA全互联;二是插件模式,即异构执行体通过调度器或其他拟态插件间接通信,如拟态处理机[28]通过调度器管理用户请求、响应仲裁和执行体故障隔离、清洗复位;拟态路由器[70]设置感知决策单元,通过收集状态信息主动调整运行参数;三是消息队列模式,如MNOS[29]采用ZeroMQ消息队列完成异构执行体间通信,拟态防火墙[35]采用基于TIPC(transparent interprocess communication)集群协议的分布式消息传输。其中,直联模式效率最高,但可能面临协同攻击;拟态插件模式较安全,但造成一定效能损失;消息队列模式性能介于二者之间。同步粒度方面,已有拟态平台未予以明确,其他多变体架构使用的同步粒度按递减排序,有BUDDY[71]的应用级监控,ShadowExe[62]的函数级监控,Detile[72]的代码级监控,VARAN[63]、DCL[64]的系统调用级监控及指令级监控等[61]。

3.2.5 小结

为提升系统变换安全增益,应侧重选用多源开放异构实现模式和混合异构实现方法,同时,为防范基于冗余体间互联端口链路、共享处理空间等通道或同步机制的多模协同攻击,应侧重选择插件模式或消息队列模式实现异构执行体同步。

3.3 调度策略

调度策略,可细分为下线、上线两项子策略。前者即调度选取特定旧执行体离开服务集的子策略,后者指调度选择适当新执行体进入服务集的子策略。

3.3.1 下线子策略

下线子策略主要有下线操作时机、下线清洗方法两个方面。

一是下线操作时机,可分为定时下线、裁决下线、人工下线、策略下线等。其中,定时下线,即定时选取执行体下线清洗,以防协同渗透、共模缺陷攻击;裁决下线,即每次裁决后令信任权值最低的执行体下线清洗;人工下线,即由操作员主观决策选择执行体下线;策略下线,即基于时间片、随机余度、异常告警监控等策略选择执行体下线。如拟态交换机采取定时下线、裁决下线相结合的下线策略[7],拟态路由器基于执行体可信度和性能权重指标选择执行体进行下线,拟态云服务架构实行裁决下线、人工下线和策略下线相结合的下线策略[64]。

二是下线清洗方法,可采用初始化、清零、重启等简易数据复位方式,但无法清除对系统底层软硬件的攻击后果,因此在重置数据后应对执行体构件进行一定重构,或弃置后换用新执行体,如拟态蜜罐[9]采用基于状态回滚和轮换的调度策略;拟态云数据中心实行基于业务迁移和数据同步的清洗策略[63],在发现执行体异常后将其数据迁移至其他云执行体。

3.3.2 上线子策略

上线子策略可基于执行体可信度、负载量等指标,如M-DNS实行基于执行体可信度、负载量的选调策略[62],即随机选择可信度、负载量满足选取系数阈值要求的执行体进入服务集;MNOS使用基于异构度增益的调度策略[29],使调度产生的软、硬件异构度增益和最大化。

3.3.3 小结

调度策略实质是对可信度、负载、性能、用户倾向等主、客观指标的平衡,以实现服务集攻击表面的动态变换,如何对其量化评估还需测试验证。值得注意的是,在选择异常降级清洗后的旧执行体重新进入服务集时,由于攻击者已打通对其攻击链,若将其直接加入工作队列后短时间内仍易被攻陷,因此考虑实施梯度回归。如拟态处理机实行基于状态保存的两步清洗降级调度策略,将服务集状态分为7级,对其逐级进行清洗、上线[28]。

3.4 表决策略

表决策略应重点关注表决算法、表决层次和表决时延控制等因素。

3.4.1 表决算法

表决算法,可选用大数表决[73]、一致表决[74]、n中取2表决[75]、随机表决、轮询表决、择多表决[76]等传统算法,及自检测多数一致表决算法[77]、自适应一致表决算法[78-79]等改良算法,其中择多表决的可信度最高,虽无法保证绝对正确,但根据CMD第二定理知,择多错误概率随余度增加而非线性减小,风险可控,主要有3类。

一是静态算法,即表决策略确定后不再变动,如M-DNS[62]指定采用大数表决算法。

二是动态算法,即可灵活确定表决策略,如拟态路由器[65]依据安全等级,可指定择多判决、权重判决、随机判决等算法。

三是复合算法,即复合运用多种表决策略,如拟态蜜罐[9]基于行为记录、告警数据对比进行表决;拟态防火墙[35]采用分层次、分阶段表决;为应对时间协同、共模缺陷攻击,拟态交换机在大数表决中增加信任评估和定时扰动,实施基于信任权值的自清洗大数表决,即在表决时优先采用高信任权值执行体的输出,且信任权值随执行体表决输出差异度等历史表现动态更新;拟态处理机[28]引入基于处理机历史表现的经验可信度和基于系统安全员主观倾向的权值可信度,实行基于可信度的比较择多算法,并提供了可选的基于抽样择多的复合单选判决算法;MNOS[29]考虑到每次大数表决相互独立的缺陷,利用恶意控制器所占比例、系统误差等先验知识实现基于博弈策略的表决算法,提升了表决准确性,但提高了计算量和时延。

3.4.2 表决层次

应根据表决场景选取表决层次。由于异构执行体输出格式、信息内字段设置等不同,若在语义层表决,粒度难以掌握,需辅以智能语义分析算法,误报率较低,漏报率较高,适用于模糊表决;而数据层表决更为精确,漏报率降低,但误报率较高,适用于精确表决。如Web服务器实现两个表决器[8],即用于多模裁决的前端表决器和用于过滤非法SQL语句的后端表决器,前者在语义层表决,以屏蔽异构服务器响应的细节差异;后者在数据层表决,以屏蔽异构机制导致的SQL语句差异。

3.4.3 表决时延控制

拟态平台的时延开销主要来自表决[8],为降低表决时延,提高表决准确率,应对服务集输出矢量进行标准化、归一化。例如,文献[8]提出拟态Web服务器可通过模块硬件固化、非关键功能解耦,形成专用组件以降低开销。

3.4.4 小结

为提高拟态平台表决性能,应结合具体场景选用表决层次,着重采取动态表决策略,并对执行体输出矢量进行归一化。

4 发展观:“拟态+”AICDS共生生态

随着拟态技术与AI、IoT(internet of things)、Cloud、Data和SDN等新型技术深度融合,将逐渐形成“拟态+”AICDS共生生态,但目前存在较多技术瓶颈、盲区。

4.1 拟态+AI

CNN[80]、RNN[81]、GNN[82]、GRU[83]等神经网络算法驱动的人工智能技术,可用于优化拟态多模裁决、态势感知、数据计算等性能,例如,技术结合点可通过流量分类检测异常的深度学习用于增强多模裁决准确率;可自主推测调度方案的强化学习用于优化调度策略。相关研究方面,英特尔于2017年开发了首款支持自监督学习和强化学习的神经拟态芯片Loihi[84],并于2020年提出“神经拟态计算”架构[85],通过EMIB[86]、Foveros[87]等技术封装多模异架构芯片,提高了对多源非结构化数据的识别准确率和能效比;文献[88]针对现有拟态裁决机制无法有效归纳分析拟态架构安全态势的不足,提出基于裁决差异性判别的Web威胁态势分析算法,将网络态势感知技术融入拟态架构,通过LSTM网络挖掘、分类、融合多层次拟态裁决告警日志特征,并根据分类结果实现威胁可视化展示,基于真实互联网环境的实验证明该方法可有效获取CMD架构安全态势。总体来看,目前拟态技术与各类神经网络结合运用的算法架构较少,在智能裁决、智能调度等方面有较大研究价值。

4.2 拟态+IoT

物联网[89]中连接泛在、数据聚合、平台各异、设备复杂,可靠性存在较大隐患[90],而拟态DHR架构可为其提供可靠性保证,技术结合点如智能网联汽车拟态化控制/通信系统,或对多源传感器数据应用拟态化分析引擎。相关实例如第4届“强网”拟态防御国际精英挑战赛展示的具有内生安全属性的拟态高级智能驾驶辅助系统(ADAS),在高强度网络攻击中展现了相对传统商用产品的安全优势;再如车联网拟态防御系统[91]通过采集、分析威胁数据建立拟态化分析引擎,可通过动态重构组合车载端与车载服务器端安全规则,产生内生安全效应。

4.3 拟态+Cloud

如上文所述,拟态架构可用于保护云平台[63,68],技术结合点主要是构建基于多模执行体的拟态云平台;此外,学术界对“拟态+云”的裁决策略、反馈控制、行为预测等展开了相关研究。裁决策略方面,如文献[92]针对拟态云服务系统各异构执行体输出矢量因不一致而难以裁决的问题,提出了基于模板对比和置信度修正的异构执行体输出一致性裁决方法;再如文献[21]提出了基于相似性指标对服务集进行优先级预排序,并结合时间片策略进行调度的PSPT算法,平衡了系统动态性与异构性。反馈控制方面,如文献[93]通过对虚拟机进行拟态封装,基于异构虚拟机的异构度实现云执行环境的动态轮换反馈控制。行为预测方面,如文献[94]组合运用擅长处理线性关系的ARIMA[95]模型与擅长处理非线性关系的RBF[96]模型,优化了拟态调度组件对云应用行为的离线预测性能。

4.4 拟态+Data

Hbase[97]、ES、RabbitMQ、Celery[98]等大数据系统以CPU等通用处理器为核心,结构单一、能效比低,学术研究主要集中于通过混合异构平台提高加速比和能效比,无法保证计算任务与体系结构相匹配,要求计算架构和处理机制范式同步向多模化、动态化革新,这正是大数据与拟态防御的技术结合点,如基于拟态计算的大数据处理方法[99]。此外,2018年,复旦大学与多家企业提出共同推进通用拟态大数据平台发展,为拟态计算在大数据分析处理和数据挖掘领域应用提供技术路径。在拟态大数据平台具体实现上,文献[100]设计提出了高效能拟态大数据平台,通过构造体系结构匹配矩阵将计算子任务动态分配至CPU、GPU、FPGA等组合处理部件,实验表明,相较纯CPU架构,CPU+FPGA拟态架构可深度融合异构计算部件,能效比更高,还可灵活拓展;文献[101]提出基于拟态计算的大数据精准服务架构,主要分为数据源、数据导入、数据存储、拟态计算、精准数据分析、数据精准推荐技术等部分,使软硬件深度耦合;文献[102]提出综合运用多种拟态系统,构建包括数据源、拟态设备、拟态计算及数据应用服务等组件的拟态大数据应用平台。总体来看,“拟态+大数据”应用模式在异构部件编配、计算子任务切分等方面的研究还需深化。

4.5 拟态+SDN

一方面,SDN有助于拟态异构通过NFV[103]实现、支撑拟态功能模块化、增量式部署,还可增强拟态架构与业务功能耦合度,实现“功能即安全”;另一方面,SDN服务部署面临服务链被篡改、截取、重放等威胁,对其控制层进行拟态化改造,可为其赋予内生安全效应,二者的技术结合点包括拟态控制器、SDN流的多模裁决等。如文献[17,104]提出拟态SDN服务部署架构,由应用层/用户业务需求、控制层和网络层组成,对SDN控制层进行拟态改造;文献[105]针对SDN主控制器单点故障和异构控制器表项对比问题,提出拟态SDN控制层安全机制,引入多模异构控制器实现多样化民主监督,并提出基于转发语义的异构控制器流表项对比算法。面向“拟态+SDN”实现面临的各类问题,文献[106]聚焦现有基于SDN的MNOS流表不一致、调度算法泛用性差、缺少安全性能评估3项缺陷,分别提出了基于流表可信度和自清洗机制的流一致裁决方法,基于攻击信息的动态负反馈调度方法,以及基于攻防收益函数博弈的拟态控制平面安全性能评估方法;文献[107]针对异构控制器流规则一致性判别难题,提出基于流表规则管道图和边缘端口流矩阵对比的控制层裁决策略。

5 未来观:“拟态+”未来新型应用场景及挑战

在拟态化浪潮带动下,“拟态+”将激发更多应用可能,也将面临更多挑战。

5.1 新型应用场景

拟态基线2.0技术研发及其与5G、6G、边缘计算、云服务、区块链等新兴技术深度融合,将产生更多新型拟态应用场景。一是拟态基线2.0产品生态,通过对软硬构件、信息系统、控制装置等通用对象,全面采用内生安全原生设计规范和晶圆级微封装工艺,实现多领域、微粒度、全维度多模异构,使内生安全成为新一代信息系统的基本功能,其重点包括拟态基线2.0拟态效能测试技术、原生内生安全开发工具链与开发环境、拟态构造测评标准等。二是“拟态+5G/6G”。随着5G通信应用部署和6G通信研究推进,拟态技术在大规模互联网络的机制同步和推广部署条件趋于成熟,便于其提供分布式广域移动安全服务,更好支撑高速异构网络跨域发展。同时,除网络交换、处理设备外,拟态技术还将走向手机、平板等移动端平台,用于解决5G/6G通信网面临的云、移动边缘计算[108]和垂直业务中的安全挑战。三是“拟态+边缘计算”。边缘计算因其网络复杂、设备分散、规模庞大,面临身份认证、访问控制、密钥管理等威胁[109],拟态技术可为其提供跨设备、链路、网络层,覆盖分发、计算、存储业务流程的安全屏障,如拟态分布式多接入边缘计算架构[110]将数据分割转发至多个边缘节点处理,并基于校验分析实现了CMD机制。四是“拟态+云”。云计算、云服务等“云化”服务模式中,集中管理资源和信息跨域传输客观导致攻击目标相对集中、普遍暴露,通过为云配备拟态调度管理组件,可支撑多个云应用与拟态服务组件集群的融合协同[94],形成基于内生安全的“拟态云”服务模式,为“新基建+新安全”提供机遇;还可支撑云端一体协同防御,拓宽网络防御纵深。五是“拟态+区块链”。区块链虽具备去中心、去信任、不易篡改、防伪造、可溯源等特性,但在高价值数据存储流通中面临私钥丢失、合约代码漏洞[111]、自私挖矿[112]等安全威胁,拟态架构同样可为其提供保护。例如,拟态区块链[113]借鉴DHR架构和密码抽签思想,提出了动态异构共识机制和动态异构冗余签名算法,测试表明该算法效率受限于SM2算法和共识算法。

5.2 未来挑战

CMD虽具备颠覆性内生安全效应,但事实上其安全性能还有待提高,部署成本有待降低,其“拟态+”发展主要面临以下4类挑战。

(1)非协同多模决策下存在攻击逃逸空间

一是拟态DHR架构可选的异构构件集相对确定,即架构最大变换空间有限,拥有足够攻击资源的攻击者可实现基于多模决策架构的攻击逃逸;二是基于DHR架构的各类拟态系统安全逻辑相同、机制相似,APT攻击者可长期监控其变换规律,掌握其内部执行体的变换空间、轮换规律,伺机突破,若单纯靠增加余度强化防御,将损失较多网络性能;三是DHR防御范围仅限于拟态括号,通过侧信道攻击等方式实施跨物理域协同攻击,或不造成多模输出相异的窃密攻击,都可绕过拟态架构;四是拟态化部署可能引入新系统子层,扩大攻击表面,提升原架构防御协同复杂度。

(2)异构度增益与执行体同步互相掣肘

一方面,为提升系统变换安全增益,防范基于冗余体间端口链路、共享空间等通道或同步机制的多模协同攻击,要求执行体、构件尽量实现高度异构,如MNOS等拟态架构基于异构度增益调度需尽量提升执行体异构度;另一方面,同步异构执行体工作状态及输入输出矢量时,虽可选用较为安全的插件模式或消息队列模式,却因执行体高度异构增大了部署难度和同步时延,异构度增益与开销间掣肘制约了网络性能提升,又缺少成熟的量化验证和度量机制,难以取得可信平衡条件。

(3)安全与功能难以平衡

一是异构设计及部署难度较大。拟态架构引入各类安全部件,必然带来一定软硬件开销及执行体异构设计部署难度。如拟态原理要求功能等价执行体间绝对异构,即空间隔离、逻辑独立、交集最小,难以设计实现,若直接使用COTS级异构执行体,不仅无法满足异构度要求,还带来一定公开漏洞风险,因此通常对其虚拟化改造后投入应用,以扩充异构执行体选择范围,将硬件成本缩减为软件成本,但这种改造短期内难以规模化实现、形成完整产业生态链。二是调度及表决策略渐趋复杂。为增强调度及表决策略可信性,研究者提出多种需软硬件支撑的多样化动态化指标和复杂算法,其开销及部署难度与其对网络发展的支撑度、规模化部署的激励度密切相关。

(4)现有内生安全组件拟态熵有限

各类拟态架构平台使用的异构执行体,多选自代码不可控、不可信的COTS级组件和开源平台,难以实现全软件栈、底层硬件细粒度异构,调度变换产生的拟态熵空间有限,亟须开发按多源开放异构实现模式设计、具备原生内生安全属性的新型内生安全软硬件。

6 结束语

CMD发展至今,已由单纯的“拟态猜想”发展为繁复的“拟态+生态”,本文从纵向、横向、当前、发展和未来5个角度,综述其发展历程、原理本质、平台实现、技术增长点、未来挑战及应用场景,具体来说,推导阐述了基于CMD三定理的拟态原理,基于十余类现有拟态平台,分析了其系统架构模式、异构策略、调度策略和表决策略,结合AI、IoT、云、大数据、SDN等新兴技术,提出了“拟态+”AICDS共生生态,展望了拟态发展面临的4大挑战和4类新型应用场景。可见,拟态技术虽已发展进入“拟态+生态”,但面临多重挑战,与各类技术结合的诸多研究点有待突破。