基于SM2 密码体系的电力信息安全监控系统设计

2022-03-15吴亚楠

陈 锋,邹 洪,吴亚楠,刘 欣,梁 段

(南方电网数字电网研究院有限公司网络安全公司,广东广州 510663)

电力系统是国民经济和社会发展的重要基础设施,其网络和应用系统安全是系统安全运行和社会可靠供电的保障,与各行各业的发展、社会稳定和人民生活水平密切相关[1]。尽管防火墙、入侵检测系统、杀毒软件以及专用隔离设备发挥了一定的作用,但仍存在不能及时和准确检测到安全事件的问题。安全设备和应用系统每天都会发生很多安全事件,包含许多关于这些事件的错误警告[2]。同时,没有出现未知病毒和攻击的报道,多个安全系统日志不能进行实时自动审核,导致大量安全事件无法及时发现[3]。虽然传统的RSA 算法能提高平台安全性,但是其密钥长度会降低加密解密的效率,而且硬件复杂,严重影响了信息安全平台的服务质量;尽管神经网络算法能够精确地定位安全事件,但由于其各自独立,无法形成良好的复合相关性,发生的事件不能确定实际问题。为此,提出基于SM2 密码体系的电力信息安全监控系统设计方案,以实现集中监控各种网络和系统安全资源。

1 系统硬件结构设计

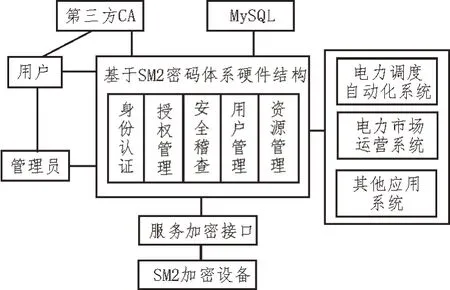

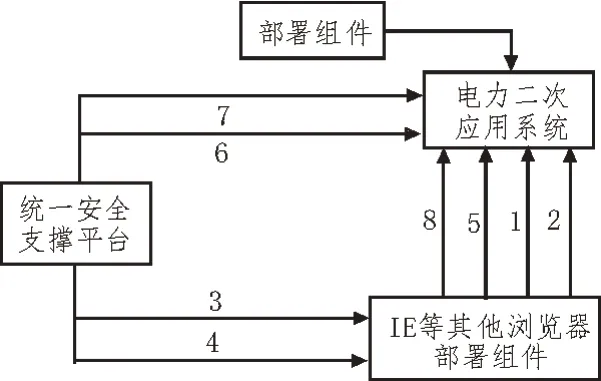

针对二次电力系统缺乏集中管理与审计,设计了安全支撑平台,将其作为电力二次系统的应用网关。该平台提供了安全可靠的认证机制和严格有效的访问控制和权限管理,安全审核历史用户信息和管理系统资源[4]。图1 为系统硬件结构。

图1 系统硬件结构

由图1 可知,在电力系统中,需要通过应用平台支持电力系统安全信息的二次访问,基于用户角色确定其访问权限,获取相应的系统应用服务[5-8]。通过电力信息系统管理,工作人员可以通过配置安全支持平台和用户信息完成用户添加和删除[9]。MySQL 数据库一方面存储各power secondary 系统的审计统计记录和应用授权代码;另一方面存储各power 辅助系统的审计统计记录和应用授权代码;对应用授权码等信息进行实时更新,确保电源支持系统和用户身份之间有效映射[10-11]。

1.1 电力信息采集装置

采集装置为监控系统提供基础数据,也是整个系统的核心部分,该层次分别是通信模块、访问模块和采集模块,其中通信模块主要实现与电源黑箱之间的通信连接,消息访问模块主要存储电源内部设备的交互操作,数据采集模块主要用于电源内部不同设备的操作调度[12-13]。电力信息采集装置断电后,采用DS18B20 传感器内部EEPROM 自动保存设定值,确保系统数据安全。因为DS18B20 传感器完全能满足智能电力信息安全监控系统中信号采集的要求,所以选用其作为终端数据采集的工具[14-16]。

低、高温度系数振荡器不容易受到电网大数据的影响,通过定频脉冲信号,由振荡产生的数据直接传送给计数器1,给计数器一个稳定的计数脉冲。尽管设备发出的脉冲波非常明显,并且有很大的灵敏度变化趋势,但是设备产生的信号能被计数器2 的脉冲快速吸收,从而为计数器2 提供了计数脉冲。该传感器利用DS18B20 传感器在大容量数据采集系统中对振荡器产生的时钟脉冲计数。

1.2 服务加密接口电路

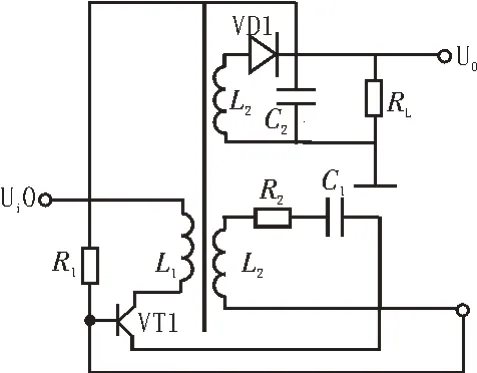

服务加密接口电路组成部分是间歇振荡电路,其电路如图2 所示。

图2 服务加密接口电路

由图2 可知,当R1接上电源后,为使VT1 开始导电,向开关管VT1 提供启动电流,其集电极电流IC在L1处呈线性增加。当L2产生正反馈电压时,VT1基极为正,发射极为负,VT1 能迅速达到饱和状态。随着C1充电电压提高,VT1 基电位下降,VT1 从饱和区输出,IC下降,而L2中产生的电压可使VT1 基极变为负压,发射极变为正压,使VT1 快速断开。此时,二极管VD1 打开,储存在初级线圈中的能量释放到负载上。在VT1 断开时,L2中没有感应电压。通过R1向C1反向充电,由直流提供的输入电压,让VT1 的基电位逐渐上升,再将VT1 接通,进入饱和状态,电路反复振荡。与单端反激式开关电源一样,传输到负载的电压是通过变压器二次线圈输出的。

1.3 视频联动模块

为达到防误、监控和视频的互补协调,实现遥控操作、现场切换操作、视频报警联动等功能,需要与监控厂商合作,并向防误系统发送全部开关控制信号,阻止监控系统被黑客远程攻击。

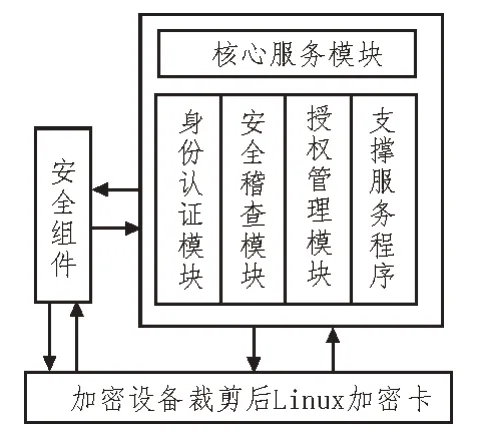

1.4 SM2加密安全组件

SM2 加密安全组件是一种基于Web 服务提供商认证服务请求者的接口程序,可处理用户访问,主要是处理用户访问计算机或网络资源的请求,通过检索资源授权库,执行用户身份验证和操作授权,确定用户对资源的访问,同时记录用户的活动。图3 为SM2 加密安全组件。

图3 SM2加密安全组件

安全组件包括sjk0817-b 加密卡、iserver 安全组件和核心服务模块。该核心业务模块不仅包含AAAA 服务引擎,还包含辅助服务模块。次要服务程序是其他基本功能模块安全控制的基础,该软件提供远程网络安全访问,并负责其他模块间的调度。

2 系统软件部分设计

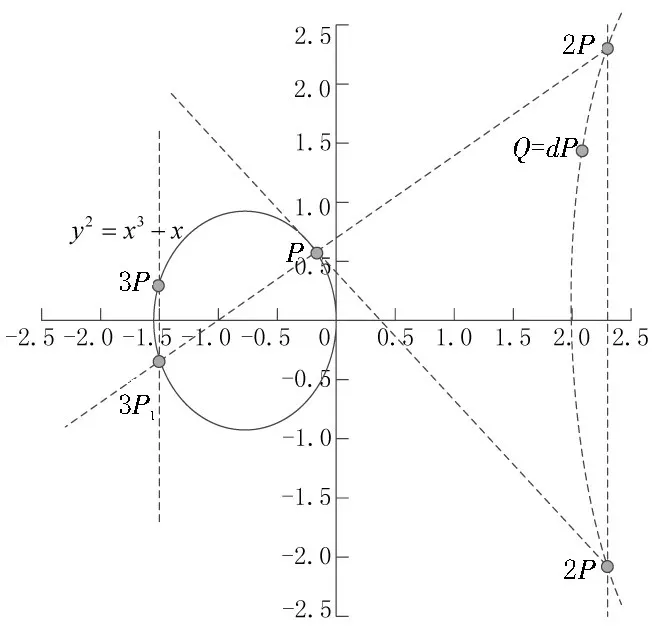

SM2 椭圆曲线公钥加密算法的安全性和速度均优于RSA 算法。根据SM2 的一般原理,256 位曲线被推荐为标准曲线。图4 为算法的原理。

图4 SM2椭圆曲线公钥密码算法原理

图4 中,P表示基准点,通过该点作切线,交于2P点,在2P点作竖线,交于2P点,2P点即为P点的2倍点;P点和2P点之间作直线,交于3P1点,在3P1点作竖线,交于3P点,3P点即为P点的3 倍点。给定图上Q点是P的一个倍点,在椭圆曲线算法中,将倍数d作为私钥,将Q作为公钥。其中,对称加密算法如下:

在该方程支持下,实现对称加密。SM2 算法安全访问流程如图5 所示。

图5 SM2算法安全访问流程

SM2 算法安全访问流程如下:

1)通过SM2 算法,用户将USBKEY 插入客户端,通过HTTP 协议和数字证书登录到服务器端,并开始访问服务器端。

2)能量备用系统的服务器调用iaccount 套件证书,通过认证界面来判断访问是否通过认证。如果不这样,客户端的imidware 组件会自动被重定向到安全平台。

3)该安全支持平台对用户提交的SM2 算法数字证书进行验证,对CRL 证书的有效性、用户角色、用户权限等信息进行验证,并记录用户名、IP 地址、时间、备用电源名称、登录方式、认证日志等。

4)在SM2 算法数字证书认证之后,安全支持平台根据服务器端的证书签名生成证书,并将当前用户的会话信息、基本信息、随机序列值等发送到客户端。

5)客户机可以通过imidware 组件将其自动重定向到备用电源系统,并提交一个一次性的签名证书。

6)通过向用户提供一次授权代码和一次授权证书验证,实现对授权代码的一次验证。

7)经过验证,该系统获得用户信息加密信息。签名后的用户信息经加密签名后,返回电力系统二级应用系统,一次性销毁签名证书。获取用户签名信息后,应用系统对其真实性进行验证,解密用户信息,然后根据用户信息登录到电力二级系统。

8)识别用户身份并允许正常进入电力系统。

3 实 验

3.1 实验环境

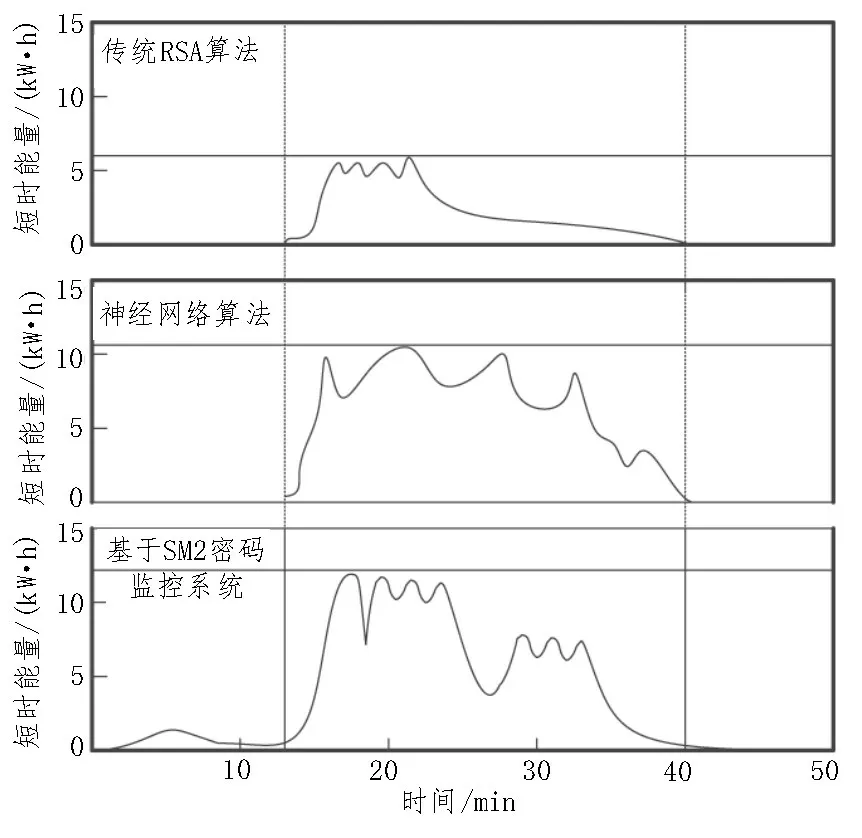

以某电力集团有限公司的信息安全存储项目为例,表1 为2019 年该公司电力系统运行的历史数据。

表1 2019年电力系统运行历史数据

在表1 数据支持下,对实验结果进行验证分析。

3.2 实验结果与分析

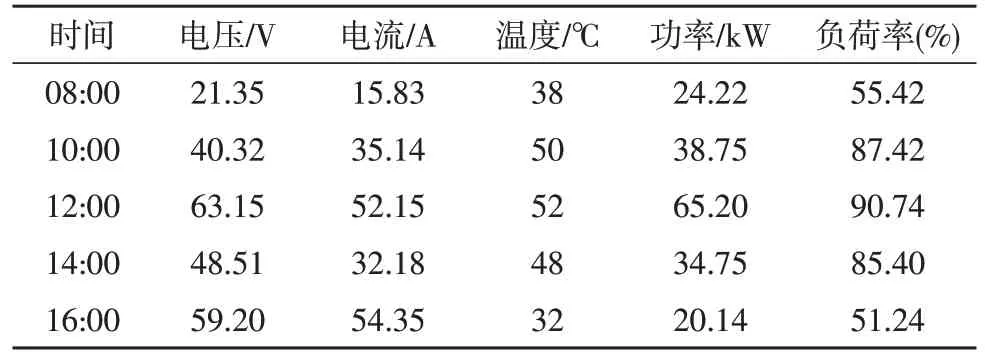

在电力系统中存在潜在危险,随时有可能被黑客攻击,因此,分别使用传统RSA 算法W1、神经网络算法W2 和基于SM2 密码监控系统W3 识别攻击信息,在黑客攻击情况下,3 种方法出现的短时能量对比结果如图6 所示。

图6 3种方法短时能量对比分析

由图6 可知,使用传统RSA 算法在0~12 min、40~50 min 时间范围内,出现短时能量失效的情况,该情况下算法无法监控电力信息安全;使用神经网络算法同样在0~12 min、40~50 min 时间范围内,出现短时能量失效情况,该情况下算法无法监控电力信息安全;使用基于SM2 密码监控系统在40~50 min时间范围内,短时能量逐渐失效,该时间段电力信息处于存储阶段,不会再增加新的监控画面,即使监控失效,也不影响整体监控效果。

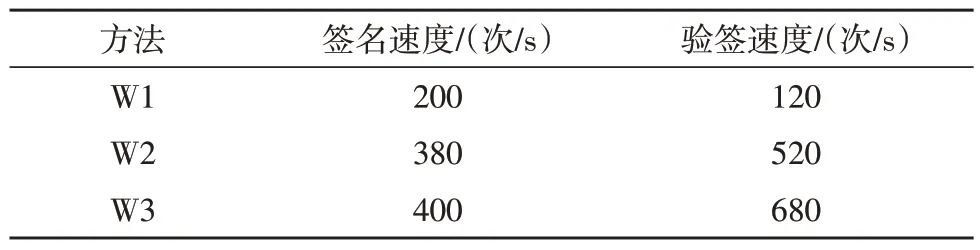

基于该情况,在12~40 min 内分别采用3 种方法对监控安全性能和速度进行对比分析,结果如表2、3所示。

由表2、3 可知,传统RSA 算法安全密钥长,签名速度和验签速度慢;使用神经网络算法安全密钥,签名速度和验签速度比传统RSA 算法快,但比基于SM2 密码监控系统慢;使用基于SM2 密码监控系统安全密钥短,且签名速度和验签速度快,具有良好的安全性能和快速监控速度。

表2 3种方法监控安全性能对比分析

表3 3种方法监控速度对比分析

4 结束语

利用统一的安全支持平台,实现了分布在不同地方的电力二次应用系统的异构集成,实现了统一的用户身份认证、管理、授权和审核,不仅有效地保护了二级应用系统的安全,而且大大简化了访问控制与权限管理系统的开发与维护,降低了管理成本和复杂性。该设计不仅满足了电力二次系统的安全管理,而且实现了信息安全产品的本地化,具有一定的实用价值。