基于节点信誉度的传感器数据安全融合方法

2021-11-17曾玉林

曾 丽,曾玉林

(四川大学锦城学院,四川 成都 611731)

1 引言

在物联网内,无线传感器网络会受到各个方面的约束,只有对信息数据进行有效融合,才能达到网络节能的基础要求。因为物联网拥有开放性特征,所以在使用时存在较多的安全隐患[1,2]。

针对数据融合的安全问题,文献[3]提出一种基于分数阶微分算子的多传感器检测数据融合算法。结合生产信息测量误差新理念,择取检测仪器性能或工作环境当作检测数据的影响因子,使用分数阶微积分理论,得到基于分数阶微分的多传感器检测数据融合处理算法模型,并运用物联网下多传感器检测数据的融合处理实例,验证算法的可行性与优越性。文献[4]提出一种带有隐私保护的无线传感网能量有效数据融合机制,解决目前无线传感网数据融合机制效率较低、缺乏隐私安全保护的问题,设计传感数据隐私保护方法,在传感节点对传感数据进行加密,保证传感数据隐私安全。研究数据融合机制,代入深度学习理论,创建数据融合模型,提升传感数据融合效率。

上述数据融合方法均具有一定的效用,但对数据安全性方面研究不够透彻。为了实现传感器数据融合的安全性,以信誉评估为前提,提出了基于节点信誉度的传感器数据安全融合方法。探究数据融合节点行为过程,运用Josang信任模型处理数据流中不确定因素问题,创建安全数据融合信誉度模型,保障数据融合结果的真实性与安全性。

2 数据融合信誉度模型构建

在没有恰当管制措施的情况下,传感器极易遭受各种恶意攻击,这些攻击一般会致使节点隐私完全泄露给攻击方,导致无法辨别传感器数据的真实性。为了有效提升传感器的能量效率,需要对其采取适当的数据融合措施。因此,在构建信誉度模型之前,首先,要对参与数据融合的传感器节点相关性实施节点行为信任值计算,继而提高数据融合的可靠性[5]。

假设信息传感器网络内某个区域参加数据融合的传感器集合是S=(s1,s2,…,sn),zi(k)是k时段传感器si的输出,则将传感器的状态解析式与输出解析式记作

X(k+1)=Φ(k)X(k)+G(k)V(k)

(1)

Z(k)=H(k)X(k)+W(k)

(2)

式中,Φ(k)、G(k)、H(k)依次代表状态转移矩阵、过程噪声分布矩阵与输出矩阵,V(k)、W(k)依次代表拥有零均值与正定协方差矩阵的高斯噪声矢量。

处于k时段,因为传感器所在的噪声环境与本身行为不相同,因此,会构成略有差别的状态估计矢量。为了更好地衡量这个差别,将状态估计矢量的标准化差描述为:

(3)

式中

Cij(k|k)=Pi(k|k)+Pj(k|k)

(4)

式(4)代表两个测量估计偏差协方差的总和。使用正态类隶属度函数的模糊测度,将k时段两个状态矢量的相似度表示为

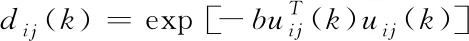

(5)

式中,b为系数,uij(k)为列向量,dij(k)为标量。由于相同区域内数据融合通过独立同质传感器构成,因此状态矢量之间的相似性也表明了测量值本身之间的类似程度。若网络内传感器节点不能运用状态解析式进行描述,可以直接利用测量值算出相似度[6]。通过相似度可以看出,k时段相同区域参加数据融合的每个传感器的相似度矩阵是

(6)

相似度矩阵包括了k时段相同区域传感器节点S的测量数据在空间内的分布状况,即实现传感器节点行为空间信任运算的尺度。同理,时间序列D(k),k=1,2,…涵盖了目前时段位置的节点在时空内的分布数据,即实时传感器节点行为信任数据时空运算的尺度。

假设ci(k)为k时段传感器节点i的一个计数器,且dij(k)≥E1,那么计数器加1。此时,第i行扫描后ci(k)最终的数据就是k时段和传感器i测量数据比较接近的传感器节点个数。所以,ci(k)是测量值一致性的度量,将k时段传感器节点i的一致性测度描述成

pi(k)=ci(k)/n

(7)

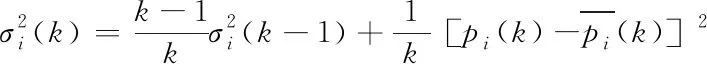

(8)

(9)

(10)

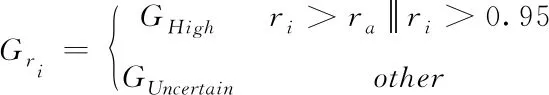

式中,a代表系数,且0 相似度运算要得到n个传感器之间的标准化差,一致性测度运算要把n2维的相似度矩阵因素和临界值E1进行逐一对比,得到的复杂度为O(n2)。为了降低计算数量,在运算一致性测度与可靠性测试的过程中,采用以下递推方法进行计算 (11) (12) 图1为基于信誉度的安全数据融合模型示意图。 图1 数据安全融合信誉度模型 分析图1可知,融合节点利用簇成员节点的采样信息探测其行为,构成成员节点的信誉度,其仅适用信任节点的数据融合。算出融合结果,得到对融合结果的评估,把评估结果输送到基站,帮助基站实现最终决策。数据安全融合模型可以保证即便存在一部分节点被泄露状况下,融合结果也能具有一定的真实性与可靠性[8,9]。 代入Josang信任模型,以此处理数据流内不确定元素问题。将评估要素设定为w=(b,d,u,a),四元矢量依次表示信任度、不信任度、不确定度与对应系数。 将评估的预期概率描述为 E(w)=b+a×u (13) 在真实场景中,频度分布与标准差区域分布不会完全相等。将节点数据处在真实频度的情况定义成真实节点频度分布。将理想节点频度当作基准,理想节点频度分布与真实节点频度分布的差别用距离进行描述,该距离即为节点的信誉度。距离越小,节点的信任水平越高,反之越低。 假设离散分布概率函数为pk,离散分布函数为qk,则KL距离如式(14)所示。 (14) Π={0,1} (15) 式中,0表示数据处在范围之外,1表示数据处在范围之中。考虑在Π内的两种分布,u和u,p,q∈[0,1]依次为u与y数据处在范围中的概率,具体表示成 u(0)=1-p (16) u(1)=p (17) v(0)=1-q (18) 所以,把分布u和v的KL距离记作 (19) 相应的信誉度是 临床上应加大对样本采集及送检环节的监督与管理力度,并且应制定出规范、科学的管理制度标准;在采样前,应该充分做好相关的准备工作,尽可能地避免人为操作意外的出现;注意样本采集的最佳时间,以防感染外源性细菌而影响检验质量;样本采集完毕后,应在规定时间内送试验室进行检验,根据样本类型的不同而采用不同的处理方法;一般试验室温度最好控制在19~26℃之间,湿度维持在40%~60%之间,从而确保临床免疫检验结果的精准性;注重检验方法的合理选择,尽量应用较常见的试剂,确保检验方法具有较高的重复性、特异性及敏感性,并且无交叉反应。[3] (20) 上述定义能够确保趋近理想频度节点可以获取远离理想频度节点更多的信誉度[10]。 得到各个传感器节点的信誉度之后,融合节点按照式(21)将节点划分为两个不同的组。 (21) 式中,ri是节点i的信誉度;ra是ri的平均值,GHigh是高信誉度组,GUncertain是不确定组。 使用信誉度分组,融合节点能够发觉并辨别簇被捕获的节点。根据信誉度遵循的全部节点统计规律可知,在被捕获节点较少时,合法节点具备较高的信誉度;反之,被捕获节点能对多少样本具备作用力,异常行为与统计规律相抵抗,会影响分布状态,因此,无法得到与合法节点相同的高信誉度[11]。 实现节点分类与辨别可能被捕获的节点之后,融合节点高信誉度组推导出的数据均值和标准差是本次采样的融合结果,把该结果当作下次采样融合节点衡量节点信誉度的凭据。此方法确保了融合节点利用高信誉度组得到的数据实施融合行为,最大限度防止融合后的结果遭到恶意节点影响。 关于融合结果aggr,将融合节点构成的评估准则记作 waggr={b,d,u,a} (22) E(waggr)=b+au (23) b+u=1 (24) 图2为三种方法的融合精度伴随不信任行为概率增长而改变的对比示意图。 图2 安全数据融合精度对比 如图2所示,因为文献[3]方法没有完成数据融合的安全性分析,融合精度受到不良数据与传感器偏差的影响较多,在不信任行为概率是30%的情况下,该方法的融合精度已经降低至50%以下。文献[4]方法虽然对传感器节点进行了行为分析,但仅对传感器的输出数据实施测量,对节点自身属性的综合评估并不完整。而所提方法可以对信誉度进行准确分析,综合评估节点的多种属性,因此,即便传感器网络内的错误传感器个数增长也能维持高水准的融合精度,伴随不信任行为概率的上升,使用所提方法的融合精度均优于文献[4]方法的融合精度和文献[3]方法的融合精度。 图3为传感器数据融合过程中,不同方法的安全性对比结果。 图3 安全性对比 从图3可以看出,在产生同样的不信任行为概率时,所提方法比两种文献方法的安全性更高。不信任行为概率处在30%的情况下,文献[3]方法、文献[4]方法以及所提方法的安全概率依次是15%、15%与28%,证明所提方法更具可靠性。 图4为三种方法下簇头节点的平均能耗伴随时间改变的对比图。 图4 簇头节点能耗对比 分析图4可知,因为所提方法在簇头节点输送数据时运用多属性决策手段,大幅降低了无效数据的转发次数,让网络内的数据流分布状态更加恰当,从而使簇头节点能耗更加均衡。 为了解决传统方法数据融合精度不高、簇头节点输送数据时能耗较高、数据融合安全性不高的问题,提出基于节点信誉度的传感器数据安全融合方法。在节点行为信任的基础上,引入Josang信任模型处理数据流中不确定因素问题,并对融合节点采取信誉度分组,对安全数据进行精准评估。仿真结果表明,所提方法具有较高的安全数据融合精度,并且在数据融合过程中,簇头节点的能耗较低,提高了数据融合的安全性。虽然所提方法有效解决了传统方法存在的问题,但是随着网络技术的发展,传感器中会产生大量的数据,如何提高数据融合的效率显得十分重要,因此,接下来将以提高数据融合效率为目标,对所提方法进行进一步改进,以此为传感器数据安全问题提供理论参考。

3 仿真研究

4 结论