IWSN物理层防全双工攻击节点的多层Stackelberg博弈模型

2021-11-11何崇林孙子文

何崇林, 孙子文,2,*

(1. 江南大学物联网工程学院, 江苏 无锡 214122; 2. 物联网技术应用教育部工程研究中心, 江苏 无锡 214122)

0 引 言

工业无线传感器网络(industrial wireless sensor networks,IWSN)在工业监控中起着重要作用[1-2]。IWSN具有自组织性强、灵活性高、快速部署、智能处理等优势,但同时受能耗、覆盖范围、连接性和安全性的限制[3-4],IWSN比有线传感器网络更容易受到窃听攻击[5-6]。无线物理层安全(physical layer security,PLS)技术[7]利用无线信道的时变性、互易性、差异性等特性,其实质为减少窃听者获得合法信息的同时最大化合法节点之间的安全通信速率,以保护通信的机密性,避免受窃听攻击[8-9],成为一种新的安全通信范式。

协作干扰技术是无线通信PLS技术中比较重要且较为接近实践的技术[10-11]。利用人工噪声辅助波束成形技术对抗多个无源和无冲突窃听者,研究了从控制器到执行器的安全下行链路传输[12]。

为增强存在多个窃听者的无线传感器网络的保密性,选择一个中继节点充当干扰器,利用收集的能量对窃听者产生干扰[13]。采用一种零强迫波束成形方案或零空间人工噪声方案,在避免对合法用户造成干扰的同时混淆窃听者[14]。由于IWSN中资源有限,协作干扰节点为节省能量不发送协作干扰信号[12-14],可能导致合法节点间的协作失败而降低通信安全速率。

文献[15-21]研究在被动窃听的环境下,将合法节点间的协作或合法节点与非法节点间的对抗行为转化为博弈问题。应用博弈论研究无线传感器网络(industrail wireless sensor networks,WSN)物理层的安全协作,可为解决节点间的行为交互提供有效方法[15-18]。文献[19]研究了基于博弈论的人工噪声生成策略,以提高认知WSN中抗隐私攻击安全性。利用二阶Stackelberg博弈为恶意干扰节点和传感器节点的行为建模,根据控制反馈条件调整传感器的传输功率来定最佳策略,以提高传感器与遥控器之间的安全传输速率[20]。文献[21]研究基于干扰的安全通信的协作无线网络,并将友好干扰节点的功率分配问题公式化为拍卖博弈。

考虑可同时发起窃听和干扰攻击的全双工攻击(full-duplex attack,FA)节点[22],本文研究最佳协作干扰节点选择方案以提高安全速率,利用多层Stackelberg博弈模型对FA与传感器节点、最佳协作干扰节点间的交互行为进行建模,使合法节点通信协作以防御攻击节点的双重攻击。

1 问题描述

1.1 网络模型

主要研究在全双工攻击节点的窃听攻击和干扰攻击下传感器节点与其簇头之间上行链路通信的物理层安全问题。表1列出了文章中用到的主要符号。

表1 所用符号说明Table 1 Description of symbols used

续表1Continued Table 1

IWSN采用分簇结构(见图1),设一个簇内共有N+2个节点,一个簇头节点和一个攻击节点,N个传感器节点。传感器节点集合为

图1 防全双工攻击节点的IWSN簇内安全通信模型Fig.1 Security communication model in IWSN cluster against full-duplex attacking node

S={S1,S2,…,Si,…,SN},i=1,2,…,N

(1)

假设所有合法节点以半双工方式工作,攻击节点以全双工方式工作。不同的传感器节点可以感测到不同类型的数据,传感器节点捕获并传输数据给簇头节点,假设数据流在传输时具有相同的优先级;在同一时刻,簇头节点仅接收一个传感器节点的数据。攻击节点同时且持续发起窃听攻击以截获节点发送的数据信息并阻塞簇头节点接收数据。簇头节点负责簇内所有传感器节点间的信息共享,攻击节点的恶意攻击行为可被检测到[23]。将正在发送数据的传感器节点称为发送节点,其余N-1个传感器节点构成协作干扰节点集M。假设所有信道为独立同分布的广义平坦瑞利衰落信道。

发送节点Si向簇头节点发送信号Xi,协作干扰节点J发送协作干扰信号XJ,J∈M。攻击节点在窃听数据同时发送恶意干扰信号。簇头节点和攻击节点接收信号分别为

(2)

(3)

式中:Pi、PJ和PA分别为节点Si、J和A发送的数据信号功率、协作干扰信号功率和恶意干扰信号功率;Hi,CH、HJ,CH和HE,CH分别为节点Si、J和E到簇头节点的信道增益;Hi,A和HJ,A分别为节点Si和J到攻击节点的信道增益;HA,A为攻击节点的自干扰信道增益;N0为簇头节点和攻击节点端的独立分布且具有相同的方差σ2的加性高斯白噪声,满足N0~CN(0,σ2)。

由经典窃听信道模型可得从发送节点Si到簇头节点的主信道容量为[9]

(4)

假设攻击节点不能完全消除自干扰信号[24],从发送节点Si到攻击节点的窃听信道容量为

(5)

式中:ρ为攻击节点的线性自干扰因子,表示攻击节点对自干扰信号的消除能力,其值越小对自干扰信号的消除能力越强,反之亦然。

1.2 安全速率

引入安全速率表述合法节点安全传输信息的能力,在广义瑞利衰落信道条件下,通信链路的安全速率为主信道与窃听信道的容量之差[25]。

定义 1发送节点到簇头节点的安全速率(secrecy rate,SR)为

SRi=max{Ci,CH-Ci,A,0}

(6)

安全速率表征了合法节点和攻击节点共享数据信息的量,间接地表征了发送节点到簇头节点的通信完美保密性能,安全速率越高,双方共享的数据信息就越少,意味着攻击节点得到的确定信息越少。可通过提高安全速率来提高数据传输的保密性能。

为防御攻击节点的双重攻击,研究一种最大化安全速率的簇内防全双工攻击节点方案。针对干扰攻击,发送节点调整数据发送功率Pi以最大化主信道容量;针对窃听攻击,簇头节点选择最佳协作干扰节点J*,J*调整协作干扰功率PJ以最小化窃听信道容量。

最佳协作干扰节点J*的选择、协作干扰功率PJ和数据发送功率Pi的分配问题可规划为达到最大安全速率的最优问题:

(7)

1.3 协作干扰节点选择方案

为最大化安全速率,簇头节点在N-1个协作干扰节点集中选择最佳协作干扰节点J*:

(8)

对不同的协作干扰节点,式(8)中除协作干扰节点到簇头节点和攻击节点的信道增益外,其他参数均相同。因此将式(8)化简为

(9)

J*的选择取决于协作干扰节点到攻击节点和簇头节点的信道增益比值。

假设所有节点都是独立且理性的,研究优化问题式(7)和安全速率式(6)的博弈策略。

(1) 攻击节点和合法节点间具有竞争关系。为最小化安全速率,攻击节点根据合法节点的信道状态信息和行动调整恶意干扰功率。为最大化安全速率,根据攻击节点的行动,发送节点和最佳协作干扰节点分别调整发送功率和协作干扰功率。

(2) 同时,发送节点与最佳协作干扰节点间存在竞争合作行为。为保证合法节点间的稳定合作,发送节点需通过付费方式激励最佳协作干扰节点。对于发送节点,为最大化安全速率,需调整数据发送功率以及向最佳协作干扰节点购买合适的协作干扰功率。对于最佳协作干扰节点,考虑到提供协作干扰得到的报酬及付出的成本,需选择合适的协作干扰功率单价,使得报酬尽可能地高于其成本。

攻击节点、协作干扰节点和发送节点为了最大化各自的收益,三者之间存在多层嵌套的竞争与合作关系,可利用多层Stackelberg博弈为研究三者之间的交互行为提供统一的数学框架。

2 多层Stackelberg博弈模型

2.1 防FA的多层Stackelberg博弈建模

Stackelberg博弈根据行动的先后次序,参与者分为领导者和追随者[15]。多层Stackelberg博弈是传统Stackelberg博弈的多层嵌套[26]。

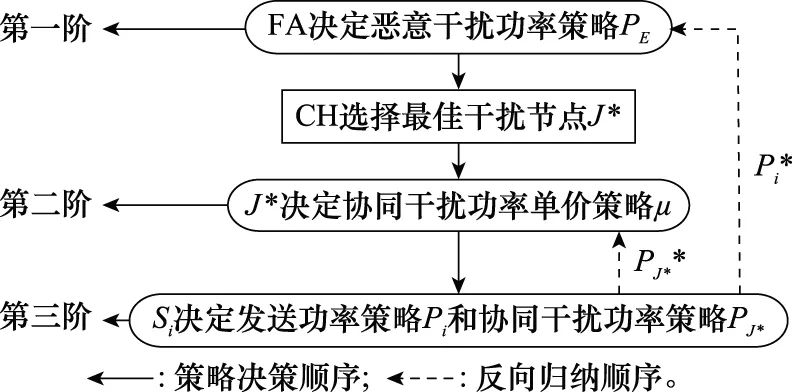

根据防全双工攻击节点方案中的两层嵌套的竞争与合作关系,将攻击节点、发送节点和协作干扰节点间的交互行为建模为两层Stackelberg博弈模型。在第一层Stackelberg博弈中将攻击节点设置为领导者,将合法节点设置为追随者;在第二层Stackelberg博弈中,将合法节点中的最佳协作干扰节点设置为领导者,发送节点设置为追随者。考虑最坏情况,即攻击节点掌握所有合法节点的信息且可预测合法节点的策略选择。构建簇内防全双工攻击两层Stackelberg博弈模型为

G=[{A,J*,Si},{PA,μ,(Pi,PJ*)},{UA,UJ*,Ui}]

(10)

{UA,UJ*,Ui}为3个博弈参与者各自的效用函数集合。UA为攻击节点的效用函数,UJ*为最佳协作干扰节点的效用函数,Ui为发送节点的效用函数。

根据攻击节点与合法节点交互行为决策顺序,防攻击两层Stackelberg博弈模型含三个决策阶段,如图2所示。

图2 防全双工攻击节点的两层Stackelberg博弈模型Fig.2 Two-level stackelberg game model for preventing full-duplex attacking node

第1阶:作为第1层Stackelberg博弈领导者,攻击节点根据掌握的簇内所有节点的信道状态信息以及合法节点的策略选择,决定恶意干扰功率策略PA。为最大程度破坏簇内安全通信,攻击节点发起窃听攻击的同时调整恶意干扰功率策略,以最大程度减小安全速率。考虑到发送恶意干扰功率能耗成本,设计攻击节点效用函数为

UA(PA)=-SRi-a1PA

(11)

式中:-SRi表示攻击节点降低安全速率的收益,安全速率越小收益越大;a1PA表示攻击节点发送恶意干扰功率所需的能耗成本,a1为单位恶意干扰功率的能耗成本。

根据式(11),解决如下优化问题可得到最佳恶意干扰功率:

(12)

第2阶:作为第2层Stackelberg博弈领导者,最佳协作干扰节点根据掌握的发送节点策略来决定协作干扰功率单价策略μ。最佳协作干扰节点有偿提供协作干扰服务,同时考虑协作干扰的能耗成本,其效用函数设计如下:

UJ*(μ)=μPJ*-a2PJ*

(13)

式中:μ和a2分别为单位协作干扰功率的价格和能耗成本。

当协作干扰功率单价太高,将使得出售的协作干扰功率大幅减少,导致收益减小;反之,则使得协作干扰节点得到的报酬降低,同样导致收益减小。根据式(13),解决如下优化问题可得到最佳协作干扰功率单价为

(14)

第3阶:作为第1层和第2层Stackelberg博弈的追随者,发送节点根据第1层博弈领导者的恶意干扰功率策略和第2层博弈领导者的协作干扰功率单价策略来决定协作干扰功率策略Pi,以获得最大收益。为提升数据的保密性能,发送节点的目的为最大化安全速率,考虑到数据发送功率能耗成本和购买干扰功率支付给协作干扰节点的报酬,发送节点效用函数设计如下:

Ui(Pi,PJ*)=SRi-a3Pi-μPJ*

(15)

式中:SRi为发送节点通过增大安全速率得到的收益,安全速率越大收益就越高;a3Pi为发送节点发送数据时的消耗的能量成本,a3为单位数据发送功率的能耗成本;μPJ*为发送节点购买协作干扰功率所支付的报酬。

根据式(15),发送节点为了最大化收益,解决如下优化问题求出最佳的数据发送功率、最佳干扰节点以及购买最佳的协作干扰功率为

(16)

2.2 防FA的博弈模型均衡分析

安全速率优化问题经博弈建模转化为攻击节点、协作干扰节点、发送节点分别决定最佳策略以最大化效用函数的3个子优化问题。为求解子优化问题,需求解博弈中每一阶节点各自的最佳策略,即博弈模型的均衡解。

采用博弈策略决策逆顺序的逆推归纳法,求解防攻击的3阶Stackelberg博弈模型均衡解。如图2所示,首先,在第3阶中,给定恶意干扰功率以及协作干扰功率单价后,簇头节点选择最佳协作干扰节点,发送节点决定最佳干扰功率以及协作干扰功率以最大化效用函数。其次,在第2阶中,最佳协作干扰节点根据给定的协作干扰功率策略,决定最佳干扰功率单价以最大化效用函数。最后,在第1阶中,在给定数据发送功率和协作干扰功率策略后,攻击节点决定其最佳恶意干扰功率以最大化效用函数。

(17)

(18)

(19)

2.2.1 发送节点最佳策略选择分析

为解决优化问题式(16),需求出发送节点的最佳策略。

发送节点选择最佳数据发送功率策略以最大化主信道容量,考虑到数据发送功率能耗成本,优化问题式(16)转化为

(20)

对式(20)中Ci,CH-a3Pi求Pi的一阶偏导:

(21)

(22)

在给定协μ和PA后,为了防御窃听攻击,发送节点购买合适的协作干扰功率以最小化窃听信道容量,考虑到支付给协作干扰节点的报酬,优化问题式(16)转化为

(23)

对公式(23)中(-Ci,A-μPJ*)求PJ*的一阶偏导:

(24)

式中:

α=ρPA|HA,A|2+σ2

(25)

(26)

式中:

(27)

证明由式(20)和式(23)可得相应的海塞矩阵:

(28)

式中:

(29)

证毕

2.2.2 最佳协作干扰节点最佳策略选择分析

(30)

令式(30)等于零,根据μ的边界条件,可解得最佳协作干扰功率单价μ*的闭式解为

(31)

2.2.3 全双工攻击节点最佳策略选择分析

为解决优化问题式(12),需求出攻击节点的最佳恶意干扰功率策略,以最大化其效用函数。恶意干扰攻击目的在于最大程度地破坏目的节点接收发送节点数据的能力,即选择最佳恶意干扰功率策略以最小化主信道容量,考虑到发送恶意干扰功率的能耗成本,优化问题(12)转化为

(32)

(33)

式中:

(34)

(35)

式中:

(36)

定理 2防FA的三阶Stackelberg博弈模型的均衡解存在且唯一。

证毕

3 三阶博弈的HORI求解算法

采用分阶最优响应迭代算法(hierarchical optimal response iterative algorithm,HORI)求解防主动攻击的三阶Stackelberg博弈模型。基本思想是每一阶中的节点根据上一阶中已给定的策略和预测的下一阶中节点的策略选择,分别决定本阶的最佳策略;经多轮迭代后,当攻击节点的恶意干扰功率不再变化时,博弈模型达到均衡。

HORI算法主要步骤具体如下。

步骤 1初始化

步骤 2循环迭代

步骤 2.4迭代次数增加,t=t+1;

4 系统仿真与结果分析

4.1 仿真环境和参数设置

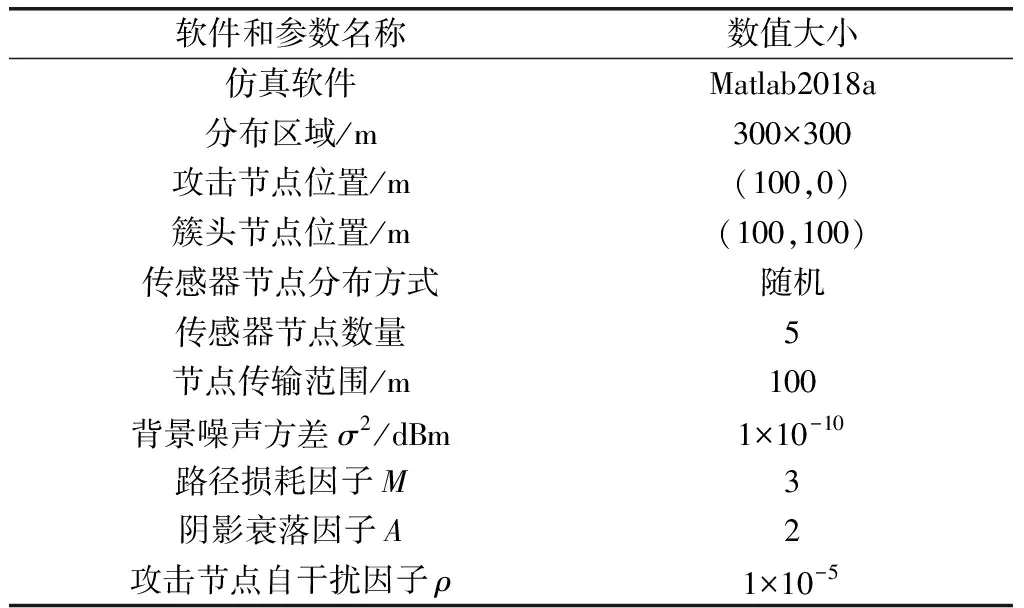

采用的仿真软件和参数配置如表2所示,其中,路径损耗因子M设定为3,阴影衰落A设定为2[28]。

表2 仿真软件和参数Table 2 Simulation software and parameters

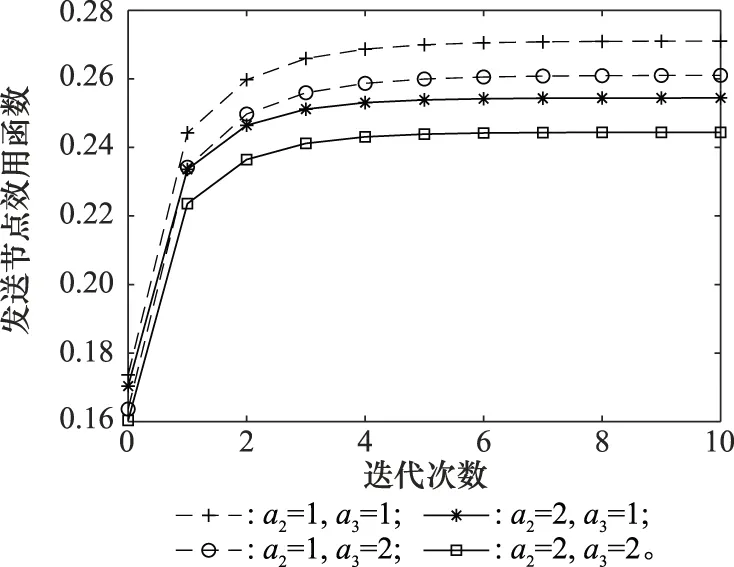

4.2 确定成本权重因子

如图3和图4所示,为使合法节点可获得更高的效用,设a1为1时,协同干扰节点a2和发送节点a3两个发送功率成本的权重因子分别取1和2时,来对比分析两个合法节点的效用值。图3表示,当a2相同时,a3=1和a3=2对应的值重合,且a2越小协作干扰节点的效用越大;而a3对协作干扰节点的效用函数无影响,这是因为协作干扰函数式(12)与a3无关。图4仿真结果表示,发送节点的效用函数随着a2和a3的增大而减小。因此根据两个合法节点最大化效用的目标,a2、a3均取值1。

图3 成本权重因子对协作干扰节点效用函数的影响Fig.3 Impact of cost weighting factor on utility function of cooperative jamming node

图4 成本权重因子对发送节点效用函数的影响Fig.4 Impact of cost weighting factors on the utility function of sending node

4.3 均衡解的影响因素分析

式(9)为最佳协作干扰节点的选择方法,假设最佳协作干扰节点到攻击节点和最佳协作干扰节点到簇头节点的信道增益的比值为

(37)

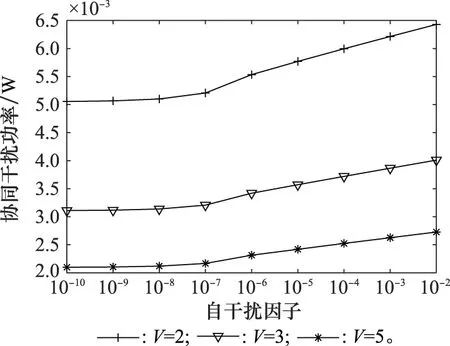

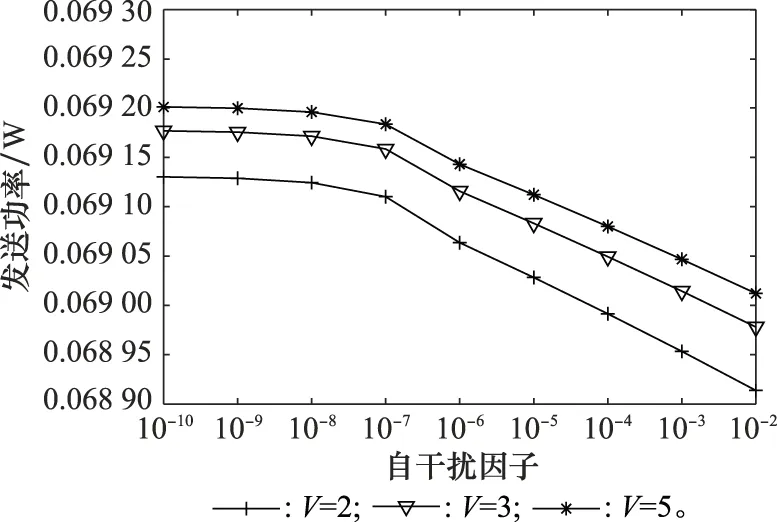

为分析对防FA博弈模型均衡解的影响因素,对式(34)中V和攻击节点自干扰因子ρ与均衡解关系进行分析,结果如图5~图7所示。图5表明最佳协作干扰功率随着自干扰因子的增大而增大,因为当自干扰因子越大时,攻击节点的窃听能力越强,需通过增加协作干扰功率以减弱攻击节点的窃听信道容量。同时由图5可知,最佳协作干扰功率随着比值V增大而减小,且减小幅度较大,因为比值V越大,最佳协作干扰节点对攻击节点的干扰效果越好,减少发送的协作干扰功率同样可以达到提高安全速率的效果。因此在保证通信安全下,减小自干扰因子或选取离攻击节点越近同时离簇头节点越远的最佳协作干扰节点都可有效降低协作干扰功率的消耗。图6表明协作干扰功率单价随着自干扰因子的增大而减小,且随着比值V增大而减小。由式(31)可知,这是因为功率单价与发送节点购买的协作干扰功率成反比。

图5 自干扰因子对协作干扰功率的影响Fig.5 Impact of self-interference factor on cooperative jamming power

图6 自干扰因子对协作干扰功率单价的影响Fig.6 Impact of self-interference factor on the unit price of cooperative jamming power

图7 自干扰因子对发送功率的影响Fig.7 Impact of self-interference factor on transmit power

由图7可知,发送节点的信号发送功率随着自干扰因子和比值V的增大而减小,因为式(22)中发送功率与协作干扰功率成反比。但其功率值变化较小,大概维持在0.069 W左右,因此本文博弈模型中信号发送功率较为稳定。

4.4 性能分析

对发送和协作干扰节点的效用函数以及安全速率的平均值的性能进行仿真对比分析。

为分析本文协作干扰节点选择方案在安全速率方面的提升性能,与最优中继选择(optimal relay selection,ORS)方案[29]和单一协作干扰(single cooperative jamming,SCJ)方案[30]进行比较,结果如图8所示。

图8 自干扰因子对安全速率的影响Fig.8 Impactof self-interference factor on safety rate

由图8可知,3种方案的安全速率都随自干扰因子的增大而增大,本文方案得到的安全速率要高于ORS方案和SCJ方案,且随着发送节点数量N的增大,安全速率增大得越明显。因为本文方案可以在N-1个传感器节点里面选择对簇头节点干扰最小而对攻击节点干扰最大的协作干扰节点,从而减少协作干扰信号对主信道的干扰而增加对窃听信道的干扰。

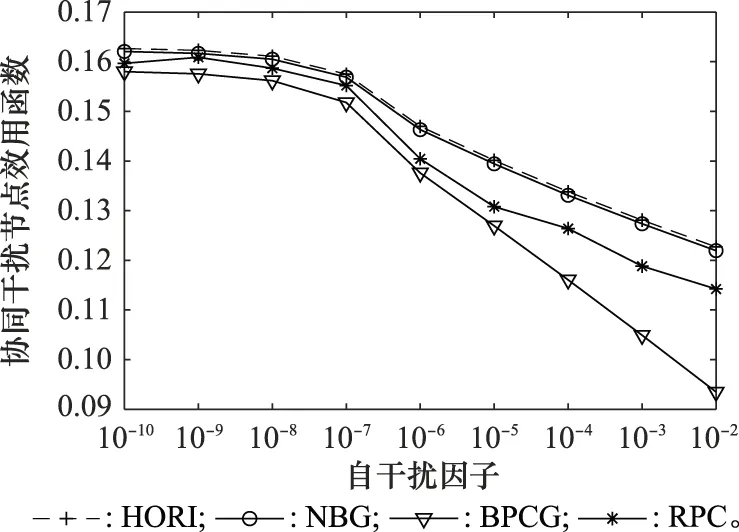

为分析本文方法在防御主动攻击的性能,选取合法节点的效用函数作为性能指标,与贝特朗价格竞争博弈(Bertrand price competition game,BPCG)模型[31]、纳什讨价还价博弈(Nash bargaining game,NBG)模型[32]和随机功率控制(random power control,RPC)模型[33]进行对比分析。图9和图10分别为上述4种功率控制模型的自干扰因子对两个合法节点效用函数的影响图。

图9 自干扰因子对协作干扰节点效用函数的影响Fig.9 Impact of self-interference factor on the utility function of cooperative jamming node

图10 自干扰因子对发送节点效用函数的影响Fig.10 Impact of self-interference factor on utility function of sending node

图9和图10表明,本文的协作干扰节点和发送节点的效用值均高于NBG模型和RPC模型。在获取攻击节点信息方面, NBG模型中攻防双方在不了解彼此策略的情况下独立且同步地选择各自的策略,RPC模型中的每个参与者都在不考虑其他参与者退出的情况下随机决定其策略,而本文方案的协作干扰节点作为发送节点可以获得攻击节点的完全信息,并且可在攻击节点做出功率策略决策后做出最优响应。在节点效用方面,BPCG模型的协作干扰节点采用边际成本法进行定价,单价的大幅降低使得协作干扰节点的效用最低;与BPCG相比, 本文方法的发送节点效用要低于BPCG模型。 因此,相较于其他3种模型,本文模型中的协作干扰节点有较高的合作积极性。

5 结 论

针对IWSN簇内的主动攻击问题,利用多层Stackelberg博弈模型防御攻击节点的双重攻击。首先,通过选取最佳协作干扰节点,利用协作干扰技术降低窃听信道容量,并引入激励机制提高协作干扰节点的积极性。其次,利用多层Stackelberg博弈为窃听节点、最佳协作干扰节点和发送节点间的竞争与合作关系建模,求出各节点策略的闭式解。最后,设计HRIO算法求解博弈模型。仿真表明,相比于其他博弈功率控制模型,本文模型通过选择最佳协作干扰节点提高了簇内安全速率,合法节点可更有效地防御攻击节点的双重攻击,提高了簇内安全通信性能。