基于802.1x 访问控制技术的信息安全等级保护研究

2021-07-16林川

◆林川

(海南正邦信息科技有限公司 海南 570100)

信息安全等级保护工作的核心是对信息等级的划分,指在对信息等级进行标准规划后,按照标准对信息资源库进行建设、管控、监督等行为。综合计算机技术对信息的等级划分标准,可将信息安全等级划分为:计算机终端用户对信息的自我保护行为;计算机系统对信息的审核性保护行为、标记性保护行为、结构性保护行为以及安全验证保护性维护等行为[1]。信息在网络存储过程中被划分为多个等级,初级信息等级为用户个人信息,而针对此方面进行等级保护研究的目的在于对保护目标的明确化描述。在网络安全中,要实现上述提出的相关要求,需要将控制访问作为前提条件,在终端计算机防火墙、计算机交换路由等设备的支撑下分段控制网络。此方面研究一直是有关计算机研究单位的关注重点,尤其在信息化技术协同发展的社会背景下,多元化信息的公开性更为显著,因此,如何在这一趋势下有效保护隐私信息,显得尤为重要。基于此,本文引进802.1x 访问控制技术,提出一种针对网络信息安全的保护方法,以期通过本文设计的方法,实现对网络中隐蔽性信息提供有效的保护,解决信息失窃、信息被盗用、信息失真等问题。

1 信息安全等级保护方法研究

1.1 划分信息安全等级

为确保安全保护信息安全等级,应在方法设计工作前划分信息安全等级。划分过程中,可将网络中数据链路层作为划分的依据,以《信息安全技术》文件作为标准[2],将信息划分为用户自主保护等级、系统审核保护等级、信息标记保护等级、信息结构保护等级以及安全认证保护等级五种类型。根据数据安全等级要素,明确信息安全等级与信息安全要素之间的对应关系[3]。

在此基础上,考虑到链路层数据是保障数据安全的基础性配置,因此可在设计信息安全等级保护方法的过程中,将安全要素作为依据,从下述对保护方法展开设计。

1.2 基于802.1x 访问控制构建信息安全访问协议

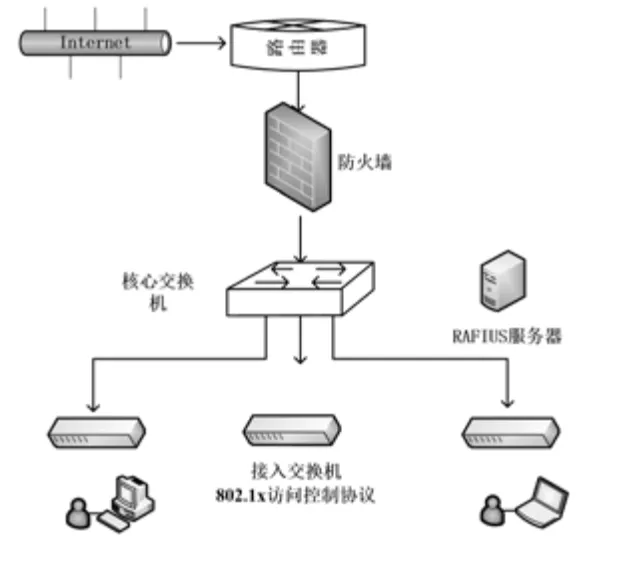

在明确信息安全等级划分及其依据的基础上,引进802.1x 访问控制技术设计信息安全访问协议[4]。在此过程中应先明确上文提出的协议属于802.11x 协议的延伸。协议中包括对数据链路的验证内容,即可通过对用户身份的验证,控制用户的信息检索行为。在验证用户身份信息过程中,可将交换机作为控制访问的端口,交换机可支持在未经权限访问条件下,做到与未经过LAN 的互联网拒绝连接[5]。在获取用户信息的初步访问权限后,802.1x 在防火墙验证无病毒携带后,即可验证用户身份。802.1x 认证体系中共涉及终端客户访问端、身份认证端、服务器认证端三个方面的内容。综合上述分析,基于802.1x访问控制技术设计信息安全访问结构,如图1 所示。

图1 基于802.1x 访问控制构建信息安全访问结构

如上述图1 所示,基于802.1x 访问控制技术的信息安全访问结构中,访问机制属于虚拟端信息连接口,即交换机在物理端口层面分析,可将其划分为信息控制与信息不受控制两个端口。但提出的访问设计理念当下仍属于物理划分方式,在上述提出的支撑设备中尚且不支持此种划分方式。因此,在实际应用中,可按照上述结构,将不受控制端的端口保持一种双向连通状态,在每一条通信通道上,均可以对其赋予一条信息逻辑访问通道。增设的逻辑访问通道受802.1x 访问控制技术的控制,即未通过验证的用户对其没有访问权限。在构建信息安全访问结构过程中,802.1x 访问协议仅允许EAPoL(/互联网信息访问协议)的数据通过端口。当受控端被打开后,网络交换数据得以顺利通过,据此可认为在构建信息安全访问协议过程中,802.1x访问控制技术的应用是很有作用的。

1.3 基于802.1x 协议认证的信息安全等级保护

利用上述设计的信息安全访问协议,本章将遵循基于802.1x 协议的认证,以802.1x 协议端口逻辑作为支撑,根据交换机策略参数,对其进行安全等级保护。

当客户端(/终端计算机用户)在操作网络信息的过程中,可通过交换机设备,向EAPoL-Start 发送一个数据报文,当报文内容通过信息安全的验证后,802.1x 访问控制协议可被接入。同时,交换机将向客户端(/终端计算机用户)发送一个EAPoL-Request/ldentity 数据报文,获取客户端操作用户的身份认证信息,并且持续对数据报文进行封装处理,将传输的信息发送给认证端服务器。当服务器接收到一个报文数据后,服务器将产生一个EAPoL-Access(成功)的认证反馈,反之将产生一个EAPoL-Fall(失败)的认证反馈。

当完成对用户身份的有效反馈后,计算机将持续追踪用户对信息的操作行为,并实时向交换机反馈计算机信息等级。在实时反馈的过程中,只有认证成功的数据才能被用户所调用,否则便认为用户对信息没有访问权限。综上所述,通过使用不同的认证方式认证用户身份信息,从而实现对信息安全等级保护方法的设计。

2 对比实验

为进一步验证该方法在实际应用中的性能和效果,下面将通过实际应用对比基于802.1x 访问控制技术的信息安全等级保护方法与传统保护方法应用下的各类数据,完成对比实验设计。

对比实验中本文选择将某企业网络通信环境作为实验环境,该环境整体通过TensorFlow2.7 型号框架支撑,通信网络通信环境当中的信号编译器采用bazel2.6.6 型号编译器。为确保对比实验的客观性,本文将两种保护方法均设置在上述相同的网络通信环境当中,并分别利用两种保护方法对信息进行安全等级保护。

同时,为保证实验结果与实际运行需求相符,在网络通信环境当中引入Intel(V)Xeon(C)CPUF2-4575 v4@6.4GHz,32GB 内存,并同时提供两组TITAN X,128 位操作系统。在确保网络信息环境中用户正常通信的条件下,将信息的数据量设置为1200 帧,在正常通信过程中,分别使用两种保护方法对信息进行保护。

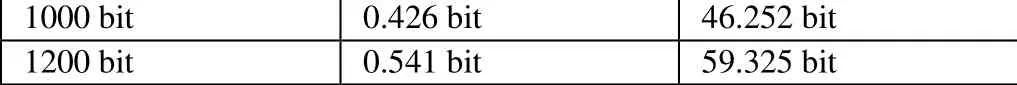

分别记录两种保护方法下的信息和容量,即信息损失数量。将实验结果进行记录,并绘制成如表1 所示的实验结果对比表。

表1 两种保护方法实验结果对比表

表1 中和容量的数值越大,则说明信息的传输环境越不稳定,分配的噪声越大,信息中数据的损失量越多,反之,和容量的数值越小,则说明信息的传输环境越稳定,分配的噪声越小,信息中数据的损失量越少。由表1 中的数据可以看出,本文保护方法的和容量随信息数据量的增加而增长,但从整体来看,其明显低于传统保护方法的和容量。因此,通过对比实验组证明,本文提出的基于802.1x 访问控制技术的信息安全等级保护方法在实际应用中能够有效提高信息的安全性,为信息通信和传输提供安全保障。

3 结束语

本文提出的基于802.1x访问控制技术的信息安全等级保护方法,在完成设计后,通过设计对比实验的方式对方法进行验证,证明本文设计的方法在实际应用中对信息实现的等级安全保护效果更为显著,具有更高的社会应用价值,为信息的通信和传输提供更高程度的保障。