基于Stackelberg-Markov 的网络攻击识别系统设计

2021-01-17马歌

马 歌

(郑州师范学院 信息科学与技术学院,河南 郑州 450044)

0 引 言

近些年互联网技术得到了有力的支持并呈现一片蓬勃发展的现象,但层出不穷的网络攻击手段与网络安全事件仍然使各国的网络安全遭受着严峻的考验。目前常见的网络攻击手段有口令攻击、拒绝服务攻击、病毒木马入侵攻击等,攻击方式变化多端,因此目前各国的网络空间都呈现出易攻难守的现象,局势十分严峻,为应对这些网络攻击手段,我国主要采取网络信息共享、定期扫描、防护系统安装等手段,这些防护手段可以对已认定且公认、公开的网络攻击进行及时防护,保护用户个人信息不被盗取,但对新型且具有创新的网络攻击手段的防护措施较为薄弱,因此也出现了几例震惊全国的案件。

国外当前采取改变“游戏规则”的革命性技术,实现动态防御以达到迷惑攻击者的目的,该举措虽然具有创新意义,但实施风险较大。

本文采用Stackelberg-Markov 技术设计了新型网络攻击识别系统,该系统采用Stackelberg 博弈与Markov 模型结合形成一种新型博弈模式的系统防御技术,可以对多种网络攻击手段进行有效识别,保证网络空间的安全。

1 系统硬件设计

本文针对基于Stackelberg-Markov 的网络攻击识别系统的硬件设计主要分为两个方面,分别为自主识别端与远程维护端。其中,自主识别端以微型处理器的形式存在于各种网络设备的系统控制主板当中,主要负责对多种网络攻击进行识别,自主识别端秉承Stackelberg 博弈理念与Markov 的模型特点,将微型处理器分为三大结构类型,分别为防御识别处理器、用户通知处理器、远程维护端连接处理器。

目前越来越多的网络用户只注重于网络系统的功能与性能,对网络攻击这一现象并不是十分关心,而本文研究的网络攻击识别系统也正是关注于这一点进行了特定的处理器设计。防御识别处理器作为Stackelberg 博弈理念的核心处理器可将网络攻击分为三大领域,分别为攻击方、防御识别方、用户方。攻击方为第一方领域,即目前的各种网络攻击;防御识别方为第二方领域,即本文设计的网络攻击识别系统的微型处理器,其中主要识别结构为防御识别处理器;用户方则为第三方领域,即网络设备的使用用户。其中用户方在正常情况下并不会知道攻防两领域的存在,而在微型处理器中的防御识别处理器正常工作时,也并不会对用户的自主操作造成影响,只有在用户网络设备遭到网络攻击时,作为防御识别方的微型处理器才会通过用户处理器给予用户相对应的上报。上报信息主要为通过Stackelberg 博弈理念分析的网络攻击类别与具体处理建议信息构建的Markov 模型,此时作为用户方的第三方网络用户可以做出三种选择:第一种选择为将网络攻击默认为安全程序并对微型处理器给予信任操作提示;第二种选择为用户通过对应的处理建议信息进行自主处理;第三种选择则为通过远程维护端连接处理器寻求帮助。本文设计的网络攻击识别系统硬件中自主识别端的具体工作概念图如图1 所示。

本文设计的基于Stackelberg-Markov 的网络攻击识别系统中,自主识别端与远程维护端之间的连接主要通过自主识别端的远程维护端连接处理器与远程维护端的信号接收器进行连接。当用户通过远程维护端连接处理器发出寻求帮助的请求后,远程维护端会接收到该网络用户设备的网络攻击数据组成的Markov 模型。当得到Markov 模型后,远程维护端通过相对应的计算对Markov 模型进行决策,模拟网络攻击方与防御识别方的博弈进而得到二者的攻防结果,在得到攻防结果后,远程维护端处理器会应用本文设计系统中的Stackelberg博弈理念,对结果进行分析进而得到可行性最高、成本较低、操作较为简单的举措,交由相关工作人员完成,达到对网络攻击识别并辅助修复的目的。

图1 自主识别端工作概念图

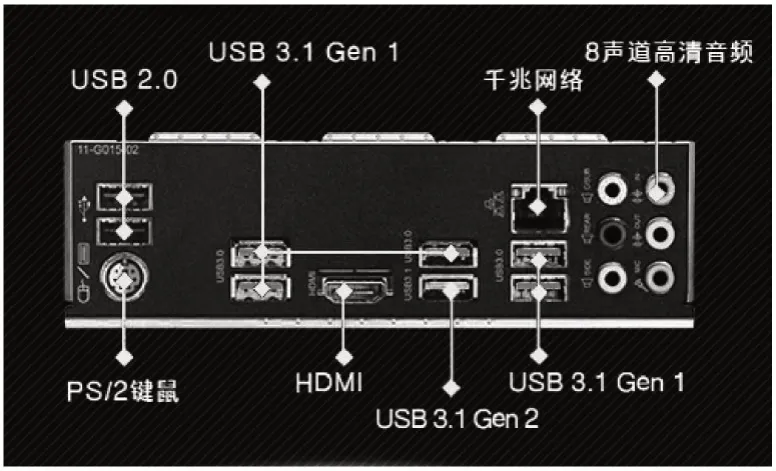

硬件内部CPU 为技嘉公司生产的B365M AORUS ELITE 主板+英特尔 i5-9400F 主板 U 套装/主板+CPU 套装,芯片结构如图2 所示。

图2 芯片结构图

2 系统软件设计

本文设计的基于Stackelberg-Markov 的网络攻击识别系统中的软件主要以微型芯片的形式存在于自主识别端与远程维护端当中。远程维护端的具体工作流程如图3 所示。

自主识别端中的防御识别处理器是软件芯片的主要载体,该芯片可以通过运作防御识别处理器对网络攻击进行识别,目前网络攻击主要包括口令攻击、拒绝服务攻击、病毒木马入侵攻击几种。

网络攻击中的口令攻击主要有网络猜测法与穷举法两种方式,它们呈现递接关系,网络猜测法主要应用非法口令攻击网络设备的一些端口,如Ftp、Telent、Pop3、Rsh、Rlogin 等,通过多次对端口进行口令尝试进而达到控制网络设备的目的,网络猜测法中的非法口令与常规口令的对比图如图4 所示。

图3 远程维护端的具体工作流程图

图4 非法口令与常规口令的对比图

针对这种网络攻击,本文设计的基于Stackelberg-Markov 的网络攻击识别系统的软件芯片通过微型处理器对网络设备的各个端口实施了严格把控,通过大数据将各个端口的合格数据组归纳为数据组A,在各端口实时传输的数据组归纳为数据组B,并通过Stackelberg 博弈理念中的式(1)进行计算:

式中T为各端口的相对应特征数据,可以辅助式(1)的计算。如果将在各端口实时传输的数据组归纳为数据组B,代入到式(1)中不符合上述关系,则说明该数据组B为非法口令,即口令攻击中的网络猜测法攻击。本文设计的网络攻击识别系统的软件芯片会立即通过微型处理器通知网络用户并配以相对应的Markov 模型图与具体讲解,如果该网络用户并没有及时采取必要的应对措施,那么将有可能造成口令方法的第二段攻击即穷举法攻击。

穷举法攻击一般会在网络攻击者夺取网络设备各端口的文件shadow 或passwd 后进行,该网络攻击会通过端口的口令密码逐渐取得网络设备的整体控制权;而本文设计的网络攻击识别系统在面对该网络攻击却无法得到网络用户的具体命令时,会持续性地干扰网络设备的控制权,最大程度地保护网络设备,本文设计的网络攻击识别系统对口令攻击中两阶段的Markov 模型对比图如图5 所示。

图5 口令攻击中两阶段的Markov 模型对比图

网络攻击中的拒绝服务攻击主要以多种形式的数据包对网络设备进行“淹没式”攻击,数据包的形式主要为 UDP 炸弹、Finger 炸弹、P/I 炸弹、数据洪流等。它们的攻击目标虽然有所不同,攻击理念却有着十分相似的地方,那就是通过大量的无用数据尽可能地耗尽网络设备的可用资源乃至系统崩溃,使得网络设备瘫痪死机,无法对网络用户进行回应,这一类网络攻击统称为拒绝服务攻击。

针对这一类网络攻击,本文设计的基于Stackelberg-Markov 的网络攻击识别系统的软件芯片以网络设备的可用资源作为识别基础,它在工作时会对网络设备的各类可用资源进行合理分类归纳为数据组C,当网络设备的可用资源被应用时,网络攻击识别系统的软件芯片会通过Stackelberg 博弈理念中的式(2)进行计算:

式中:L为占用网络设备资源的数据包;S为该数据包的数据来源。如果将数据包L代入到式(2)中与数据组C并不符合上述关系,则说明数据包L有可能为网络攻击中的拒绝服务攻击,那么软件芯片将会通过微型处理器通知网络用户并配以相对应的Markov 模型图与具体讲解。在网络用户做出决定的阶段,本文设计的基于Stackelberg-Markov 的网络攻击识别系统将会尽可能地辅助相关设备阻止拒绝服务攻击,本文设计的网络攻击识别系统对拒绝服务攻击模拟的Markov 模型图如图6所示。

图6 拒绝服务攻击模拟的Markov 模型图

对于病毒木马入侵攻击这一类网络攻击,它的病毒种类较多且目前已多被杀毒软件记录,因此针对这一类网络攻击,本文设计的基于Stackelberg-Markov 的网络攻击识别系统的软件芯片则会通过微型处理器与网络设备的杀毒软件相互配合来进行识别,本系统软件主要负责实时进行杀毒软件扫描与辅助杀毒软件工作。

本文设计的基于Stackelberg-Markov 的网络攻击识别系统的软件芯片在远程维护端中主要负责通过Stackelberg 博弈理念对网络用户递交的Markov 模型图进行处理,进而得到可行性最高、成本较低、操作较为简单的举措,帮助网络用户解决网络攻击的问题。

3 实验研究

本文通过Matlab 仿真平台对设计的基于Stackelberg-Markov 的网络攻击识别系统与传统的Web网络攻击识别系统对新型网络攻击的识别对比,在该实验环境中主要包括攻击者、识别防御者与网络用户3 个单元,每个单元之间通过pipe(数据管道)进行数据传输,具体实验环境如图7 所示。

在这3 个单元中首先通过攻击方对网络用户进行网络攻击,而在这一过程中,网络攻击数据会分别经过装有本文设计的基于Stackelberg-Markov 的网络攻击识别系统与传统的Web 网络攻击识别系统的识别防御者单元,对网络攻击数据进行扫描识别,采用Linux 算法对识别系统的识别性能进行评测。

针对基于Stackelberg-Markov 的网络攻击识别系统运行的复杂性,需对其进行实验参数的设置,实验参数如表1 所示。

图7 实验环境模拟设置

表1 实验参数

根据上述实验参数,在设置的实验环境中进行对比实验,统计两种网络攻击识别系统能够有效识别的次数,计算两种识别系统的识别率,得到的识别率对比图如图8 所示。

图8 网络攻击识别率对比

从图8 可以看出,基于Stackelberg-Markov 的网络攻击识别系统对网络攻击的识别效果远强于传统的Web 网络攻击识别系统,这与本文研究系统对多种网络攻击针对识别性有着直接的关系。本文研究的基于Stackelberg-Markov 的网络攻击识别系统采用软硬件结合以及与远程客户端结合应用的方式,不但大大提高了网络攻击识别率,还可以保护网络用户的网络设备,安装于各种网络设备的系统控制主板中的微型处理器通过各硬件结构之间的相互配合不但满足了网络用户的多种需求,也提高了对网络攻击识别的准确性。

传统的Web 网络攻击识别系统由于数据库容量有限且软件与硬件之间的配合并不是特别的完善,因此面对当前变化多端的网络攻击手段,不但无法较为准确地进行识别,面对新型网络攻击手段的应急效果也不是特别的好;而本文研究的基于Stackelberg-Markov 的网络攻击识别系统在自主识别端的基础上添加了能够与其进行相互配合的远程维护端,不但能够扩大整体系统的网络识别空间,大大提高对新型网络攻击的识别效果,也给予了网络用户更多的操作选择,在满足当代网络用户对网络识别系统要求的条件下,尽可能地帮助网络用户进行网络攻击识别,确保网络设备安全,这是传统的Web 网络攻击识别系统并不具有的。

4 结 语

本文设计的基于Stackelberg-Markov 的网络攻击识别系统,采用Stackelberg 博弈理念与Markov 模型相结合的方式对当前的多种网络攻击进行专属性识别,具有极强的识别性与针对性,可以在识别的同时达到不影响网络用户正常应用网络设备的效果,具有很大的发展空间与应用平台,且本文研究的基于Stackelberg-Markov 的网络攻击识别系统所具有的理念是该领域在之前并不具备的,因此本文研究的系统对该领域的发展有一定的积极与促进意义。但是该系统仍然需要一定的改进,且需要和其他网络设备公司联合应用才能达到识别效果,所以这是本文研究系统的一大主要问题所在,也是今后努力的方向。