防火墙技术原理及其安全脆弱性分析

2021-01-03龚德中

龚德中

【摘要】 计算机的大规模普及带来了新的生活和工作方式,然而计算机世界存在着大量的网络安全问题,网络安全涉及用户的隐私,严重的还会侵犯人身财产安全,因此计算机的安全防护不可小觑。计算机中的防火墙相当于计算机的城墙,是保护计算机安全的有效措施,本文主要分析了防火墙所包含的技术,并对其安全性进行了分析,以方便相关人员增进对防火墙的认识。

【关键词】 防火墙 包过滤 网络安全

引言:

计算机的诞生给人类社会带来了巨大的革新,改变了人们以往的生活方式,拉进了人们之间的距离。近些年来,计算机技术的发展更是日新月异,人与人之间的信息交流也更加便携,与此同时,也有一些不法分子扰乱网络秩序,网络安全的问题日趋严重。防火墙可以及时发现并制止潜藏的风险隐患,给计算机用户进行提醒,保障用户信息安全和计算机网络安全。

一、防火墙技术原理

1.1防火墙概念介绍

防火墙的英文名称是”FireWall”,传统意义上的防火墙是指可以防止火势蔓延的墙壁或其它屏障,在计算机网络世界中,防火墙要隔绝的不再是火,而是一些有害或者无关的网络信息,比如木马病毒、入侵程序等。防火墙的基本原理就是分辨出计算机的内部网络和公共网络,在这两种网络之间建立一个过滤网,过滤网一方面可以保证内部信息不受侵害,另一方面也可以保证内部信息与外部信息的互通交流[1]。

1.2防火墙工作原理

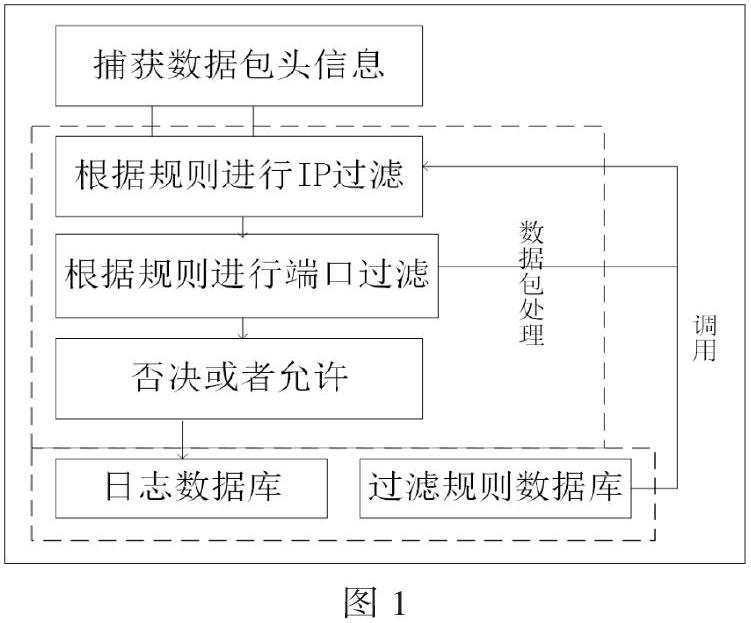

防火墙是内部和外部信息交互的唯一途径,防火墙对内部网络和公共网络之间的一切信息流进行严格监查,整体的工作原理如图1所示。

二、防火墙主要类型及技术

从软硬件的角度来看,防火墙大致可以分为两种:一是软件方面的防火墙;二是硬件方面的防火墙。在防火墙发展的初始时期,防火墙和集线器、交换机的性质是相同的,也是硬件产品中的一员,这时的防火墙就可以称之为硬件方面的防火墙;软件方面的防火墙别名个人防火墙,它是在防火墙的不断发展和应用普及中产生的,由于不同的用户对于防火墙的需求不同,技术人员在开发防火墙时不断进行技术革新,实现了在纯软件的基础上开发防火墙,这种方式得到的防火墙就被称为软件防火墙。

从防火墙的技术角度来看,防火墙大致可以分为以下三类:一种是过滤型作用的防火墙;第二种是应用代理型作用的防火墙;第三种是复合型作用的防火墙。

2.1过滤型防火墙

过滤型防火墙通常是在网络层和传输层之中,检查通过的信息是否达到防火墙要求的标准,之后对于符合标准的信息可以准许通过,对于不符合标准的信息视为不安全因素,防火墙会对其进行阻止,这类信息就不能正常进行传递。过滤型防火墙用到的技术主要有两大类,一种是简单包过滤技术,另一种是状态检测技术。简单包过滤技术是在网络层进行信息过滤,在进行信息过滤时根据之前制定的标准规则检测IP包头的有关信息,比如IP源、TCP协议、TCP/UDP目标端口、ICMP消息类型等,将检测到的这些信息和标准规则进行对比,对于符合标准可以通过的信息进行正常传递,不符合标准的数据进行阻拦[2]。使用简单包过滤技术的防火墙在众多防火墙类型中的安全性是最低的。状态检测技术是2002年左右发展起来的技术,通过网络通信状态和信息的分析使用,采用状态监测机制进行工作。主要使用的网络通信状态和信息以及其中包含的信息如表1。

2.2應用代理型防火墙

应用代理型防火墙是在在应用层之上进行工作,应用代理型防火墙的核心技术就是代理方面的内容。所谓的代理技术就是将需要传入传出的数据载代理防火墙处可以隐藏来源,经过代理防火墙的数据只能知道是从防火墙处发出的,无法追踪到它的来源处的网络内部结构,从而可以提高网络的安全性,达到保护的目的。

代理技术具体的工作流程如下:代理服务器在接收并核实用户的提出的申请之后,将申请转送到Proxy应用程序上,Proxy将申请进行处理并将其传给真实服务器,真实服务器接收到申请后给予反应,Proxy再接收服务器的反应并进行处理,将处理后的反应传递给最初发出申请的用户。

代理机制下的防火墙可以完全隔离网络之间的交流通信,相比过滤型防火墙应用代理型防火墙的安全性更高,保护作用更强,这也是应用代理型防火墙的最大的特点。根据代理技术的工作流程可以看出每次进行连接时都需要Proxy应用程序作为中间媒介进行信息处理和传递,同时不同的代理所需要的应用软件进程不同,导致应用代理型防火墙的可移植性比较差。

2.3复合型防火墙

复合型防火墙是过滤型和应用代理型两种防火墙共同结合的结晶,可以根据不同的安全策略选用不同的对应策略,如果接收到的安全策略是代理策略,就选择代理型防火墙的应对方式,主要检查报文内容,如果接收到的是包过滤策略,就选用过滤型的应对方法,判断报头部分。这样一来,复合型防火墙就相当于吸收了过滤型和代理型二者的长处,同时也抛弃了两者的一些缺点,使得防火墙使用效率更高、效果更好也更方便和灵活。

三、防火墙探测技术

防火墙的探测也是防火墙工作中的一个比较重要的部分,目前较多使用的探测技术主要有以下几种:

3.1根据探测数据包的返回信息进行判断

根据防火墙的探测,探测数据包可以判断是否存在防火墙或者另外方面的一些信息,使用方便简单。比如登录主机某一端口时,可以输入相应的关键字,对于这些关键字不同的防火墙就会返回不同的字符串,根据这些返回的字符串就能知道探测包遇到的防火墙的种类。

3.2使用探测工具

常见的防火墙探测工具有Firewalking、NMAPing、Traceroute等,这些探测工具会将探测结果返回,根据探测结果进行分析,可以获取防火墙的位置以及防火墙的端口信息等[2]。

3.3其它方式

除了以上两种探测方式外,还可以使用端口扫描和ICMP报文、错误CRC防火墙探测以及Xmas Tree、Null扫描等技术进行探测。值得说明的是,这些探测技术各有优缺点,并且在实际使用过程中这些技术的探测精度一般都不太高,需要结合多种探测方法,对得到的所有的结果进行分析。

四、防火墙安全脆弱性及防护措施

4.1安全脆弱性分析

防火墙对于网络安全的作用影响深远,它可以抵御绝大部分的恶意攻击,但防火墙并不是毫无漏洞的存在。因此需要通过分析确定防火墙需要完善和改进之处,以此来提升防火墙技术。防火墙的分析方案要尽量科学系统全面,可以从以下几点进行分析:1.防火墙基本信息:包括防火墙生产的公司、防火墙的版本、类型;2.防火墙的过滤技术;3.应用程序;4.过滤规则;5.操作系统,判断防火墙公的操作系统弄的安全性如何;6.安全漏洞,包括设计上的漏洞和运行过程中发现的漏洞。

本文中,遵循上述科学分析原则,针对几种常用的防火墙(Checkpoint Firewall-1、Cisco PIX、NAI Gauntlet)進行具体的安全脆弱性分析,详细内容如下:

1. Checkpoint Firewall-1。Checkpoint Firewall-1防火墙受到世界排名靠前的多个大企业的青睐,它由Inspection Module、FireWall Module、Management Module三个基本模块组成,此外它还有多个可选模块,比如Connect Control、GUI以及Router Security Management等。它在应用层由于不对阈值进行检查,极易遭受拒绝服务攻击;在规则设定层,不懂内置规则的用户进行的规则设置可能会导致一些潜在的安全问题;在操作系统层面,虽然该防火墙支持多种系统,但在具体安装时如果不注意一些系统补丁和不需要的服务也会造成一些不必要的问题。总之,Checkpoint Firewall-1存在校本过滤规则、外泄内部地址、霸占远程资源等问题。2. Cisco PIX。PIX是典型的硬件防火墙之一,其工作速度比较快,也方便用户使用。Cisco PIX防火墙具有多级状态检测功能,同时还具有与代理相像的功能。它的过滤规则中有一条规则拒绝了所有没有认证的用户,也就是说没有通过认证的用户无论是哪种类型都不会通过这种防火墙,都会受到阻拦。对于认证的合理用户,用户在防火墙处传递的消息不用全部一一检查,由于这一特性,在配置规则时新用户需要特别小心。PIX操作系统使用公司专属的IOS系统,同时需要不断进行补丁升级。PIX的主要问题是不能妥当处理子网地址,对于假冒的RST、TCP数据包的入侵也存在安全问题。(3)NAI Gauntlet。NAI Gauntlet防火墙是应用层网关一级产品,代理技术是其核心,具有高加密的特点。NAI Gauntlet防火墙同样不会查验阈值,在进行规则设置时由于缺乏GUI界面,只能基于命令行进行设置,不够直观友好。它也不具有Integrated Web Cache功能、缺乏企业级防火墙阵列的支持能力,因此NAI Gauntlet难以担任整体系统的防御能力。

4.2防护措施

防火墙受到的冲击主要是三个方面,分别是防火墙探测、绕过防火墙攻击和破坏性冲击。针对防火墙探测冲击可以重新设置防火墙过滤规则,或者严格检查进入防火墙的信息数据,此外将防火墙一些不必要的端口进行关闭也可以达到一定的保护目的[3]。对于绕过防火墙的冲击,可以通过设置防火墙,避免内部地址的数据包进入,避免欺骗攻击。破坏性攻击最常见的就是木马冲击,对于这种类型的冲击用户可以安装一些口碑比较好的木马检测程序,一旦发现立刻对木马进行消灭处理。总之,为了达到更高的防护作用,一方面用户需要对一般的防火墙进行自定义设置,提高过滤标准,另一方面也要采取一些辅助措施。

五、结束语

防火墙对于网络安全做出来巨大贡献,可以有效地保护内部网络安全,保护计算机用户的信息资料不外泄、不丢失,不同类型的防火墙有着各不相同的防护能力,可供不同需求的用户自由选择。但也要注意防火墙并不是能百分之百抵当网络侵犯,需要全方面地分析防火墙的安全脆弱性,提出相应的方法,提高网络总体的安全。需要注意不同类型的防火墙它们的优缺点不同,在进行分析时要实事求是,根据具体的防火墙严格按照分析方案采取相应的措施,进而提出改进策略,提升防火墙的防御能力。

参 考 文 献

[1] 曾强. 基于计算机网络安全中防火墙技术应用分析[J]. 电脑知识与技术. 2020,16(02):14-15.

[2] 邵野. 计算机网络防火墙技术安全与对策分析 [J]. 数字通信世界. 2021,(04):110-111.

[3] 蓝杰. 关于计算机网络安全及防火墙技术的研究[J]. 信息记录材料. 2021,22(06):77-78.