可应用于5G 网络的垂直行业二次认证方法浅析*

2020-12-23王建英吕俟林许建明

王建英,吕俟林,许建明

(1.解放军总医院医疗保障中心信息科,北京 100000;2.解放军31006 部队,北京 100000;3.中国电子科技集团公司第三十研究所,四川 成都 610041)

0 引言

5G 定义了三大应用场景,即eMBB(Enhanced Mobile Broadband,增强型移动宽带)、mMTC(Massive Machine-Type Communications,海量机器类通信)、uRLLC(Ultra-reliable and Low-latency Communications,超可靠、低时延通信),与4G 相比,5G 全新的网络架构能够提供十倍以上的峰值速率、千亿级别的连接能力以及毫秒级的传输时延。5G 将开启万物互联的新时代,工业、农业、金融、交通等垂直行业存在着巨大的市场潜力,5G 时代电信运营商将完成以面向普通公众用户为主到面向公众和垂直行业并重的转变。对于普通公众用户,在接入互联网之前首先需要完成移动通信网络的主认证鉴权,以验证其身份的合法性,而对于垂直行业用户,他们所访问的数据业务网络通常关系国家安全、国计民生或商业机密,相较于普通公众用户有着更高的安全保密需求,因此除了要通过移动网络的主认证鉴权,通常还需要通过数据网络的二次认证[1]。

2019 年是5G 商业元年,目前各大运营商所开通的5G 业务大都基于NSA 架构,未来将逐步向SA 架构演进。在NSA 架构下,移动通信网络空口部分属于5G,而核心网部分仍然属于4G,因此二次认证方式与4G 网络没有太大区别。在SA 架构下,除了可以继续沿用4G 网络中的方法以外,3GPP 标准还可选地定义了5G 二次身份认证,由NAS 信令承载认证消息,并允许用户对认证协议和算法进行定制。本文将分别对当前4G 网络中常用的安全网关认证、VPDN 用户认证,以及5G SA 架构下的5G二次身份认证进行分析比较,期望能够为各垂直行业用户的选择提供一定参考。

1 可应用于5G 网络的二次认证方法

1.1 安全网关认证

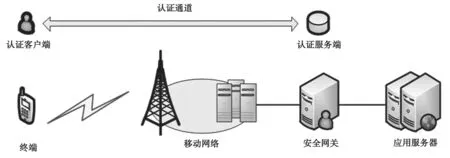

基于安全网关的二次认证通过在用户应用服务器前端部署安全网关以及在用户终端设备上安装相应的认证客户端程序实现,如图1 所示。

图1 安全网关认证方案

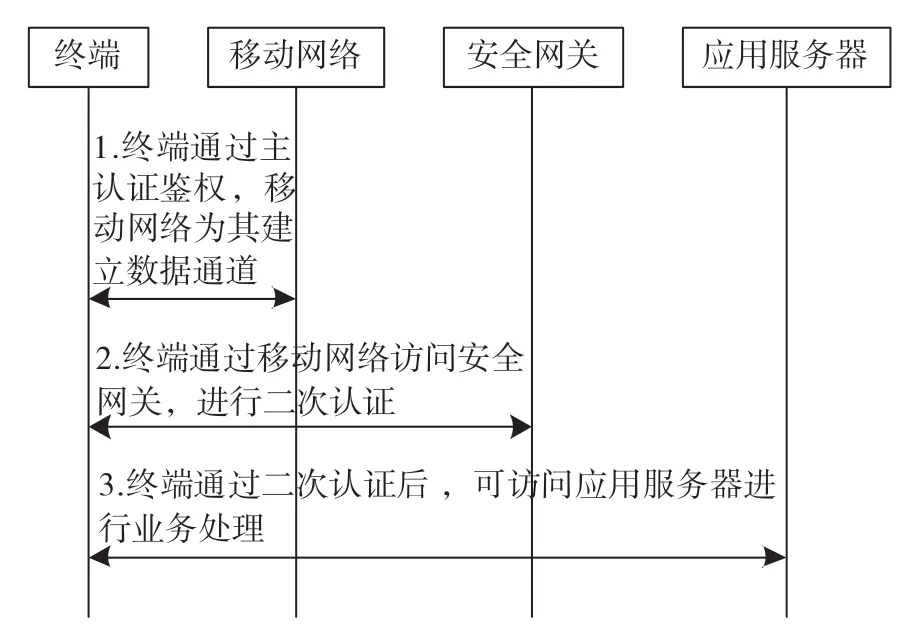

用户通过安全网关进行二次认证访问数据业务网络的流程如图2 所示。

图2 安全网关认证流程

终端在完成5G 移动网络的主认证鉴权之后,5G 网络将为其建立起用户面数据通道,随后用户可以利用终端上的认证客户端软件输入身份凭证,如口令、人脸、指纹等[2],并连接到安全网关,与认证服务程序交互进行二次身份认证,在通过二次认证后便可访问应用服务器处理业务。

在该方案中,安全网关由行业用户自建并放置于用户机房内自行维护,运营商仅提供数据传输通道,具有建设周期短、成本低,运维管理方便等特点。

1.2 VPDN 身份认证

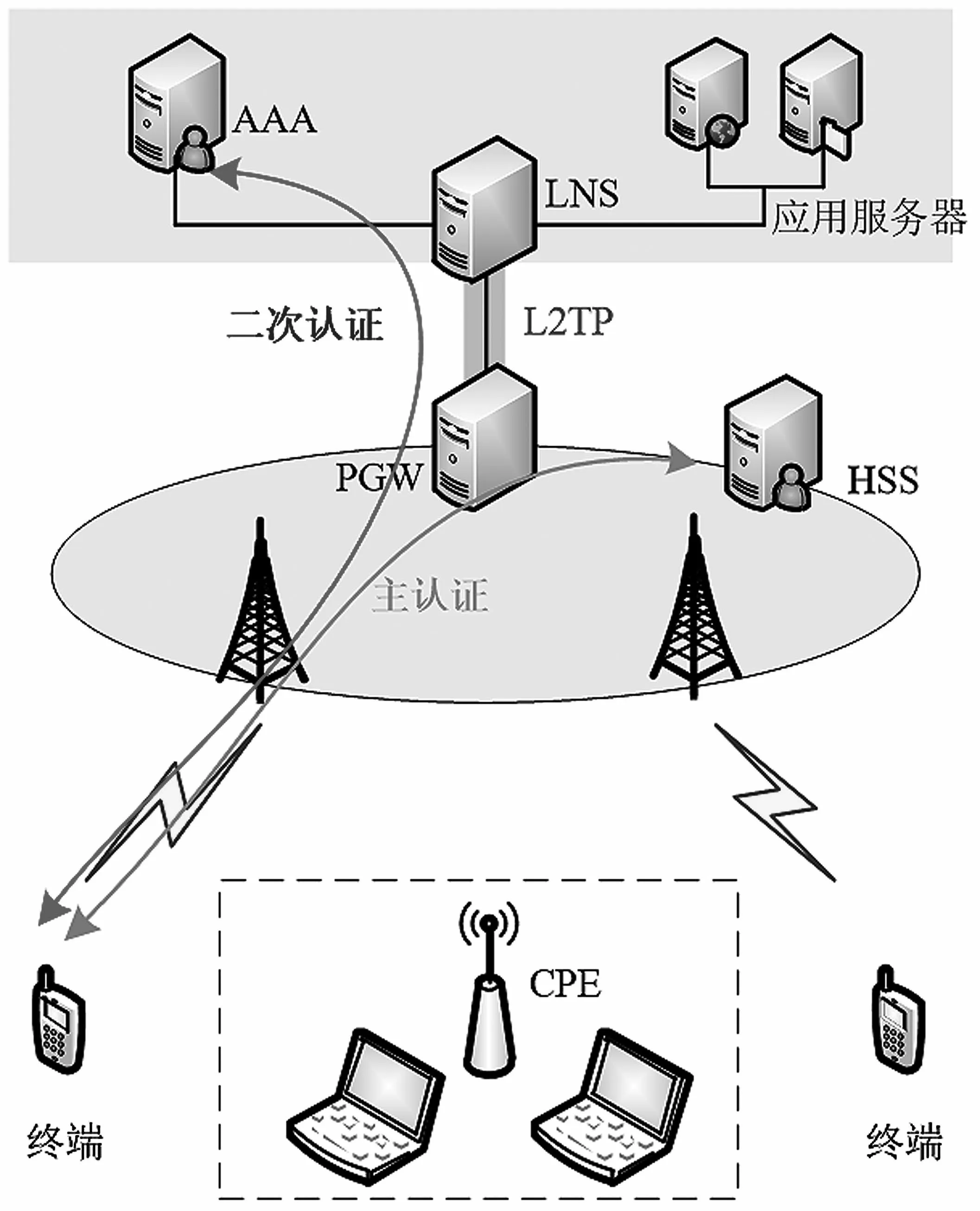

VPDN 是一种在互联网公网上通过加密隧道进行通信以达到类似于私有专用网络效果的虚拟专网技术[3]。用户需要使用该方案实现二次认证只需要向运营商申请VPDN 专线接入即可,图3 所示为典型的VPDN 接入方案。

图3 VPDN 专线接入方案

用户通过VPDN 接入数据业务网络的流程如下所述:

(1)用户在终端设备中设置好属于自己的专用APN,终端设备在主认证过程中将VPDN APN 信息发送给移动网络;

(2)完成主认证鉴权后,核心网PGW 网元在为终端建立用户面数据通道时,发现用户使用的是VPDN 专业APN,将用户名与密码信息发送给LNS请求进行二次认证;

(3)LNS 将认证信息封装成Radius 包发送给二次认证AAA 服务器进行认证;

(4)通过二次认证之后,将为用户分配IP 地址,并在PGW 和LNS 之间建立L2TP 隧道,用以传输用户数据。

在该方案中,需要由运营商投资建设并在行业用户侧部署LNS 及AAA 设备,并由运营商负责用户的二次认证鉴权管理,而用户则需要支付相应服务费用。

1.3 5G 二次身份认证

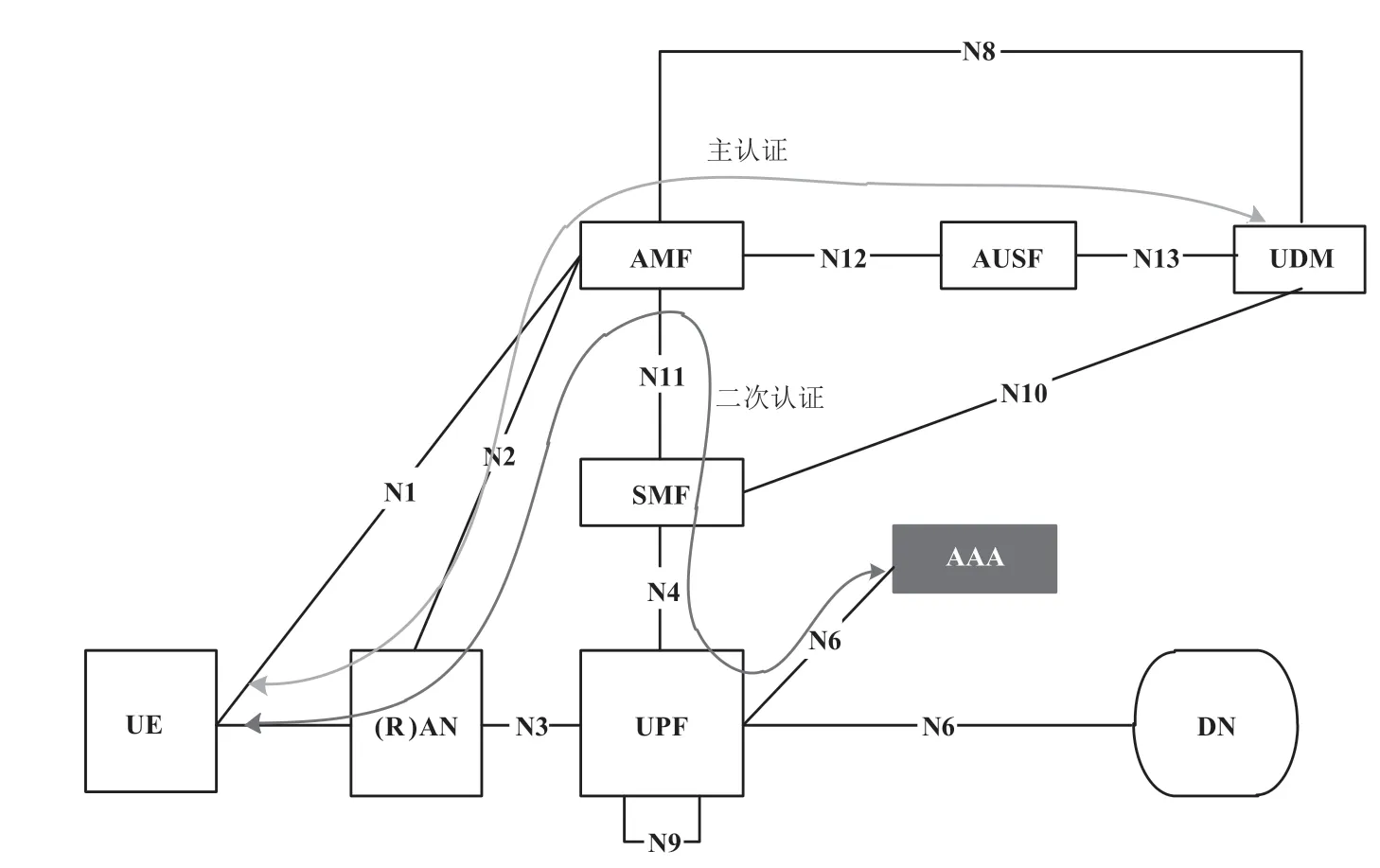

5G SA 组网架构在设计时充分考虑了面向垂直行业的应用需要,引入了网络切片技术,将一个物理网络分割成多个虚拟的端到端网络,每个虚拟网络之间逻辑独立,用不同的网络切片为不同的行业用户提供服务。在安全性方面,系统内生地支持用户接入二次身份认证,以保护数据网络免遭非法用户的侵害。图4 所示为5G SA 组网网络架构。

图4 5G SA 组网网络架构

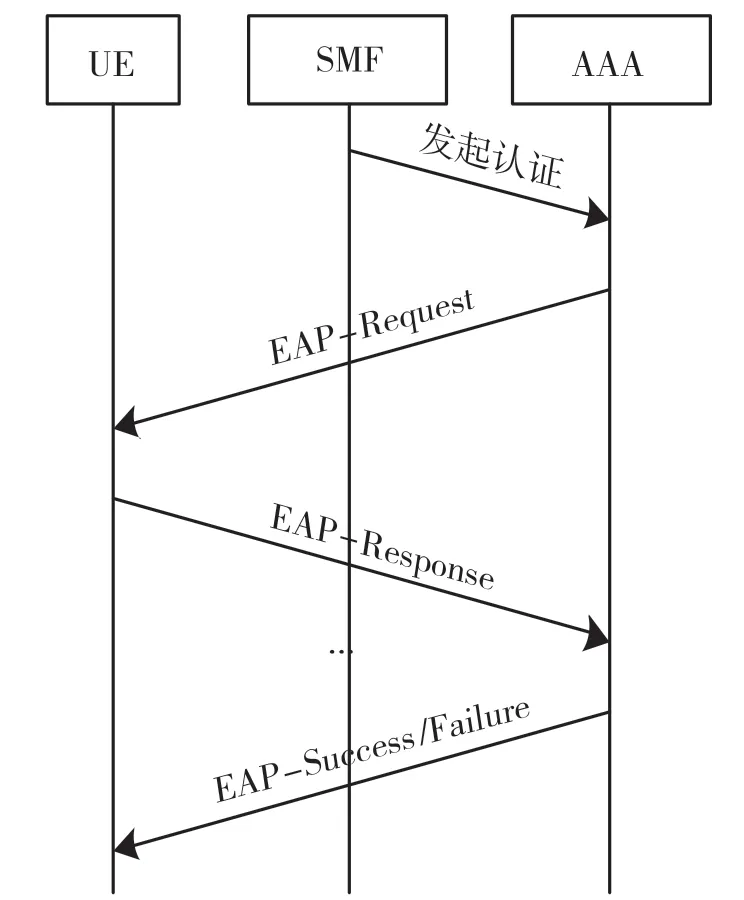

用户终端在访问数据业务网络前首先需要完成与UDM 及AUSF 之间的主认证鉴权,随后SMF 网元在为其建立用户面数据通道时将根据签约信息决定是否发起二次身份认证[4]。5G 二次身份认证遵循可扩展身份认证协议EAP,认证消息由NAS 信令承载,其中终端UE 作为被认证端(Peer),SMF网元作为认证端(Authenticator),AAA 作为认证服务器(Server),图5 所示为二次认证流程[5]。

SMF网元向AAA服务器发出认证开始的消息,并建立起UE 与AAA 之间的认证通道,之后UE 和AAA 将经过若干次EAP-Request/EAP-Response 消息交互,具体交互次数和交互内容根据所使用的认证协议而定,用户可以使用PAP、CHAP、AKA、TLS 等公开协议,也可以自定义算法与协议,最后由AAA 向UE 发送认证结果,二次认证通过之后,5G 核心网将为终端建立到数据网络的连接。

图5 5G 二次身份认证流程

在该方案中,运营商为行业用户提供了底层认证通道,由用户自己选择或定制具体的算法和协议,AAA 服务器可以部署在用户数据网络中通过UPF与SMF 连接,也可以直接部署在运营商机房内与SMF 直接连接。

2 二次认证方法选用建议

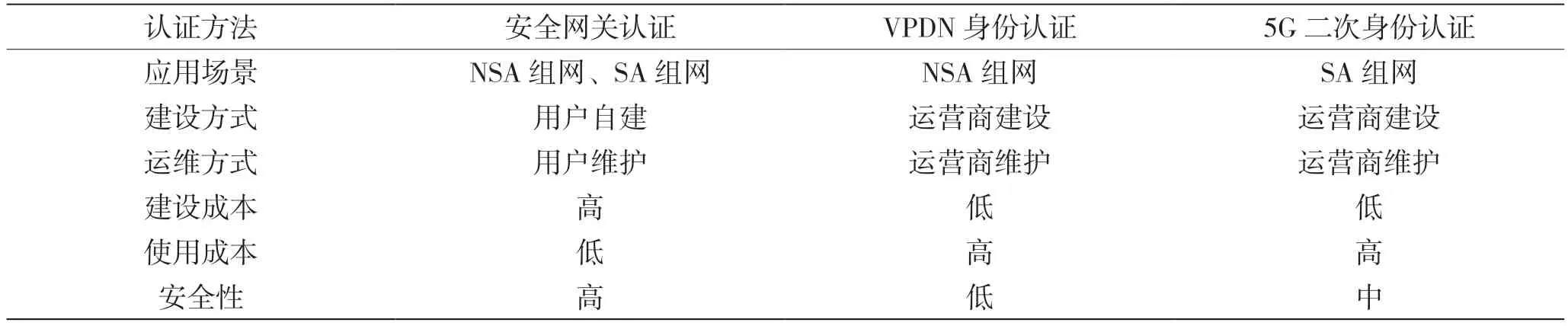

本文对安全网关认证、VPDN 身份认证及5G二次身份认证三种方法从应用场景、建设运维方式、安全性、成本方面对比分析如表1 所示。

其中,安全网关认证与5G 组网模式无关,在NSA 组网和SA 组网下都能适用,由用户在应用服务器前端建设部署安全网关设备,配合用户终端设备上安装的认证客户端程序,并借助运营商数据通道共同完成二次认证。由于是用户自建自管,所以费用成本主要是前期一次性建设投入较高,建成后使用过程中只需额外负担少量的维护升级费用。安全网关认证完全掌控在用户自己手中,整个过程不需要运营商参与,且用户可以选择复杂的认证方法,具有较高的安全性。

表1 二次认证方法比较

VPDN 身份认证属于4G 阶段专线用户终端接入数据网络的主流认证方法,未来在5G NSA 阶段还将延续使用,其认证设施由运营商建设部署并负责后期维护管理,用户只需要向运营商申请VPDN接入即可。成本包括前期较低的业务开通费用,以及后期使用需要持续支付的较高的服务使用费用。VPDN 身份认证过程由运营商负责完成,需要用户与运营商之间建立较强的信任关系,且这种方式采用简单的用户名和密码进行认证,容易被非法用户破解,因此安全性较低。

5G 二次身份认证是国际标准协议里规定未来可能在SA 组网模式下使用的认证方法,同VPDN身份认证类似,其基础设施由运营商负责建设和维护,用户向运营商支付较低的开通费用及较高的后期使用费用,整个认证过程主要由运营商负责完成,需要用户与运营商之间建立较强的信任关系。与VPDN 身份认证不同的是,5G 二次身份认证允许用户参与到认证过程中,用户不仅可以在现有的认证协议中进行选择使用,甚至可以根据需要定制私有的协议与算法,因此具有更强的安全性。

通过以上分析本文建议,对时延、带宽等网络资源要求不高且业务安全性等级较低的用户,没有必要向运营商租用VPDN 专线或专有网络切片,直接使用安全网关认证的方法即可满足使用需求。对需要独享网络资源或具有数据高安全等级的用户而言,在5G NSA 组网阶段,可以采用VPDN 身份认证加安全网关认证的方式,利用安全网关来弥补VPDN 身份认证本身安全性低且需要强信任运营商的不足,在5G SA 组网阶段,如果用户业务安全等级较低并且信任运营商,则直接采用5G 二次身份认证并选择现有认证协议即可,否则用户需要对认证协议和算法进行私有定制,并同时采用安全网关认证以达到安全增强的目的。

3 结语

5G 与各垂直行业的融合发展是推动社会经济数字化转型的重要动力,随着5G 商用步伐不断加快,未来将会有越来越多的行业借助5G 网络实现产业升级。二次认证作为一种简单有效的安全防护手段,能够保护用户内部网络免遭非法接入访问。本文对可应用于5G 网络的二次认证方法进行了简要分析,并根据各方案的应用特点提出了一些使用建议,能够为后续垂直行业用户选取二次认证方法提供一定的参考。