面向大型制造企业的工业互联网安全架构研究

2020-09-02李斌张俊杰

李斌 张俊杰

摘 要:当前,国内许多企业都在开展工业互联网建设。与传统IT网络不同,工业互联网因与企业生产系统相连,无法直接照搬IT网络的安全管控措施,否则企业正常生产将面临严重威胁。文章从保证企业正常生产的角度出发,在安全管控建设措施上探讨平衡点,同时易于企业部署、运维,总结出了适合大型制造业的工业互联网安全最佳实践。

关键词:工业互联网;IT;安全;OT;SCADA

中图分类号: TP393.1 文献标识码:B

Abstract: At present, many domestic enterprises are carrying out industrial Internet construction. Unlike the traditional IT network, the Industrial Internet cannot directly copy the security management and control measures of the IT network because it is connected to the production system of the enterprise. Otherwise, the normal production of the enterprise will face serious threats. From the perspective of ensuring the normal production of enterprises, this article discusses the balance point in the safety management and control measures, at the same time it is easy for enterprises to deploy, operate and maintain, and summarizes the best practices of industrial Internet security suitable for large manufacturing industries

Key words: industrial internet; it; security; ot; scada

1 引言

工業互联网是全球工业系统与高级计算、分析、感应技术以及互联网连接融合的结果,中国是传统的制造业大国,也是世界第二大经济体,其产业链的融合、创新等发展对国家综合实力提高尤为重要。在全球倡导智能制造的大前提下,各国为了推动制造业的改革,都提出了“发展工业制造”战略,其本质都是利用互联网、物联网、大数据、云计算或AI等先进的信息技术,推动制造业的数字化转型。对制造业而言,转型的方向毋庸置疑,但是在转型过程中需要面对诸多挑战,而其中安全问题尤为突出。

转型前生产网络是一个孤岛网络,外界无法访问,威胁也就无法入侵。但是,转型后生产网与互联网融合,这就导致了生产网将面临着来自互联网上的所有威胁,像病毒、漏洞、黑客攻击等,任何一个威胁如果控制不好,都将给生产网带来毁灭性的打击。历史上也不乏这种典型的案例,如2016年乌克兰电网遭受攻击事件,伊朗核电站遭受震网病毒攻击事件,这些在IT网络中看似平常不过的威胁,在生产网中却带来了毁灭性的打击。因此,在数字化转型的背景下,制造业迫在眉睫地需要解决的就是工业网络的安全问题。

2 数字化转型下工业互联网的业务与技术的变革

2.1 工作负载和应用逐渐向云端迁移

在数字转型过程中,企业往往会把应用、数据等迁移到云端,使用云端的SaaS服务或者IaaS、PaaS架构,来扩展企业物理数据中心的方式,实现业务快速交付、弹性增长等目标,从而实现业务的快速转型。此外,许多企业还会使用私有云和公有云的混合云架构,导致出现更大的攻击面和维护的复杂性。

2.2 涵盖多个环境的IoT设备的爆炸性增长

物联网(IoT)设备的范围很广,从开关、打印机到机械臂、数控机床等,无所不包。然而,由于缺乏内置的安全特性,这些设备将面临着巨大的安全挑战。由于IoT类设备的资源限制、数量巨大等原因,端点安全解决方案对这类设备基本无能为力,以至形成安全隐患。

2.3 业务将覆盖多个地理分布式的区域

目前,许多企业的业务将呈现多地理位置的分布式增长,企业分支机构的流量因SaaS应用、视频、VoIP语音而呈指数级增长。然而,地理分布式的企业网络环境,常常缺乏对用户、设备、应用等维度的可视化。而企业分支机构必须回连总部,进行数据获取、传输等动作,企业分支机构的安全隐患就有可能向整个企业扩散。

3 工业互联网面临的安全威胁分析

3.1 攻击面的放大

敏感数据现在驻留在多云甚至IoT设备上,数据在Internet而不是私有网络中移动,而且扩展到网络边界(无线接入、移动终端、工业OT网络),这种动态、不断变化的攻击。会使得企业传统的基于物理边界的安全防护模型,不再有效。为了应对动态攻击面带来的安全隐患,很多企业部署了大量分散的点防护安全产品,这些安全产品无法做到互联,因为相互间无法集成,这种分散式的安全架构,会带来一些低效和安全漏洞。

3.2 更加复杂的安全威胁

安全威胁的数量和速度都在快速增长,黑产市场上Malware-as-Service(MaaS,恶意软件即服务)的出现是重要原因之一。同时,高级威胁变得愈加复杂和精巧。许多安全威胁是同时多维度、多个点的并发攻击,一次针对企业的攻击,可以是在企业的网络中心、边界、云端全方位进行。这些复杂的攻击同时也变得更加难以检测,更加难以实施渗透防御。除了检测之外,快速移除安全威胁变得至关重要。

3.3 安全管理和运维的难度增加

单点安全产品的增加和离散式的安全架构,增加了企业的网络安全管理的复杂度。大型企业会使用多个安全解决方案来解决一个安全防护问题,在离散式安全架构中,这些解决方案通常无法进行互通互联。复杂性的增加也加重了安全团队的压力,企业无法仅仅通过增加人手通过手工的方式来管理、应对日益复杂的安全威胁,这样的话,建立统一安全监测平台,建立企业安全运营中心迫在眉睫。

3.4 与OT的融合给智能制造的安全带来严峻的挑战

网络融合、企业OT与IT网互联,采用通用Internet协议,运行在通用硬件上,使用主流IT操作系统,通过标准的WiFi协议连接,这样会诱发很多安全问题。

(1)构网两极化。OT/IT网络共用同一网络设备互联,或OT/IT网络物理隔离。

(2)管控系统设备数量巨大,位置分散,缺少专业的安全设备有效地针对OT/IT网进行安全区域划分和进行安全运行状态的统一监控。

(3)OT网接入设备以有线/无线方式接入,网络安全设备部署没涉及“最后一公里”的安全体系联动防御。

(4)缺乏主动阻止外部恶意攻击和缺乏发现与阻挡高级可持续性攻击的能力,安全攻击易造成OT网的迅速瘫痪,给生产造成严重的影响。

(5)OT网设备接入缺乏必要身份或资产识别,定位安全威胁与取证过程低效。

(6)因为历史原因,OT网服务器存在很多安全和管理风险点,如老旧的操作系统、漏洞多、无法打补丁、不支持数据加密等安全问题。

(7)昂贵的升级费用,设备系统存在非標准化,造成管理杂乱、漏洞多等安全问题。

(8)管理人员缺乏网络安全知识,终端电脑/工控机缺乏定期病毒查杀习惯与机制,感染主机处理不及时,存在安全隐患。

(9)移动设备接入缺乏管理和制度,容易造成终端病毒感染与传播。

4 工业互联网的通用安全体系结构

4.1 体系结构综述

制造型企业无论规模大小,在建设工业互联网时,都应遵循“零信任”的基本安全原则,把网络隔离从边缘的接入层开始,融入到汇聚、核心乃至应用层的进程隔离,构筑一个从监测、检查、防御、移除的智能联动,以实现安全闭环的工业互联网的安全架构。基于云计算、工业互联网、大数据、知识图谱、安全联动,以及最新的自有核心安全技术,构建一个实时、预测性、智能化、安全协同一体化的工业互联网企业级安全监测与态势感知平台。

通过深度工控资产自动探测技术、分布式漏洞探测技术、多类型工业控制协议识别技术、异常流量监测技术,实现工业设备安全态势信息自动采集、识别工控设备的漏洞与潜在威胁的能力。采用高性能的海量日志采集技术,对工控设备数据、工控安全设备数据、物联网传感器每日产生的海量日志数据进行采集,为大数据分析提供基础数据。

通过大数据建模分析技术与基于多源数据的工业安全态势知识图谱构建技术,并结合中国国家信息安全漏洞库及工控漏洞库、专业安全厂商漏洞库,进行安全威胁评估、态势感知,预测预防设备潜在风险的发生,提高安全态势感知的智能化水平和准确性。通过安全联动协议,实现企业安全态势感知与企业网络安全隔离设备之间的联动,及时阻断工业互联网络中恶意程序的攻击路径,抑制安全威胁在网路中的影响范围。

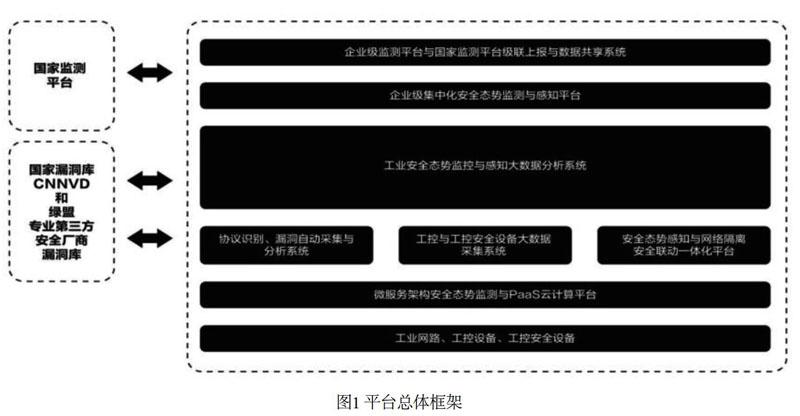

如图1所示,建设微服务架构安全态势监测与感知PaaS云平台,实现国家级监测平台与企业级工业互联网集中化安全监测与态势感知平台数据对接。

4.2 安全架构之安全分段

企业将物联网设备和通信分为策略驱动的群组,并授予特定的适合工业互联网的基准权限。采用内网分段防火墙等设施对网络和设备进行微分段,使IT/OT系统能够根据特定设备类型和网络访问需求,采用分层安全策略。

企业工业互联网的安全分段涵盖了三个层次。

(1)接入层

采用“安全交换机+防火墙联动”的解决方案,进行终端进入的隔离和控制。通过内网分区防火墙下连安全接入交换机,再扩展无线接入点的方式,构建一个端口级隔离的接入架构,与传统IT交换网络最大的不同,就是接入交换机和无线接入点上的任意终端之间的流量通讯,都需要经过内网分区防火墙集中转发,即使是同一台安全接入交换机、同一个无线接入点、同一个虚拟局域网Vlan内,通讯都会受到内网分区防火墙的集中控制,而内网分区防火墙将对流量做工业应用、协议的识别和威胁统一管控。

(2)汇聚/核心层

采用内网分段防火墙进行区域隔离。区域之间通过汇聚层的分段防火墙隔离接入,区域与区域之间的通讯将受到严格的审查。区域的划分原则,可以基于部门、产线、业务归口或者网络属性等统一划分。

(3)应用层

采用NGFW/主机安全套件/虚拟化防火墙等,实现直至进程级的安全隔离。在工业互联边界层面,通过独立的下一代防火墙做隔离防护,实现进出工业互联网流量的分析、管控。

4.3 企业网络分段安全架构实现的目标

企业网络分段安全架构实现的五个目标:

(1)打破传统网络在安全意义下的扁平架构;

(2)采用安全策略驱动(基于用户身份)的分段控制对关键设施/资源的访问;

(3)按照业务、安全意图灵活地构筑安全边界;

(4)阻断攻击者/入侵者在内网的横向移动;

(5)实现全网的可视化。

4.4 安全架构之APT防御

如今,大多数复杂的网络攻击,已经能够从容突破传统的反恶意软件解决方案,并且在被入侵的网络中实施APT攻击。这些高度针对性的攻击,可以逃避基于签名的检测方式,比如通过很多方式来掩盖恶意属性,压缩、加密、多态等技术不胜枚举;一些甚至已经开始突破虚拟沙盒环境、时间炸弹等。对抗如今的攻击,需要综合和整合的手段,不只是反恶意软件,也不只是沙盒,更不只是分散的监控系统。

企业工业互联网安全架构的APT防御方案,采用了“沙盒+NGFW+蜜罐+态势感知”的模式,针对0day、复杂攻击等采用多种机制来检测。

(1)部署沙盒

基于行为检测0day/APT攻击,联动防火墙进行阻断。在企业数据中心部署一套沙盒系统,利用下一代防火墙的检查能力,将可疑流量和数据自动送入沙箱分析。沙箱基于行为分析手段,综合分析给出结论,自动定制生成病毒码写入前端的下一代防火墙,实现联动阻断。

(2)部署蜜罐

检测内网可疑的入侵行为,联动防火墙进行实时阻断。在企业数据中心部署一套蜜罐系统,利用蜜罐在全网的重要节点部署诱饵虚拟系统,主动引诱内网、外网的攻击,并记录下这些威胁的IP地址,然后联动同步至下一代防火墙的黑名单中,实现阻断。

(3)全网安全态势感知

企业级集中化安全态势监测与感知平台,具备三位一体的多维安全态势监测能力,包括工控网络入侵态势监测、工控漏洞态势监测和工控异常流量监测。

部署态势感知系统将核心资产、安全威胁事件和脆弱性漏洞管理相结合,利用大数据安全智能分析,迅速甄别关键威胁并做出智能响应,并进行持续的合规性扫描检测,实现企业级实时安全风险感知、评估审计与合规要求的统一风险管理平台。

所部署的SIEM系统能收集、监视和报告防火墙、入侵防御系统、防病毒产品、数据防泄漏产品、VPN、访问控制审计产品等发生的行为,用于整合和收集各种安全信息,并汇总到一起进行统一分析和检测。还可以对第三方漏洞扫描工具,进行统一调度和集中管理,能屏蔽不同漏扫产品之间的差异,实现企业级安全漏洞的集中标识和管理。同时,安全漏洞会与安全事件分析相结合,实现全面的安全风险评估。将企业资产价值、安全事件和漏洞等信息,进行基于大数据的安全智能分析,迅速识别高危风险事件。

5 工业互联网的安全体系建设预期成果

企业级集中化安全监测与态势感知平台的各个组件平台,均采取旁路部署的模式,组成一个独立的网络,不与企业智能制造网络产生交集,不影响生产网络的正常运行。大数据分析平台采用在线或离线两种模式,获取威胁情报升级包和漏洞库升级包,即便与互联网隔离的环境下,也能实现工控安全威胁的智能分析,如图2所示。

(1)企业网络升级改造,实现企业工业网络互连,形成部署、运行安全态势监控的企业信息基础设施。

(2)建设工控协议识别、漏洞自动采集与分析系统,实现对工业设备及安全设备的资产监控、漏洞发现、操作行为监控和异常流量监测。

(3)建设工控与工控安全设备大数据采集系统,支持对企业内多类型工业设备、多种工业协议、多类型安全设备的日志采集与大数据存储。

(4)建设安全态势监控与感知大数据分析系统,在大数据采集的基础上,结合国家工控漏洞库CNNVD、专业厂商漏洞库,利用大数据分析与知识图谱深度学习技术,实现未知攻击预警、安全态势分析与威胁等级研判。

(5)建设安全态势感知与网络隔离安全联动一体化平台,实现安全预警与网络隔离的联动,快速阻断攻击路径,控制感染范围。

(6)建设微服务架构安全态势监测与感知PaaS云平台,为安全态势感知提供部署灵活、可移植、高弹性、高可扩展性的云计算平台。

(7)建设企业级集中化安全态势监测与感知平台,实现全局总览、威胁分析、攻击事件还原,把握总体安全态势。

(8)建设企业级监测平台与国家监测平台级联上报与数据共享子系统,实现国家监测平台和企业监测平台之间的信息共享。

6 结束语

工业互联网是一个长期的建设过程,中国的制造业发展都在“摸着石头过河”,对于庞大的制造业来说,管理层能下定决心做数字化转型,已经是非常不容易的事情。一次成功的转型少不了各方面的投入,变革和转型肯定会带来阵痛,但是阵痛之后便是发展的新阶段。本文针对大企业的实际情况,并结合Fortinet提出的工业安全思路,综合了目前学术界对工业互联网的研究成果,总结出了适合中国大型制造业的工业网络建设方案,对工业网络的架构模型、转型过程中面临的问题、建设误区等都有重要分析,为制造业企业建设工業互联网,提供一定参考和借鉴依据。

参考文献

[1] 张翀昊,唐丽萍.工业互联网的安全挑战及应对策略[J].电子技术与软件工程,2019 (14).

[2] 张海港,欧阳佩佩.海尔工业互联网安全实践[J].中国信息安全,2019 (06).

[3] 何洪流,尚朝锋.工业互联网安全研究与政策探讨[J].数字通信世界,2019 (04).

[4] 杜霖.全面推进工业互联网等融合领域安全工作[J].现代电信科技,2017 (06).

[5] 张淙哲,房育良.工业互联网的现代概念与模型架构剖析[J].电信网技术,2017 (11).

[6] 李强,田慧蓉,杜霖,刘晓曼.工业互联网安全发展策略研究[J].世界电信,2016 (04).

[7] 邢黎闻.何积丰院士:工业互联网安全发展趋势与关键技术[J].信息化建设,2016 (11).

[8] 中国工业互联网安全态势报告(2018年)[J].中国信息安全, 2019 (06).

[9] 工业互联网创新发展20问[J].中国计量,2019 (08).

[10] 李海花.工业互联网的发展历程及实现路径[J].互联网天地,2019 (08).

[11] 黄子河.《加强工业互联网安全工作的指导意见》系列解读[J].网络安全和信息化,2019 (10).

[12] 工业互联网发展行动计划(2018-2020年)[J].中国计量, 2018 (10).

[13] 童群.工业互联网发展现状及对策[J].设备管理与维修, 2018 (22).

[14] 毛华阳.基于大数据的工业互联网安全初探[J].电信技术, 2018 (11).

作者简介:

李斌(1967-),男,汉族,广东潮州人,广东机械学院(现广东工业大学),本科,珠海格力电器股份有限公司,工程师;主要研究方向和关注领域:企业5G+工业互联网、园区网络的设计与管理、大型数据中心的设计与管理、企业信息安全管理。

张俊杰(1970-),男,汉族,河北沧州人,清华大学,本科,珠海格力电器股份有限公司,工程师;主要研究方向和关注领域:企业信息化建设及数字化转型、智能制造、工业互联网。