灰度可视秘密共享方案分析与设计

2020-08-27刘健张益刘玉岭胡浩

刘健,张益,刘玉岭,胡浩

灰度可视秘密共享方案分析与设计

刘健1,2,张益1,2,刘玉岭3,胡浩4

(1. 信息产业信息安全测评中心,北京 100083;2. 中国电子科技集团公司第十五研究所,北京 100083;3. 中国科学院信息工程研究所,北京 100190;4. 信息工程大学,河南 郑州 450001)

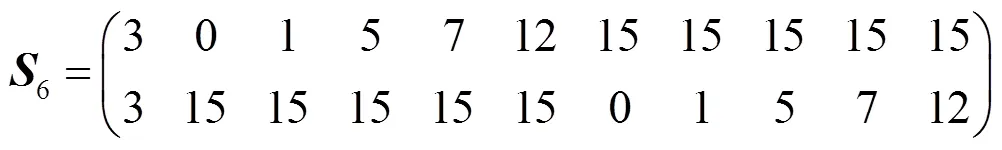

针对现有灰度可视秘密共享(GVSS,gray visual secret sharing)将原始图像转化为黑白二值图像进行处理时产生像素信息损失的问题,提出了一种基于灰度叠加的GVSS,对于每一个灰度级像素,分别设计相应的加密矩阵,生成灰度共享份图像,在此基础上设计了(2, 2)、(2,)、(,)方案。与现有方案相比,所提方案有效降低了像素扩展度并实现了灰度密图的无损恢复。

可视秘密共享;灰度图像;灰度叠加;无损解密

1 引言

可视秘密共享(VSS,visual secret sharing)作为一种新兴图像秘密分享技术,通过将秘密图像加密成若干杂乱无章的共享份,解密时利用人眼直接识别秘密信息,引起了学者们的广泛关注[1-7]。

传统VSS方案只能处理黑白二值图像[8],限制了VSS的应用范围[9],近年来,有学者提出灰度可视秘密共享(GVSS,gray visual secret sharing)[10],目前该方向研究处于起步阶段,按设计方法,主要分为半色调GVSS和矩阵拼接式GVSS两类。

本文主要贡献:深入分析了灰度图像与加密矩阵构造之间的关系;提出一种基于灰度叠加的GVSS方案;在实现解密图像无损恢复的前提下,显著降低了像素扩展度。

2 基本概念

VSS解密依据人眼视觉系统特性,即人类的视觉系统在观察物体时,利用像素块的平均色度效果来区分不同区域。

定义1[3]0和1是两个×的布尔矩阵集合,设参与者数目为,恢复门限值,若从0和1中任意选出两个×加密矩阵0和1满足下列两个条件,则称(,)-VSS是一个可视秘密共享方案。

在定义1中,条件1)和条件2)分别表示方案的对比性和安全性条件,参数如下。

1) 门限值,解密后图像中像素被人眼解析为黑色与白色的灰度临界值,当解密后图像中像素的灰度值大于或等于时该像素被人眼解析为黑色,相应地,当像素的灰度值小于时被解析为白色。

关于定义2的几点补充说明。

(1)条件1)是对比性条件,当个共享份进行叠加时,利用灰度叠加原理可以解密秘密信息。条件2)是安全性条件,表示小于个共享份叠加时,叠加图像中每个像素点显示各灰度级的概率相同,人眼无法区分。

3 基于灰度叠加的GVSS方案

本节首先研究了灰度叠加原理,然后在此基础上依次设计了(2, 2)、(2,)和(,)方案。通过新设计加密矩阵,实现灰度图像的无损叠加恢复,克服半色调产生的信息损失问题。

3.1 灰度叠加原理

3.2 (2, 2)-GVSS

若秘密图像包含的灰度级为,由于不同的灰度级对应的加密矩阵不同,秘密图像像素取值集合为{0, 1, 2,…,-1},共享份的像素取值集合为秘密图像像素取值集合的子集,为减小像素扩展度,加密矩阵中可以选择几个不同的灰度级来显示整个秘密图像的灰度级,需要满足以下2个条件。

1) 共享份像素取值集合中灰度级经过灰度叠加规则运算可以覆盖整个秘密图像的取值集合。

2) 共享份像素取值集合应当尽可能小。

其中,条件1)是实现秘密图像无损恢复的关键;条件2)有利于控制加密矩阵规模。方案核心是构造加密矩阵,本文采用一列有效、其余列抵消的构造思路。即灰度叠加后,只有其中一列显示出原秘密图像真正的灰度值,其余列被遮盖元素抵消掉(GVSS中黑像素被当作遮盖元素,因为任何灰度级与黑像素叠加会得到黑像素)。在此基础上为每一个灰度级设计一个加密矩阵,以(2, 2)-GVSS为例,加密矩阵需满足的安全性和有效性条件如下。

1) 安全性条件:不同灰度级加密矩阵的任意行向量中包含不同灰度值元素的个数相同。

2) 对比性条件:加密矩阵中的两行叠加后能够显示原始秘密图像对应的灰度值。

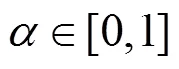

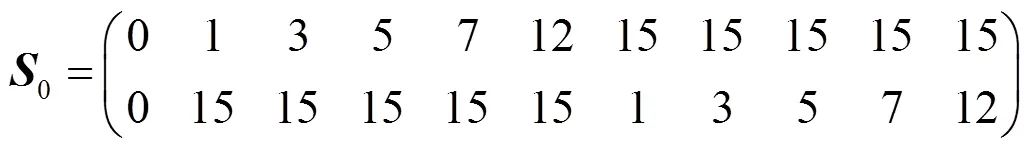

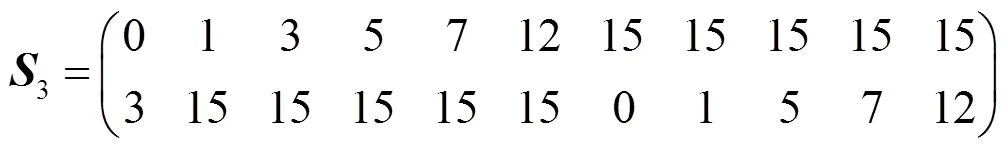

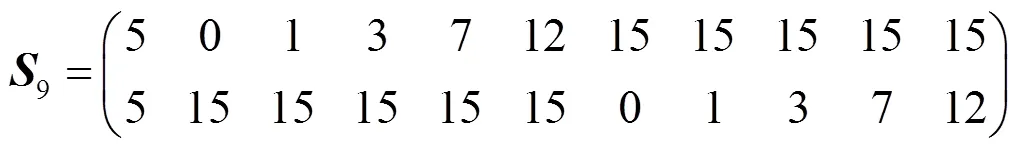

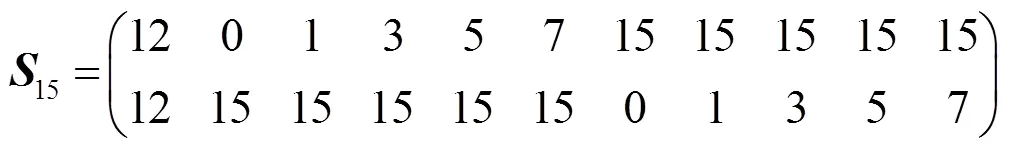

下面以16级灰度为例,给出(2, 2)-GVSS的加密矩阵构造流程。

算法1 (2, 2)-GVSS的加密矩阵构造算法

输入 灰度级=16

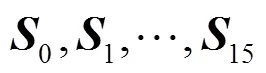

Step 1 初始化秘密图像像素取值集合{0, 1, 2, …, 15}。

Step 2 生成共享份像素取值集合{0, 1, 3, 5, 7, 12, 15}。

Step 3 利用共享份像素取值集合中的元素,按照一列有效、其余列抵消的构造思路,为每一个灰度级设计相应的加密矩阵。

Step 4 输出加密矩阵。

3.3 (2, n)-GVSS

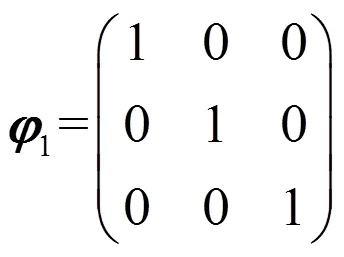

(2,)-GVSS构造以(2, 2)-GVSS为基础,主要设计思想为:采用一列有效、其余列抵消的构造思路,利用(2,)-VSS的加密矩阵,将(2, 2)-GVSS中的行替换(2,)-VSS加密矩阵中的0和1,构造本文方案加密矩阵。

在对不同灰度级图像进行加密时,需要为每个灰度级像素分别构造一个加密矩阵,(2,)-GVSS加密矩阵生成流程如下,对于不同灰度级图像分享,若算法输入的灰度级不同,则输出的加密矩阵不同,算法具有通用性。

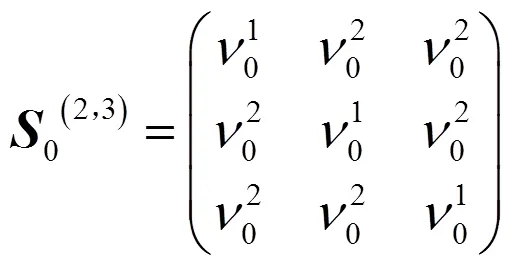

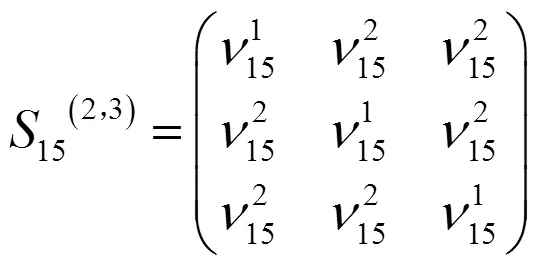

例如,(2, 3)方案基矩阵生成流程如下。

Step3 输出(2, 3)-GVSS加密矩阵。

3.4 (n, n)-GVSS

(,)方案设计的约束条件更加复杂,要求张共享份叠加时能恢复出秘密图像,但任意少于张共享份进行叠加时不会泄露秘密信息。加密矩阵构造仍采用“一列有效、其余列抵消”的设计原则。不同之处是设计加密矩阵时,重新选择共享份的取值集合,因为参与叠加的为列。分别考虑任意2行叠加、3行叠加、-1行叠加的情况,使叠加结果不随加密矩阵的不同而发生变化,通过在矩阵中加入多余列,使可能的结果出现在禁止集合的叠加结果中,并使禁止集合的叠加结果完全一致,从而任意个共享份无法恢复秘密信息。

4 方案有效性分析

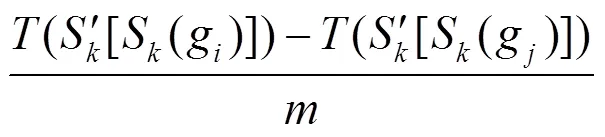

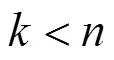

本节从相对差和安全性两个方面对方案有效性进行分析。

4.1 相对差分析

4.2 安全性分析

5 实验分析

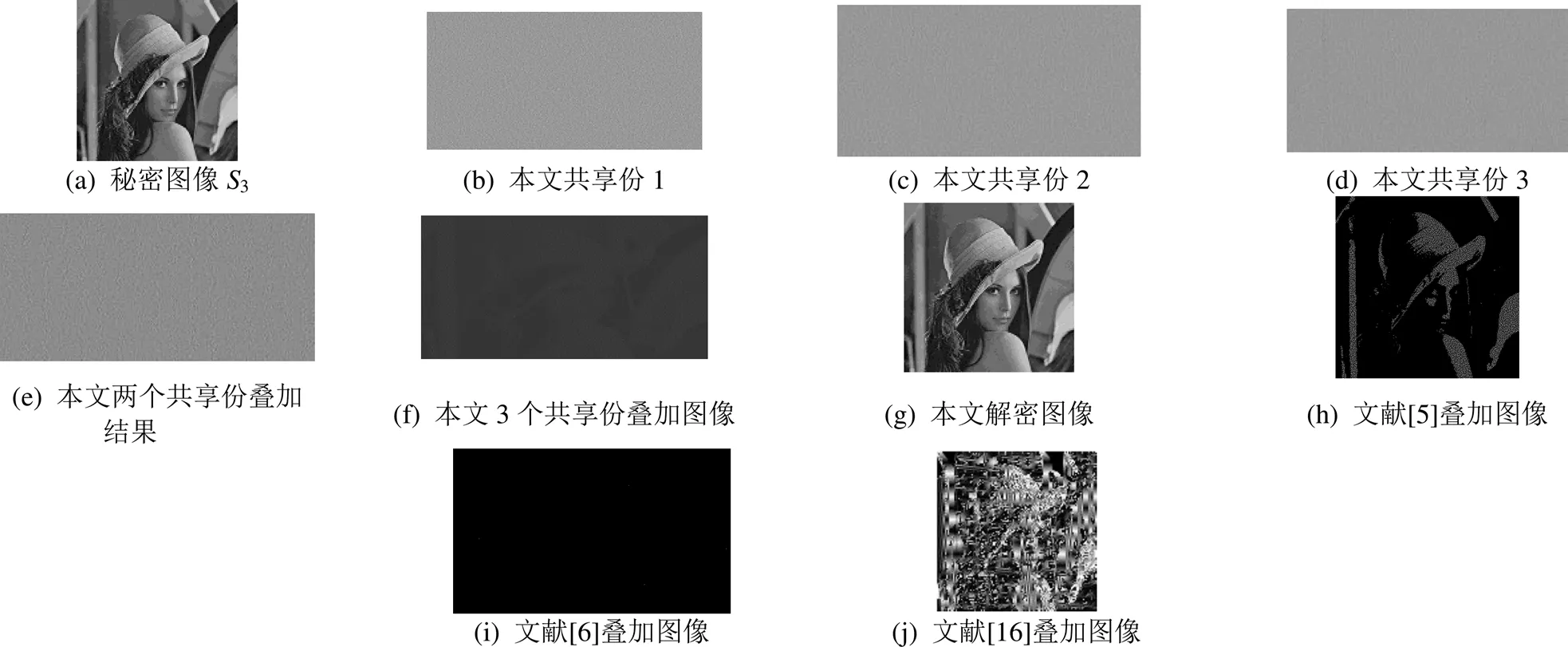

以(2, 2)、(2, 3)和(3, 3)门限方案为例,与文献[5, 6, 16]进行综合比较,结果如图1~图3所示。

由图1~图3可以看出,本文方案单个共享份不会泄露秘密图像的任何信息,对于(2, 2)和(2, 3)门限结构,本文两个共享份叠加可以显示秘密图像(图1(d)、图2(e));对于(3,3)门限结构,两个共享份叠加后的图像是杂乱无意的(图3(e)),无法得到秘密图像的任何信息,3个共享份进行叠加时可以显示秘密图像(图3(f)),从本文叠加图像中提取解密图像如图1(e)、 图2(f)、图3(g)所示,可以实现原始图像的无损恢复。文献[5]在分享前对原始图像进行了半色调预处理,将其转化为黑白二值图像,得到的解密图像也是二值图像(图1(f)、图2(g)、图3(h)),相比原始灰度图像,恢复图像产生信息损失。文献[16]利用随机栅格法对秘密图像进行分享,共享份是大小与原图像相等的光栅,将它们叠加在一起,利用黑白区域的光通量不同来显示秘密信息,优点是分享过程不依赖加密矩阵,仅依靠随机函数来完成秘密分享,基础原理是通过提高黑像素恢复的随机概率大于白像素,来区分黑白区域,然而随机函数的引入易产生像素信息损失,恢复图像产生明显噪声,如图3(i)所示。本文通过为每个灰度级像素点设计相应的加密矩阵,利用灰色叠加原理,在无损恢复的前提下实现了像素扩展度的压缩,因此恢复图像的像素扩展度比文献[6]小,有效降低了共享份的传输和存储开销。

图1 (2, 2)-GVSS实验比较

Figure 1 (2, 2)-GVSS experiment comparisons

图2 (2, 3)-GVSS实验比较

Figure2 (2, 3)-GVSS experiment comparisons

图3 (3, 3)-GVSS实验比较

Figure 3 (3, 3)-GVSS experiment comparisons

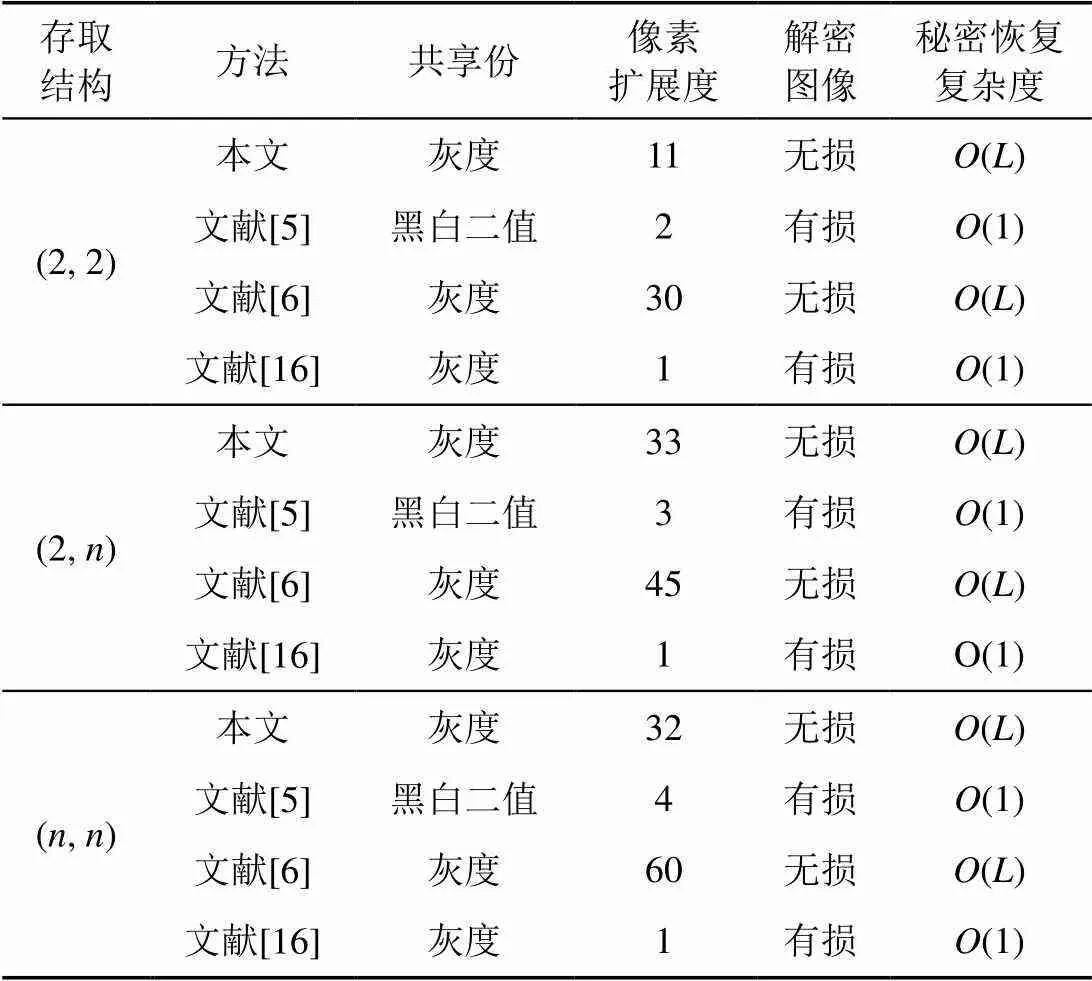

综上,现有的GVSS方案中,半色调方法是以牺牲部分秘密图像信息为代价来获得较小的像素扩展度,矩阵拼接式方案实现了信息无损恢复,但像素扩展度太大。本文引入灰度图像叠加原理,生成灰度共享份,充分利用了灰度图像的特性,在保证恢复图像信息无损的前提下,显著降低了像素扩展度,减少了系统开销。

表1 方案性能综合比较

6 结束语

本文针对灰度图像无损共享问题展开研究,采用“一列有效、其余列抵消”的设计思路,选取合适的共享份灰度取值集合,对每个灰度级分别构造加密矩阵,在此基础上设计了(2, 2)、(2,)、(,)-GVSS方案,为GVSS研究提供了新思路。如何设计任意(,)门限下的无损恢复方案,并进一步优化加密矩阵构造,降低矩阵规模,减小存储开销和传输带宽是后续研究的重点。

[1] SHAMIR A. How to share a secret[J]. Communications of the ACM, 1979, 24(11): 612-613.

[2] NAOR M, SHAMIR A. Visual cryptography[C]//Advances in Cryptology-Eurocrypt 94, Lecture Notes in Computer Science. 1995: 1.

[3] DROSTE. New results on visual cryptography[C]//Advances in Cryptology - CRYPTO ’96, LNCS 1109. 1996: 401-415.

[4] NARAYANA V L, GOPIL A P. Visual cryptography for gray scale images with enhanced security mechanisms[J]. Traitement du Signal, 2017, 34(3-4): 197.

[5] ALEX N S, ANBARASI L J. Enhanced image secret sharing via error diffusion in halftone visual cryptography[C]//The 3rd International Conference on Electronics Computer Technology. 2011: 393-397.

[6] PATEL T, SRIVASTAVA R. Hierarchical visual cryptography for grayscale image[C]//International Conference on Green Engineering and Technologies (IC-GET). 2016: 1-4.

[7] 胡浩, 沈刚, 郁滨, 等. 基于随机栅格的异或区域递增式可视密码方案[J]. 计算机研究与发展, 2016, 53(8):1857-1866.

HU H, SHEN G, YU B, et al. XOR-based region incrementing visual cryptography scheme by random grids[J]. Journal of Computer Research and Development, 2016, 53(8): 1857-1866.

[8] 谭亦夫, 李子臣. 基于Shamir门限秘密分享的图像可视加密算法[J]. 网络与信息安全学报, 2018, 32(4): 73-80.

TAN Y F, LI Z C. Image visualization encryption algorithm based on Shamir threshold secret key sharing[J]. Chinese Journal of Network and Information Security, 2018, 32(4): 73-80.

[9] HU H, SHEN G, LIU Y, et al. Improved schemes for visual secret sharing based on random grids[J]. Multimedia Tools and Applications, 2019, 78(9): 12055-12082.

[10] LIN C C, TSAI W H. Visual cryptography for gray-level images by dithering techniques[J]. Pattern Recognition Letters 24, 2003: 349-358

[11] BLUNDO C, DE SANTIS A, NAOR M. Visual cryptography for grey level images[J]. Information Processing Letters, 2000, 75(6): 255-259.

[12] Macpherson L. Grey level visual cryptography for general access structures[D]. Brussels University of Waterloo, 2002.

[13] 何文才, 刘畅, 韩妍妍, 等. 一种无损恢复的多级别的可视密码方案[J]. 计算机应用研究, 2017, 34(5):1540-1543.

HE W C, LIU C, HAN Y Y, et al. Multi-level visual cryptography scheme with lossless recovery[J]. Application Research of Computers, 2017, 34(5): 1540-1543.

[14] 郁滨, 付正欣. 无损分享可视密码研究[J]. 通信学报, 2013, 34(3): 165-170.

YU B, FU Z X. Lossless sharing visual cryptograph[J]. Journal on Communications, 2013, 34(3): 165-170.

[15] YANG C N, SUN L Z, CAI S R. Extended color visual cryptography for black and white secret image[J]. Theoretical Computer Science, 2016, 609:143-161.

[16] WU X, LAI Z R. Random grid based color visual cryptography scheme for black and white secret images with general access structures[J]. Signal Processing: Image Communication, 2019, 75:100-110.

[17] DUTTA S, AVISHEK A, SUSHMITA R. Maximal contrast color visual secret sharing schemes[J]. Designs, Codes and Cryptography. 2019, 87(7): 1699-1711.

[18] DAS S S, SHARMA K D, CHANDRA J K, et al. Secure image transmission based on visual cryptography scheme and artificial neural network-particle swarm optimization-guided adaptive vector quantization[J]. Journal of Electronic Imaging, 2019, 28(3): 1-11.

[19] FENG X, CHANG C C. Aesthetic QR code authentication based on directed periodic texture pattern[C]//Proceedings of the Second International Conference on Security with Intelligent Computing and Big Data Services (SICBS-2018). 2019: 251.

Analysis and design of visual secret sharing scheme for gray image

LIU Jian1,2, ZHANG Yi1,2, LIU Yuling3, HU Hao4

1. Information Technology & Security Test and Evaluation Center, Beijing 100083, China 2. The 15th Research Institute of China Electronics Technology Group Corporation, Beijing 100083, China 3. Institute of Information Engineering, Chinese Academy of Sciences, Beijing 100190, China 4. Information Engineering University, Zhengzhou 450001, China

Existing gray visual secret sharing (GVSS) convert the original image into black-white binary image for processing, which causes the pixel information loss problem. For this purpose, a kind of GVSS based on gray superposition was proposed. For each gray-scale pixel, the corresponding encoding matrix was designed to generate gray share image. On this basis, the schemes for (2, 2), (2,), (,) threshold structures were designed. Compared with the existing schemes, the proposed scheme effectively reduces pixel expansion and achieves the perfect reconstruction of gray secret images.

visual secret sharing, gray image shares, grayscale superposition, lossless decoding

The National Key R&D Program of China (2016YFF0204003)

TP309.7

A

10.11959/j.issn.2096−109x.2020049

刘健(1983− ),男,浙江文成人,信息产业信息安全检测中心高级工程师,主要研究方向为图像信息隐藏、安全测评、网络与信息安全。

张益(1983− ),男,湖南常德人,信息产业信息安全检测中心高级工程师,主要研究方向为网络与信息安全、信息内容安全、安全性分析与测试。

刘玉岭(1982− ),男,山东济阳人,博士,中国科学院信息工程研究所副研究员,主要研究方向为安全态势感知、网络行为分析。

胡浩(1989− ),男,安徽池州人,博士,信息工程大学讲师,主要研究方向为可视秘密共享与网络安全。

论文引用格式:刘健, 张益, 刘玉岭, 等. 灰度可视秘密共享方案分析与设计[J]. 网络与信息安全学报, 2020, 6(4): 140-147.

LIU J, ZHANG Y, LIU Y L, et al. Analysis and design of visual secret sharing scheme for gray image[J]. Chinese Journal of Network and Information Security, 2020, 6(4): 140-147.

2020−02−28;

2020−06−05

刘健,liuj@itstec.org.cn

国家重点研发计划基金(2016YFF0204003)