系统活动用Sysmon全程监控

2020-08-19平淡

平淡

1.可疑活动 全面监控

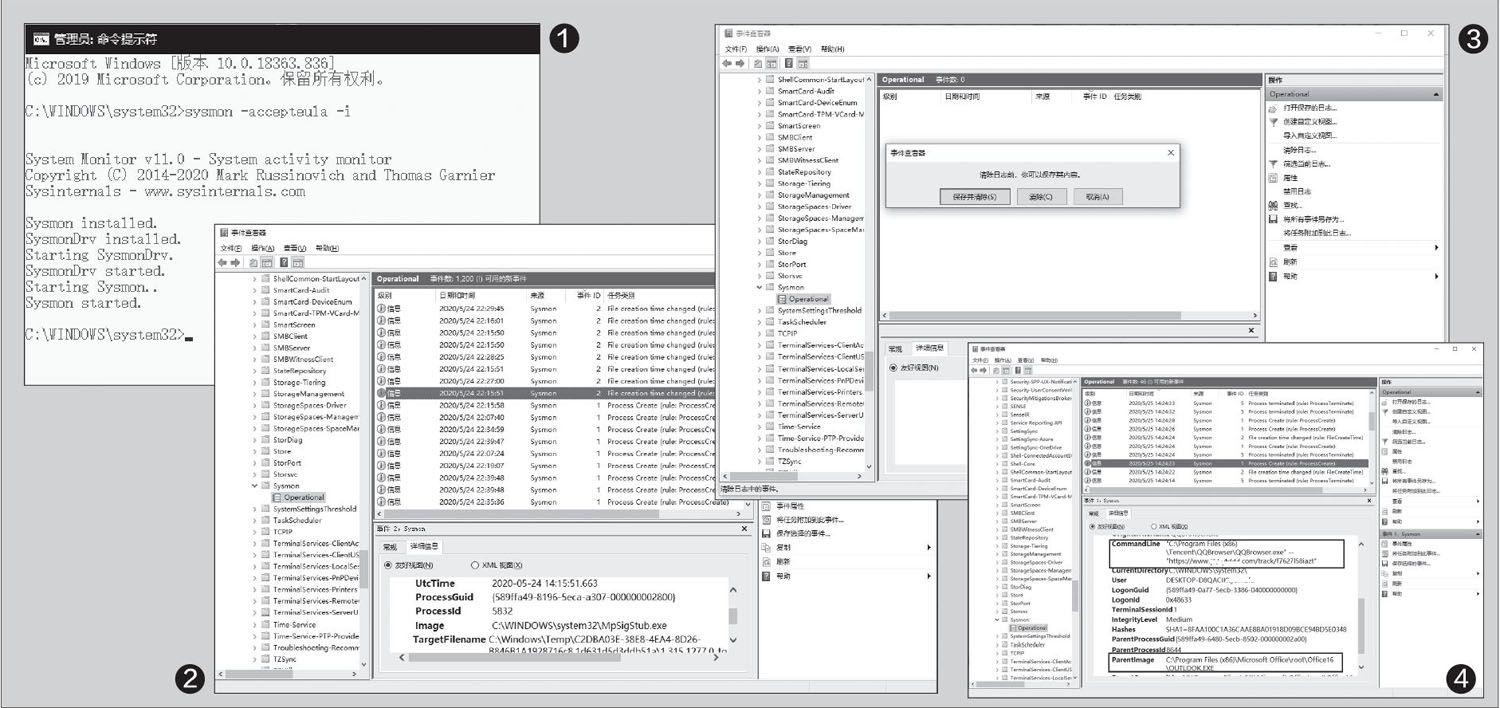

首先到https:∥docs.microsoft.com/zh-cn/sysinternals/downloads/sysmon下载Sysmon软件,下载后复制到C:\Windows\System32备用。接着以管理员身份启动命令提示符,输入“sysmon-accepteula-i”并回车,完成监控服务的安装(图1)。

安装监控服务后,就可以监视系统活动,比如很多钓鱼邮件都会通过隐藏的链接在后台下载木马,然后窃取电脑中的资料。下面介绍如何使用Sysmon追查这些恶意活动。

由于这里是对包含恶意链接的邮件进行监控,为了系统的安全,建议使用Windows 10自带的虚拟机系統进行测试。同上在虚拟机中安装Sysmon,接着在搜索框输入“事件查看器”,启动程序后依次展开“应用程序和服务日志→Microsoft→Windows→Sysmon→Operational”,这里就可以看到Svsmon的监视记录,每个事件ID代表一类事件,比如ID2代表“File creation time changed”(文件创建时间变化),可以用来查看系统中所有创建的新文件(图2)。

因为这里我们主要是针对钓鱼邮件的链接进行监视,所以需要先点击右侧的“清除日志”,在打开的窗口中点击“清除”,先将无关的监视记录删除,并且将无关的应用程序也关闭(图3)。

我们必须使用虚拟机等比较安全的环境,在其中用Outlook打开钓鱼邮件,按提示点击其中的链接,可以看到桌面会启动QQ浏览器访问一个页面,然后瞬间又自动关闭了。那么这其中发生了什么?同上切换到事件查看器窗口,按F5刷新记录,查看ID1(Process Create,进程创建)的记录,记录显示用户打开了Outlook(邮件客户端程序),在点击链接后激活QQ浏览器访问https:∥www.xxxxx.com/track/f7627158iazt(图4)。

继续查看ID2事件,可以看到在访问这个网站后,QQ浏览器从其中下载一个名为“8dc6469b-6a53-4d46-b990-8c8e1fdf371b.exe”的可执行程序,文件位于“C:\Users\当前用户\AppData\Local\Tencent\QQBrowser\User Data\Default\”下(图5)。

再查看ID1记录,可以看到系统新建了一个进程,运行的正是上述下载的恶意程序。再结合系统Defender的拦截记录可以知道,这个恶意程序被系统拦截提示为恶意木马。显然这就是钓鱼邮件常用的伎俩,它们通过邮件的链接,诱导用户点击后连接到网站下载恶意软件。借助Sysmon的监控记录可以清晰地看到钓鱼过程。

2.监控功能 个性定制

Sysmon的监控功能很强大,可以借助xml配置文件按需打造适合各种条件下使用的监控环境。比如新版11.0增加了对文件删除的监控,下面就可以通过添加参数的方法来增加这个新的监控功能。

首先到http:∥suo.im/5SHAim(提取码:2ri4)下载示例配置文件,下载后将其保存在E:\,使用写字板打开后,在“”代码下添加下列的代码(图6):

完成代码的编辑后保存,接着再次打开命令提示符窗口输入“Sysmon/c e:\1.xml”,当屏幕提示“Configuration updated”(配置已更新),继续输入“Sysmon/c”,这样可以看到更新的配置了(图7)。

这样,以后系统中任何文件的删除都将会被自动记录。比如很多黑客入侵我们的系统后会删除黑客工具,我们进入系统事件查看器,对ID为23的事件进行筛选,然后仔细查看被删除的文件,同时结合ID2事件,这样,黑客入侵后,在我们的电脑中增加、删除的文件就一目了然了(图8)。

当然大家也可以自行编辑xml文件,为Sysmon定制更多的系统监视功能。关于配置文件的更多知识,可以打开上述Sysmon下载页面查看帮助文档的介绍。