基于物联网生命周期的安全体系建设分析及实践

2020-07-26刘存侯文婷

刘存 侯文婷

摘 要:随着新型基础设施建设的不断推进,物联网受到了越来越多的关注。在高速化、智能化、数据化的万物互联时代,如何保障物联网及物联网设备安全成为当前安全领域的一个重要课题。文章阐述了一种以安全贯穿物联网设备的设计、研发、测试、运行、迭代的全生命周期的安全体系建设方法与实践。首先,结合近年国内外物联网安全事件和物联网的信息化特性分析物联网安全风险;然后,基于物联网安全实践提出技术解决思路,并以物联网的设计、研发、测试、运行、迭代的生命周期过程为基础,将安全能力和解决方法分阶段进行整合,形成基于物联网生命周期的安全体系;最后,通过具体项目实践,分析该安全体系的可行性及效果。

关键词:物联网(IoT);物联网安全;生命周期安全

中图分类号: F299.23 文献标识码:A

Abstract: With the continuous improvement of new infrastructure construction, namely 5G base stations, Bigdata operation centers, artificial intelligence and etc., the Internet of Things(IoT) industry received extensive attention. In this high-speed, intelligent and data-based IoT era, how to ensure the security of the IoT device and system has become an important topic. This paper describes a method and some practices of constructing a security system which runs through the IoT lifecycle, namely the design stage, the development stage, the testing stage, the publish stage and the operation stage. Firstly, the security risks of the IoT system are analyzed in combination with the security incidents both at home and abroad in recent years in this paper. Then, based on the security practices, technical solutions for security risks are put forward. After that, based on the lifecycle process for IoT system, security solutions are integrated in each of the lifecycle stages, and this forms a security system based on the IoT lifecycle. Finally, this paper presents the practice from IoT security team where feasibility and effect of the security system could be analyzed.

Key words: internet of things (IoT); internet of things(IoT) security; lifecycle security

1 引言

随着国家对于新型基础设施建设的逐步推进完善,5G基站、大数据中心、人工智能等新型基础设施建设已经在全国多个省市投入实际使用,为人们的生产生活带来便利的同时,也为物联网这一新行业的发展拓宽了道路。在物联网行业可预见的爆发面前,如何做好物联网安全是整个行业亟待解决的重大问题。本文从物联网的安全问题入手,深入分析物联网的安全风险和应对手段,并结合行业实践将安全手段以合适的方式嵌入物联网的研发生命周期中,形成了一套基于物联网生命周期的安全体系建设方案,旨在为物联网行业的安全建设提供一个可行的解题思路。

2 物联网的发展和安全问题

目前,物联网终端已经渗透进智慧表计、智慧农业、智慧交通、智慧医疗等领域,并正在以更高增速和更广覆盖度与人民群众生产生活进行融合,形成万物互联、大连接的新型网络格局。在全球范围内,物联网终端数量也在持续高速增长。根据GSMA(Global System for Mobile Communications Association)的统计结果,截至2019年底,全球物联网设备连接数量已经达到了110亿。其中,消费物联网终端数量达到了60亿,工业物联网终端数量达到了50亿,如图1所示。

據GSMA的预测分析,2025年全球物联网终端数量将突破250亿,较2019年实现127%的增长率[1]。除了数量增长,物联网应用覆盖的领域也在持续拓展,根据IoT-Analytics统计数据显示,2018年,全球范围内公布的1600个物联网建设项目中,智慧城市项目占比23%、工业物联网项目占比17%、智慧建筑项目占比12%、车联网项目占比11%、智慧能源项目占比10%,另外智慧医疗、智慧供应链、智慧农业、智慧零售等项目分别占比6%、5%、4%和2%[2], 如图2所示。

然而,物联网蓬勃发展的背后,物联网安全事件频发,安全问题俨然已成为制约物联网发展的巨大阻碍。从物联网兴起之初,针对物联网的攻击事件就层出不穷。一些不法分子利用物联网终端、APP、传输、服务端的设计缺点或安全漏洞等,对物联网进行主动攻击、恶意控制、数据窃取和篡改等非法操作,对物联网乃至整个社会都带来了极大的危害。如著名的Mirai病毒,不仅在2016年通过控制大批物联网摄像头设备造成了美国东海岸的“断网事件”,近些年更是改变了其TTP(战术、技术和程序),将目标瞄准企业级物联网设备。据捕获最新Mirai病毒变种的Palo Alto Network Unit 42的研究人员表示,瞄准了企业级设备的Mirai病毒将获得更大的带宽,为僵尸网络的DDOS攻击提供更大的“火力”[3]。因此,如何有效地做好物联网系统的安全防护,抵御外部的攻击,使得物联网更加安全可靠,是当下物联网产业和安全产业关注和研究的重点。

3 物联网安全风险分析

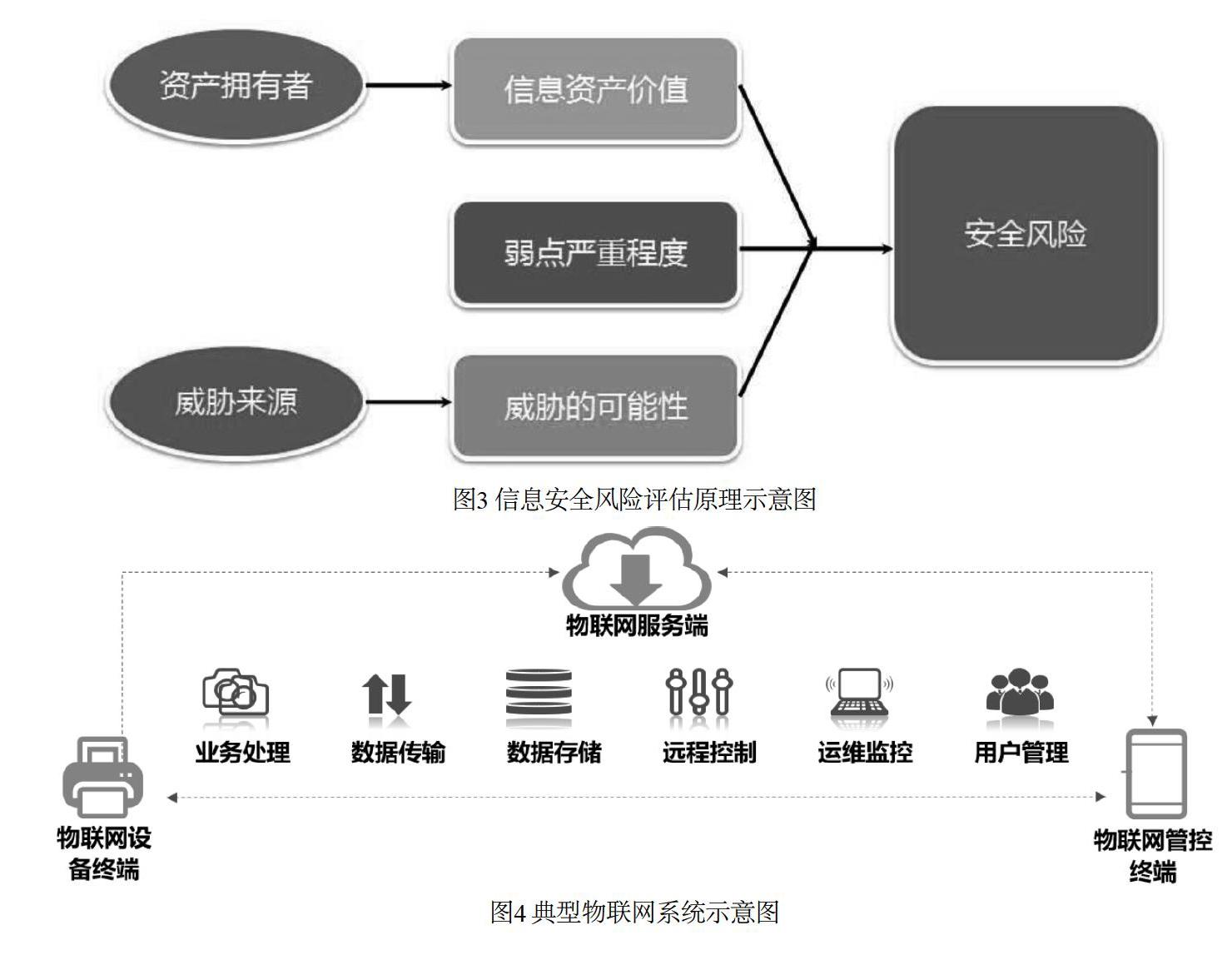

为了研究如何针对物联网系统进行有效的防护,首先应针对物联网的安全风险进行深度的分析。作为当前信息化建设的重要一环,物联网系统无疑是我国信息系统的重要一部分,故为了深入分析其安全风险,可采用信息安全风险评估模型[4]进行分析,如图3所示,即通过定位资产价值、资产的脆弱性以及威胁的来源和威胁的可能性,分析出物联网系统的安全风险,之后可针对安全风险进行针对性的处置。

3.1资产分析

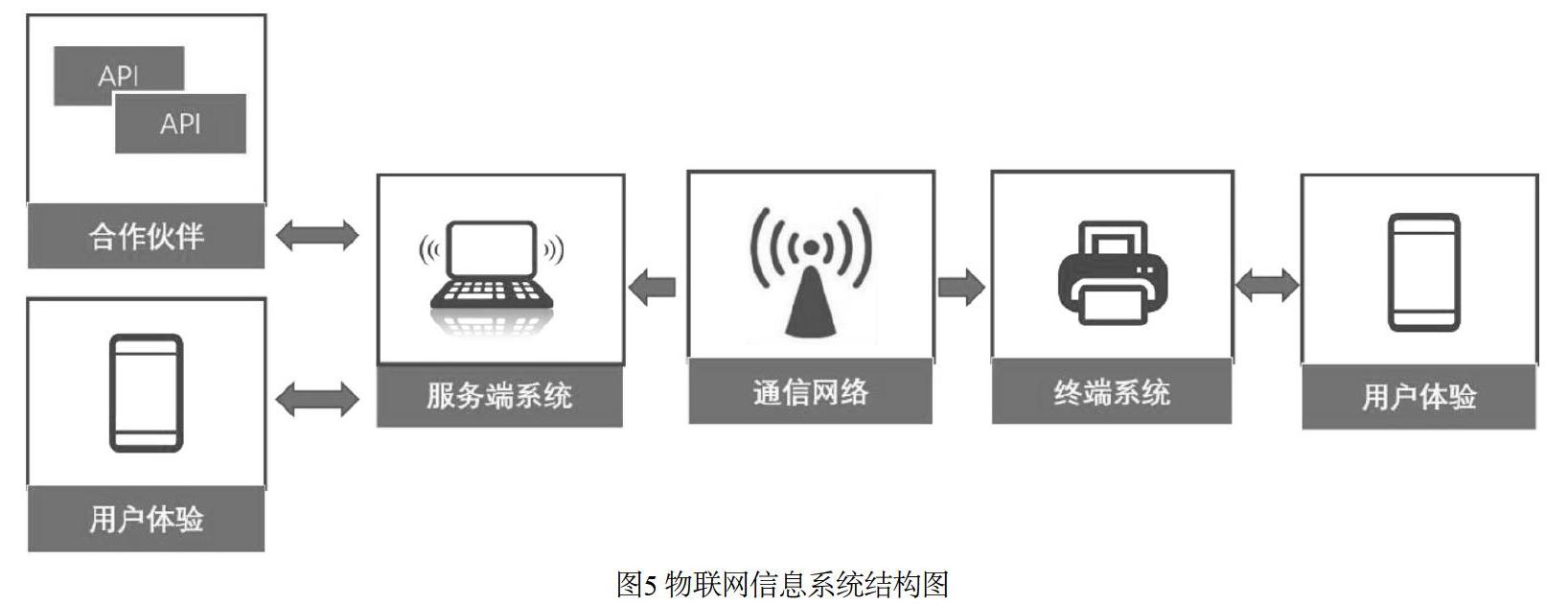

典型的物联网系统主要由物联网设备终端、物联网服务端、物联网管控终端构成,如图4所示。通过三类终端互联互通,物联网系统可以进行物联网自身业务处理,实现关键数据的传输和存储,通过用户指令对物联网终端进行指令控制下发等业务。通过分析三类终端特性及其资产属性可知,物联网系统的核心资产要素为终端设备资产和数据资产。

(1)物联网设备终端

作为物联网神经末梢,物联网终端目前主要包含两大核心功能;一是对物理世界真实物体信息的采集、识别和控制;二是通过终端的通信模块,将采集到的数据信息传输至物联网服务端或物联网管控终端,并接受另外两端的决策指令。为了实现上述功能,物联网终端通常会配备传感器、计算芯片、数据模块以及通信模块。其中传感器是为了对外界环境进行有效感知;计算芯片则是对感知内容、外部决策等进行综合计算处理;数据模块主要是对衔接传感、计算和通信模块,将其中的数据进行有效的转发和存储;通信模块主要实现物联网设备终端和其他双端的通信,将终端处理的信息传递给另外两端,并接受另外两端的指令。物联网设备终端核心的资产要素为两点:一是终端本身的资产价值,包括传感、计算、联网能力等;二是物联网设备终端上产生的数据的资产价值。

(2)物联网服务端

物联网服务端是整个物联网业务系统的核心功能。通过物联网设备终端收集的数据通常会汇总到服务端进行进一步处理,处理后向物联网管控端进行推送展示等。此外,物联网系统中的管理业务,如用户分类分级、系统运维、可用性监控等也都由物联网服务端进行完成。以物联网系统的资产分析角度,物联网服务端的核心资产要素为数据的资产价值。

(3)物联网管控终端

物联网管控终端通常是和终端用户进行交互的终端应用。以目前的商用及民用物联网系统而言,主要是安卓、IOS、Web、小程序等应用。这些应用运行在移动设备、PC等终端系统上,实现了和物联网设备终端以及物联网服务端的通信,并将设备状态等通过界面交互的模式进行展示。同时管控终端还可以接受终端用户的管控指令,进而对物联网设备终端进行管控。基于以上分析,物联网管控终端本身对于物联网系统来说资产价值较低,主要是展示和交互的实现方。

3.2 威胁分析

针对物联网的攻击事件大致可以分为三类[5]。

(1)拒绝服务攻击类事件

以美国断网事件为代表,利用物联网设备的计算性能和联网特性,通过控制由物联网设备组成的僵尸网络,从而进行拒绝服务攻击的安全事件是目前物联网安全事件的主流之一。2019年全球异常物联网设备的IP总量为128万余个,在全球物联网设备中占比2.1%。其中参与过拒绝服务攻击的物联网设备所使用过的IP数量近17万,占全部异常物联网设备IP总量的13.08%[6]。攻击者主要通过物联网终端设备的缺陷和漏洞,植入木马或恶意软件感染等方式大量控制物联网终端设备,从而形成能够进行拒绝服务攻击的僵尸网络。

(2)设备控制类事件

设备控制类安全事件主要是黑客通過漏洞等控制物联网终端设备的安全事件,如2019年智能门锁厂商Smart Deadbolts被爆发现漏洞,攻击者可以通过漏洞远程控制门锁开关,进而无阻碍的闯入房间。设备控制类事件通常发生在和物理世界存在强交互的物联网领域,如智能门锁、智能门禁等。

(3)敏感数据泄露事件

敏感数据泄露事件主要是黑客通过入侵或控制个人隐私相关的物联网设备所引起的事件。相较传统的服务器数据泄露,物联网敏感数据泄露会更直接和隐秘的泄露个人隐私数据。如2019年末,亚马逊旗下的Ring曝出安全漏洞,黑客可以控制设备进而监控用户家庭、获取用户的WiFi密码、甚至还有黑客通过Ring摄像头跟摇篮里的婴儿打招呼。

通过分析可知,物联网的威胁主要来自于外部攻击。从攻击目标的角度来看,攻击者通常以控制终端和获取数据为最终目的,这与之前在资产分析中对资产价值的分析结果一致;从攻击手段来看,物联网设备终端、物联网服务端以及物联网控制端都可能作为被攻击对象遭受威胁,进而给整个物联网带来风险。

3.3 脆弱性分析

通过对资产和威胁进行分析,可以看出,设备资产和数据资产是物联网系统中需要着重保护的高价值资产,而外部威胁也往往指向这两类资产。根据信息系统风险模型,威胁利用脆弱性对资产产生风险,为了具体分析物联网的脆弱性,将物联网系统按照信息系统架构图展开,如图5所示,并结合之前在物联网的攻防实践,依次分析其脆弱性所在。

(1)物联网控制终端侧脆弱性分析

目前,主流物联网控制终端主要是由安卓、苹果、小程序、Web应用等构成。由于移动技术在近年来的大力发展,以移动终端应用,即安卓APP、苹果APP和小程序作为主流。由于目前绝大多数物联网厂商的移动开发经验较少,所以在物联网控制端一侧广泛存在代码易被逆向破解、通信安全存在问题、密钥管理不善、不能较好的抵御黑客攻击调试等安全问题。这些安全问题(脆弱性)被外部威胁利用后,可以通过管控终端对服务端和设备终端发起攻击,进而窃取服务端数据或实现控制设备终端的目的。

(2)物联网设备终端侧脆弱性分析

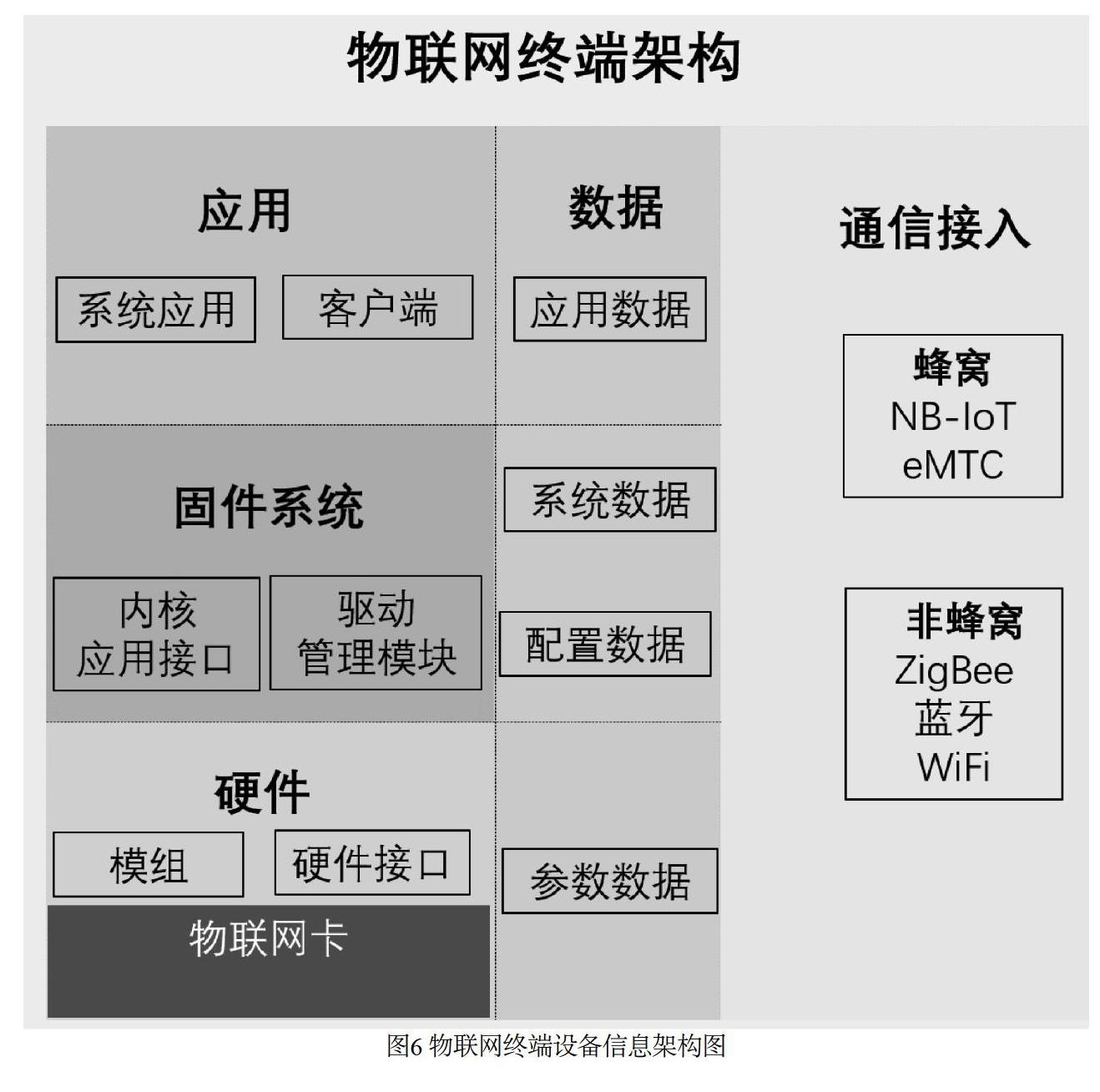

物联网终端设备通常可以认为由硬件、固件系统、应用模块、数据模块和通信接入模块五大部分组成[7],如图6所示。

1)硬件模块

硬件模块脆弱性主要集中在主板设计方面,由于主板在设计时没有考虑到安全攻击的可能,会残留敏感丝印信息、调试接口或不安全的封装组件等。攻击者可以通过硬件的固有接口针对物联网终端设备进行诸如Testpin渗透、硬件提权、固件提取等攻击。

2)固件系统

固件系统是物联网终端设备实现功能的核心,也是脆弱性集中暴露的位置。固件系统中可能存在各类系统漏洞,如溢出漏洞、越权漏洞等,给了攻击者通过漏洞攻击系统进而掌控系统的机会;同时固件系统自身在没有安全处理的情况下,容易被攻击者逆向分析出核心逻辑和信息,从而进行高级攻击;最后,物联网固件系统通常存在升级需求,对缺乏安全措施的系统升级进行攻击进而将恶意代码植入物联网终端设备是黑客常用的攻击手段。

3)应用模块

应用模块主要针对复杂的物联网操作系统而言,如安卓、Linux等。在复杂系统中,应用模块是实现物联网功能的重要模块,其核心逻辑是否得到有效保护、是否有针对攻击调试的应对手段是应用模块中的安全问题(脆弱性)所在。

4)数据模块

在物联网终端设备上,数据模块不仅存储有应用的数据,同时也是重要系统数据、配置参数甚至逻辑代码的存储位置。数据模块主要的脆弱性在于权限访问和数据加密,这两项最终都牵扯到物联网设备终端上安全密钥的问题。

5)通信模块

目前物联网终端的通信模块上主要存在蜂窝通信和非蜂窝通信两种。其中蜂窝通信主要采用运营商的2G、3G、4G、5G以及NBIoT等通信协议。非蜂窝通信主要包含蓝牙、WiFi、Zigbee、LoRa等。在通信中,物联网终端设备可能由于协议的使用不善而导致通信内容被截取、分析、篡改等,进而造成数据泄露以及恶意控制等安全问题。

(3)通信网络侧脆弱性分析

通信网络侧主要包含服务端与物联网设备终端、物联网设备终端和物联网管控端、物联网管控与服务端的通信。通信中主要的脆弱性问题是通信内容的加密和通信双方的身份认证问题。

(4)服务端系统侧脆弱性分析

服务端系统的脆弱性主要来自信息系统漏洞,如云平台漏洞、大数据系统漏洞、Web服务漏洞、外部开发API的漏洞等。通过这些漏洞,攻击者可以侵入服务端,窃取服务端存储的物联网数据或通过服务端对物联网终端下发指令达到控制终端的目的。物联网服务端系统的脆弱性和传统信息系统中的服务端脆弱性从本质上没有区别,属于传统信息安全领域的范畴。

3.4 风险分析总结

通过对物联网资产、威胁以及脆弱性的分析,可以对物联网系统的风险有较为完整的认识。物联网目前面临的风险主要是其高价值资产,即物联网终端设备以及物联网数据,面临的由攻击者为了发动拒绝服务供给、控制终端设备或窃取敏感数据,通过利用物联网控制终端、物联网设备终端、物联网通信测以及物联网服务端的脆弱性发起攻击而产生的风险。对于以上风险,比较直接的处理方式就是降低物联网系统的脆弱性,即通过对物联网系统进行安全防护,防止外部威胁对物联网资产产生危害。

4 基于物联网生命周期的安全防护体系

4.1 物联网常见防护手段分析

目前,应对物联网安全风险的主要方式是通过降低物联网系统的脆弱性进而减少外部威胁对于物联网资产的危害风险,主要措施包括五个方面。

(1)安全渗透测试

安全渗透测试是发现可被利用的系统脆弱性的最好方法之一。需要注意的是安全渗透测试的目标应是整个物联网系统而非单个端,通过模拟攻击者对物联网系统进行包含物联网设备终端、物联网管控终端、物联网服务端的完整渗透测试,不仅可以发现各端上的安全隐患,还可以发现在多端联动时出现的安全问题。

(2)代码安全加固

代碼安全加固是指针对源代码或编译后的应用、库文件等进行安全防护的手段。代码加固的核心是防止逆向、调试等攻击手段,防止攻击者通过逆向或调试代码,读懂代码逻辑,进而根据代码逻辑构造高级攻击。目前,代码加固主要适用于物联网终端设备固件、物联网终端设备应用、物联网管控端应用(安卓、IOS、小程序)等。其中针对物理联网管控端,即安卓、IOS、小程序等的代码加固方案业内比较成熟,针对物联网终端设备固件以及应用的加固技术主要集中在部分头部安全厂商手中。

(3)密钥安全防护

密钥安全是终端设备上数据加密以及身份认证的安全技术,这里的密钥安全防护主要指终端上的密钥安全手段(服务端由处于网络安全设备防护,认为是较为安全的环境),这包括物联网设备终端以及物联网管控端两个部分。目前,行业内物联网设备终端上通常以安全芯片进行密钥防护,而物联网管控端上安全防护手段主要为软件密钥防护。但是值得关注的是,物联网设备终端上除了安全芯片的使用,与其配套的可信执行环境也是必要的。目前,很多攻击事件在物联网设备终端使用了安全芯片的情况下仍获取了其中的密钥,究其主要原因就是没有与安全芯片相配合的可信执行环境,导致密钥在外部参与运算的时候被轻易获取。物联网管控端的密钥安全问题可以通过密钥白盒等软件密钥防护手段进行实现,目前该手段在移动应用安全领域应用较广。

(4)通信安全防护

通信安全防护主要是针对数据加密和身份认证两项进行安全防护。正常来讲,通过使用SSL/TLS协议可以有效的保障身份认证和数据加密的安全性,但是由于终端存储环境的不安全性,较难实现私钥和公钥的安全存储,容易被窃取或替换进而产生范围性的通信攻击。目前的解决方法主要是和密钥防护进行结合,通过将私钥和首次通信成功时的公钥进行安全存储,采用安全的SSL/TLS协议,保障通信的安全。

(5)终端态势感知

态势感知在传统安全方向是较为成熟的技术手段,其持续感知、快速响应、及时处置的思路和特点是应对复杂网络安全情况以及突发性安全问题的较好解题思路。传统的态势感知主要是服务器和PC端,目前,移动端的态势感知也已经兴起,物联网设备终端的态势感知,受制于物联网设备终端的系统,目前只有少数头部厂商在进行研究时使用。物联网终端设备态势感知的主要侧重点在于进程监控、网络行为监控以及外部入侵监控,通过这些监控可以较为迅速的发现攻击者的攻击行为、散布的恶意代码以及利用设备发动的网络攻击等事件。

4.2 基于物联网生命周期的安全体系分析

在安全手段并不缺乏的情况下,如何将安全手段有机的整合,形成可以在物联网生产实践中采用的安全体系,是目前行业内面临的普遍难题。主要原因为:一是由于物联网生态较为复杂,目前物联网行业生态体系中,有从事模组、芯片、终端设备、解决方案等厂商,也有自建生态从芯片到开发全部提供服务端的生态厂商;二是对于安全的分钟定位职责不明确,导致每个环节不知道自己的安全责任也不知道采用什么样的安全手段。

为此,通过在物联网行业内的不断探索总结,形成了以方案商和生态厂商为目标,基于物联网生命周期的安全体系建设方法。该方法主要基于SDL模型[8],在物联网场景下进行变换取舍,定位在物联网行业对于安全需求度较高,有研发能力和较高议价话语权的方案商和生态厂商,为物联网的全生命周期提供安全建设保障。物联网全生命周期安全防护体系主要将安全工作分布在物联网研发生命周期的五个阶段中,如图7所示。

(1)设计阶段

设计阶段指物联网系统开始规划设计的最初阶段。这一阶段是对整个物联网安全进行定义的阶段,是最重要的安全环节之一。在这一阶段主要需要明确后续需要遵守的安全规范,这包括技术规范和管理规范等。同时应对物联网系统的攻击面进行具体的分析,建立威胁模型,并根据自身的物联网系统特点制定安全策略。

(2)实现阶段

实现阶段主要指硬件工程和代码工程阶段,此阶段主要需要依据设计阶段的安全规范进行相应安全开发、安全工程和安全实现。由于物联网的安全很多和硬件相关,此阶段至关重要,很多安全设计如果不在此阶段得到较好实现则后续会极难改正,如主板的串口安全设计、模块封装安全等。此阶段同时需要将安全手段进行集成,如以SDK形式存在的安全模块等。

(3)验证阶段

安全验证阶段主要是对安全实现的检验和验证,这个阶段和开发过程中的测试阶段有所重叠。除了验证安全功能和安全规范的实现以外,同时也是进行整体风险评估的最佳时期,通过整体的风险评估,可以发现残余的风险并及时进行处置。

(4)发布阶段

发布阶段是物联网系统上线的环节,这一环节之后物联网系统将真正暴露在外部威胁之下,故此环节需要进行最终的安全评析,确认上线后可能出现的安全问题以及应对措施;同时应对上线物联网系统进行全面的安全防护处置,低于外部威胁可能发起的攻击。

(5)响应阶段

响应阶段是上线后对于物联网系统安全持续跟进的阶段。这个阶段主要是对物联网系统进行安全运维,对发生的安全问题进行感知定位并快速响应,保障物联网的安全运行。

通过将安全技术、安全手段融入以上的物联网全生命周期安全体系,可以有效地提高安全效率,降低安全成本,并构建持续化的物联网安全体系。

5 基于物联网生命周期的安全防护体系的实践

为评估物联网生命周期防护体系的可行性和有效性,本文安全团队和当前行业内较为知名的物联网生态公司进行合作,在其物联网设备的生产实际中实践了物联网生命周期防护体系。安全团队选取了摄像头、行车记录仪、扫地机器人、智能门锁、智能音响、儿童手表等多类物联网设备进行实践,确保该体系在当前主流物联网设备上的应用效果。

通过对多类物联网设备的设计、实现、验证、发布、运维响应过程的不断迭代和磨合,总结出了基于物联网生命周期的安全体系建设在实际生产中的最佳实践方法,如图8所示。

5.1 设计阶段

安全团队应在此阶段制定安全上线和安全审核规范。规范中对不同种类的物联网产品应实现的安全基线进行了详细的说明。同时根据安全规范制定了安全上线策略,如果物联网设备不能达到安全基线,则安全对设备上线有一票否决权。此外,对于安全开发和安全工程,安全团队应提出明确的规定和规范,同时提供大量的安全框架和组件,便于实现阶段的开发实现。

5.2 实现阶段

在实现阶段,安全团队为物联网产品提供用于物联网平台、安卓平台、IOS平台、小程序平台的安全功能组件(具体覆盖范围应考虑自身业务范围和场景)。通过标准化提供此类安全组件,可以让各类物联网产品快速集成标准化的安全能力,避免了自身实现导致重复、标准不统一等问题。在最佳实践中,这些安全组件包括用于构建可信执行性环境的密钥存储安全SDK、用于通信安全的通信安全SDK、用于数据安全的数据加密SDK、用于持续安全感知的态势感知SDK等。

5.3 验证阶段

在此阶段,安全团队应承担起物联网设备的上线安全验证工作,并确保只有通过安全验证的设备才能被允许上线。最佳实践中,安全团队配备完善的物联网安全渗透人员和工具,可以对物联网系统进行完整的风险评估,包括针对物联网设备终端的硬件风险评估、固件风险评估、通信风险评估、密钥风险评估、数据风险评估、漏洞风险挖掘等;针对各类APP的合规风险评估、漏洞风险评估、组件风险评估、攻击风险评估等;针对服务端的漏洞风险评估、业务风险评估、接口风险评估等。通过全面的风险评估,安全团队为物联网设备上线前提供风险和修复意见,帮助产品在验证环节修复自身安全问题。

5.4 发布阶段

在此阶段,安全团队应为物联网设备及相关软件的发布上线提供安全保障。最佳实践中,安全团队在发布上线阶段提供了自动化的安全处置工具,无论固件发布、安卓APP发布、IOS应用、小程序等的发布(首次上线和更新),都会经过安全发布工具进行处理,在安全发布工具处理过程中,会自动对代码进行加固,实现代码防逆向、防调试、防注入、防止运行在风险环境等安全能力,保障了物联网产品及各类软件的安全。

5.5 响应阶段

在此阶段,安全团队应主要考虑如何进行上线后的持续风险感知和及时处置。最佳实践中,安全团队在实现阶段为各个物联网产品提供了态势感知组件,保证了产品上线后持续安全的可能性。态势感知模块会对物联网设备的进程安全、网络行为安全进行监控,同时对外部侵入事件進行及时预警,第一时间发现攻击者针对物联网设备的攻击。同时态势感知系统配备完善的更新升级机制,发现安全问题后可以通过推送更新升级的方式处置安全风险,实时保障物联网产品的安全。

6 结束语

随着新基建、万物互联、大连接等理念的逐步深化和实践,物联网已经呈现爆发的态势。如何保障物联网安全也是国家主管部门、安全从业者以及物联网行业本身需要积极探索的方向。物联网网络信息安全体系的建设需要对传统的网络信息安全模式进行革命性的创新和变革,才能满足物联网发展带来的技术挑战和运营挑战[9]。在这种背景下,本文安全团队探索并实践了基于物联网生命周期的安全建设体系,将安全技术手段和安全管理手段结合,嵌入整个物联网研发的生命周期体系中,从而保证每一个安全能力、安全手段以最恰当、最有效的方式嵌入到物联网系统中,形成经济、有效、持续性的物联网安全防护体系。本文基于物联网生命周期的安全建设体系,作为物联网安全建设的一个实践有效的思路,可为当前物联网安全行业提供参考。

参考文献

[1] GSMA Public Policy Position. Spectrum for the Internet of Things [EB/OL].https://www.gsma.com/spectrum/wp-content/uploads/2017/05/Spectrum-IOT-Position-Paper.pdf,2016.

[2] IoT-Analytics. List Of 1,600 Enterprise IoT Projects [EB/OL].https://iot-analytics.com/product/list-of-1600-enterprise-iot-projects-2018/,2018.

[3] Unit42.New Mirai Variant Targets Enterprise Wireless Presentation & Display Systems[EB/OL].https://unit42.paloaltonetworks.com/new-mirai-variant-targets-enterprise-wireless-presentation-display-systems/,2019.

[4] GB /T 20984-2007,信息安全技术信息安全风险评估规范[S].北京: 中国标准出版社, 2007.

[5] 中国信息通信研究院. 物联网安全白皮书(2018年)[EB/OL].http://www.caict.ac.cn/kxyj/qwfb/bps/201809/P020180919390470911802.pdf,2018.

[6] 中国电信云堤,绿盟科技. 2019 DDoS攻击态势报告 [EB/OL].http://blog.nsfocus.net/wp-content/uploads/2019/12/2019-DDoS-%E6%94%BB%E5%87%BB%E6%80%81%E5%8A%BF%E6%8A%A5%E5%91%8A.pdf,2019.

[7] 中国信息通信研究院. 物联网终端安全白皮书(2019)[EB/OL].http://www.caict.ac.cn/kxyj/qwfb/bps/201911/P020191115523217021278.pdf, 2019.

[8] WU Mengge, 吴梦歌, DONG Chaoqun,等. 软件安全开发生命周期模型研究[C]// 全国计算机新科技与计算机教育学术会议. 2011.

[9] 刘志成.物联网网络信息安全生态体系构建新论[J].网络空间安全, 2018,12:85-89.

作者简介:

刘存(1986-),男,汉族,吉林人,天主教鲁汶大学,硕士,三六零智慧科技(天津)有限公司,产品总监;主要研究方向和关注领域:移动安全、IoT安全、密钥安全。

侯文婷(1975-),女,汉族,山东德州人,清华大学,博士,三六零智慧科技(天津)有限公司,首席技术官;主要研究方向和关注领域:移动安全、IoT安全,大數据存储建模安全、芯片设计自动化。

(本文为“2020年429首都网络安全日”活动征文)