雷电漏洞引发的危机

2020-06-30李垚

李垚

这些“安全级别”为零的PC

最新研究表明,英特尔的Thunderbolt端口容易受到Thunderspy的攻击

长期以来,安全研究人员一直在警惕英特尔的Thunderbolt接口所潜在的安全问题。它提供了更快的数据传输到外部设备的速度,部分原因是允许比其他端口更直接地访问计算机的内存,但这可能会导致安全漏洞。例如,去年一组研究人员发现了一系列称为“Thunderclap”的 Thunderbolt组件中的缺陷,这些缺陷表明,恶意设备插入计算机的Thunderbolt端口可以迅速绕过其所有安全措施。

hunderspy 属于 evil-maid 攻击类别,这意味着它需要对设备进行物理访问才能对其进行攻击,因此与可以远程执行的其他攻击相比,它的利用程度较低。但是另一方面,Thunderspy 还是一种隐身攻击,在成功执行入侵之后,犯罪分子几乎不会留下任何利用的痕迹

作为一种补救措施,这些研究人员建议用户利用被称为“安全级别”的Thunderbolt功能,禁止访问不受信任的设备,或者在操作系统设置中完全关闭Thunderbolt,将易受攻击的端口变成纯粹的USB和显示端口。但是鲁伊滕贝格的新技术允许攻击者甚至绕过那些安全设置,更改负责Thunderbolt端口的内部芯片的固件,并更改其安全设置以允许访问任何设备,而且这样做不会创建任何对计算机操作系统可见的修改证据。

埃因霍温科技大学密码学教授、鲁伊滕贝格的Thunderspy研究顾问说:“英特尔本意是建立一座安全堡垒,但被攻破了。” 在去年的Thunderclap研究之后,英特尔还创建了一种称为内核直接内存访问保护的安全机制,该机制可防止Ruytenberg的Thunderspy攻击。但是2019年之前制造的所有计算机都缺少内核DMA保护,并且今天仍然不是标准的。

实际上,2019年之前制造的许多Thunderbolt外设均与内核DMA保护不兼容。在测试中,埃因霍温研究人员没有发现具有内核DMA保护的戴尔机器,包括2019年或以后的机器,并且他们只能验证2019年以后的HP和Lenovo型号是否使用了该机器。有趣的是,运行Apple MacOS的计算机不受影响。鲁伊滕贝格还发布了一种可以确定用户的计算机是否容易受到Thunderspy攻击以及是否可以在计算机上启用内核DMA保护的工具。

成本极低的黑客攻击手段

鲁伊滕贝格说:“我分析了固件,发现它包含控制器的安全状态。” “因此,我开发了将安全状态更改为‘无的方法。因此,基本上禁用了所有的保护机制。” 然后,攻击者可以将设备插入Thunderbolt端口,从而更改其操作系统以禁用其锁定屏幕,即使该设备正在使用全盘加密也是如此。

他说,在演示视频中显示的全面攻击仅使用了价值约400美元的设备,但需要一个SPI编程器设备和一个200美元的外设,可以将其插入Thunderbolt端口以执行绕过锁屏的直接内存攻击。就像Ruytenberg使用的AKiTiO PCIe扩展盒一样。但他认为,资金更充裕的黑客可以将整个安装程序组装到一个小型设备中,价格约为10000美元。

著名的硬件安全研究员、SR Labs的创始人卡尔斯滕·诺尔说,雷电确实是物理攻击的可行方法,出现这样的情况完全不会意外。他说,考虑到它需要一定程度的复杂性和对受害者机器的物理访问,大多数家庭用户可能不会太惊慌。尽管如此,看到英特尔的“安全级别”可以轻易被绕过,确实让人惊讶。

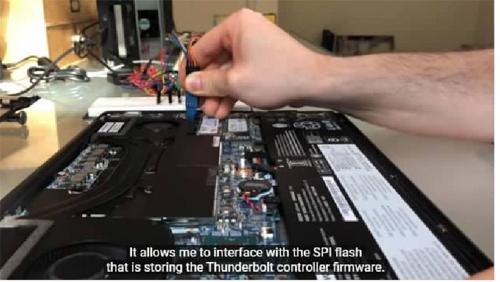

如图所示,拧开笔记本电脑的底部面板访问Thunderbolt控制器,然后将SPI编程器设备与SOP8夹相连,该夹旨在将硬件固定在控制器的引脚上。然后, SPI程序员重写了芯片的固件(在Ruytenberg的视频演示中花费了两分钟多一点),实际上关闭了其安全设置

Thunderspy攻击还有一种侵入性较小的版本,但是它需要访问用户在某个时候插入计算机的Thunderbolt外围设备。被目标计算机设置为“可信”的Thunderbolt设備包含一个64位代码,可以访问该代码并将其从一个小工具复制到另一个小工具。这样,甚至无需打开外壳即可绕过目标设备的锁定屏幕。但是,只有将Thunderbolt端口的安全设置配置为允许受信任设备的默认设置时,该版本的Thunderspy攻击才有效。

鲁伊滕贝格三个月前与英特尔分享了他的发现,后者表示,正如研究人员所说,内核DMA保护可以阻止攻击。虽然潜在的漏洞不是新的,但研究人员使用定制的外围设备展示了新的物理攻击媒介。研究人员认为该漏洞实际上是新漏洞,他们的攻击仅使用现成的组件。“对于所有系统,我们建议您遵循标准的安全惯例。”英特尔补充道,“包括仅使用可信任的外围设备和防止未经授权对计算机进行物理访问。”

无法修补的缺陷

惠普发表的一份声明中表示,惠普将通过“大多数支持Sure Start Gen5及更高版本的惠普商用PC和移动工作站产品”中的Thunderbolt端口提供针对直接内存攻击的保护,其中包括自2019年初以来已启动的系统。该公司补充说:“惠普是唯一一家通过内部卡(PCI)和Thunderbolt设备提供针对DMA攻击的保护的计算机制造商。”

联想表示,“正在与我们的合作伙伴一起评估这项新研究,并将酌情与客户沟通。” 三星未回应置评请求。戴尔在一份声明中表示:“关注这些威胁的客户应遵循最佳安全做法,并避免将未知或不受信任的设备连接到PC端口。”

鲁伊滕贝格指出,他发现的缺陷扩展到了英特尔的硬件上,不能仅仅通过软件更新来解决。他说:“基本上,他们将不得不重新设计硅片。”他说,偏执的用户可能希望在计算机的BIOS中完全禁用其Thunderbolt端口,尽管这样做的过程对于每台受影响的PC都会有所不同。除了在BIOS中禁用Thunderbolt之外,用户还需要启用硬盘加密,并在无人看管时完全关闭计算机,以得到全面保护。

当然,多年来行业内都发生过计算机漏洞袭击。以固件为中心的安全公司Eclypsium,已经演示了使用BIOS漏洞对Windows机器进行五分钟的物理访问黑客攻击,而WikiLeaks的Vault7版本包括有关CIA工具的信息,这些工具旨在通过物理访问技术来入侵Mac的固件。

但是这两种攻击都是基于可以修补的漏洞,CIA的攻击在2017年泄露的消息被阻止。另一方面,Thunderspy对于数百万台计算机来说既未修补也无法修补。这些计算机的所有者现在可能需要升级到具有已安装内核DMA保护的机型,但市场上还有庞大未更新的机型处于危险状态之中,此漏洞还会影响到未来的USB 4和Thunderbolt 4等标准,最终需要对芯片进行重新设计。