基于噪声与聚合签密的智能电网数据隐私保护方案

2020-05-12谢光敏黎师良

谢光敏,黎师良

(西华大学计算机与软件工程学院,成都 610039)

0 引言

智能电网有着安全、可靠、高效率等诸多优点,因此越来越受到人们的关注。然而,在智能电网如火如荼发展的同时,也面临一些新的风险。例如,智能电网中用电数据泄露会导致用户生活隐私也被泄露,因为可以利用智能电表的细粒度功耗数据来揭示消费者的日常工作或房屋内设备有关的私人信息。例如,根据用电数据分析得到用户某时刻不在家,然后对其实施盗窃。为了防止恶意的用户访问或恶意的篡改数据,保护智能电网的安全,因此在电网中传输消息应该进行认证和加密。现阶段智能电网的用电数据隐私保护主要从两方面来进行,一方面是用户的身份隐私保护,另一方面是用电数据保护。

身份匿名技术是实现身份隐私保护的关键技术之一。其基本思想是攻击者即使窃取了某用户的智能电表细粒度功耗数据,也不能实现将数据与用户身份进行一一关联,从而实现保护数据隐私。匿名技术主要有群签名、盲签名、环签名等。文献[1]中采用群签名来实现保护用户的身份隐私,但该技术无法实现将用户的身份与其用电数据进行一一关联,因此不能实现计费统计功能。在文献[2,3]中用盲签名来保护身份隐私从而实现不可追踪性,但电力公司只能获取区域总电量,而不能获得具体用户的用电数据从而也不能实现计费统计功能。盲签名技术还存在计算复杂度较高等问题,在实际场景并不适用。在文献[4]中,一种基于环签名的方案来保护用户的使用情况。但是,其计算成本随环的大小而增加。

聚合技术是现阶段一种比较实用的用电隐私保护方法,聚合技术基本思想是通过聚合方法来掩盖用电数据,这样即使攻击者识破了用户身份,也不知道该用户的真实用电数据,从而达到隐私保护的目的。文献[5]采用了聚合技术对用户电量进行聚合,聚合技术导致不能知道用户具体用电细节,所以不能针对单个用户做一些增值服务,如计费统计功能等。文献[6,7,8]采用同态加密与数据聚合技术的结合来实现数据隐私的保护,但这些方案的通信和计算的开销和复杂度较大,不太符合在真实的环境中运用。

文献[9]采用掩蔽随机数与聚合签密相结合的方法。其中,可以用掩蔽随机数来实现掩盖用户真实的用电数据。聚合签密技术可以对用电数据进行加密和认证从而保证通信过程中的数据安全。这里的掩蔽随机数是按照一定规则来添加的,能够正确执行计费功能。其基本思想如下:

(1)区域网关根据电量的测量次数和某区域用户个数生成的一个随机二维矩阵。矩阵满足每一行和每一列的数相加为0,然后将生成的随机矩阵发送给用户。

(2)用户收到随机矩阵后,将随机矩阵与用电数据结合,再通过聚合签密技术来实现用电数据的机密性,最后发送给控制中心。

(3)控制中心解密后得到添加了掩蔽随机数的用电数据并进行计费。因为,随机矩阵是按照一定规则生成的,所以方案中用户的用电数据能够得到正确的统计和计费。也因为发送的用电数据是添加了掩蔽随机数,攻击者无法正确的获得用电真实数据,从而达到用电数据机密性。

此方案的隐私保护依赖于掩蔽随机数与聚合签密。通过分析发现,此方案仍然存在安全隐患。生满足要求的随机矩阵时,如果区域网关出错产生了不符合要求的随机矩阵,会导致最终的用电数据错误和计费错误。而且在该方案的聚合签密阶段,采用的是效率较低的双线性对映射构造,与乘法运算和指数运算及其他运算相比,双线性的成本和复杂度要高很多[10]。

针对文献[9]方案的问题,本文提出了基于噪声与聚合签密的智能电网数据隐私保护方案。并在随机预言机模型下,基于离散对数困难性问题和计算Diffi-Hellman机密性。最后通过性能分析表证明本方案安全、高效,更适合智能电网中的数据采集系统。

1 预备知识

1.1 相关困难性问题

(1)计算Diffie-Hellman困难问题(CDHP):设G是一个大素数阶为q的加法循环群,P是G的生成元,给定aP,bP∈G,a,b∈要求计算abP。

(2)离散对数困难问题(DLP):设G是一个阶为q的加法循环群,P是G的生成元,给定P,aP∈G,a∈,计算a。

1.2 安全模型

参照文献[12]中的安全模型,本方案面临两类攻击者AI和AII。其中,AI类攻击者。他无法获得系统的主密钥,可以获得所有签密者的公钥。本文中分为了敌手,他试图攻破本方案的机密性,敌手是试图攻破本方案的不可伪造性。AII类攻击者。他是控制中心,可以知道系统的主密钥,以及用户的部分私钥和部分公钥。但是不能获知签密用户的私钥,也不可以更换用户公钥。文献[12]详细介绍了AI和AII两类敌手是如何破解方案的不可伪造性和机密性。

2 方案设计

2.1 设计思想

本方案从保护用电数据隐私出发,在用电数据中加入噪声以模糊用电数据。聚合签密技术可以实现用电数据的认证和加密。加入噪声是在自动化智能仪表SM中完成,加入噪声后可以防止非侵入式负载监视器(NILM)[13]等攻击机制获得的测量信息,这样用户可以在自动化智能仪表SM中正确缴费,而不受到攻击。方案中噪声是由用户ID、用户部分私钥、时间戳、作为随机种子。生成的随机噪声加入用电数据后再用聚合签密技术保证通信安全。

2.2 方案实体描述

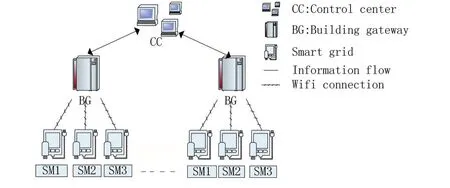

本方案采用三层通信模型[9],包括用户、区域网关、控制中心三个实体,如图1所示。

图1 数据传输图

假设电力控制中心CC可以覆盖m个区域网关,每个区域网关由n个用户网络组成。此外,每个用户分配自动化智能仪表SM以实现与区域网关BG之间的双向通信。

控制中心CC:负责系统的初始化,生成系统参数,用户信息管理,以及接收来自区域网关BG的消息验证和解密等功能。

区域网关BG:负责接收来从智能电网发来的通讯数据,并对其进行聚合。若验证通过则发给CC。

用户Ui:每个用户配有一个自动化智能仪表SM,用户在智能仪表SM中进行缴费,并周期性将用电数据发给BG。

3 方案实现

3.1 系统初始化

输入参数k,生成两个大素数p,q,且满足q|p-1。G是椭圆曲线上的循环群,P为G中任意一个阶为q的生成元,哈希函数其中,l1为用户身份标识的长度,l2为加密数据的长度。CC随机选择一个s∈作为主密钥。计算ypub=sP,保存主密钥。公开参数params={p,q,G,ypub,H1,H2,H3}。CC把计费周期T和时隙t发送给BG,BG再转发给用户。

3.2 噪声生成

根据文献[10]的噪声生成方法在用户用电数据中添加噪声可以保护用电实际数据,防止敌手非侵入式负载监视器等攻击机制获得的测量信息,从而在自动化智能仪表SM中获得用电数据。该过程在自动化智能仪表SM中完成。具体步骤如下:

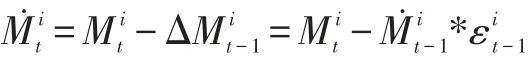

(1)假设第i个用户在t时间内用电原始测量数据为,(用户i在时隙为t中真实的仪表数据),其中t∈[1,…,N](N代表负载配置大小)原始测量报告为(加入噪声之前,用户i在时隙为t中能够测量的仪表数据)。最终测量报告为。(加入噪声之后,用户i在时隙为t中最终测量仪表数据)。

(3)原始测量报告生成:满足下面条件,在每个时隙内原始测量报告等于当前时隙内的测量数据值减去下一个时隙的噪声。计算:

(4)最终报告生成:最终报告等于原始测量报告加上噪声。计算

因为一个计费周期中第一个时隙和最后一个时隙的噪声因子为0,所以最终测量报告和原始测量数据参与计费结果都一样。

3.3 用户密钥生成

(1)用 户Ui(1≤i≤n)随 机 选 择,计算,将身份标识IDi和Xi发送给CC。

(2)CC随 机 选 择,计算Yi=wiP,Di=wi+sH1(IDi,Xi,Yi)+H3(IDi,Yi,sXi),将 (Di,Yi)发送给用户。(这里不需要安全信道)

(3)为确保(Di,Yi)的有效性,用户IDi可以通过验证Yi+ypubH1(IDi,Xi,Yi)+PH3(IDi,Yi,xiypub)=DiP是否成立,如果成立,通过计算得出CC的部分私钥yi=Di-H3(sXi)=wi+sH1(IDi,Xi,Yi)。因此用户的私钥为(xi,yi),公钥为(Xi,Yi)。同样CC的私钥为 (xcc,ycc),公钥为(Xcc,Ycc)。

3.4 用电数据签密

用户Ui将加入噪声的最终报告发给BG。用户Ui(1≤i≤n)随机选择ri,计算:

3.5 聚合签密

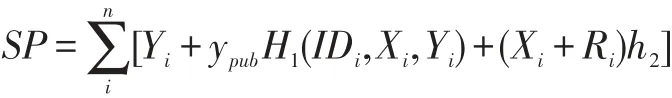

BG收到用户Ui的密文σ=(Si,Ri,Ci)后进行聚合。计算即为聚合签密。BG再将聚合签密发给CC。

3.6 验证及解聚合签密

CC收到BG发送后的聚合密文σ=(S,R1,R2,…,Rn,C1,C2,…,Cn),首先对BG的签名验证,验证是否满足以下等式:

如果等式成立,证明聚合密文有效,CC用自已私钥执行以下步骤,否则CC拒绝接受聚合密文。

3.7 数据保存

CC根据得到和用户ID分别进行存储,并可以实现计算各地方区域的电量总和。根据总电量,CC可以了解各个区域的用电情况,根据用电情况来进行分析并制定电费价格。也可以根据不同时间的总电量来制定高峰期用电价格和低峰期用电价格等。

4 方案的安全性分析

4.1 正确性分析

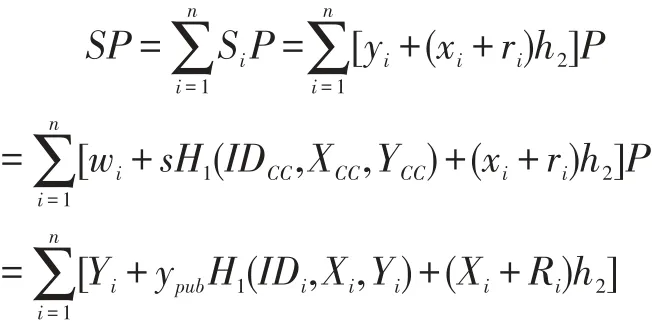

要证明本文方案是正确的,只需验证聚合签密密文σ=(S,R1,R2,…,Rn,C1,C2,…,Cn)的合法性及明文的正确性,具体如下:

解密密文的正确性检查:

4.2 本方案满足机密性

随机预言模型下,基于DL困难问题,本文提出的方案具有不可伪造性。

证明:在AI类型下攻击不可伪造

如果攻击者想要假冒用户进行签密,那么他就要伪造签名C,然而伪造签名C就要知道签密者的随机因子r和私钥(xiyi),以及系统的主密钥,即使攻击者知道Ri,想用Ri来算出ri也不可能的,除非能够解决CDH问题。同样即使知道y,p,求出主密钥也是不可能的,也是基于CDH问题。同时,攻击者想要伪造Si也是不可能的,因为Si=yi+(xi+ri)h2,因为攻击者不可能获得用户私钥(xiyi)和ri。

证明:AI类型下攻击不可伪造

假如控制中心CC想要冒充某个用户进行签密,那么他需要伪造签名C,然而需要伪造签名C,即使控制中心已经知道系统主密钥si,以及签密者xi,可以计算yi=wi+sH1(IDCC,XCC,YCC),从而知道用户私钥(xiyi)。但是攻击者仍然不知道用户随机选择的ri,也不可能伪造Si,除非能够解决CDH问题。

5 结语

聚合签密技术与随机噪声的结合不仅能够保护通讯过程中的通讯安全,随机噪声还能够对真实的用电数据进行隐藏。本文提出一种基于噪声与聚合签密的智能电网数据隐私保护方案。方案从保护真实用电数据安全性出发,达到用户用电数据保护的目的。并且在本方案算法中,仅采用椭圆曲线上的模乘运算,具有高性率性,更加适合于真实智能电网环境。最后,证明了其不可以伪造性,用电数据的机密性,同时还可以进行计费,符合真实的应用环境。