RFID安全认证协议研究

2020-05-11◆王悦

◆王 悦

RFID安全认证协议研究

◆王 悦

(西安文理学院信息工程学院 陕西 710065)

无线射频识别(Radio Frequency Identification, RFID)技术作为一种利用射频信号在物联网中实现自动识别的关键技术,已经被广泛应用于日常生活中销售,物流,医疗,交通,二代身份证等领域。但随之而来的,是RFID技术潜在的安全隐私问题。由于低成本的RFID标签计算能力和存储功能非常有限,所以现有的已经成熟的密码学技术无法直接使用。研究低成本、高效、安全的RFID双向认证协议具有重要意义和价值。本文在分析RFID协议需求的基础上,对RFID安全认证协议进行分类,最后从系统的资源开销需求和安全需求方面来对比分析RFID超轻量级安全认证协议,并基于此提出对未来超轻量级认证协议的要求。

无线射频识别;RFID;安全协议;认证

1 引言

射频识别(Radio Frequency Identification)是物联网中通过无线通信实现电子标签和终端阅读器数据交换的关键技术。所以作为新兴的识别技术,RFID技术不仅制造成本低,而且穿透性更强,可识别距离也更远。伴随着RFID技术逐渐渗入到各行各业,其固有的局限性和暴露出来的安全隐私问题也逐渐引起人们的关注。因为RFID技术使用无线射频信号进行通信,所以阅读器和标签之间互相传输的数据会暴露在公共信道中,攻击者很容易通过非法渠道获取认证过程中的会话内容。由于标签存储了一些载体的敏感信息,所以标签发送这些敏感信息之前需要先验证参与者的身份合法性。同理,为了避免攻击者假冒标签发生假冒攻击,该参与者也应该提前了解标签的身份合法性,在双方互相认证对方的身份后再发送需要交换的信息。基于此,为了保证RFID系统的双向安全认证,相关研究人员不断提出各种新的RFID安全认证协议。

2 RFID系统的安全威胁和安全需求

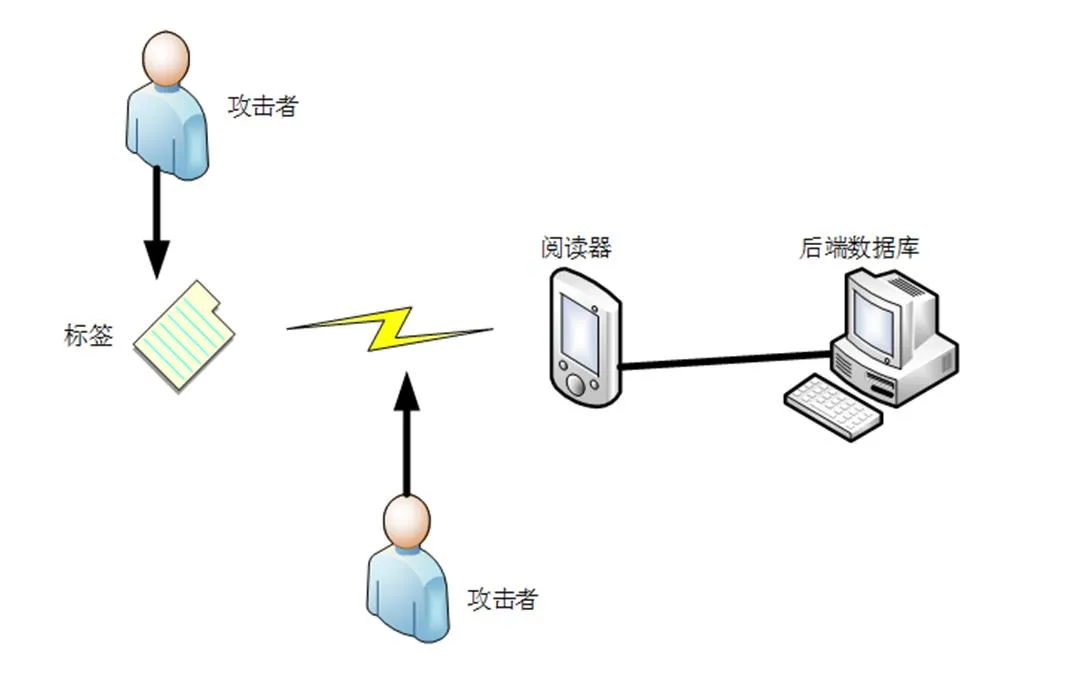

通常后台服务器和阅读器之间通过稳定安全的有线信道相互连接,可以认为两者之间的通信是安全可靠的。但是标签和阅读器是通过无线的、非接触式的不安全信道进行通信的,可能遭受各种无线攻击。图1是RFID系统受到安全威胁的模型。

低成本标签RFID系统中常见的攻击类型有如下几种:

(1)标签追踪:攻击者伪装成合法的阅读器不停地向标签发送认证请求,攻击者可以通过分析多次从标签处收到的响应消息追踪到该标签。

(2)假冒攻击:当攻击者截获到合法标签的身份信息时,攻击者可以利用该信息伪装成合法标签以得到合法阅读器的认证。

(3)隐私侵犯:信息发生泄露后,攻击者窃取标签中的ID并在数据库中查询该ID的相关信息,从而非法获得标签拥有者的隐私信息。

(4)中间人攻击:攻击者通过各种技术手段窃取RFID系统内标签和阅读器之间的会话数据,从而冒充合法成员向合法成员发送伪造的通信信息。

(5)重放攻击:攻击者通过窃听RFID系统内的会话数据,不断地向合法成员发送窃取到的通信信息试图获得系统的认证。

(6)去同步攻击:攻击者截断了协议的部分会话内容,使得认证双方只有一方进行了更新操作,在下一轮认证中标签认证合法的阅读器失败,后续的协议无法正常进行。

(7)拒绝服务攻击(DoS攻击):攻击者不断地发送认证请求消息,迫使服务器的缓存区满,达到让RFID系统停止提供服务的目的。

图1 RFID系统受到安全威胁的模型

除此之外,一个良好的RFID安全认证协议需要满足如下几种安全需求:

(1)数据保密性:RFID标签不应该向任何未经授权的非法用户发送消息,但是攻击者可以通过恶意地窃听合法用户的会话消息非法获取密钥信息。

(2)数据安全性:安全协议应该保证数据在会话过程中不会被攻击者恶意地编辑修改(删除、插入、替换等)。

(3)数据真实性:RFID安全协议要求阅读器在会话过程中获取的标签信息是真实的,即标签是合法标签,信息也是真实可靠的信息。

(4)用户隐私性:攻击者可以非法监听RFID标签并获取该标签所有者的隐私信息。

(5)前向安全性:攻击者通过各种非法渠道获得存储在标签内的密钥值,如果攻击者可以借此计算出之前会话的密钥值,那么之前的会话内容也会被攻击者破解。

(6)后向安全性:攻击者通过各种非法渠道获得存储在标签内的密钥值,如果攻击者可以借此计算出之后会话的密钥值,那么之后的会话内容也会被攻击者破解。

3 RFID技术分类

研究传统RFID系统的安全性主要是研究如何保护RFID系统中标签和阅读器之间的数据传输安全。目前主流的采用密码技术实现RFID系统中标签和阅读器的相互认证。针对认证协议中RFID标签的计算能力和系统的操作性能,认证协议被分为以下四类:第一类指标签支持对称密钥或公钥等传统加密算法加密的“重量级认证协议”;第二类指标签可以支持伪随机数生成器和单向哈希散列函数计算的“简单级认证协议”;第三类指需要一个伪随机数发生器和一些简单的如CRC验证函数这一类的功能的“轻量级认证协议”;第四类指只包含一些简单的“逻辑位”运算(如异或、与、或和移位等)的“超轻量级认证协议”[2]。

(1)重量级认证协议

基于对称密钥的RFID认证协议是最早受到关注的,Alomair等人[3]提出的认证协议是通过一个超大的后台数据库提高标签效率,从而可以利用对称密钥在固定时间内对RFID系统进行隐私保护。Van等人[4]提出的O-FRAP认证协议也使用了对称密钥,并在认证过程中通过标签生成一次性随机数保护标签的真实身份和隐私安全,容易产生拒绝服务攻击。这类认证方案大多存在各种安全问题,而且使用对称密钥技术的限制较多,对标签的计算能力和存储资源的要求较高,所以这类认证方案不能大规模使用。

(2)简单级认证协议

简单级认证协议的主要特点就是在认证过程中引入单向哈希函数计算。2002年Sarma等人[5]最先基于伪随机数生成器和单向哈希函数加密提出Hash-Lock协议,标签容易受到位置跟踪攻击,标签的隐私安全无法得到保护。次年Weis等人在Sarma等人[6]提出的协议的基础上引入一次性随机数,提出随机化Hash-Lock协议(RHL),该协议可以抵抗攻击者的伪造攻击和重放攻击。2004年Ohkubo等人[7]在Sarma的工作基础上引入哈希操作,提出了Hash-Chain协议,该协议只能实现单向认证,之后使用Hash函数的RFID认证协议基本都是上述工作的延伸。

(3)轻量级认证协议

轻量级认证协议主要指使用随机数和简单函数对RFID系统中的标签进行加密处理的协议。2007年Chien等人[8]提出仅包括CRC和PRNG的轻量级RFID认证协议,该协议容易出现假冒标签攻击。Liu等人[9]于2010年基于纠错码(ECC)提出一个轻量级相互认证方案,容易受到位置追踪攻击和重放攻击。Niu等人[10]于2013年提出一个基于CRC和PRNG功能的轻量级认证协议,重放攻击和披露攻击对此协议是不可行的。

(4)超轻量级认证协议

表1 超轻量级RFID协议安全性对比

表2 超轻量级RFID协议开销对比

4 总结和展望

本文首先介绍了RFID认证协议需要抵御的几种常见的安全威胁和需要满足的安全需求。接着总结了几种RFID安全认证协议的发展和特点。最后,本文就几种经典的RFID超轻量级协议的安全性和开销进行比较,发现现有的超轻量级协议安全性都有所欠缺。所以我们认为未来超轻量级认证协议的目标是在消耗尽可能小的开销的情况下提出更安全可靠的协议,尤其是要可以抵抗去同步攻击和DoS攻击。

[1]陶雅欣. 基于云的低成本RFID公钥认证协议的设计与分析[D]. 西安电子科技大学:西安电子科技大学,2017.

[2]余晓锋. 轻量级RFID认证协议的设计及其应用研究[D]. 西南交通大学:西南交通大学,2013.

[3]Alomair B,Clark A,Cuellar J,etal. Scalable RFID Systems:A Privacy-Preserving Protocol with Constant-Time Identification[J]. IEEE Transactions on Parallel & Distributed Systems,2012,23(8):1536-1550.

[4]Burmester M,Le T V,Medeiros B D,etal. Universally Composable RFID Identification and Authentication Protocols[J]. Acm Transactions on Information & System Security,2009,12(4):1-33.

[5]Sarma S. I. Radio-Frequency Identification: Security Risks and Challenges[J]. Cryptobytes,2003,6(2):93-98.

[6]Weis S A,Sarma S E,Rivest R L,etal. Security and Privacy Aspects of Low-Cost Radio Frequency Identification Systems[C]. //Lecture Notes in Computer Science,2004,2802:201-212.

[7]Ohkubo B M,Protection Suzuki K,Kinoshita S. Hash-Chain Based Forward-Secure Privacy for Low-Cost RFID[C]. //Proceedings of the 2004 Symposium on Cryptography and Information Security. Sendai:SCIS,2004:719-724.

[8]Chien H Y,Chen C H. Mutual authentication protocol for RFID,conforming to EPC,Class 1 Generation 2 standards[J]. Computer Standards&Interfaces,2007,29(2):254-259.

[9]Liu A X,Bailey L R A,Krishnamurthy A H. RFIDGuard:a lightweight privacy and authentication protocol for passive RFID tags[J]. Security & Communication Networks,2010,3(5):384-393.

[10]Xiao F,Zhou Y,Zhou J,etal. Security protocol for RFID system conforming to EPC-C1G2 standard[J]. Journalof Computers,2013,8(3).

[11]Juels A,Weis S A. Authenticating Pervasive Devices with Human Protocols[J]. Lecture Notes in Computer Science,2005,3621:293-308.

[12]PerisLopez P,HernandezCastro J C, EstevezTapiador J M, etal. LMAP:A Real Lightweight Mutual Authentication Protocol for Low-Cost RFID Tags[C]. //Proceedings of the Second Workshop on RFID Security, Austria: Graz, 2006:6-17.

[13]PerisLopez P, HernandezCastro J C,EstevezTapiador J M,etal. EMAP:an efficient mutual- authentication protocol for low-cost RFID tags[C]. //Proceedings of the 1st International Workshop on Information Security(OTM '06),France:Montpellier,2006:352-361.

[14]Juels A,Molner D,Wagner D. Security and Privacy Issues in E-Passports[C]. //International Conference on Security and Privacy for Emerging Areas in Communications Networks,Networks:IEEE,2005:74-88.

[15]Chien H Y. SASI:A New Ultralightweight RFID Authentication Protocol Providing Strong Authentication and Strong Integrity[J]. IEEE Transactions on Dependable & Secure Computing,2007,4(4):337-340.

[16]Peris-Lopez P, Hemandez-Castro J C,Tapiador J M E,etal. Advances in ultra-lightweight cryptography for low-cast RFID tags: Gossamer Protocol [C]. //Proceedings of International Workshop on Information Security Applications(WISA'08),Berlin:Springer Heidelberg,2009:56-68.

[17]Bilal Z,Masood A,and Kausar F. Security analysis of ultra-lightweight cryptographic protocol for low-cost RFID tags:Gossamer protocol[C]. //Proceedings of the International Conference on Network-Based Information Systems(NBIS'09),Indianapolis:IEEE,2009:260-267.

[18]Zubair M,Mujahid U,Najam-ul-Islam,etal. Crypt-analysis of RFID ultra-lightweight protocols and comparison between its solutions approaches[J]. Bahria University Journalof Information&Communication Technologies,2012,5(1):58-63.

[19]Tian Y,Chen G,Li J. A New Ultralightweight RFID Authentication Protocol with Permutation [J]. IEEE Communications Letters,2012,16(5):702-705.

[20]Shao-hui W,Zhijie H,Sujuan L,etal. Security analysis of RAPP an RFID authentication protocol based on permutation[J]. College of computer,Nanjing University of Posts and Telecommunications,Nanjing,2012,(210046).

[21]Mujahid U,Najam-ulIslam M,Shami M A,2015. Rcia:A new ultralightweight rfid authentication protocol using recursive hash[J]. International Journal of Distributed Sensor Networks ,2015,(642180).

[22]Safkhani,Masoumeh,Bagheri,etal. Generalized Desynchronization Attack on UMAP:Application to RCIA,KMAP,SLAP and SASI+ protocols[J]. IACR Cryptology ePrint Archive,2016(2016):905.

西安市科技计划项目(CXY1352WL30)