移动代理的安全性问题及对策研究

2020-04-09郭梦佳刘嘉亨

郭梦佳 刘嘉亨

摘 要:移动代理由于其灵活、移动、自治等特性被广泛应用,但对移动代理的安全性问题研究仍不充分。文章针对移动代理不同方面的安全问题加以分析,针对性地提出安全保护方案,为移动代理的进一步充分应用给出新思路。通过提高移动代理安全性,使移动代理技术在降低网络负载、减小所占带宽、提高系统效率等方面发挥更大效用。

关键词:移动代理;安全需求;安全策略

移动代理技术具有主动性、移动性、智能性、自主性、协作性、通信性等特性[1],被广泛应用在电子商务、云环境计算、无线传感器网络(Wireless Sensor Network,WSN)、移动目标防御等诸多领域。移动代理技术属于一种分布式计算技术,可以被部署在特定任务环境下执行特定任务,移动代理实质是一系列的程序代码,采用移动代理技术将整个网络上的能量消耗均衡地分配到各个节点,避免了单个节点因承载过多而死亡的可能。移动代理技术可以降低数据流通量进而减小能耗,避免不必要的资源浪费,弥补系统负载均衡方面的缺陷。

移动代理应用在无线传感器网络中,对于延长网络生存期、减小能耗、降低数据冗余、增加系统可靠性有着显著效果。移动代理应用到网络存储调度应用中,可通过对各移动代理的优先级、产生时序、内部结构、和存储可用性等指标加以设置,确保移动代理派遣次序更加科学、合理[2]。移动代理在移动目标防御方面的应用保障了客户与服务器间的连接关系,使系统的防御性更高,防御更轻便、灵活。其可以根据被分派的任务在网络中自主移动,轻松完成要执行的任务,因此,移动代理技术在Internet中有着长期、良好的应用,但其应用依赖于安全的环境,保证移动代理的安全是使用移动代理的基础。

1 移动代理的基本结构及安全性需求

移动代理是指能在网络节点间自主移动执行某项任务的程序[3],其是一种计算机软件实体,能够在网络中自主在主机之间进行迁移,并和代理或主机进行交互。移动代理技术是分布式技术与代理技术相结合的产物,实际是算法的载体。

1.1 移动代理的基本结构

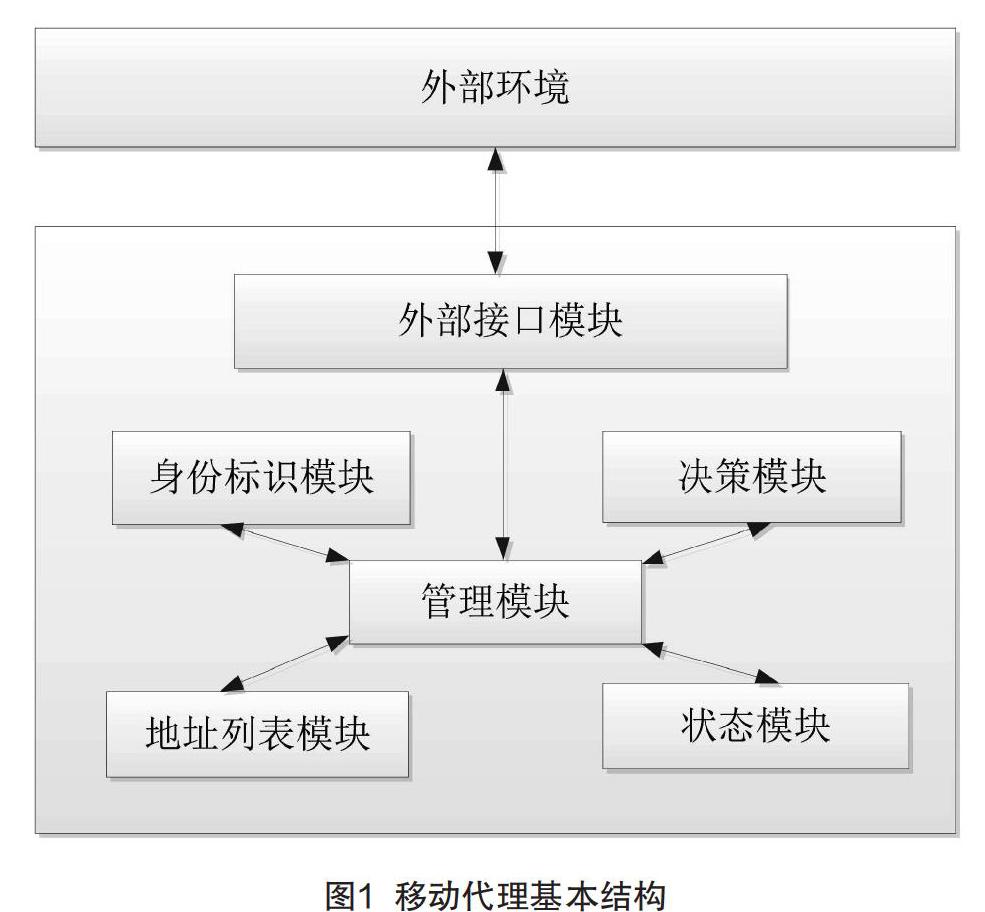

不同的移动代理由于执行不同的任务,内部结构要求也不同。如图1所示,移动代理的基本结构由以下模块构成:

(1)外部接口模块,负责移动代理与服务器之间的连接交互,是移动代理的对外交流窗口,也是移动代理必不可少的组成部分。

(2)代理识别模块,用于移动代理的身份标识,每个移动代理有且仅有一个特定ID,目的是方便进行代理管理,符合代理安全性的要求。代理服务器根据移动代理ID识别查找相应移动代理。代理识别模块还用来识别移动代理的实时相关状态。

(3)处理决策模块,存储移动代理的工作任务,对移动代理所处状态进行判断,决定移动代理的任务执行,如在移动目标防御中决定代理与客户的连接状态。

(4)地址列表模块,用以决定移动代理的实时位置,移动代理根据地址列表四处移动,并按照各自功能执行相应任务。

(5)管理模块,用于统筹管理移动代理服务器的其他模块,使各模块间统一、协调地完成工作。

1.2 移动代理的安全性需求

解决好移动代理的安全性问题,才能使移动代理得到有效、充分、广泛的利用。移动代理对安全性问题有完整性、保密性、匿名性、可用性、可核查性等需求[4]。

(1)完整性:即保证移动代理不被篡改。一旦移动代理被恶意篡改将影响整个系统的安全,因此应对代理平台加以保护,防止代理代码、携带的数据、代理状态被非法篡改,保证只有被授权的代理或进程可执行对代理的修改。

(2)保密性:移动代理服务器必须保证代理携带数据的保密性,同时保证利用代理的通信通道具有保密性。即使监听者对通信过程监听也无法获得移动代理确切位置及代理所携带的数据。

(3)匿名性:安全的移动代理应该是对外匿名的,代理服务器要保证代理的匿名性并且保证可反向核查,一旦移动代理出现问题要确保平台能追踪查处出问题的代理身份。

(4)可用性:代理服務器要保证移动代理数据及服务的可用性。面对无用耗费资源的请求具有危机处理机制,代理服务器还要保证具有并发处理机制。

(5)可核查性:对移动代理采用行程记录技术,保存移动代理的运行过程及路径,保证出现问题可核查。

2 移动代理的安全性问题及相应解决方案

2.1 移动代理安全性问题

移动代理常应用于大型异构网络,可通过自主迁移完成特定任务,但移动代理的安全性问题限制了其广泛应用[5]。移动代理携带数据在网络中传递信息,会面临诸多不确定的未知因素,因此无论是移动代理本身还是其所携带的有用数据,都存在诸多安全威胁。移动代理的正常运行依赖于健康的运行环境,但移动代理系统允许不同的代理程序运行,给运行环境带来了风险。移动代理在移动过程中停靠在不同主机环境中,使得主机会面临恶意代理带来的攻击,恶意代理意图破坏移动代理环境进而造成整个移动代理系统的紊乱甚至瘫痪。因此,必须考虑代理运行环境的安全性问题,保证移动代理能够抵抗攻击,并保证系统能够正常运行,给予移动代理足够的访问权限[6]。移动代理的安全性问题主要涉及以下方面:

(1)恶意主机攻击移动代理,由于移动代理携带的数据及自身代码对远程主机来说是公开的,当主机对移动代理存在恶意即可对其发出攻击。首先,恶意主机可盗取代理携带的有用信息,如用户信息、连接的服务器信息等;其次,恶意主机可修改甚至删除代理携带的数据;最后,恶意主机可破坏或终止移动代理工作,阻止移动代理执行任务,甚至恶意主机可改写移动代理程序,使受改写的移动代理执行恶意操作,破坏系统正常运行。

(2)恶意代理攻击执行环境,由于移动代理程序在主机上运行,若移动代理受到攻击被改写,则此时移动代理可成为攻击源,对运行环境造成威胁。此时被改写的恶意移动代理可窃取敏感资料、破坏服务器系统资源、可对主机发起拒绝服务攻击消耗系统资源,达到破坏执行环境的目的。

(3)数据传输过程的安全性,当移动代理在网络中自主移动时,由于网络的开放性,所携带的程序代码和数据会受到安全威胁。恶意攻击者可捕获移动代理并进行修改删除等操作以达到破坏数据传输的目的。从攻击方式来分,移动代理可能面对被动攻击,攻击者不对传输过程进行干预,仅通过监听获取移动代理携带的敏感信息,如服务器地址;攻击者得不到传输过程的加密的数据,但可对传送流量进行分析,从而提取有价值的信息。移动代理传输过程还可能面对主动攻击,攻击者截取IP数据包并进行恶意篡改,甚至进行恶意删除、替换[7]。

(4)移动代理间的安全性问题,移动代理是一段代码程序且移动代理具有移动性,代理间就可能由于系统故障出现程序错乱进而引发安全问题,同时,若有的移动代理是恶意攻击者,则可对无辜代理产生威胁,造成系统紊乱。

2.2 解决方案

2.2.1 恶意主机攻击移动代理的解决方案

(1)部分结果封装技术,按照不同移动代理不同的安全目标相应对代理活动结果进行有效封装,一旦移动代理被篡改,系统可随时查出。可根据移动代理不同的任务类型采取不同的封装方法,如使用数字签名保证完整性和可核查性。

(2)状态验证法,移动代理为完成特定任务,在网路节点间不断迁移。一些移动代理面临被篡改的危害,为检测移动代理状态,运用状态验证法检测移动代理自身运行状态,同时,检测移动代理是否被修改,提高了移动代理及服务器的安全性。

2.2.2 恶意代理攻击执行环境的解决方案

(1)沙箱模型,目的主要在于限制移动代理对本地资源的访问权限,因为此过程像是将移动代理封装在特定密闭的箱子运行,因此被称为沙箱模型。通过限制移动代理对本地资源的访问权限,从而减小对环境改变的可能。

(2)防篡改硬件,使用防篡改硬件智能卡,如JavaCard,使移动代理处于安全的运行环境下,外部实体无法篡改移动代理内部结构及携带的信息,有效保护了移动代理的完整性及隐私性。

2.2.3 数据传输过程安全性问题的解决方案

(1)执行追踪技术,为及时检测到恶意主机对移动代理的非授权修改,通过执行追踪技术对移动代理的执行过程进行可靠记录。该技术要求平台保留代理正确的执行过程,同时提交包含陈述标识及平台签名信息的记录密码哈希值。保存移动代理访问过的运行环境记录,可供后续查询。

(2)安全路由选择技术,假设安全可信的主机路由不进行恶意操作,只对可信主机发起移动代理请求。安全路由技术是通过安全路由策略对移动代理行为加以控制,确保移动代理只能访问可信任主机。

(3)行程记录复制技术,为确保一个移动代理安全到达目的地,减小恶意平台的影响,采用行程记录复制技术,携带有效的信任证书,扩展容错能力,确保代理平台的完整性。

2.2.4 移动代理间的安全性问题解决方案

加密函数技术意在找到合适的函数加密方案,通过在代理平台执行不可辨别初始函数的加密函数程序。该技术与传统加密技术不同,是通过对函数f加密以防止对f任意分析。移动代理代码采用加密技术,防止移动代理间互相影响,保证了移动代理服务器的安全、有序。

3 结语

移动代理的安全性问题是移动代理技术中非常重要的环节。但由于安全问题分布面广也最为复杂。本文对移动代理可能出现的安全性问题作出了全方位分析,并依次给出解决对策。由于移动代理技术应用广泛,研究者可在具体应用场景中有针对性地选择或适当修改移动代理功能加以应用,通过提高移动代理的安全性来增强其利用价值。本文主要在理论方面对移动代理安全性问题进行研究说明,未来进一步工作将着力于将移动代理应用到具体环境中,通过实验证明所提解决方案的可用性及安全性,使移动代理技术在降低网络负载、减小所占带宽、提高系统效率方面发挥更大作用。

[参考文献]

[1]周明锋.基于移动代理技术的电子商务研究[D].北京:北京邮电大学,2010.

[2]马鑫,梁艳春.基于GASA和移动代理的网络存储调度方法的研究[J].计算机研究与发展,2011(S1):137-142.

[3]吴杰宏.移动代理(MA)综述[J].沈阳航空工业学院学报,2004(5):58-60.

[4]杨晨.移动代理安全保障技术及标准化研究[J].信息技术与标准化,2011(3):18-21.

[5]侍伟敏.基于HIBE的移动代理安全方案[J].计算机应用研究,2009(1):342-343.

[6]王敏.移動代理安全问题研究[D].天津:天津理工大学,2012.

[7]韩建琼.基于移动代理的信任管理系统研究[D].西安:西安电子科技大学,2016.