802.1X、动态VLAN和DHCP技术在内网安全管理中的综合应用

2020-03-07陈向飞王世玲水冰洁赵思思

◆张 江 陈向飞 王世玲 水冰洁 赵思思

(1.云南省军区 云南 650051;2.解放军边防314 旅 云南 663000)

1 研究背景

企业内网在方便员工传递信息和共享资源的同时也面临着诸如病毒扩散、网络攻击和网络拥塞等各种各样的安全问题。在所有问题之中,安全威胁最为严重的莫过于企业内网违规外联互联网造成的信息失泄密。对于不想花费数十万甚至上百万购买商业安防系统的企业,如何通过技术控制,在满足员工用网需要的同时又能保证内网的安全,是当前网络安全管理的一个热点问题。为解决这一问题,本文提出了一种采用多种软硬件技术、兼顾便利性和安全性的综合防范方案。该方案采用802.1X、动态VLAN和DHCP技术实现了对企业内网安全的综合管理和控制。

2 相关技术简介

2.1 802.1X认证协议

IEEE 802.1X认证是一种功能强大的基于端口的接入认证体系,它可以拒绝非认证用户接入网络设备端口,可以有效地防范违规外联的网络及终端接入内网。对于支持IEEE 802.1X协议的交换机,在终端认证之前,所连接的交换机端口处于关闭状态,端口仅收发EAPoL(局域网扩展认证协议)等认证包信息,不允许终端访问网络。终端通过EAPoL 经交换机向远程认证服务器(RADIUS)提交认证请求,认证通过后,端口正常开启,终端接入网络。

2.2 动态VLAN

动态VLAN技术是指不指定某一端口属于某个VLAN,而是根据该端口接入终端的某种特征自动将其接入某一VLAN的技术。本文所讨论的安全方案之所以选用这一技术是为了实现企业用户能够灵活地接入和使用网络。划分动态VLAN的方式有很多,可以根据终端的MAC地址自动分配VLAN,可以根据终端所设置的IP地址分配VLAN,还可以根据802.1X 客户端的登录信息分配VLAN。本文所选取的是第三种技术,因为这种技术和基于MAC的VLAN 划分相比,具有同等的安全性、更好的灵活性,配置却更为简单。

2.3 DHCP

动态主机配置协议DHCP(Dynamic Host Configuration Protocol)是一个用于动态分配网络中各终端IP地址的协议,DHCP服务器通过维护一个既定的网络IP地址段,实现对网络中的IP地址的自动分配。采用DHCP协议的常见目的是避免由于用户随意变更IP地址而造成的网络冲突问题,然而本文选用DHCP技术的目的并不在于此。本文之所以采用DHCP技术进行终端地址分配,是为了解决同一网段终端有可能出现的外联扩散问题。设置固定IP、处于同一网段的内网终端,如果某一终端通过USB 连接手机等方式接入互联网,则该终端会在继续持有其内网IP的情况下对外联网,经特定配置后其他终端可使用该终端作为代理接入外网,造成整个网段所有终端的外联。企业内网如果采用DHCP技术来分配IP,某一终端联网之后,其IP会自动变成互联网临时分配的IP,与企业内网IP必然不会处于同一网段(根据IP地址划分规则),从而避免了外联范围的扩散。

3 网络设计实现

3.1 网络设计

违规外联综合防范方案的网络体系结构如图1所示。整个应用环境由内网终端、交换机、DHCP服务器和RADIUS服务器组成。其中接入层和汇聚层交换机均选用华为5700 交换机,并开启802.1X认证功能;RADIUS服务器预装Windows2003 操作系统,并添加Internet验证服务组件(IAS)和AD(活动目录)组件,确保能启用802.1x的交换机通信;DHCP服务器预装微软的DHCP 组件,必要时可将DHCP服务和RADIUS服务安装于同一服务器。

3.2 认证过程

综合防范系统的安全认证过程如图2所示。

图2 综合防范系统认证过程

(1)安装802.1X协议的客户端向所连交换机端口发送EAPOL-Start 请求帧,在交换机响应后进一步发送身份标识信息。

(2)交换机将客户端发出的身份标识信息发送至RADIUS服务器进行验证。

(3)RADIUS服务器接收到客户端信息后,首先根据登记的用户信息进行认证,若认证通过,则将认证结果及用户对应的VLAN信息发送至交换机。

(4)客户端认证成功后,所连端口正常打开,并成功划分入VLAN。客户端发起DHCP 请求,交换机将请求发送至DHCP服务器。

(5)DHCP服务器为客户端分配IP地址。

(6)终端获取IP正常入网。

3.3 交换机和服务器配置

3.3.1 交换机的配置

(1)组网说明。

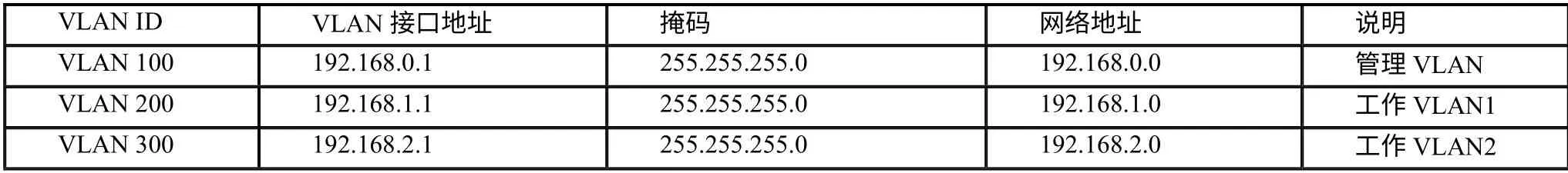

在图1所示的网络结构中,建立3个VLAN,见表1:

所有服务器和交换机划入VLAN100,其余终端划入VLAN200或VLAN300。

表1 三个VLAN

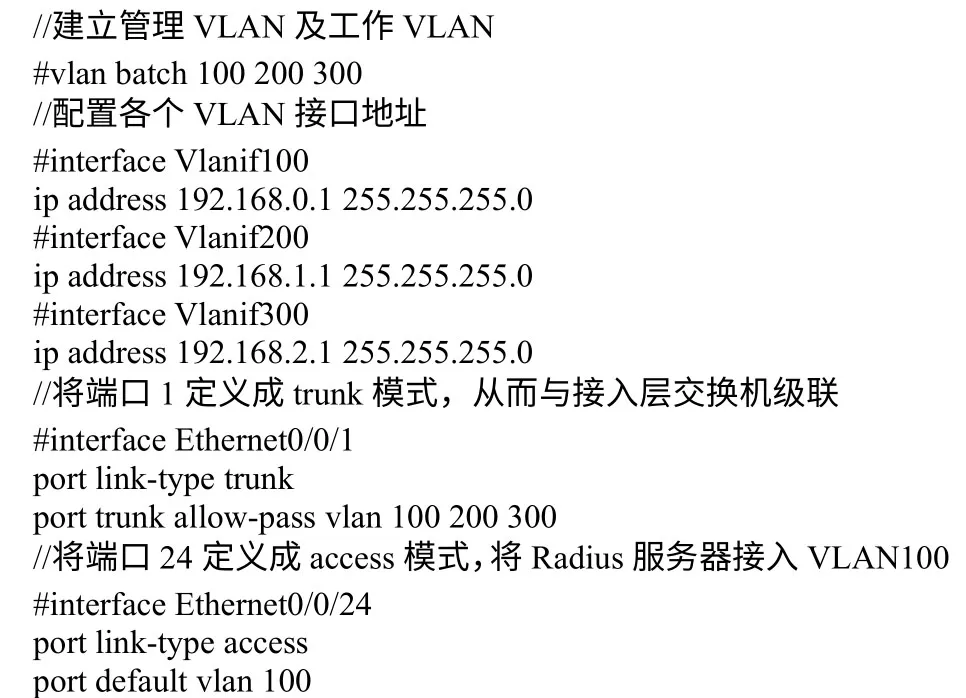

(2)核心交换机设置。

核心交换机的作用在于:建立和管理所有VLAN,为服务器提供高速运行的隔离子网。其关键配置如下:

(3)接入层交换机设置。

接入层交换机的作用在于:开启端口的802.1X认证功能、设置缺省域为AD服务器所在域、开启端口的自动分配VLAN 功能并建立和Radius服务器的互联。

3.3.2服务器的配置

(1)AD服务器(活动目录服务器)的设置。

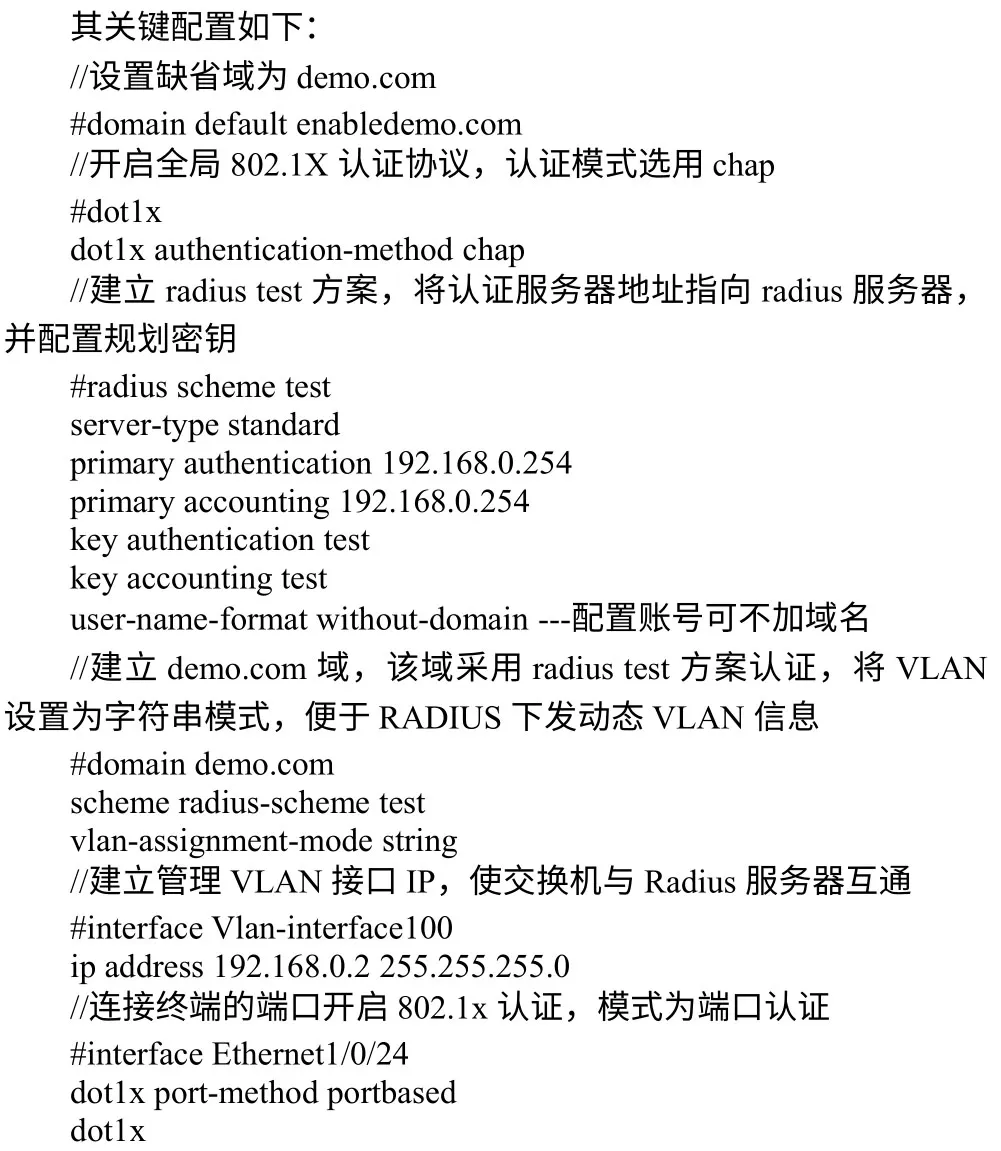

正常运行IAS服务需要AD服务的支持,本例中AD服务与IAS服务装在同一台服务器。在AD服务器中建立名为VLAN200、VLAN300的两个用户组,在两个用户组下分别建立test200、test300两个用户账号,如图3所示。

test200和test300 用户的远程访问权限均需做以下设置(图4)。

(2)RADIUS服务器的设置。

为实现接入层交换机和RADIUS服务器的联动控制,需要在Windows IAS中创建客户端交换机,地址为接入层交换机的管理接口地址(图5)。

图3 在活动目录服务器中添加用户组和账户

图4 AD 用户的远程访问权限

图5 将接入层交换机加入RADIUS 客户端

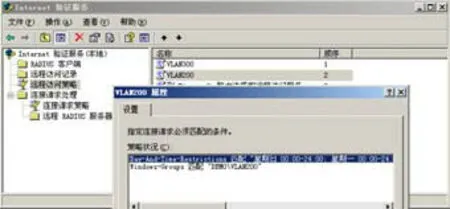

在Windows IAS中,新建两个远程访问策略VLAN200和VLAN300,在创建策略时选择“允许全时段接入”并将策略和对应的同名活动目录进行匹配(图6)。

图6 新建远程访问策略

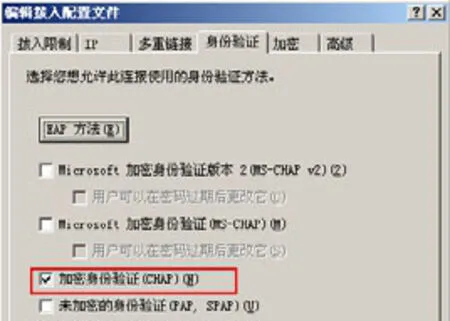

远程策略添加后,选择编辑配置文件,身份验证选项选取“加密身份验证(CHAP)后和交换机的验证方式保持一致(图7)。

图7 选择CHAP 身份验证

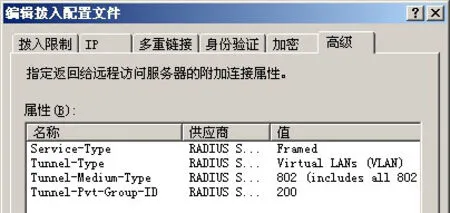

在编辑拨入策略高级选项中,添加以下信息:Tunnel-Type=VLAN,Tunnel-Medium-Type=802,Tunnel-Pvt-Group-ID=200。上述属性值的作用是:在客户端认证成功后,对客户端所连交换机下发VLAN200的信息,交换机根据该信息将对应端口自动加入VLAN200,从而实现了动态VLAN(图8)。

图8 添加高级连接属性

(3)DHCP服务器的设置(略)。

4 结语

采用802.1X、动态VLAN和DHCP技术的企业内网安全综合管理方案主要有以下几个方面的优势:

(1)提供局域网级别的终端入网认证。目前绝大多数企业内网对于局域网的入网都没有提供或是考虑安全认证手段,这样会导致只要能够物理接触到企业内网端口的设备都可以自然而然地接入企业内网,这样的安全风险是不可想象的。

(2)避免了“直连路由”造成的企业内网与互联网的直接外联。“直连路由”是指企业员工为了上网方便,私自将企业内网交换机连入互联网路由器造成的两网直接连接,在所有违规外联的方式中,“直连路由”造成的危害是最为严重的。本方案由于采用802.1X对内网端口进行认证,即使内网端口直接连接到互联网端口也不会造成两网的数据交换。

(3)组网灵活、使用方便。采用传统的IP-MAC和端口的三重绑定也可以达到较高的端口安全性,然而这样的方式难以适用于办公室布局变动、人员调整等情况造成的网络变化。本文所选用的综合方案既具备了IP-MAC 绑定的安全性,又具备了犹如无线组网一般的灵活性,用户可以接入不同房间不同交换机的端口,根据自己的认证信息入网。

(4)成本低廉、性价比高。本方案采用的认证服务、AD服务和DHCP服务全部选用了微软自带的免费服务组件,和动辄数十万上百万的违规外联防护系统相比,成本无疑是极其低廉的。