虚拟化环境下的5G核心网安全机制构建

2020-02-02马磊

马 磊

(湖北邮电规划设计有限公司,湖北 武汉 430023)

0 引 言

因为5G核心网是以软件定义网络(Software Defined Network,SDN)或者网络功能虚拟化(Network Function Virtualization,NFV)形式的虚拟环境作为基础,在电信云平台上布置的一种网络形式,所以它和传统物理环境中的网络安全防护有着很大程度的不同,加之NFV组件具有开放性,这就对组件之间的开放和交互带来了更大的安全风险。另外,在云化之后,5G核心网中的全部虚拟机共享资源以及应用程序都可能随时发生移动、变更等情况,很多来自于外部的攻击也会使其安全风险更加多样化。因此,在这种虚拟化环境下,5G核心技术的安全机制构建一定要得到技术人员的足够重视,并通过安全机制的科学构建来保障5G核心网安全。

1 虚拟环境下5G核心网所面临的安全挑战

在虚拟环境下,5G核心网所面临的安全挑战主要包括接入方面、网络方面、管理方面、数据方面以及能力开放等方面的安全挑战。就接入方式以及业务场景来看,5G会对具有不同能力的多种终端网络接入提供支持,同时也会为各种接入技术在5G网络中的接入提供支持。而在移动网络与垂直行业之间的融合中,越来越多的应用场景开始出现,所以5G核心网需要给具备各种差异化需求的应用提供安全服务[1]。例如,在eMBB场景中,对于所有的行业信息数据都需要做加密处理,而对于个人业务则只需要对隐私数据进行加密处理,且不同的加密方法所应用的算法也不同;在uRLLC场景中,对于关键数据和隐私都需要提供相应的保护,且在安全终结点、安全上下文切换、数据传输安全以及接入认证等的加密和解密过程中,其时延一定要与具体的低时延要求相符;在mMTC场景中,需要对海量终端进行高效的接入认证,将信令风暴降低,实现轻量安全算法的提供,让安全协议得到进一步简化,以满足资源限制条件下的轻量化低功耗安全接入需求。在这样的情况下,5G核心网急需一个统一形式的认证框架,这样才可以为用户提供出统一、可靠、连续、无感知形式的安全接入方法[2]。

因为5G核心网是通过虚拟功能的形式在云化基设施上进行部署,所有的网络功能都通过软件形式的虚拟环境来实现,因此其网络安全管理也就有了更多风险。因为NFV/SDN技术是对物理资源共享进行网络虚拟,其安全边界不够清晰,所以这种开放化和虚拟化的网络也就更容易受到攻击。

2 虚拟环境下5G核心网安全机制的总体构建思路

在虚拟环境中,要想有效保障5G核心网的安全性,应该对其安全机制加以完善建设,同时将安全渗透到日常的5G核心网运营维护中。首先需要在电信运营管理这一层级下进行直属形式的安全委员建设,并进行安全实验室以及安全事件相应维护团队的建设。

在安全机制的具体运行中,安全实验室可以借助于相应的漏洞扫描工具对5G核心网的安全漏洞进行全面扫描,让网络中存在的公共漏洞以及暴露得以及时发现。同时,通过定期进行内部扫描、外部事件触发以及安全积累更新,可以为虚拟环境下的5G核心网进行安全漏洞方面的加固基线建立,并不断进行升级、更新以及发布,以实现虚拟环境下5G核心网安全性的良好保障。

安全事件相应维护团队专门对相关的安全漏洞进行接收,并积极响应应急组织,为虚拟环境下的5G核心网安全问题提供科学合理的解决方案,对行业协会所公布的安全事件进行响应和处理,对5G核心网应用中的重大安全管理策略以及处理方案进行科学制定,并对系统中各个软件供应商以及专业性的安全厂商所发布的补丁和漏洞等进行验证[3]。

3 虚拟环境下5G核心网安全机制的关键技术应用

3.1 接入安全技术

在安全机制的构建中,要想保障5G核心网在虚拟环境中的接入安全,就需要将UE以及无线接入网进行联合考虑,在构建框架过程中,需进行网络以及用户的双向认证,以保障两者之间的相互可信性。为了实现空口和UE与5G核心网之间的加密及对其完整性提供保护,避免窃取嗅探等情况发生,应该对5G核心网、UE以及空口这三者之间进行数据加密处理,使其支持可拓展形式的协议认证以及秘钥协商(Extensible Authentication Protocol-Authentication and Key Agreement,EAP-AKA)、5G认证以及秘钥协商认证(5G-uthentication and Key Agreement,5G-AKA),并支持完整性保护加密算法以及主流加密算法。在通过UE进行应用访问时,应根据实际需求进行协议安全性(IP Security,IPsec)、安全层(Secure Sockets Layer,SSL)隧道建立,以保障数据的安全传输,同时应做好访问控制,避免接入用户对网络切片的非法访问,同时按照实际安全需求进行安全重点的合理选择[4]。

3.2 网络安全技术

3.2.1 虚拟网络功能(VNF)安全技术

在VNF包的管理过程中,删除、篡改以及非法访问等的风险始终存在,所以应在上载中做好可信性与完整性检查。在对VNF进行实例化前,应做好权限、认证以及完整性验证,以保障软件包或者是模板安全。在对VNF进行实例管理的过程中,应对其权限与认证加以充分验证,防止资源应用状况以及实例状态被非法获取。在对VFN进行更新的过程中,应结合权限验证以及认证情况来检查做包是否完整,防止流程被非法更新或者更新包被非法篡改。在对VNF进行终止时,应与权限验证以及认证相结合,保障资源擦除的彻底性,防止实例被非法终止或者敏感信息被外部盗用。对于VNF所在的各种硬件资源,也需要进行良好的防入侵、防病毒处理,避免病毒、蠕虫等对网络系统的攻击。

3.2.2 软件定义网络(SDN)安全技术

SDN的主要特征是实现转发与控制的分离,其控制器可以对操作系统中的COTS硬件直接运行,但是攻击者可以通过南北向信息的伪造来发起DOS或者通过其他的资源消耗方式进行攻击。因此,为避免此类攻击,就需要对资源利用率进行监视。在此过程中,可通过Cluster框架进行攻击点的分散,以避免DOS攻击,并将角色为基础对访问进行控制,将认证为基础进行远程登录合法访问进行控制。同时,可借助于SSL的接入来保障数据信息的私密性,对远程访问的IP地址加以限制,以保障接入安全。另外,也应该将日志分析引入其中,为安全事件的科学取证提供便利,并实现回溯机制的科学建立。最后,应通过合规工具以及漏扫工具对操作系统进行加固处理。

3.2.3 安全域隔离技术

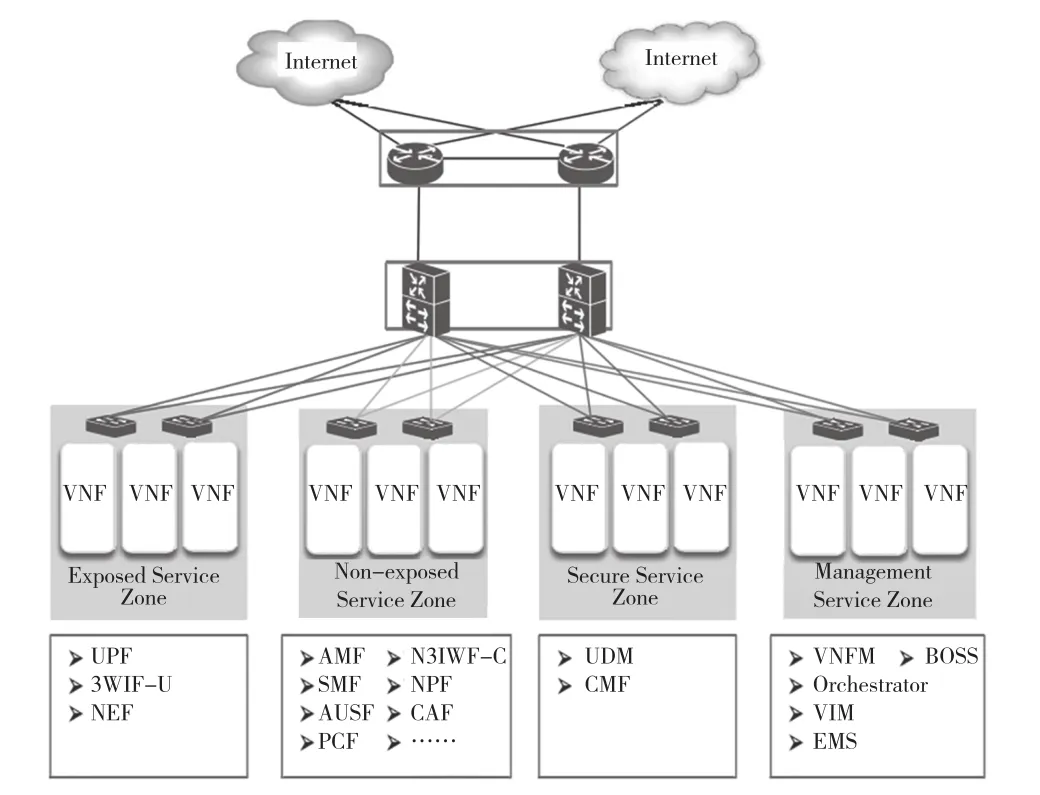

在安全机制的建立中,应该在组网阶段便将5G核心网按照图1所示的安全区域进行划分,以达到良好的区域隔离效果。

图1 安全区域划分示意图

具体应用中,可以根据实际需求以及功能来进行网元的安全等级划分,对于不同的等级,应进行安全域的不同设置,让各个网元都智能归属一个安全域。对于各个安全域,应进行专用网络基础资源池的分配,且安全域之间不可以对资源池进行共享。按照实际需求,数据在域内的传输可以选择配置安全控制,如在VFN之间进行互相认证机制以及防火墙等的增设。

3.2.4 切片安全技术

在该技术的应用中,应将实际的安全性要求以及Slice ID作为依据,实现故障、配置、计费、性能以及安全方面特定切片的提供,并进行VNF隔离提供。对于切片的接入安全,应该对下一数据单元会话机制以及接入策略的具体控制加以综合考虑,这样才可以提供出一个以SSL VPN为基础或者以IPsec为基础的安全连接[5]。对于切片NF以及公共NF的安全,为使其得到良好保障,应进行白名单机制的设置,以实现访问控制。借助于网络切片选择功能为AFM与NF之间的正确连接提供保障,并将相应的监测请求频率设置在AMF中。同时,应该将VLAN/VxLAN形式的网络隔离在不同切片间设置,对VM提供资源方面的隔离。

3.3 管理安全技术与能力开放安全技术

5G核心网的一个显著特征就是业务能力的开放性,但是具体应用中,一定要对业务开放做好安全封装[6]。在此过程中,为保障门户接入安全,需进行管理手段的完善建立,保障提供运行安全;为实现良好的账户管理,应该对角色分权分域的管理方式予以支持,同时应对账户生命周期进行良好管理,并对密码有效期、长度等做好管理;为实现良好的认证管理,应通过集中认证的方式,借助于OAuth2.0在Web UI和VNFM以及NFVO之间进行RESTful接口的应用,实现审计管理的统一性。图2为5G核心网安全能力开放示意图。

图2 5G核心网安全能力开放示意图

3.4 数据安全技术

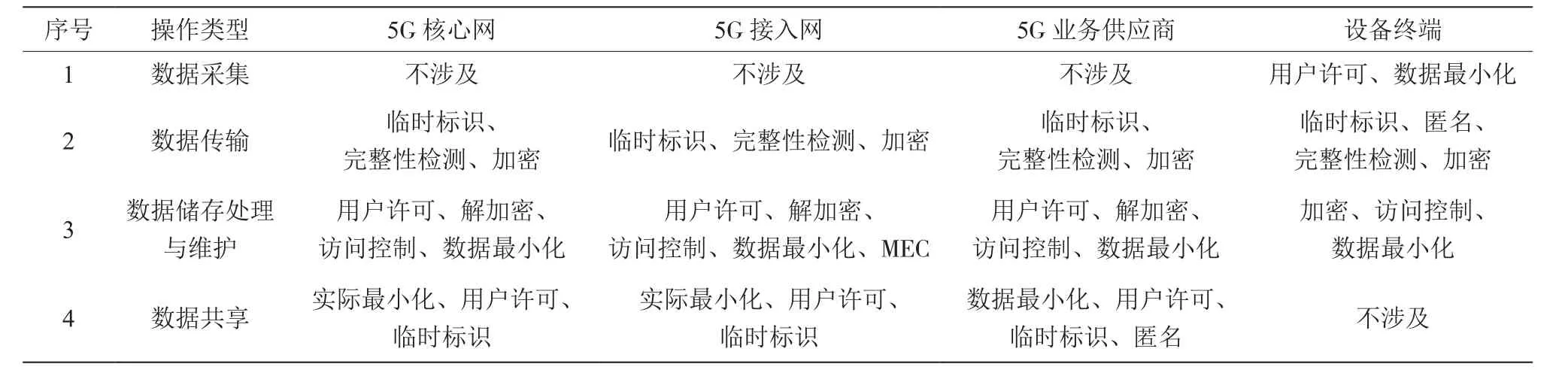

在虚拟环境下的5G核心网安全机制构建中,每一个数据应用阶段都有一定的安全风险存在。基于此,可通过表1的技术以及管理方式来实现数据安全的良好保障。

表1 数据安全保障方法

4 结 论

在虚拟化背景下,5G核心网所面临的安全问题有很多。因此,为保障5G核心网的应用安全,就应该对其安全控制机制进行科学建立,并通过各项关键技术的合理应用来实现良好的安全管理。