物联网节点动态信任度评估方法

2019-10-31谢丽霞魏瑞炘

谢丽霞 魏瑞炘

摘 要:針对现有物联网(IoT)信任度评估方法未考虑信任的时效性、非入侵因素对直接信任度评估的影响以及缺乏对推荐节点可靠度的评估,造成信任评估准确度低且不能有效应对节点恶意行为的不足,提出一种IoT节点动态信任度评估方法(IDTEM)。首先,设计节点服务质量持续因子评估节点行为,并采用动态信任衰减因子表达信任的时效性,改进基于贝叶斯的直接信任度评估方法;其次,从推荐节点价值、评价离散度与节点自身的信任度值三个方面评估推荐节点可靠度,并据此优化推荐信任度权重计算方法;同时,设计推荐信任反馈机制,通过服务提供节点完成服务后的实际信任度与推荐信任度的反馈误差实现对协同恶意推荐节点的惩罚;最后,基于熵计算节点自适应权重,得到节点综合信任度值。实验结果表明,同基于贝叶斯理论的面向无线传感器网络的信誉信任评估框架(RFSN)模型及基于节点行为的物联网信任度评估方法(BITEM)相比,IDTEM可较好地识别恶意服务和抑制恶意推荐行为,且具有较低的传输能耗。

关键词:物联网;信任度评估;贝叶斯理论;推荐信任;节点相似度

中图分类号:TP309

文献标志码:A

Dynamic trust evaluation method for IoT nodes

XIE Lixia*, WEI Ruixin

College of Computer Science and Technology, Civil Aviation University of China, Tianjin 300300, China

Abstract:

In order to solve the problem that the existing Internet of Things (IoT) trust evaluation method ignores the impact of the timeliness of trust and non-intrusion factors on direct trust evaluation, and is lack of reliability evaluation of trust recommendation nodes, which lead to low trust evaluation accuracy and low capability to deal with malicious nodes, an IoT node Dynamic Trust Evaluation Method (IDTEM) was proposed. Firstly, the quality of service persistence factor for nodes was introduced to evaluate node behavior and the dynamic trust attenuation factor of nodes was used to express the timeliness of trust, improving the Bayesian-based direct trust evaluation method. Secondly, the reliability of recommended node was evaluated from three aspects: recommended node value, evaluation difference and trust value of the node itself, and was used to optimize the recommendation trust weight calculation method. At the same time, recommendation trust feedback mechanism was designed to suppress collaborative malicious recommendation nodes by the feedback error between the actual trust of the service provided node after providing service and the recommendation trust. Finally, the adaptive weights of direct and recommendation trust of the node were calculated based on the entropy to obtain the comprehensive trust value of the node. Experimental results show that compared with the Reputation-based Framework for high integrity Sensor Network model (RFSN) based on Bayesian theory and the Behavior-based IoT Trust Evaluation Method (BITEM), IDTEM has certain advantages in dealing with malicious services and malicious recommendation behaviors, and has lower transmission energy consumption.

Key words:

Internet of Things (IoT); trust evaluation; Bayesian theory; recommendation trust; node similarity

0 引言

近年来,物联网(Internet of Things, IoT)已广泛应用于环境控制、智能家居等各领域[1],但由于物联网环境的开放性、服务多样性、节点能量受限等特征,使得物联网的安全问题面临严峻挑战。一方面,不同设备的计算资源和存储能力差异较大,加大了传统安全认证和加密技术应用于物联网中的难度;另一方面,物联网中业务属性、服务形式及信任特征差异较大,致使信任关系更为复杂,利用节点信任关系以获取服务或资源为目标的恶意行为也成为保障网络安全的威胁之一。因此,在物联网中,充分挖掘节点信任关系并有效识别恶意节点,对保障物联网安全和服务质量具有重要意义。

信任管理作为有效防御网络内部攻击和识别恶意节点的方法之一,在无线传感器网络[2-3]等领域应用广泛,国内外学者也提出了很多典型模型。Ganeriwal等[4]基于贝叶斯理论提出了一个面向无线传感器网络的信誉信任评估框架(Reputation-based Framework for high integrity Sensor Network,RFSN),证明了β函数可较好拟合信任分布,可以作为信任计算的方法。在RFSN中,信任数据根据来源被划分为直接和间接信任,信誉值通过全局信任迭代的方式获得。但由于该框架未对间接信任数据来源的可靠度进行评估,造成模型不能有效抵御恶意推荐节点的攻击,同时,全局范围内收集信任证据将会面临能耗较大的问题。Priayoheswari等[5]提出一种Beta信誉和直接信任(Beta Reputation and Direct Trust, BRDT)模型,Sathish等[6]通过引入代理节点改进BRDT模型,提出智能Beta信譽和动态信任度评估模型。上述两种模型仅依据节点直接通信行为评估节点的可信度,虽然降低了信任计算的能耗,但由于缺少间接信任度评估过程,降低了模型的收敛速率,从而无法快速识别恶意节点。刘宴兵等[7]则结合节点直接和间接交互经验综合评估目标节点信任度,提出基于节点行为的物联网信任度评估方法和恶意行为检测(Behavior-based IoT Trust Evaluation Model, BITEM)模型,实验结果表明该方法可以快速识别恶意节点;但模型仅从单一角度评估推荐节点的可靠度,使得模型抵御恶意推荐行为的能力降低。

随着智能设备的发展,物联网中的节点由硬件设备扩展为以智能设备及其用户为代表的实体节点,利用用户的社交关系,服务可能在信任特征及业务属性差异较大的陌生实体间展开[8],同时,各种物联网设备在计算与存储能力上存在较大差异,上述特征使物联网设备间的交互关系更为复杂。一些学者将社会关系的概念引入信任评估模型中,并通过实验验证了将其引入信任评估中的有效性。如:Abderrahim等[9]利用节点的社区兴趣进行节点分簇,提出了基于社区兴趣的信任度评估模型。Bao等[10]和Chen等[11]则利用协同过滤方法筛选信任推荐节点,提出基于社会关系的物联网信任管理模型。此类模型的优势在于能够提升推荐信任评估的可靠性,增强模型对抗恶意推荐行为的能力,但多数模型在直接信任评估过程中,仅考虑了信任时效性,不能准确地反映节点行为。除此之外,上述模型仅有部分考虑了平衡节点能耗和信任评估准确度的问题,而在物联网中,由于节点计算、存储资源和能量受限,因此,在充分挖掘节点信任关系、保证信任度计算准确度的同时,也需要考虑节点能耗。

综上所述,上述研究为物联网环境下的信任模型研究奠定了较好的基础,但尚存在以下不足:

1)在直接信任度计算中,忽略了非入侵因素及信任时效性对信任评估的影响,从而不能较好反映节点行为,降低了信任计算准确度;

2)忽略不同节点的信任特征差异及对推荐节点的可靠度评估,不能有效抑制节点的恶意推荐行为;

3)缺乏对协同恶意推荐节点的有效抑制方法,从而降低信了任评估方法有效性。

针对上述不足,本文提出一种物联网节点动态信任评估方法(IoT node Dynamic Trust Evaluation Method, IDTEM)。首先,设计节点服务质量持续因子刻画节点在监测周期内的整体行为,降低非入侵因素对信任评估的影响;采用动态信任衰减因子实现对节点近期信任记录的有效利用,改进基于贝叶斯的直接信任度评估方法。其次,通过节点价值分析,排除信任特征与评估节点偏差较大的节点,并结合评价离散度与节点自身的信任度综合评估推荐节点的可靠度,优化推荐信任度权重计算方法;通过信任反馈机制实现对协同恶意推荐节点的惩罚,最终提高推荐信任评估的准确性。最后,基于熵计算节点自适应权重,获得节点综合信任度值。

1 应用环境与基本定义

1.1 应用环境

本文研究应用于分布式物联网环境下的信任评估方法。环境中存在多个信任管理域,属于同一用户Userx的所有设备构成单个管理域,单个管理域由信任管理节点Gx及其他普通设备dx(如RFID标签和读写器、传感器等)构成,环境中的各设备具有唯一标识,域内设备的信任关系由管理节点维护。应用环境如图1所示。

1.2 基本定义

信任作为一个抽象概念[12],基于不同上下文存在多种不同的定义。为更好地描述模型,对本文采用的信任定义作出如下说明:

定义1 信任是评估节点对目标节点提供服务能力或合作概率的预期,评估节点对目标节点合作概率预测的量化表示即为信任度值。

定义2 直接信任度值是主体结合历史直接交互数据,对与其产生直接交互行为的客体的合作概率和服务能力的预测值。节点i对节点j的直接信任度值记为Tdij。

定义3 推荐信任度是主体根据其他节点传递的信任度值对目标节点服务能力或合作概率的预测值。节点i对节点j的直接信任度值记为Treij。

根据节点在信任评估过程中的不同角色,将物联网节点划分为以下3类节点:

1)目标节点。该节点为提供服务的节点,是信任度计算中的被评估节点。

2)服务评估节点。发起服务请求,同时计算并存储目标节点的信任度值,设备根据信任值选择合作节点。

3)推荐节点。推荐节点为与评估节点存在交互记录的其他域管理节点,在推荐信任度评估过程中,向评估节点传递目标节点的信任度值。

节点间的信任关系通过直接交互节点列表Dx={d1,d2,…,dn}与信任度列表Txi={Tx1,Tx2,…,Txj,…,Txn}描述,其中Txn为用户Userx对设备dn的信任度值,Txn、Dx均由Gx维护。

2 直接信任度评估

2.1 问题分析

现有的信任度评估方法在直接信任度计算中大多采用基于贝叶斯理论的评估方法[13]。该方法中,若节点i与节点j的历史交互成功次数和失败次数分别为αij和βij,则节点i关于节点j的信任度Trustij服从Beta分布,即有Trustij~Beta(αij+1, βij+1)[4],则节点i对节点j的直接信任度值Tdij的统计期望为:

Tdij=E(B(α+1, β+1))=E(f(u|α+1, β+1))=αij+1αij+βij+2(1)

多数采用上述公式计算节点直接信任度的方法中,采用静态衰减因子实现历史信任的衰减,而当衰减常数被恶意节点知悉时,难以保证信任评估的有效性。其次,由于节点受到信号干扰等非入侵因素影响时也可能造成交互失败,未将此类情况和持续恶意行为的节点进行区分使得信任评估结果不能准确刻画节点行为,也会直接影响节点的服务选择,从而影响网络服务质量。

2.2 直接信任度计算

2.2.1 节点服务质量持续因子

为解决上述问题,本文设计节点服务质量持续因子评估节点在监测周期内的整体行为。节点服务质量持续因子定义如下:

定义4 在监测周期内,服务提供节点产生合法行为和恶意行为的次数为该节点的节点服务质量持续因子Faj(a=reward,publish),Fpublishj为节点服务的惩罚因子,Frewardj为奖励因子。

该指标用来惩罚持续产生恶意行为的节点,或激励持续合法行为的节点。

Fpublishj或Frewardj计算方法为:

Faj=serviceajserviceNj+servicePj(2)

其中,a=reward,publish;serviceNj、servicePj分别为节点j在监测周期内提供低质量和高质量服务的次数。

2.2.2 直接信任度

1)动态信任衰减因子。

信任值基于历史交互记录计算且随时间的增加而衰减,近期记录更能反映节点合作概率。因此,计算直接信任度时也需要考虑信任的时效性。

本文采用如下动态信任衰减因子表达信任的时效性:

FR(λ,tk)=e-λ·L(t-tk)(3)

其中:λ和L(t-tk)为两个相互独立的变量。λ为速率调节因子,且0<λ≤1,λ可根据实际应用场景进行调整;L(t-tk)为时间更新函数,表示第k个历史信任记录发生时距离当前时刻t的距离,tk为该节点第k次交互产生的时刻。

2)直接信任度计算。

当节点完成一次合作时,评估节点结合该节点的历史高质量服务信任序列αij(αt11,αt21, …,αtn1)和低质量服务信任序列βij(βt11, βt21, …, βtn1)计算节点直接信任度值。历史信任记录根据动态信任因子进行衰减,同时依据节点本次交互行为更新该节点的节点服务质量持续因子的量化值。

节点交互完成后,若服务提供节点j此次服务为低质量服务时,则βpresentij=1,根据式(2)和式(4)分别更新Fpublishj和βij;相反,若本次服务提供节点j提供高质量服务,则αpresentij=1,并根据式(2)更新Frewardj,同时根据式(5)计算αij。最后根据式(1),计算节点的直接信任度值。

βij′=∑ni=1FR(βi,ti)·βtij+Fpublishj·βpresentij(4)

αij′=∑ni=1FR(αi,ti)·αtij+Frewardj·αpresentij(5)

3 推荐信任度评估

3.1 问题分析

多数信任模型在推荐信任度计算过程中,倾向于认为主体对推荐节点的信任度越高则越可靠,依据此原则,若恶意节点通过提供良好服务获得来自评估节点的高信任评价后,容易利用这一规则实施恶意推荐行为,从而降低推荐信任度计算的准确性。此外,共谋恶意推荐节点通过组织同类节点提供大量不实信任值的方式,混淆评估节点对恶意推荐行为的判断,并达到让其协同节点获取资源或服务的目的,进而影响网络安全,而缺少对此类节点的有效应对机制也将造成信任评估的准确性降低。

另一方面,不同节点的需求有着较大的差异,服务偏好不同使得不同评估节点对同一服务节点的信任度也有很大差别,这也降低了不同推荐节点传递的推荐信息的参考价值;同时,考虑到物联网内节点规模庞大、计算资源受限的特点,在提高推荐信任度计算的有效性的同时需考虑能耗问题。

3.2 推荐信任度计算

3.2.1 推荐信任度计算步骤

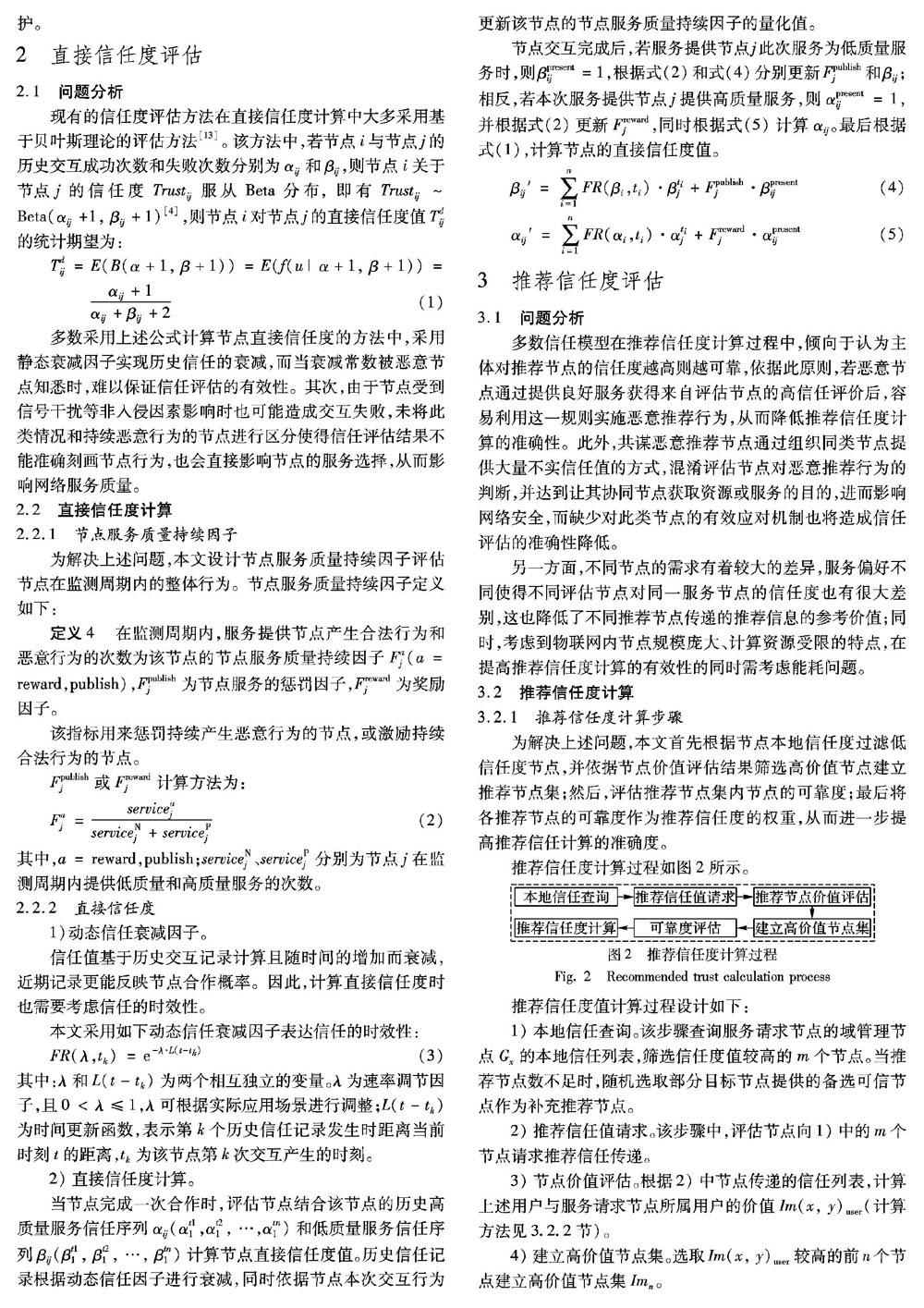

为解决上述问题,本文首先根据节点本地信任度过滤低信任度節点,并依据节点价值评估结果筛选高价值节点建立推荐节点集;然后,评估推荐节点集内节点的可靠度;最后将各推荐节点的可靠度作为推荐信任度的权重,从而进一步提高推荐信任计算的准确度。

推荐信任度计算过程如图2所示。

推荐信任度值计算过程设计如下:

1)本地信任查询。该步骤查询服务请求节点的域管理节点Gx的本地信任列表,筛选信任度值较高的m个节点。当推荐节点数不足时,随机选取部分目标节点提供的备选可信节点作为补充推荐节点。

2)推荐信任值请求。该步骤中,评估节点向1)中的m个节点请求推荐信任传递。

3)节点价值评估。根据2)中节点传递的信任列表,计算上述用户与服务请求节点所属用户的价值Im(x, y)user(计算方法见3.2.2节)。

4)建立高价值节点集。选取Im(x, y)user较高的前n个节点建立高价值节点集Imn。

5)由式(10)计算Imn内各节点的评价离散度Diffk(计算方法见3.2.3节)。

6)计算第k个节点的推荐可靠度作为该推荐节点的信任度权重Rlk(计算方法见3.2.4节)。

7)计算节点推荐信任度值Treij:

Treij=∑k∈simnRlk∑k∈simnRlk×Tdkj(6)

3.2.2 推荐节点价值评估

推荐节点与评估节点间的公共交互节点数及对这些节点的评分相似性,能够表明推荐节点与评估节点在服务偏好和评分标准方面的一致性。若两节点在这两方面的评分越高,则说明该推荐节点对目标节点的评价越有可能接近主体对目标节点的评价,因此,该推荐节点提供的信息具有越高的参考价值。

计算推荐节点价值时,推荐节点首先传递直接交互节点列表与信任度列表至该设备隶属的域管理节点;并由式(8)计算评估节点x与推荐节点y在好友相似度SFxy、对共同通信节点的评分相似性SExy这两方面的综合评估值,即:

在该过程中,首先计算SFxy和SExy:

SFxy=|Dx∩Dy||Dx∪Dy|(7)

SExy=1SFxy ∑i∈(Dx∩Dy)|Txi-Tyi|(8)

其中:Dx、Dy分别为与用户x、y发生直接交互节点列表,SFxy的计算结果为评估节点x与推荐节点y的共同通信好友数,|Txi-Tyi|为2个用户对共同节点评分的差值。

完成上述计算后,计算推荐节点的价值Im(x, y)user:

Im(x,y)user=12(SExy+SFxy)(9)

根据Im(x, y)user评分,将前n个用户加入高价值节点集Imn。

3.2.3 评价离散度

推荐节点与总体评价的离散度可衡量推荐节点提供的数据是否可靠。本文通过计算推荐节点集Imn中某一节点对推荐节点集总体评价的偏差作为推荐节点k的评价离散度,记为Diffk。

设dk为所有推荐节点对目标节点j直接信任度的期望,Tdkj为节点k对节点j的直接信任度值(k∈Imn),则第k个节点的评价离散度Diffk为:

Diffkj=1∑ki=1Tdkj-dkTdkj-dk(10)

3.2.4 推荐节点可靠度

推荐节点的可靠度为推荐节点在推荐节点价值、评价离散度及推荐节点自身信任度这3个方面的综合评价值。

推荐节点k的可靠度RLk由式(11)计算:

Rlk=Im(x,y)user×(1-Diffk)×Txk(11)

其中:Txk为评估节点x对推荐节点k的信任度,IM(x, y)user为推荐节点价值的量化值,Diffk为推荐节点与整体评价期望的评价离散度。

3.3 推荐信任反馈机制

推薦信任计算过程除了需要识别单个节点的恶意推荐行为外,还需要对网络中存在协同恶意推荐行为的节点进行识别。

当环境中存在协同恶意推荐节点时,评估节点对服务提供节点实际行为的评估值将与协同恶意节点提供的推荐信任值相差很大,将评估节点对合作节点实际行为的评估值,即采用评估节点对目标节点的直接信任度值作为信任反馈,衡量推荐信任度与节点直接信任度值的反馈误差,并根据该反馈误差调节评估节点对推荐节点的信任度,能够抑制恶意节点的策略性攻击行为。

信任反馈机制执行过程如图3。

当目标节点完成本次服务,评估节点k根据其对目标节点本次服务评分Tdkj,实现该节点对推荐节点i的本地信任的反馈更新。

设ε为评估节点对信任数据偏差的容忍度,评估节点对推荐节点i的本地信任更新方式如下:

Tkinew=Tkihistory+Mre×ψ(Tdkj-Tdij)n, Tdkj-Tdij<ε

Tkihistory-Mp×ψ(Tdkj-Tdij)n,Tdkj-Tdij≥ε(12)

其中:Mre和Mp分别为评估节点对推荐节点本地信任奖励和惩罚的最大值,这两个值保证了Tijnew在其取值范围内。ψ(|Tdkj-Tdij|)表示对推荐节点惩罚值或奖励值与容忍度ε的关系。

4 综合信任度计算与更新

4.1 综合信任度计算

综合信任度计算需要融合直接信任度和间接信任度。若根据经验设定节点的直接信任度和推荐信任度的权重,将会增加综合信任度计算的主观性。信息熵作为度量各指标的效用值的方法,可以用来确定各指标对应的权重以克服根据经验确定权重的局限性。

由式(13)计算节点j的综合信任度值Ttotalj:

Ttotalj=wd·Tdij+wre·Treij(13)

其中wd、wre分别为直接信任度和推荐信任度的自适应权重,计算方法如下:

wd=1-(H(Tdij)lb Tdij)1-H(Tdij)lb Tdij+1-H(Treij)lb Treij(14)

wre=1-(H(Treij)lb Treij)1-H(Tdij)lb Tdij+1-H(Treij)lb Treij(15)

其中H(Tdij)和H(Treij)分别为直接信任和推荐信任的信息熵。

4.2 信任更新

由于物联网内存在大量存储和计算能力差异较大的节点,因此在本方法中参与信任计算的数据仅存储在各信任管理域内的管理节点Gx中。信任记录中包含各节点服务时间、节点标识、信任值、直接交互节点列表等数据。

IDTEM的信任更新方式如图4所示。

服务结束后,根据如下规则进行信任记录更新:

1)若直接交互节点列表中未存储关于节点j的设备标识,此时存储列表中无关于节点j的信任记录,若列表仍有存储空间,则在列表中插入节点j的信任度值(如图4中的1),同时更新直接交互节点列表;

2)若直接交互节点列表中存在关于节点j的设备标识,则根据设备标识索引存储列表中关于该节点的信任记录并更新该记录(如图4中的2);

3)若无该节点信任记录但存储列表已满,则依据节点服务时间删除距当前时刻最远的节点的信任记录,并在直接交互节点列表和信任值列表中新增关于节点j的信任记录(如图4中的3)。

5 实验与结果分析

5.1 实验环境与参数设置

为验证IDTEM是否能够较好刻画节点行为,有效降低恶意推荐行为对信任评估的影响,以及是否能够有效降低信任度的传输能耗,本文在NS-3上进行仿真实验。

仿真实验参数设置如表1。

5.2 直接信任度评估效果

在本实验中,对比环境中存在信号干扰影响时,BITEM[7]、RFSN[4]和IDTEM 3个模型分别在节点提供正常服务和恶意服务时得到的直接信任度值,以验证由DTEM得到的直接信任度值是否可以较好反映节点行为,有效识别恶意节点。

实验步骤设计如下:

步骤1 为模拟非入侵因素造成的节点数据异常,设置节点的数据包转发率为[0.9,1]内的随机数;

步骤2 t=0min至t=40min时,目标节提供正常服务,计算目标节提供正常服务时的信任度值;

步骤3 t=40min时,选取20%的节点为恶意节点,随机产生选择性丢包、转发大量重复分组、丢弃数据包且转发大量重复分组等恶意行为。计算节点完成服务后的直接信任度值。

由BITEM、RFSN和IDTEM分别计算得到的直接信任度值变化情况如图5所示。由图5可知,当节点提供正常服务时,随着时间周期的增长,3个模型的信任度值均呈上升趋势,在IDTEM中,当节点提供的正常行为次数较少,信任度上升较缓,能够有效防止恶意节点通过少数几次合法服务迅速骗取信任的行为。当3种类型节点开始随机提供持续不可信服务时,3个模型对该节点的信任度评价值均呈下降趋势。随着恶意行为次数的累积,IDTEM得到的信任值下降速率最快,且最终低于其他两个模型得到的直接信任度值。由此可见,IDTEM可较好地刻画节点行为,识别恶意节点。

5.3 针对恶意推荐行为的仿真实验

信任模型根据节点行为对节点合作概率进行量化评估,并据此选择服务节点,因此,交互成功率是衡量模型是否有效的重要指标。

本实验模拟物联网中存在恶意推荐行为的场景,对比服务请求节点根据RFSN[4]、BITEM[7]、IDTEM模型计算得到信任度值选择服务节点,以及无推荐信任度计算模块时,随机选择服务节点时的交互成功率,验证IDTEM是否能够有效抑制节点的恶意推荐行为,保证节点交互成功率,从而保障网络服务质量。

仿真实验中设置3类节点,其中A类和B类节点为恶意节点,C类为正常节点。各类节点的行为特征如下:

1)A类节点在直接交互过程中提供恶意服务,即随机产生选择性丢包、转发大量重复分组等恶意行为。在推荐信任评估过程中,提高A类节点的信任值及诋毁C类节点信任值,该节点传递的关于节点k的信任值为Tk′,Tk为节点k的实际信任值。若该节点实施诋毁行为,则Tk′=Tk-0.5(若Tk-0.5<0,则Tk′=0);若实施夸大行为,则Tk′=Tk+0.5(若Tk+0.5>1,则Tk′=1)。

2)B類节点提供正常服务,因此自身具有较好信任度值,但此类节点存在提高A类节点信任值或诋毁C类信任值的恶意推荐行为,在实施上述两种行为时提供的信任值的设置同A类节点。

3)C类节点提供正常服务,且提供目标节点的实际信任值,即Tk′=Tk。

实验步骤设计如下:

步骤1 分别在仿真网络中设置比例为10%,15%,…,55%的B类恶意节点。

步骤2 计算3种模型得到的目标节点的综合信任度值。

步骤3 节点根据步骤2中计算得到的信任度值选择服务节点。无推荐信任度评估模块的节点则在服务提供节点中随机选择节点进行交互。

步骤4 重复上述步骤,计算环境中存在不同比例恶意节点时的交互成功率。

步骤5 环境中配置5%至35%的A类节点,比例为30%至5%的B类节点。重复步骤2至步骤4,计算该情形下的交互成功率。

当环境中仅存在A类恶意节点,随恶意节点比例增加,节点交互成功率如图6所示。环境中同时存在A类和B类节点时的交互成功率如图7所示。

由图6可见,随着A类节点比例的不断增加,BITEM、RFSN、IDTEM的交互成功率均呈下降趋势,当网络中存在不同比例恶意节点时,由于IDTEM通过节点价值评估过滤了与评价标准信任特征差异较大的推荐节点,使得推荐节点的评估值尽可能接近评估节点的评估值。同时推荐节点采用可靠度惩罚具有高信任度值却提供了不实推荐信息的节点,也因此降低了此类节点权重,从而降低其参与交互成功的概率。因此,根据IDTEM计算得到的信任值进行服务选择时的交互成功率始终高于BITEM及无推荐信任评估模块。

[6]SATHISH S, AYYASAMY A, ARCHANA M. An intelligent beta reputation and dynamic trust model for secure communication in wireless networks [M]// BHATTACHARYYA, SEN S, DUTTA M, et al. Industry Interactive Innovations in Science, Engineering and Technology, LNNS 11. Berlin: Springer, 2017: 395-402.

[7]劉宴兵,龚雪红,冯艳芬.基于物联网节点行为检测的信任评估方法[J].通信学报,2014,35(5):8-15.(LIU Y B, GONG X H, FENG Y F. Trust system based on node behavior detection in Internet of things [J]. Journal on Communications, 2014, 35(5): 8-15.)

[8]弭宝瞳,梁循,张树森.社交物联网研究综述[J].计算机学报,2018,41(7):1441-1475.(MI B T, LIANG X, ZHANG S S. A survey on social Internet of things [J]. Chinese Journal of Computers, 2018,41(7):1441-1475.)

[9]ABDERRAHIM O B, ELHDHILI M H, SAIDANE L. TMCoI-SIOT: a trust management system based on communities of interest for the social Internet of Things [C]// Proceedings of the 13th International Wireless Communications and Mobile Computing Conference. Piscataway, NJ: IEEE, 2017: 747-752.

[10]BAO F, CHEN I. Trust management for the Internet of things and its application to service composition [C]// Proceedings of the 2012 IEEE International Symposium on a World of Wireless, Mobile and Multimedia Networks. Piscataway, NJ: IEEE, 2012: 1-6.

[11]CHEN I R, BAO F, GUO J. Trust-based service management for social Internet of things systems [J]. IEEE Transactions on Dependable and Secure Computing, 2016, 13(6): 684-696.

[12]MCKNIGHT D H, CHERVANY N L. What trust means in e-commerce customer relationships: an interdisciplinary conceptual typology[J]. International Journal of Electronic Commerce, 2001, 6(2): 35-59.

[13]ATZORI L, IERA A, MORABITO G. SIoT: giving a social structure to the Internet of things [J]. IEEE Communications Letters, 2011, 15(11): 1193-1195.

[14]徐军,钟元生,万树平.一种集成直觉模糊信息的激励自适应信任模型 [J].电子与信息学报,2016,38(4):803-810.(XU J, ZHONG Y S, WAN S P. Incentive adaptive trust model based on integrated intuitionistic fuzzy information [J]. Journal of Electronics and Information Technology, 2016, 38(4): 803-810.)

[15]游静,上官经伦,徐守坤,等.考虑信任可靠度的分布式动态信任管理模型[J].软件学报,2017,28(9):2354-2369.(YOU J, SHANGGUAN J L, XU S K, et al. Distributed dynamic trust management model based on trust reliability[J]. Journal of Software, 2017, 28(9): 2354-2369.)

This work is partially supported by the National Science and Technology Major Project (2012ZX03002002), the Civil Aviation Joint Research Fund Project of National Natural Science Foundation of China (U1833107), the Fundamental Research Funds for the Central Universities (ZYGX2018028).

XIE Lixia, born in 1974, Ph. D., professor. Her research interests include information security.

WEI Ruixin, born in 1994, M. S. candidate. Her research interests include information security.