局域网恶意代码入侵自动安全监测系统设计

2019-10-28李建

李 建

(暨南大学 网络与教育技术中心, 广州 510630)

0 引 言

网络在给人们带来方便的同时, 也存在着诸多安全问题, 其中造成危害最严重的是恶意代码的入侵[1]。恶意代码是指含有恶意的计算机脚本、程序和代码等对计算机系统的完整性进行破坏[2]。恶意代码的传播方式分为蠕虫、病毒和木马等种类。目前计算机系统硬件升级的速度越来越快, 计算机应用软件也越来越复杂, 恶意代码在计算机中的潜伏也更加复杂和顽固, 具有复制功能、自我隐蔽功能和抗查杀的能力。恶意代码对计算机的感染攻击和破坏的方法有很多种, 一般通过计算机软件和系统中存在的漏洞进行感染, 还有一部分恶意代码随着软件的下载对计算机进行感染和传播。现在流行的木马和病毒都比较专业化, 如熊猫烧香病毒结合了木马攻击的手段, 对用户计算机中的PE文件进行感染, 造成了严重危害。为解决上述问题, 笔者提出了局域网恶意代码入侵自动安全监测系统设计方法, 该方法的提出有效的阻挡了恶意代码的入侵, 并引起了很多专家和学者的广泛关注。入侵监测系统是防止恶意代码入侵计算机的有效手段, 为计算机的安全运行提供了保障。

为使自动安全监测系统更好地应用到计算机安全中, 需要对入侵监测系统进行深入的分析和研究。文献[3]提出了一种基于肯定选择分类算法的恶意代码监测系统设计方法, 该方法通过提取计算机样本文件中含有的最大信息增益字节, 算出每500个字节中的词频, 并将得到的词频进行归一化的处理, 得到一个特征向量, 采用肯定选择分类算法对词频的类别进行判断, 该方法可以准确的监测到恶意代码, 但所用的监测时间较长。文献[4]提出了一种基于蜜罐的恶意代码监测系统设计方法, 该方法采用蜜罐的方式对计算机中的恶意代码进行触发, 借助于QEMU虚拟机模拟器实现了计算机对数据信息的管理, 可以将多个蜜罐同时在一台主机上运行, 提高了对恶意代码的覆盖率, 也提高了系统监测恶意代码的效率, 但操作较为复杂。文献[5]提出了一种基于云计算的恶意代码监测系统设计方法, 该方法将多代理协同处理、云查杀和主动防御等技术相结合, 提出了一种新的恶意代码监测系统设计方法, 该方法将监测系统的核心监测功能分配到云端, 以服务形式进行提供。系统的终端配有行为监控和安全状态监控的功能, 但该方法的监测覆盖率较低。

针对恶意代码入侵监测系统中存在的监测时间较长、系统操作较为复杂和监测覆盖率低等问题, 笔者提出了一种局域网恶意代码入侵自动安全监测系统设计方法。

1 系统整体设计

局域网恶意代码入侵自动安全监测系统由数据库模块、入侵监测模块、数据还原模块、日志审计模块和控制中心模块构成。系统的具体参数如表1所示。局域网恶意代码入侵自动安全监测系统的整体设计图如图1所示。

表1 局域网恶意代码入侵自动安全监测系统参数

图1 系统整体结构图

2 硬件部分设计

2.1 数据库模块设计

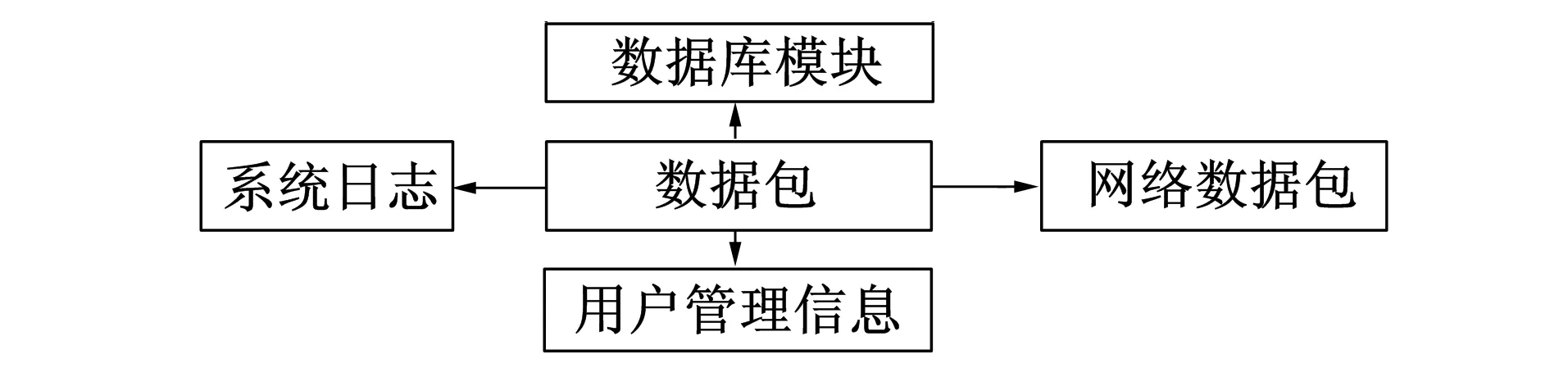

图2 数据库模块结构设计图

局域网恶意代码入侵自动安全监测系统中数据库模块的主要功能是对存在入侵攻击行为的恶意代码数据包进行存储匹配监测, 并对入侵自动安全监测系统还原后的应用层协议网络数据包、系统日志和分级管理的信息进行储存, 方便入侵安全监测系统使用者和管理员对数据库中的数据包进行分析和查询。局域网恶意代码入侵自动安全监测系统数据库模块设计图如图2所示。

2.2 入侵监测模块设计

局域网恶意代码入侵自动安全监测系统中的入侵监测模块属于规则监测。规则监测是指对每种类型的入侵行为进行特征提取, 按照特征值得到监测规则, 形成一个规则的数据库。将入侵自动安全监测系统拦截的数据包与规则库中的数据进行对比, 若对比结果相同, 则该数据包的入侵行为是成立的。入侵监测模块包括事件响应子系统、拦截和解析子系统、数据监测、数据包预处理, 局域网恶意代码入侵自动安全监测系统的入侵监测模块设计图如图3所示。

入侵监测模块中, 拦截和解析子系统的主要功能是对数据的链路层进行访问, 并查找打开相应的网络接口对网络数据包进行监测, 将拦截的数据包按照规则进行解析。通过数据包预处理将网络数据包标准化, 使监测引擎能准确地对数据包特征进行匹配[6]。入侵监测模块的核心是数据监测, 数据监测能提取出恶意代码入侵的数据包特征, 并得到实用性的监测规则, 将处理后的数据包与规则库中的规则进行匹配, 监测数据包是否存在入侵行为。当系统中出现恶意代码入侵时, 事件响应子系统能监测到入侵的时间并进行记录和报警。

2.3 数据还原模块设计

局域网恶意代码入侵自动安全监测系统的数据还原模块的主要功能是对网络传输中的数据包进行拦截, 将数据包从上到下展开协议, 对数据包中每个协议的内容进行分析, 并记录相应变量, 之后将其读取出来并进行数据还原处理, 最后将得到的结果存入局域网恶意代码入侵自动安全监测系统的数据库中, 方便系统管理员的操作和查看[7]。局域网恶意代码入侵自动安全监测系统的数据还原模块设计图如图4所示。

图3 入侵监测模块处理流程图 图4 数据还原模块结构设计图

图5 日志审计管理模块结构设计图

在数据还原模块运行时, 首先将运行环境初始化, 包括环境变量初始化、配置文件初始化、公共变量和数据缓存初始化。然后进行网络设备初始化, 最后创建数据还原模块的工作线程, 包括数据流还原线程、拦截数据包线程和数据包处理分析调度线程。拦截数据包线程的主要功能是拦截网上的数据包, 数据流还原线程的主要功能是还原网络数据包, 并将还原结果存入数据还原模块的数据库中。数据包处理分析调度线程主要对不同的数据包进行调度。

2.4 日志审计管理模块

局域网恶意代码入侵自动安全监测系统的日志审计管理模块设计图如图5所示。日志审计管理模块是局域网恶意代码入侵自动安全监测系统中的重要内容。日志审计管理模块由内存管理、网络和文件访问构成。局域网恶意代码入侵自动安全监测模块通过日志审计模块将信息传送给用户。日志审计管理模块将局域网恶意代码入侵自动安全监测系统核心和系统程序中产生的警告信息、错误信息和其他信息归类到日志审计管理模块的数据库中, 根据信息的重要性和来源进行分类处理。

2.5 控制中心模块设计

图6 控制中心模块结构设计图

局域网恶意代码入侵自动安全监测系统控制中心模块的主要功能是为用户了解系统提供控制界面。控制中心模块由报警结果子模块、关联分析子模块、条件查询子模块、启动和关闭子模块及系统升级子模块构成。报警结果子模块的主要功能是将报警结果分为危险级别进行显示, 分别是攻击次数、ID、协议、攻击类型、目的端口、日期、目的地址、源地址和源端口。其中用户可以通过报警的ID号, 对恶意代码数据包的数据进行查阅[8]。关联分析子模块的主要功能是选择数据包监测的类型并对监测模式进行定义。条件查询子模块根据系统日志在数据库中的存储设计, 对入侵自动安全监测系统数据库中的日志进行检索。启动和关闭子模块的主要功能是将远程登录、邮件服务和文件传输以列表的形式进行显示, 并实现功能的启动和关闭。系统升级子模块的主要功能是实现局域网恶意代码入侵自动安全监测系统的上传文件升级, 对系统上传的文件进行升级和删除操作, 卸载升级后的软件包。局域网恶意代码入侵自动安全监测系统的控制中心模块设计图如图6所示。

3 软件部分设计

在局域网恶意代码入侵自动安全监测系统中, 对局域网中的恶意代码进行监测是入侵自动安全监测系统中最重要的组成部分, 可以为计算机安全提供保障, 因此系统的软件部分对入侵监测方法进行深入分析。

局域网恶意代码入侵自动安全监测系统中的入侵监测算法采用聚类算法。聚类算法可以对以下两种情况进行入侵监测:一是含有恶意代码的数据量少于正常数据量, 二是含有恶意代码的数据偏离了正常的取值范围[9]。

恶意代码数据包在聚类过程中向系统传输时会发生变化, 设输入入侵自动安全监测系统的样本集为x={x1,x2,…,xn}, 样本的整体赋值为{c1,c2,…,cn}, 则数据样本点间距的计算过程如下

(1)

(2)

其中i=1,2,3,…,n,j=1,2,3,…,n,δij代表输入入侵自动安全监测系统中各个数据样本点的间距。为了使映射后的数据样本具有更好的聚类模型, 将输入入侵自动安全监测系统的样本映射到相应的特征空间中[10]。设k是入侵自动安全监测系统中当前聚类的数量, 入侵监测算法执行时为n, 当每个数据样本点形成一个聚类时, 存在k=n。

当数据样本间距{δi1,δi2,…,δin}的升序排列为{wi1,wi2,…,win}时, 此时增量值d的计算公式如下

(3)

σ=kσi

(4)

其中σ表示同一个聚类中数据样本点数量的参数。b表示数据样本控制增加量的参数。对入侵自动安全监测系统中聚类的效果进行计算

(5)

(6)

4 实验验证及结果分析

为验证上述局域网恶意代码入侵自动安全监测系统设计方案的综合性能, 设计如下实验进行验证, 思路如下。

1)对比笔者系统和传统的基于SVM(Support Vector Machine)分类机的恶意代码入侵安全监测系统的覆盖监测率。

2)分别采用本文系统和文献[3]系统、文献[4]系统进行恶意代码入侵自动安全监测系统的误差率对比。

3)采用笔者系统和文献[5]系统进行恶意代码入侵自动安全监测系统的性能测试, 对比两种不同系统的数据包监测所用时间。

该次实验在Microsoft Visual环境下完成, 系统的硬件环境为3.54 GHz CPU, 5.00 Gbyte RAM, 熊猫烧香病毒结合了木马攻击的手段, 对用户计算机中的PE文件进行感染, 造成了严重危害。图7为熊猫烧香病毒。

为了检验局域网恶意代码入侵自动安全监测系统的性能, 进行系统的覆盖监测率测试。分别采用笔者系统和基于SVM分类机的恶意代码入侵安全监测系统进行测试, 对比两种系统的覆盖监测率(%)对比结果如表2所示。

图7 熊猫烧香病毒

表2 两种系统的覆盖监测率对比

分析表2可知, 笔者系统的覆盖监测率平均为94.33%, 基于SVM分类机的恶意代码入侵安全监测系统的覆盖监测率平均为76.55%。通过对比可知, 笔者系统的覆盖监测率要高于基于SVM分类机的恶意代码入侵安全监测系统的覆盖监测率。这是因为笔者系统通过入侵监测模块将系统拦截的所有数据包与规则库中的数据规则进行对比, 判断数据包是否存在入侵行为, 拦截了含有入侵行为的数据包, 提高了系统的覆盖监测率。

分别采用笔者设计系统和文献[3]系统、文献[4]系统进行局域网恶意代码入侵自动安全监测系统的性能测试, 对比3种不同系统的误差率(%)。误差率指实际值较理论值误差的程度, 用于表示系统的落实情况。误差率的计算公式如下

误差率=(实际值-理论值)/理论值×100%

(7)

根据误差率的计算值, 3种不同系统的误差率对比结果如图8所示。

分析图8可知, 在相同的迭代次数内笔者系统的误差率要低于文献[3]系统和文献[4]系统。笔者系统在迭代次数为400次时误差率曲线就趋近平稳不在变化, 而文献[3]系统和文献[4]系统的误差率随着迭代次数的增加不断升高。文献[3]系统通过提取计算机中含有的最大信息增益字节, 计算出每500个字节中的词频, 并将得到的词频进行归一化处理, 得到一个特征向量, 并采用肯定选择分类算法对词频的类别进行判断。文献[4]系统采用蜜罐的方式对计算机中的恶意代码进行触发, 并与其他监测系统相结合, 通过QEMU模拟器对计算机的数据信息进行管理。文献[3]系统和文献[4]系统对网络数据包进行监测时, 所用的入侵监测系统较为粗糙, 不能准确的对数据包中的代码数据进行监测, 导致系统的误差率较高。

分别采用笔者系统和文献[5]系统进行恶意代码入侵自动安全监测系统的性能测试, 对比两种不同系统对数据包监测所用的时间(min), 对比结果如图9所示。

图8 3种不同系统的误差率对比 图9 两种不同系统监测所用时间对比

分析图9可知, 监测大小相同的数据时, 笔者系统监测所用的时间比文献[5]系统监测所用的时间少。文献[5]系统将多代理协同处理、云查杀和主动防御等技术相结合, 将监测系统的核心监测功能分配到云端, 并以服务形式进行提供, 通过系统终端的行为监控和安全状态监控对数据进行监测。但该系统对数据监测时, 监测系统过于繁琐, 增加了系统监测数据所用的时间。而笔者系统对数据进行监测时, 所用用监测算法简单精准, 减少了系统监测数据所用的时间。

5 结 语

恶意代码入侵监测系统的入侵监测是近年来研究的热点, 笔者设计的局域网恶意代码入侵自动安全监测系统解决了传统入侵监测系统存在系统监测时间长、覆盖监测率低、误差较高等问题, 并将进行提升, 局域网恶意代码入侵自动安全监测系统为用户提供了一个安全稳定的网络环境。